被嗅探的流量

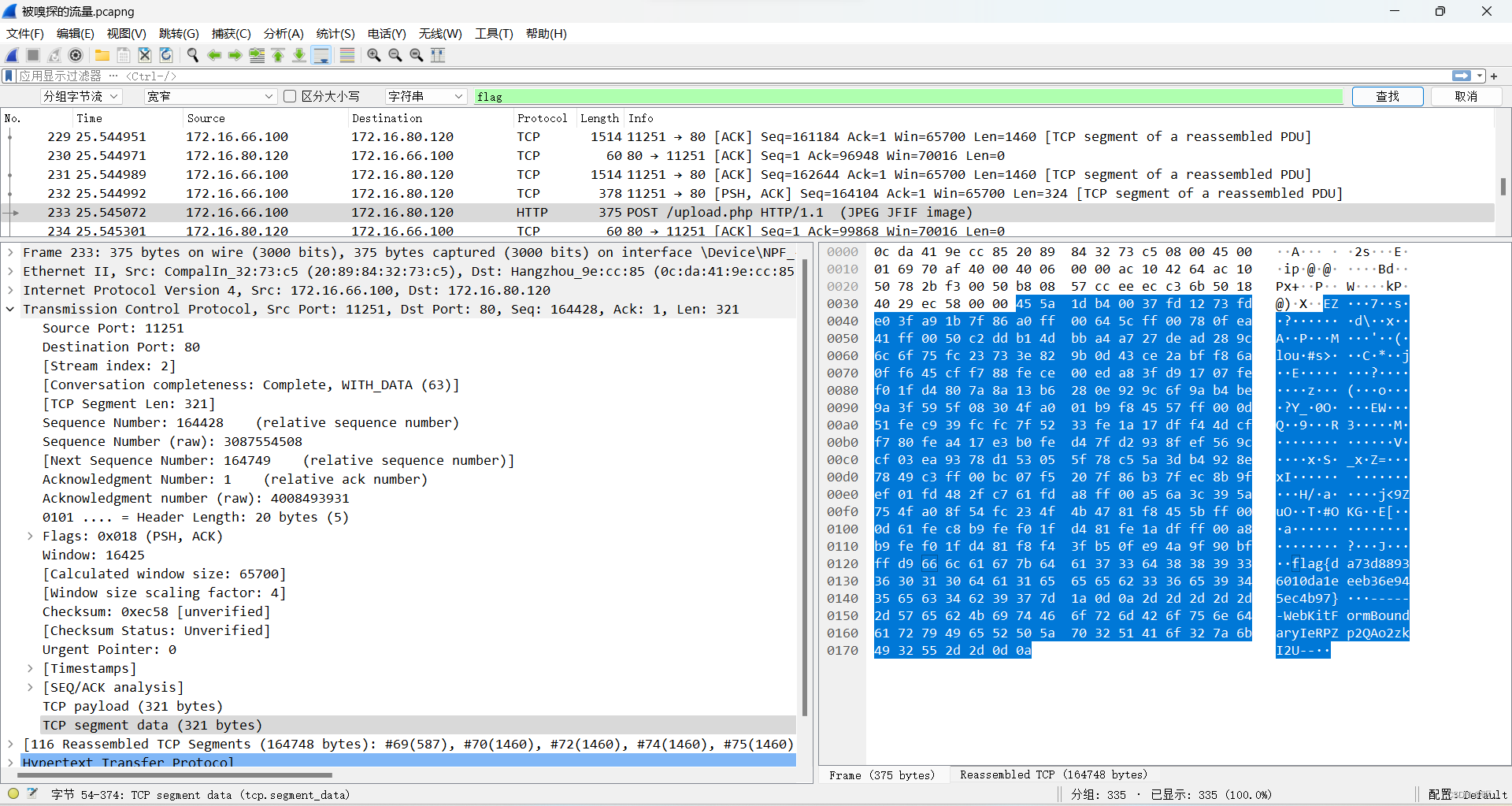

说是流量 而且是pcapng文件直接用wireshark打开

ctrl+f全局搜索flag 在http协议包中找到flag(注意是搜索时要用分组字节流)

qr

题目提示这是一个二维码 谁用谁知道

打开图片发现真的是二维码 扫描发现flag

Flag{878865ce73370a4ce607d21ca01b5e59}只需要把F换成f就可以

ningen

通过给的信息知道图片中应该含有其他的信息

用kali的中的binwalk分离一下

分离到了一个压缩包并且带密码 提示给了是4位数的密码

直接用kali中的fcrackzip爆破一下

爆破到密码是8368 得到flag

flag{b025fc9ca797a67d2103bfbc407a6d5f}

小明的保险箱

又给提示说 有4位数纯密码

还是binwalk分离文件 和上一题不一样的就是这个是rar文件 需要用rarcrack爆破密码或者 archpr也可以 我是用archpr破解的

破解出来密码是7869

得到flag flag{75a3d68bf071ee188c418ea6cf0bb043}

爱因斯坦

下载是一个图片 先用010打开 没有发现什么

看看图片属性

有东西 但是不知道有什么用

尝试分离文件

分离到了 但是flag.txt文件是空的

并且zip文件有加密 结合之前的那个详细信息 解出flag

flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

easycap

用wireshark打开发现好像只有tcp流

追踪一下 就发现了flag

隐藏的钥匙

又是一个图片 文件分离没有东西 用010打开看看

文件头没有问题 找到文件尾 发现他后面有flag base64编码

解码得到flag

flag{377cbadda1eca2f2f73d36277781f00a}

另外一个世界

一张图片 查看属性没什么东西

分离一下看看 也没有分离出来东西

用010打开 发现没有文件尾 但是文件最后有一串编码

转换成字符串就得到了flag

FLAG

用010打开发现没什么问题 分离一下

分离到文件 但是打开是乱码

用stegsolve打开 发现他的最低位隐写是zip文件

用windows打不开 那就用kali试试 用file命令发现他是一个kaili程序

用strings查看 得出flag

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?