需求说明:

某企业为了扩大对外市场的宣传力度,在企业内部架设web服务器用于发布公司相关产品宣传。要求web服务器能被 外网所访问,但又要保证内部网络及服务器的安全,防止外部网络恶意攻击,究竟如何实现呢?

需求分析:

要保证企业内部网络安全,同时又能实现web服务器外部网络访问的需求,一般方案通过硬件防火墙(firewall)来实现。本次案例使用Cisco Packet Tracer Student 6.2网络环境模拟软件搭建网络,模拟实现:

1、按需求,把外部网络标记为outside;把内部网络标记为inside。

2、采用防火墙把外部网络(outside)和内部网络( inside)隔开,本次案例不使用DMZ;一般防火墙可连接的区域有三个:外部网络(outside)、内部网络( inside)、隔离区(DMZ,也称非军事化区);安全等级一般外部网络为0,内部网络为100,隔离区为50;默认情况下,安全等级高区域可以访问安全等级低区域,而安全等级低区域不能访问安全等级高的区域,除非配置ACL。

3、在防火墙(firewall)这配置ACL规则,让外部网络的主机能够访问内部网络的web服务器。

模拟实施步骤:

一、搭建拓扑结构图

使用Cisco Packet Tracer Student 6.2网络环境模拟软件搭建网络拓扑结构图,如下图所示:

从上述拓扑结构图可以看到,本次案例使用的网络设备有:服务器1台、计算机2台、交换机1台、防火墙1台、路由器2台、交叉双绞线3根、直通双绞线3根、Console配置线至少1根。

二、需求方案规则

1.内部网络( inside)IP地址信息规划如下表所示:

2.外部网络(outsice)IP地址信息规划如下表所示:

三、设置的配置

(一)、内部网络(inside)WWW_Server的IP地址信息配置如下图所示:

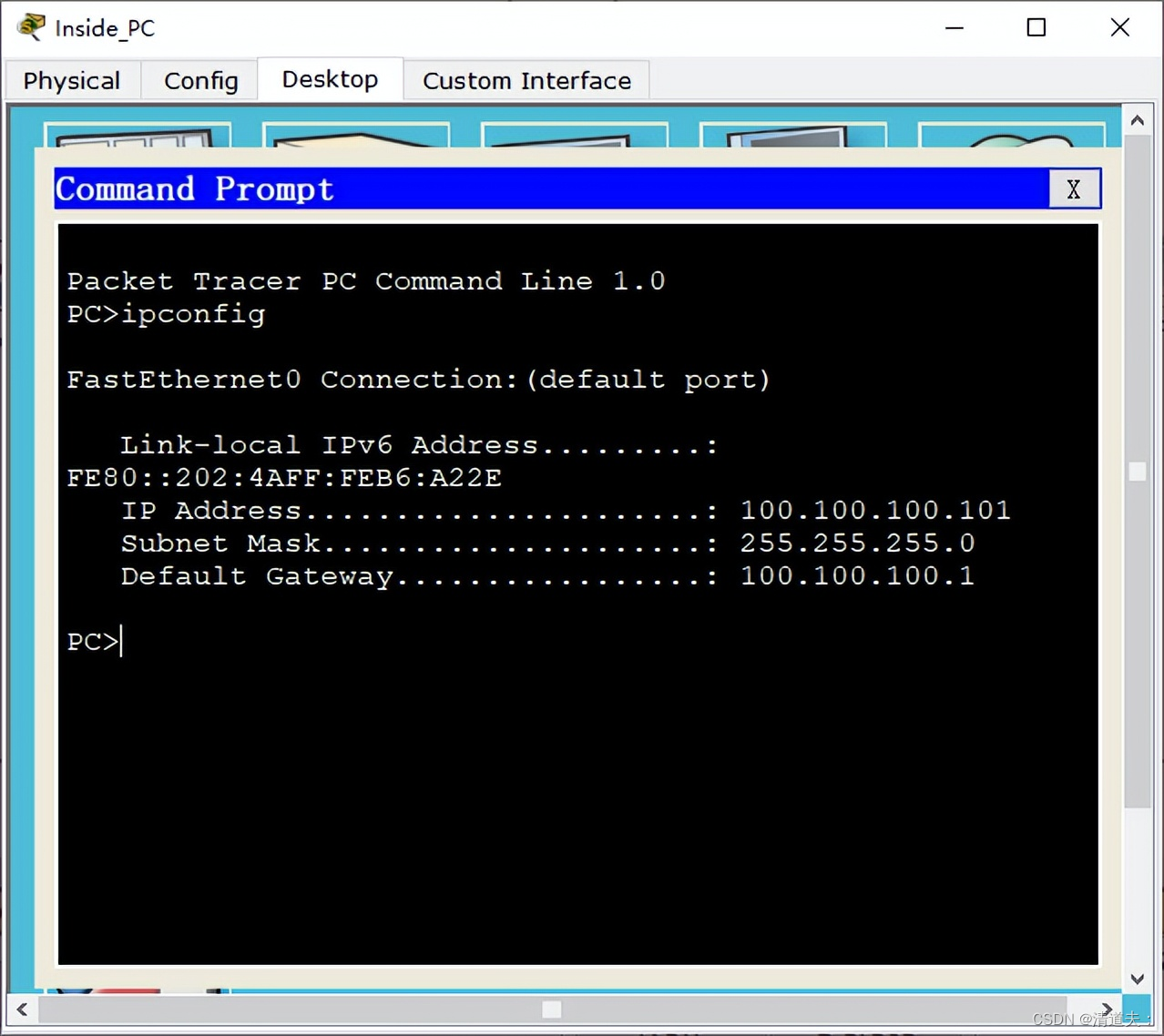

(二)、内部网络(inside)Inside_PC的IP地址信息配置如下图所示:

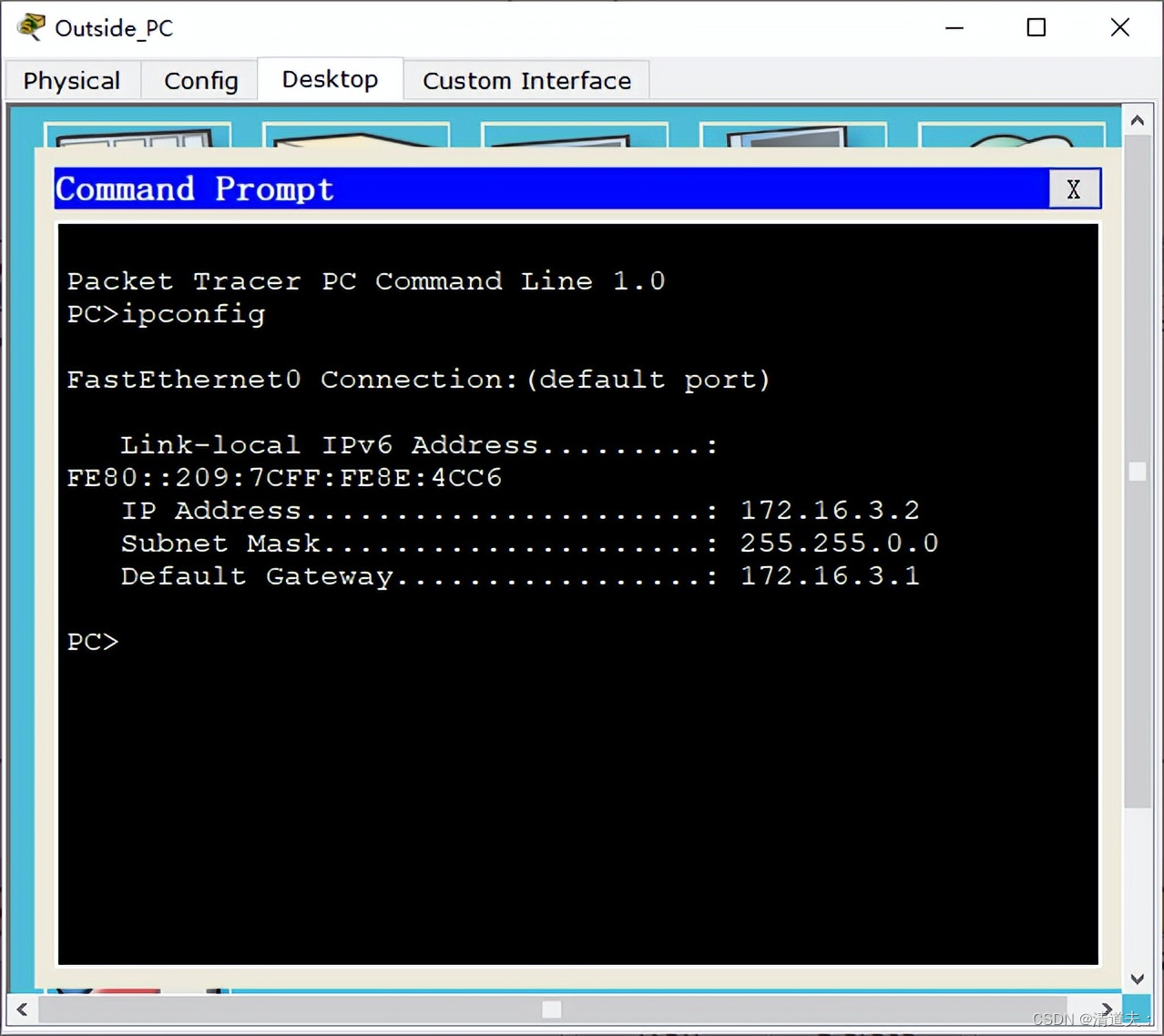

(三)、外部网络(outside)Outside_PC的IP地址信息配置如下图所示:

(四)、内部网络(inside)Switch不需要配置任何IP地址信息。

(五)、内部网络(inside)ASA5505防火墙相关配置,按正常配置情况,设备第一次配置时,需要使用主机的RS 232端口接console配置线再接网络设备防火墙的console端口,利用超级终端进行配置,但因为超级终端字体较小,直接在网络设备的CLI进行相关配置,配置如下所示:

1.基本配置相关命令

ciscoasa>enable //从防火墙的用户模式进入到特权模式

Password: //Cisco ASA防火墙密码默认为空

ciscoasa#conf t //从特权模式进入全局配置模式

ciscoasa(config)#基本配置如下图所示:

2.查看原有的配置的相关命令

ciscoasa#show run //查看防火墙目前运行状态

从这里可以看到,默认情况下:

Ethernet 0/0 绑定vlan 2 outside security-level 0

Ethernet 0/1 绑定vlan 1 inside security-level 100

vlan1 IP地址192.168.1.1/24 dhcpd192.168.1.5-192.168.1-35

ASA5505默认的配置连接inside接口的计算机直接点dhcp就可以获得IP地址,可以改它的IP地址或者自己定义即手动配置静态IP地址。

3.防火墙内部接口配置,根据需求规则,默认的内部接口IP地址不符合规则,需要进行修改相关命令如下所示:

ciscoasa#conf t

ciscoasa(config)#int vlan 1 //进入内部网络接口

ciscoasa(config-if)#no ip address //删除ASA 5505 内部接口默认的IP地址

ciscoasa(config-if)#ip address 100.100.100.1 255.255.255.0 //给内部接口配置IP地址

ciscoasa(config-if)#dhcpd address 100.100.100.2-100.100.100.99 inside //内网DHCP地址分发范围

ciscoasa(config)#dhcpd dns 114.114.114.114 interface inside //如果需要配置DNS,则配置DNS服务器IP

ciscoasa(config)#

4.根据方案规则,给防火墙外部接口配置IP地址,相关命令如下所示:

ciscoasa(config)#int vlan 2 //进入外部网络接口

ciscoasa(config-if)#ip address 192.168.1.1 255.255.255.0 //配置外部网络接口IP

ciscoasa(config-if)#exit

ciscoasa(config)#

5.根据规则,防火墙上配置ACL规则,让外部网络可以访问内部网络的web服务器,让外部网络可以用PING 命令测试到内网的连通性,相关配置如下所示:

ciscoasa(config)#access-list 100 extende permit icmp 172.16.3.0 255.255.255.0 100.100.100.0 255.255.255.0

//允许外部网络到内部网络用PING命令测试连通性

ciscoasa(config)#access-list 100 extende permit tcp 172.16.3.0 255.255.255.0 100.100.100.0 255.255.255.0 eq www

//允许外部网络主机访问内部网络WEB服务

ciscoasa(config)#

6.根据防火墙的配置要求,把配置的规则应用到防火墙的outside接口,且为入口 in,相关配置命令如下所示:

ciscoasa(config)#access-group 100 in interface outside

//规则应用到防火墙的outside接口

ciscoasa(config)#route outside 0.0.0.0 0.0.0.0 192.168.1.2

//配置一条静态路由传向外网

ciscoasa(config)#

(六)、路由器Router0的相关配置如下所示:

Router>en

Router#conf t

Router(config)#interface fastE

Router(config)#interface fastEthernet 0/0

Router(config-if)#ip address 192.168.1.2 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#

Router(config-if)#interface fastEthernet 0/1

Router(config-if)#ip address 192.168.2.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#ip route 100.100.100.0 255.255.255.0 192.168.1.1

//到达防火墙内部的100.100.100.0网段的静态路由

Router(config)#router ospf 1

//启用OSPF路由协议

Router(config-router)#network 192.168.1.0 0.0.0.255 area 0

//宣告Router连接的网段

Router(config-router)#network 192.168.2.0 0.0.0.255 area 0

//宣告Router连接的网段

Router(config-router)#red

Router(config-router)#redistribute st

Router(config-router)#redistribute static sub

Router(config-router)#redistribute static subnets

//重分布到达防火墙100.100.100.0的静态路由

Router(config-router)#end

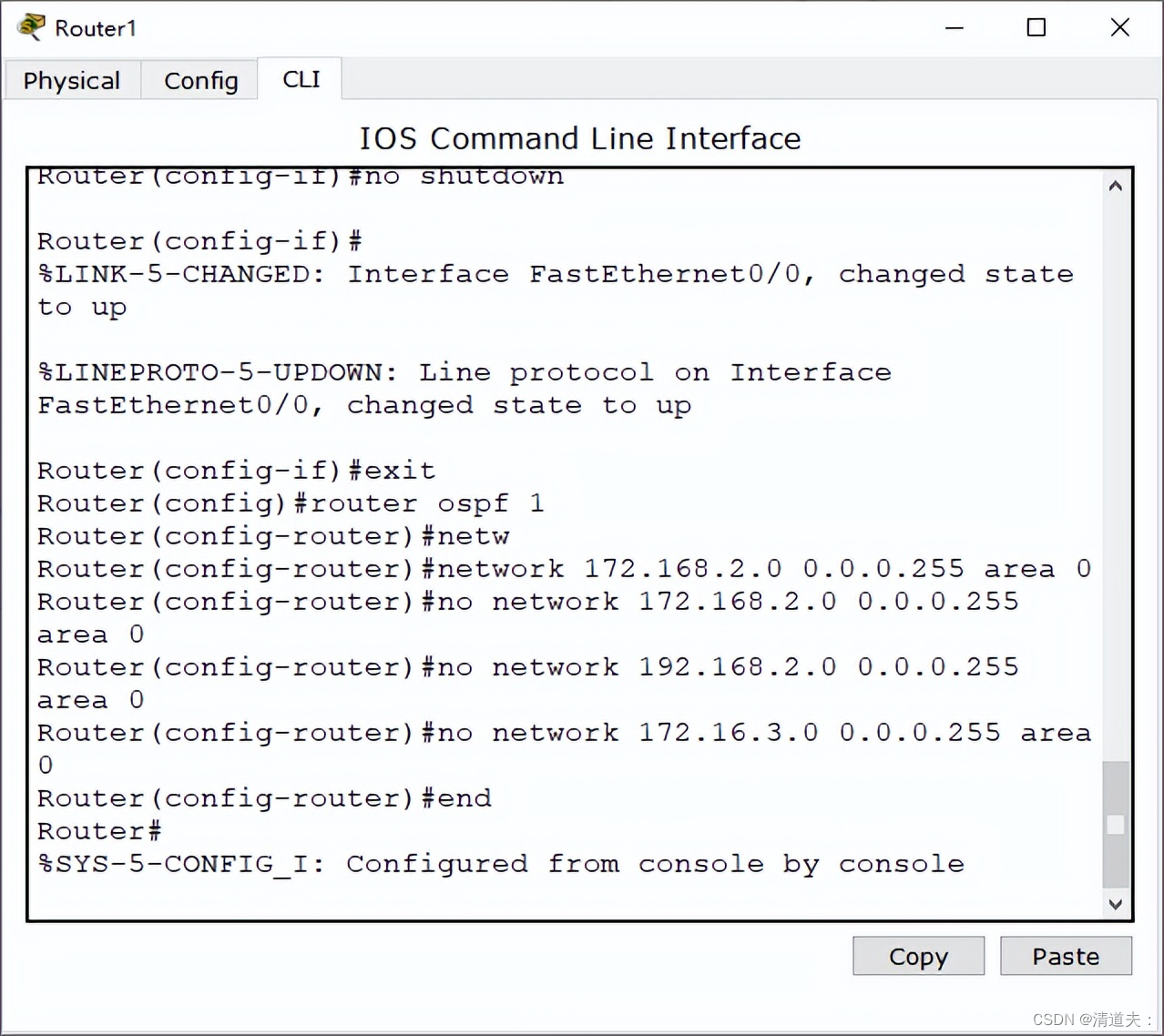

(七)、路由器Router1的相关配置如下所示:

Router>en

Router#conf t

Router(config)#interface fastethernet 0/1

Router(config-if)#ip address 192.168.2.2 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config-if)#interface fastethernet 0/0

Router(config-if)#ip address 172.16.3.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#router ospf 1

//启用OSPF路由协议

Router(config-router)#network 192.168.2.0 0.0.0.255 area 0

//宣告Router连接的网段

Router(config-router)#network 172.16.3.0 0.0.0.255 area 0

//宣告Router连接的网段

Router(config-router)#end

四、验证防火墙配置

1.在外部网络(outside)的主机Outside_PC,对内部网络的(inside)WWW_Server服务进行访问,在Outside_PC的浏览器地址栏里输入 http://100.100.100.100,如下图所示:

验证:此时外部网络(outside)的主机可以访问内部网络(inside)web服务。

2.在外部网络(outside)的主机Outside_PC,对内部网络的(inside)WWW_Server服务器或内部主机(Inside_PC)进行连通性测试,如下图所示:

验证:此时外部网络(outside)的主机ICMP包可以到达内部网络(inside)web服务器。

验证:此时外部网络(outside)的主机ICMP包可以到达内部网络(inside)主机Inside_PC。

项目小结:

企业内部架设web服务器用于发布公司相关产品宣传。要求web服务器能被 外网所访问,但又要保证内部网络及服务器的安全,防止外部网络恶意攻击。通过硬件防火墙(firewall)来实现配置,隔离内部外部网络,然后配置规则允许ICMP包及HTTP协议通过,从而实现任务。

今日头条首发 CCNA ASA 5505防火墙配置,没有硬件防火墙,那就使用packet tracer-今日头条 (toutiao.com)

5579

5579

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?