一、DES算法简介

DES算法为密码体制中的对称密码体制,又被称为美国数据加密标准。 明文按64位进行分组,密钥长64位,密钥事实上是56位参与DES运算(第8、16、24、32、40、48、56、64位是校验位, 使得每个密钥都有奇数个1)分组后的明文组和56位的密钥按位替代或交换的方法形成密文组的加密方法。

原理:

其入口参数有三个:key、data、mode。key为加密解密使用的密钥,data为加密解密的数据,mode为其工作模式。当模式为加密模式时,明文按照64位进行分组,形成明文组,key用于对数据解密,当模式为解密模式时,key用于对数据解密。实际运用中,密钥只用到了64位中的56位,这样才具有高的安全性。

二、用对称算法DES对文件进行加密解密

1)加解密时源文件与目标文件的对应关系:

加密:把目标文件变成含有源文件的密文

解密:把目标文件变成源文件的密文对应的明文

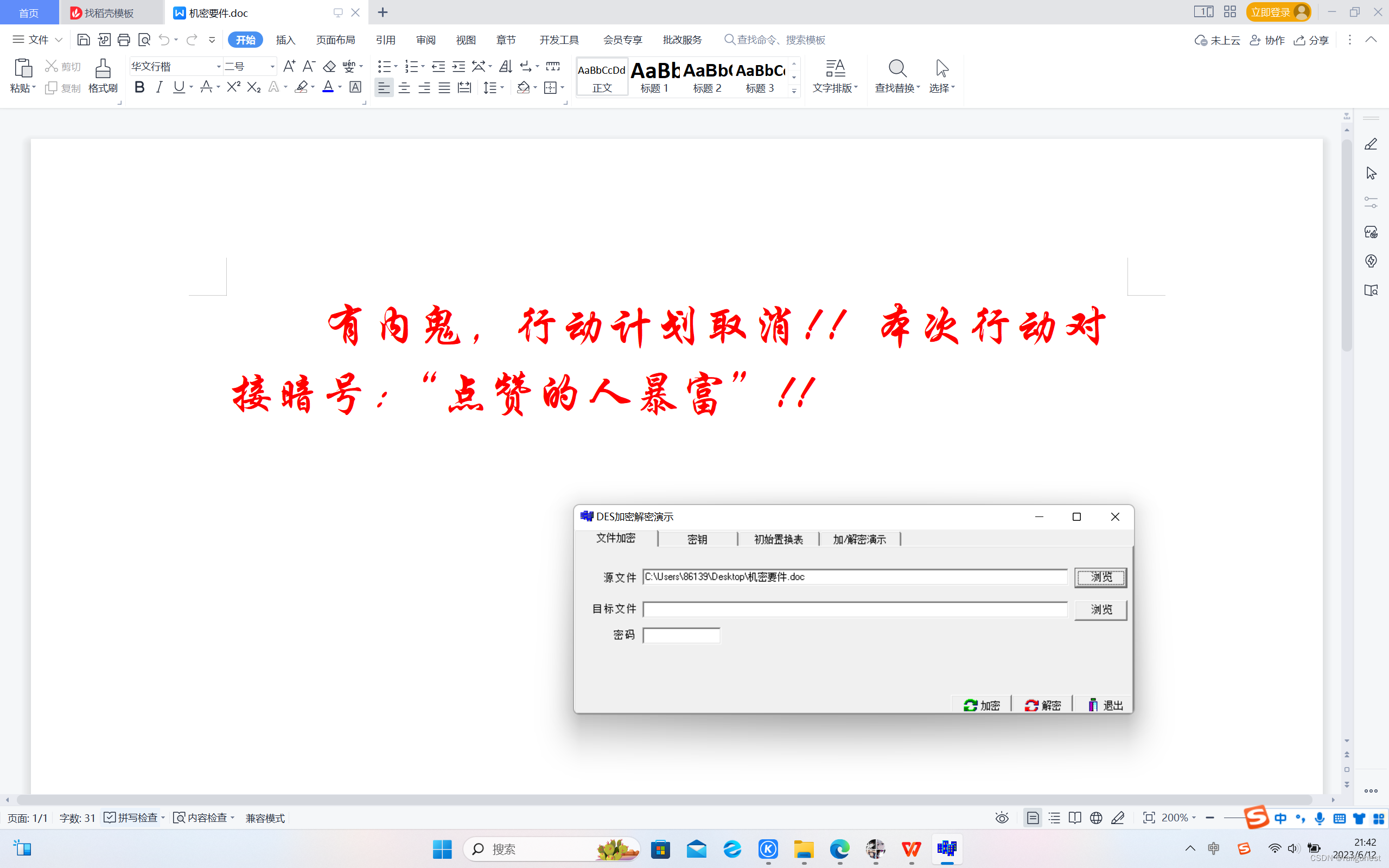

2)将文档“机密文件”作为加密时的源文件,进行加密

新建一个doc或docx文档“敌方特务截获密报”,添加为目标文件

设置密码:123456

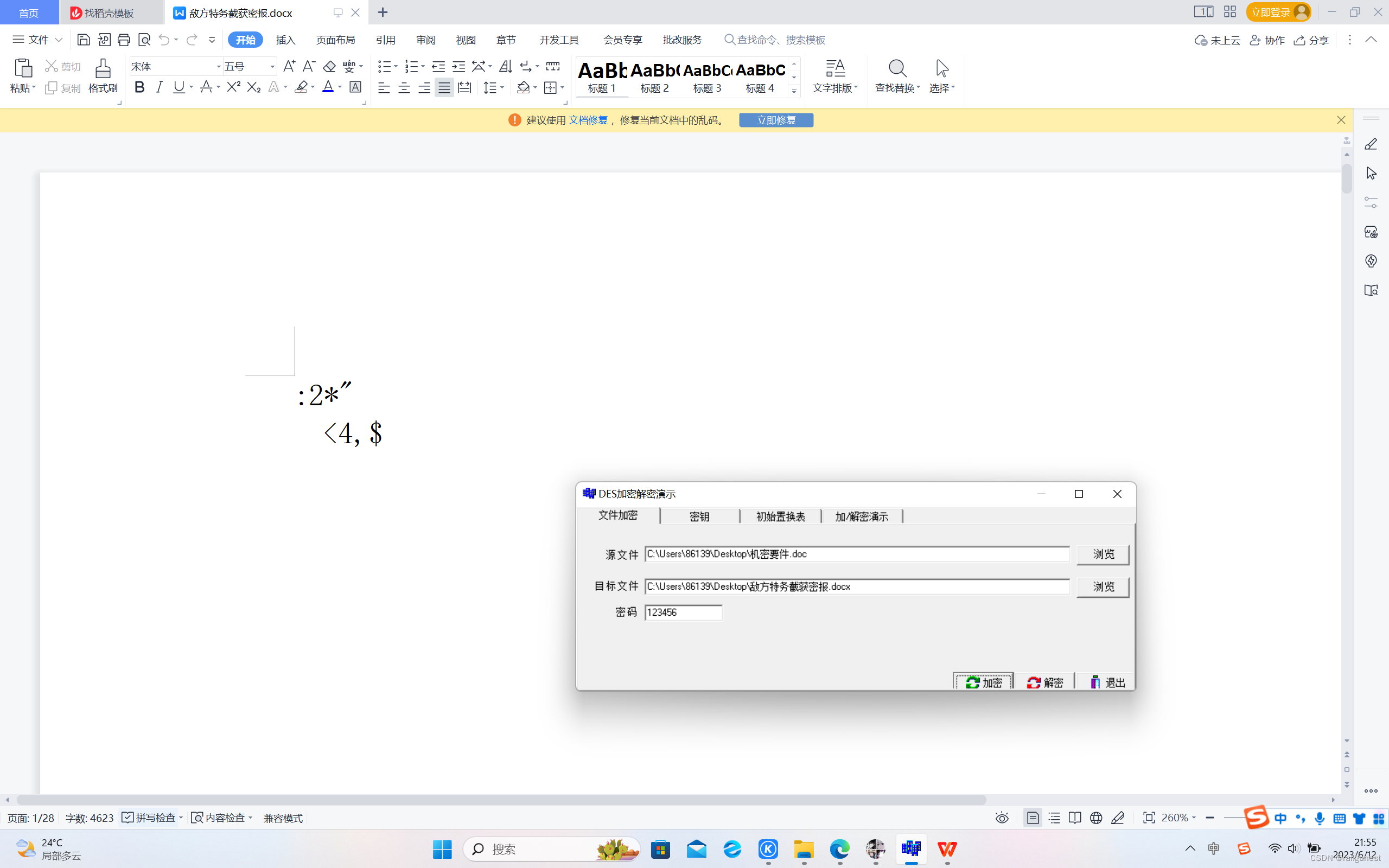

加密后打开文档“敌方特务截获密报”:

敌方总部发现特务所提交密报全是乱码,即刻将特务当场枪毙。

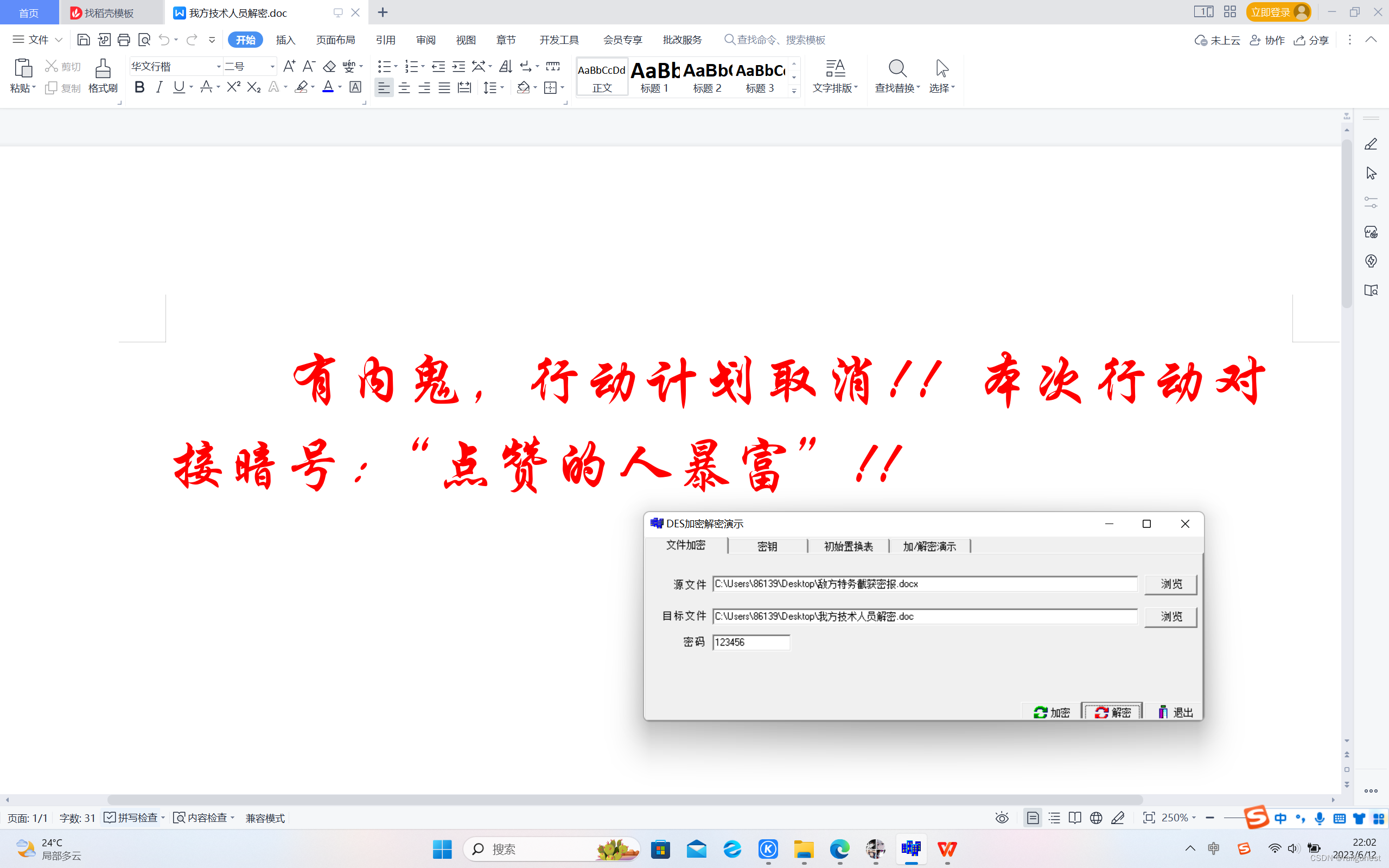

在得到加密后的密文文档后,将该文档作为源文件,新建一个doc或docx文档“我方技术人员解密”,作为目标文件进行解密:

图片的加解密也是一样的道理,以图片为源文件和目标文件,用上述的方法!!

Error and solution:

1、找不到文件:

所添加文件为电脑原有文件,识别不到的话可以添加新的文件进行操作。

2、文件格式错误/找不到文件等一系列地址格式问题:

1)检查输入对象关系是否出错。

2)加密后关掉软件,重新打开再进行解密。

3)尝试以管理员权限打开软件。

三、数字签名

在传送文件时,可能会有攻击者对传输的文件进行更改和替换,通信双方要想确认确认传输的文件是否被更改或替换,可以采用数字签名的方法。

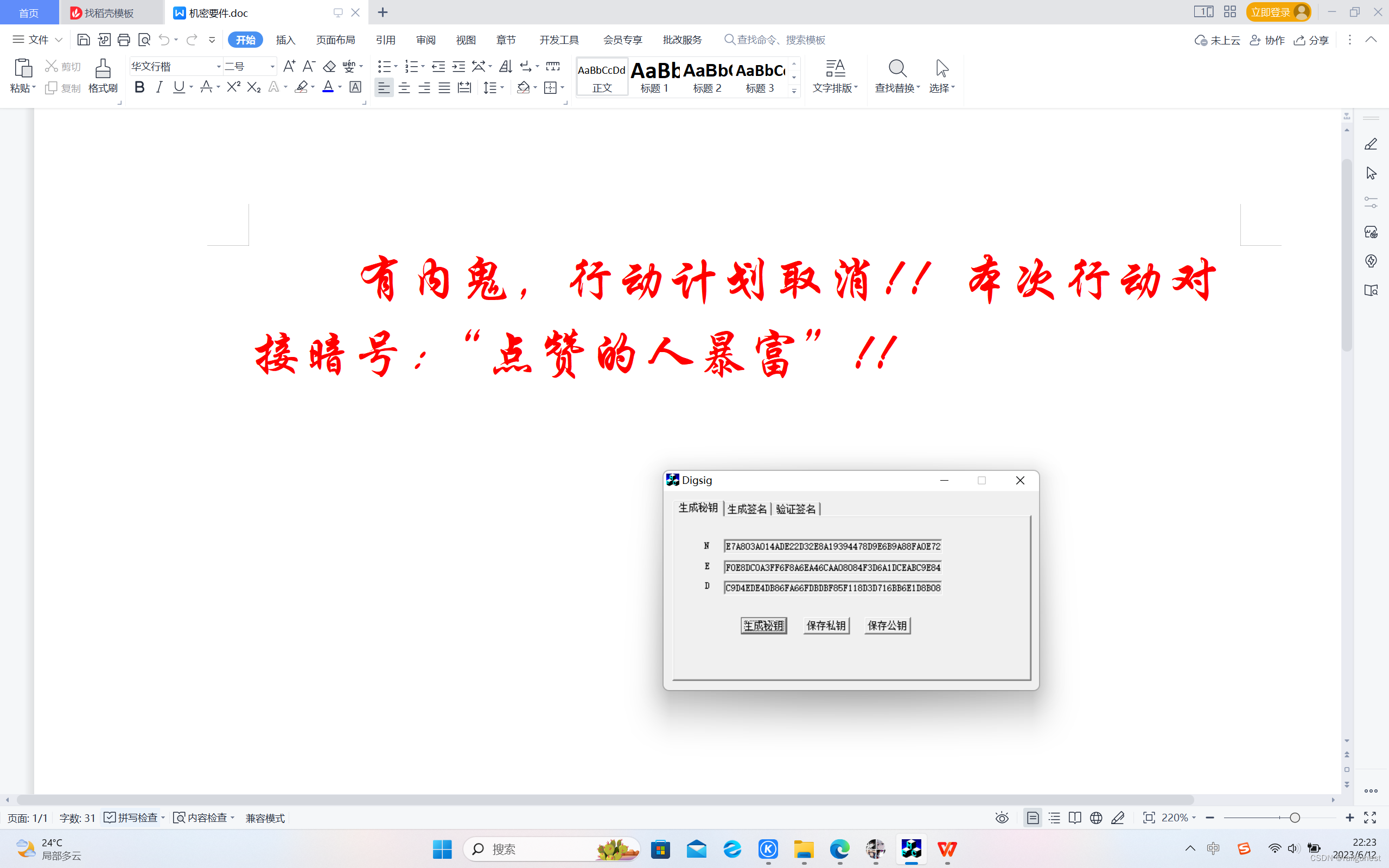

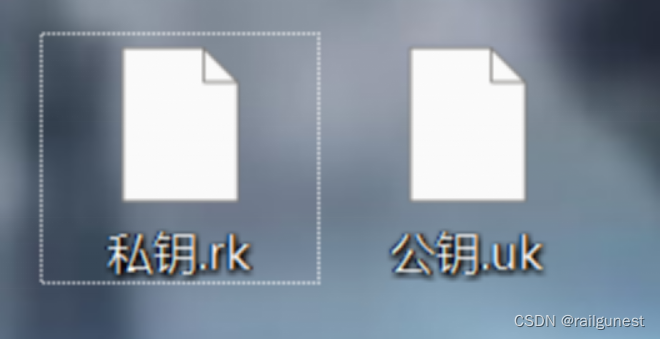

打开Digsig工具,点击生成秘钥,并保存私钥和公钥

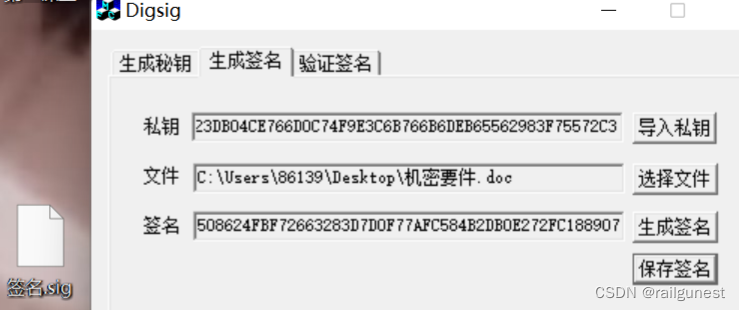

发送方导入发送的文档“机密要件”和所保存的私钥“私钥.rk”,生成签名“签名.sig”,并保存签名(如下图左下角)交给接收方。

接收方导入接收的文档“机密要件”和所保存的公钥“公钥.uk”,并导入拿到的签名“签名.sig”,进行签名的验证

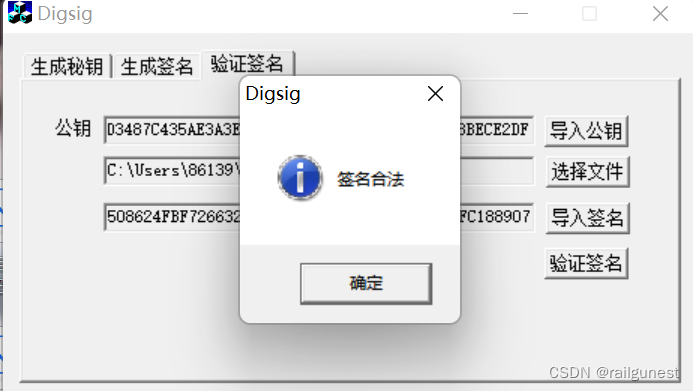

签名合法,文档没被更改(要注意的是,如果签名错了,也会导致签名不合法的情况出现!所以要保证签名文件在发送方与接收方之间的安全传输)

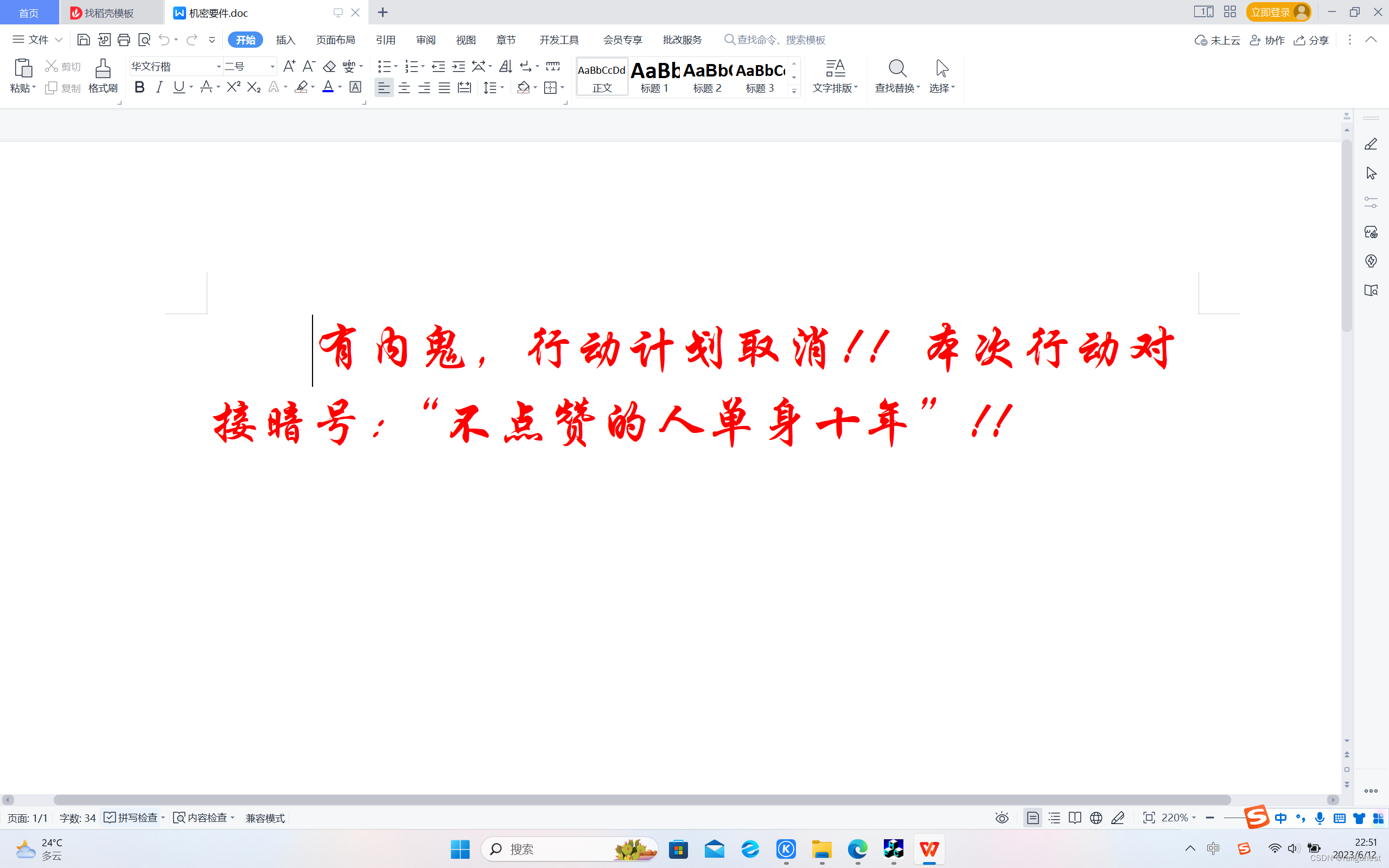

回归主线,敌方被枪毙特务的情人“黑桃J”一心想为死去的特务报仇,于是倾尽全力截获了文档“机密要件”,并对行动暗号进行修改:

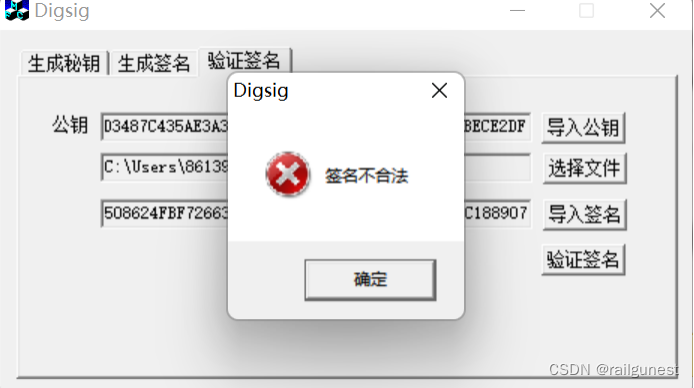

我方情报接受者感到很疑惑,认为不可能存在不点赞的行为,本次行动暗号完全是多此一举!于是怀疑接收到的文档“机密要件”被人进行掉包了,于是用先前得到的签名对文档进行验证

当特务的情人“黑桃J”还在因为报仇雪恨而沾沾自喜时,我方警卫人员早已在技术人员的指引下,潜入“黑桃J”藏身点,成功对其实施抓捕。

“黑桃J”对自己不点赞的行为进行了深刻的反思,并且希望自己的所作所为能被以后看到文档的人起到警示的作用!

4790

4790

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?