访问控制概述

主要讲了什么是访问控制和它的目标

- 定义:对资源对象的访问者授权、控制的方法和运行机制

- 访问者又称主体,可以是用户,应用程序,进程

- 资源对象为客体,可以是文件,service,data等

- 授权是指主体可以对客体访问的方式,如增删改查(CRUD)或电子邮件的收发

- 而控制是指对主体使用方式的监测和限制以及对是否许可用户访问资源对象做出决策,如拒绝访问、授权许可、禁止操作等

访问控制的两个目标

- 一是防止非法用户进入系统

- 二是阻止合法用户对系统资源的非法使用

- 主要流程是先对用户进行身份认证,再根据不同用户授予不同权限

- 同时还可以进行系统的安全审计和监控,检测用户对系统的攻击企图

访问控制模型

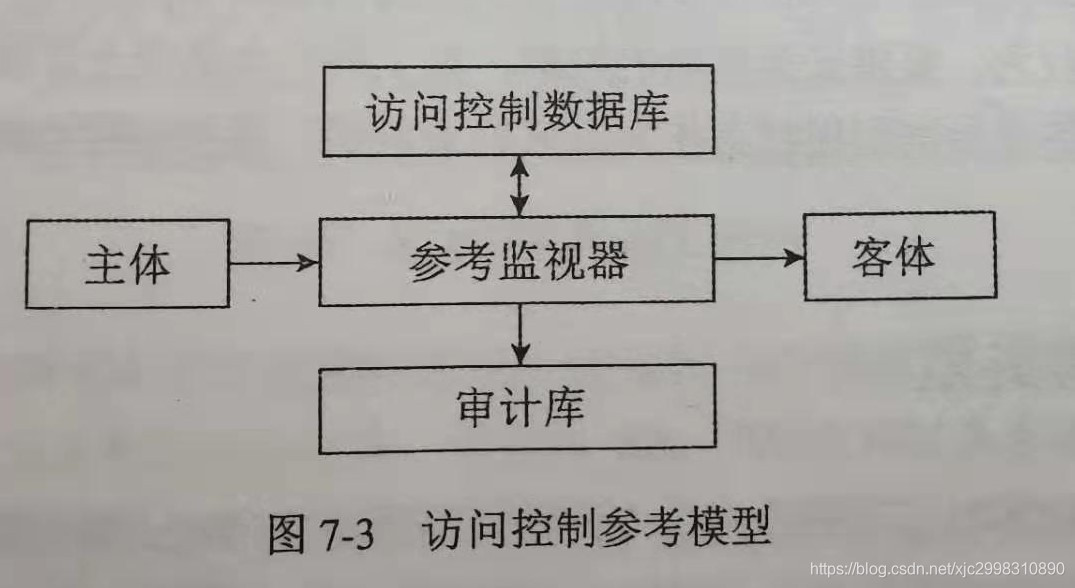

先介绍一下通用模型,包含五部分,如下图

主体:之前介绍过,就是人、应用程序或设备等,一般是代表一个操作的进程。

客体:是被主体操作的对象。

参考监视器:访问控制的决策单元和执行单元的集合体,控制主体到客体的每一个操作,监督行为并记录重要安全事件。

访问控制数据库:记录主体访问的权限及其访问方式的信息,提供访问控制决策判断的依据。

审计库:存储主体访问客体的操作信息,包括成功、失败和访问操作信息。

访问控制类型

常用的访问控制类型主要有自主访问控制、强制访问控制、基于角色的访问控制、基于属性的访问控制四种

自主访问控制(Discretionary Access Control,DAC)

- 是指客体的所有者按照自己的安全策略授予系统中其他用户对其的访问权,主要有两大类,基于行的和基于列的(就是系统自己来定访问权限)

- 基于行的自主访问控制:即在每个主体上附加一个该主体可访问的明细表,根据主体不同表分为三类

- 能力表(capability list):访问客体的钥匙,它决定用户能否对客体访问以及具有何种访问模式(读、写、执行)(存储的是可以进行的访问模式)

- 前缀表(profiles):包括受保护客体和主体的访问权限,访问时自主访问控制机制会检查前缀是否具有访问权(存储的是能否访问的权限)

- 口令(password):基于口令机制的自主存取控制体制中,客体相应的有一个口令,主体访问前要输入口令才能访问(就是输密码)

- 基于列的自主访问控制:在每个客体上附加一个可访问主体的明细表,有两种形式,保护位(protection bits)和访问控制表(Access Control LIst,ACL)

- 保护位:为对所有主体指明一个访问模式集合,通常用bit位来表达访问权限。linux/unix系统就有用的这种访问控制方法

- 访问控制表:简称ACL,在每个客体上附加一个主体明细表,标识访问控制矩阵。表每一项都包括主体的身份和对该客体的访问权限(p143有个例子,可以看看)

强制访问控制(Mandatory Access Control,MAC)

- 是指系统根据主客体的安全属性,以强制方式控制主体对客体的访问。

- 在此机制下,OS中的每个进程,文件等可体都被赋予了相应的安全级别和范畴,当一个进程访问一个文件时,只有进程的安全级别不小于客体,且范畴包含文件时,才能访问成功。

- 相对于DAC,MAC更加严格

- 这个访问控制系统让我回想到了第四章中的BLP模型,也是通过权限来进行严格控制,那个模型主要用于保证机密性。

基于角色的访问控制(RBAC,role base)

- 角色就是系统中的岗位或者分工,RBAC由用户U,角色R,会话S(session),权限P四个基本要素组成

- 系统中可以有多个用户和角色,他们之间是多对多的关系。权限就是主体对客体的操作能力。

- 在一个采用RBAC作为授权存取控制的系统中,由系统管理员负责管理系统的角色集合和访问权限集合,并赋予相应角色,然后映射到承担不同工作职责的用户身上。

- 目前Window NT,2000,Solaris等系统都采用的RBAC技术。

基于属性的访问控制(ABAC)

- 简单说就是根据主客体属性,环境条件和访问策略对操作进行授权许可或拒绝

- 像环境条件是异地登录,主体是手机,这种可能就会拒绝

访问控制策略和实现

访问控制的策略:设计时应该考虑以下要求

- 不同网络应用的安全需求,如内部用户访问还是外部

- 所有和应用相关的信息确认,如通信端口号,IP地址等

- 网络信息传播和授权策略,如信息的安全级别和分类(青少年模式?)

- 不同系统的访问控制和信息分类策略之间的一致性(安卓和苹果?)

- 关于保护数据和服务的有关法规和合同义务

- 访问权限的更新和维护

访问控制规则:就是访问约束条件集

- 基于用户身份的访问控制规则:账号名+口令

- 基于角色的访问控制规则:根据用户完成某项任务的权限进行控制

- 基于地址的访问规则:利用访问者所在物理位置或者逻辑地址空间来限制,如禁止远程访问。

- 基于时间的访问控制规则:如下班时间不能访问服务器

- 基于异常事件的访问控制规则:登陆失败三次锁死

- 基于服务数量的访问控制规则:防止ddos攻击,服务能力接近阈值时就会拒绝新的网络访问请求

访问控制过程与安全管理

主要介绍4个方面:访问控制过程,最小特权管理,用户访问管理和口令安全管理

访问控制过程:五个步骤

- 明确访问控制管理的资产,如路由器,web服务等

- 分析管理资产的安全需求,如保密性,完整性,可用性等

- 制定访问控制策略,确定访问控制规则和用户权限分配

- 实现访问控制策略,建立用户访问身份认证系统,并根据用户类型授权

- 运行和维护访问控制系统,及时调整策略

最小特权管理

- 特权(privilege)是用户超越系统访问控制所拥有的权限。有利于系统维护配置但是不利于安全性。因此特权管理应该按最小化机制,即让每个主体只能拥有完成任务所必要的权限集,从而保证系统不会将权限过多的分配给用户。

用户访问管理

- 为了防止系统的非授权使用,对系统中的用户权限应进行有效管理。主要有以下

- 用户身份登记(注册),用户权限分配,访问记录,权限检测,权限取消,撤销用户。

- 可以理解为通过系统的管理好所有能访问系统的主体来增加安全性

口令安全管理

- 就是对password进行一个规范,一般有以下原则

- 8个字符以上,大小写+字母+特殊字符组合

- 禁止使用和账号相同的口令

- 更换系统默认口令

- 限制登陆次数,一般为3

- 禁止共享账号和口令(通过ip等措施)

- 口令文件加密存放

- 禁止明文形式传输口令

- 口令应有时效机制,保证经常更改

- 对所有账户运行破解工具来检查是否有弱口令

访问控制主要产品与技术指标

主要产品

- 4A系统,指的是认证(authentication),授权(Authorization),账号(Account),审计(Audit),中文名为统一安全管理平台,集中提供以上四种网络安全服务

- 安全网关:利用网络数据包信息和网络安全威胁特征库,对网络通信连接服务进行访问控制。如防火墙,统一威胁管理(UTM)等

- 系统安全增强:通过强制访问控制系统(之前的MAC?),来增强安全性,如linux里的SELinux

技术指标

- 产品支持的访问控制策略规则类型:越多越好

- 产品支持访问控制规则最大数量:越大越好

- 产品访问控制规则检查速度:越快越好

- 产品自身安全和质保级别:不多说了吧

访问控制技术应用

挑几个有印象的

- linux系统采用bit位标志权限,r为读,x执行,w为写

- owner表客体拥有者的权限

- group表示和拥有者同组用户的权限

- other表示其他用户对此客体的访问权限

- FTP服务器

- 可以进行匿名访问控制

- 因为本身只有读写两种权限,所以可以设为只能上传不能下载

- Vlan技术

- 通过vlan技术把网络划分为若干子网,防止广播风暴

512

512

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?