简单记录一下,后续有时间,补充细节, 使用macos操作系统

源码地址:[xjar: Spring Boot JAR

安全加密运行工具,同时支持的原生JAR。基于对JAR包内资源的加密以及拓展ClassLoader来构建的一套程序加密启动,动态解密运行的方案,避免源码泄露或反编译。](https://gitee.com/core-

lib/xjar?_from=gitee_search “xjar: Spring Boot JAR

安全加密运行工具,同时支持的原生JAR。基于对JAR包内资源的加密以及拓展ClassLoader来构建的一套程序加密启动,动态解密运行的方案,避免源码泄露或反编译。”)

前置知识

1. 普通jar启动原理和Springboot的jar启动原理

2. java类加载原理

3. java加密技术

XJar使用建议

- 加密前对代码进行混淆 , 特别是不能加密的代码, 如自定义ClassLoader, 解密相关逻辑, 给从内存中拿密码的操作增加难度. 增加被破解后的代码的理解难度

使用

新版XJar只支持go启动器模式启动加密后的jar包 , 加密后需要go环境生成go启动器 . 运行时不需要go环境

main方法手动执行加密

-

建普通maven项目加依赖

com.github.core-lib xjar 4.0.2

</dependency>

<repositories>

<repository>

<id>jitpack.io</id>

<url>https://jitpack.io</url>

</repository>

</repositories>

-

运行main方法

public static void main(String[] args) throws Exception {

// Spring-Boot Jar包加密

XCryptos.encryption()

.from(“/Users/jiyuejie/Documents/ilaw/code/project/vinci-flow/vinci-flow-web/target/vinci-flow.jar”)//是需要加密的jar包路径(也可以使用绝对路径)

.use(“1qaz2wsx3edc_ilaw_userCenter”)//是加密的秘钥

.include(“//*.class")

.include("//.yml")

.include("/**/.xml”)

.exclude(“/static//*“)

.exclude(”/templates//“)

.exclude(”/META-INF/resources/**/”)

.to(“/Users/jiyuejie/Documents/ilaw/code/project/vinci-flow/vinci-flow-web/target/vinci-flow-encry.jar”);//加密后的jar包的存放路径

} -

生成加密jar包和go启动脚本

-

执行 go build xjar.go,生成go启动器

1. 注意:需要使用agent技术的话,要使用旧的启动脚本(xjar_agentable.go),没有禁用agen

- 启动项目 ./xjar java -jar vinci-flow-encry.jar

maven插件

-

需要加密的项目加依赖

vinci-flow com.github.core-lib xjar-maven-plugin 4.0.2 build package io.xjar /**/*.class /**/*.yml /**/*.xml /static/**/* /templates/**/* /META-INF/resources/**/* ${parent.artifactId}-en.jar</configuration> </execution> </executions> </plugin>

</build>

<pluginRepositories>

<pluginRepository>

<id>jitpack.io</id>

<url>https://jitpack.io</url>

</pluginRepository>

</pluginRepositories>

-

运行package, 接下来流程参考, main方法手动执行加密

原理

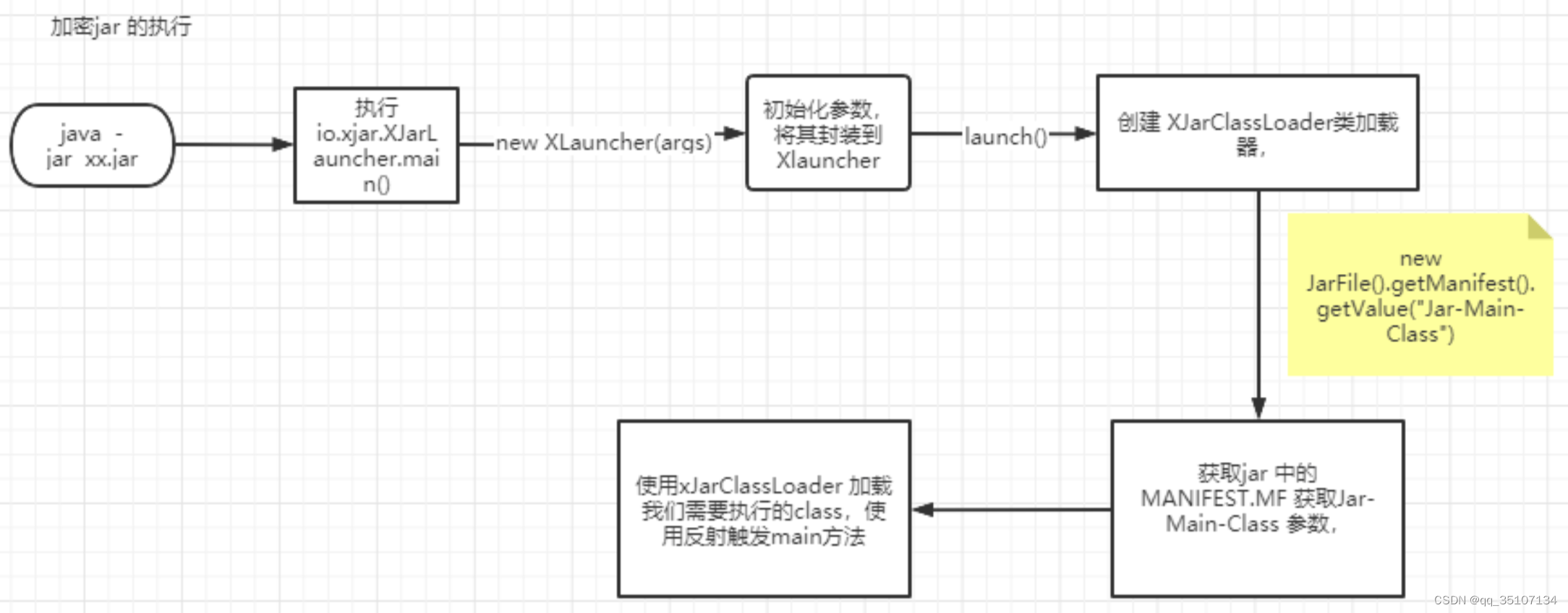

对jar的字节码加密 , 启动jar包时调用自定义的类加载器,

重写findClass方法,拿到字节流后,先解密再掉Classloader的defineClass方法,初始化成Class对象.

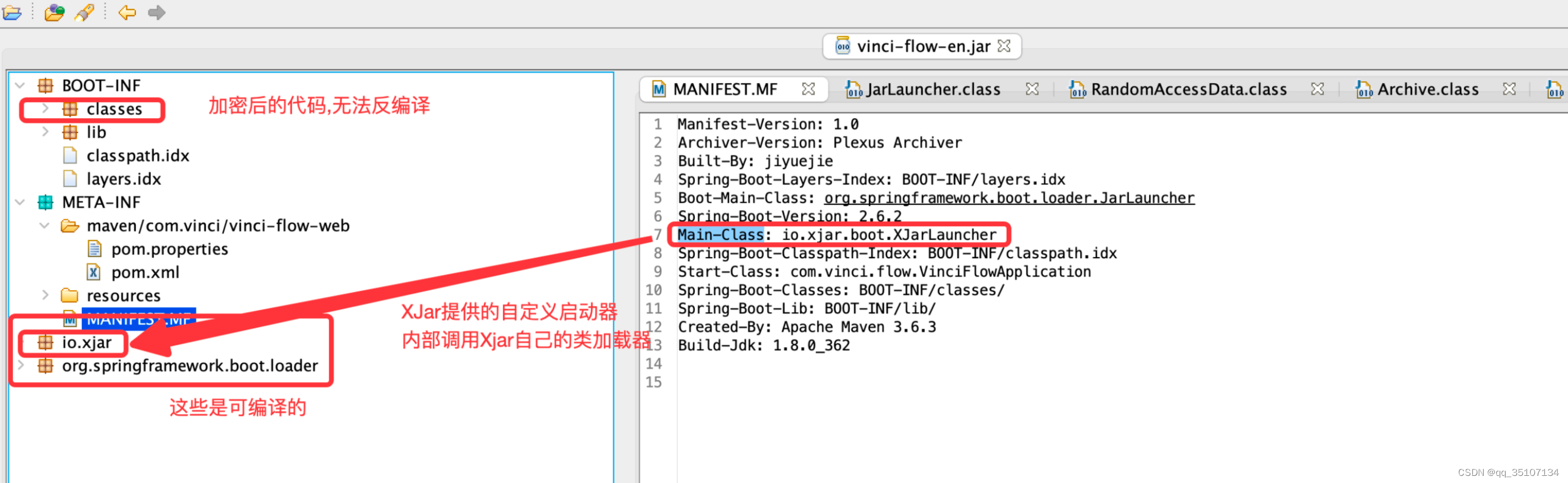

springboot的jar

正常springboot的jar包的Main-Class是Spingboot提供的JarLauncher , 加密后的Springboot的Main-

Class指向的是XJar继承JarLaunch的XJarLauncher.

普通jar

参考:java -jar 运行原理,xjar 源码流程分析_数羊俱乐部的博客-

CSDN博客

图凑合看吧, 有兴趣直接看源码结构

-

加密

-

解密执行

最后

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

扫码领取

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?