1. 网络安全风险评估概述

1.1概念

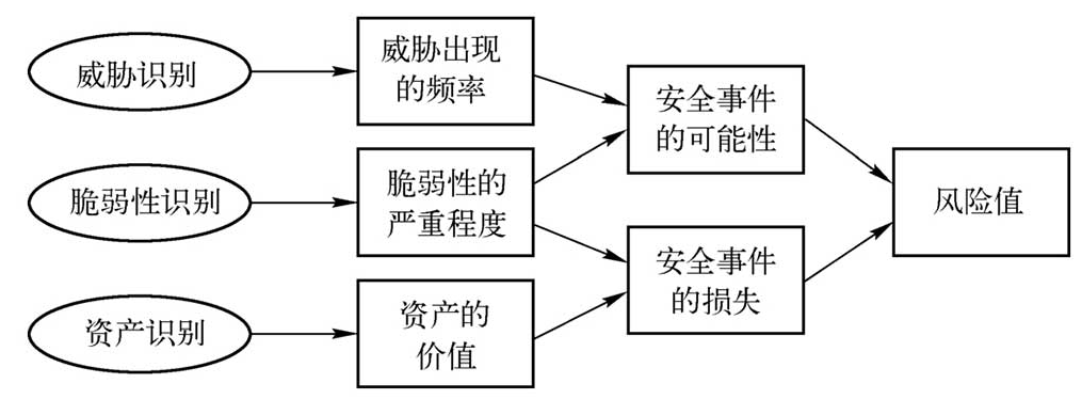

依据有关信息安全技术和管理标准,对网络系统的保密性、完整性、可控性和可用性等安全属性进行科学评价的过程,评估内容涉及网络系统的脆弱性、网络安全威胁以及脆弱性被威胁者利用后所造成的的实际影响,并根据安全事件发生的可能性影响大小来确认网路安全风险等级。(评估威胁者利用网络资产的脆弱性,造成网络资产损失的严重程度)。

1.2为什么要做风险评估

反映企业当前的安全现状

提供信息安全防御机制的建议

同等保测评结合

对安全决策提供支撑和依据

为今后网络安全建设提供参考

提高员工的安全意识

1.3 风险评估步骤

风险识别

风险分析

风险评价

1.4风险评估基本原则

标准性原则

可控性原则

最小影响原则

1.5风险评估要素

信息资产价值

软件、硬件、数据、服务、人员等。

威胁可能性

任何可能发生的、为组织或某种特定资产带来所不希望

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3468

3468

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?