OSI/RM七层模型

由于各个计算机生产厂商之前的标准不同而产生的

中继器:信号的放大功能,EG:网线传输距离100米,用中继器延长传输距离。类似于古代的烽火台

数据链路层:定义了传输的单位,方便了传输

网桥:连接两个同类型设备的工具

交换机:连接多个设备

网络层:具有路由选择功能

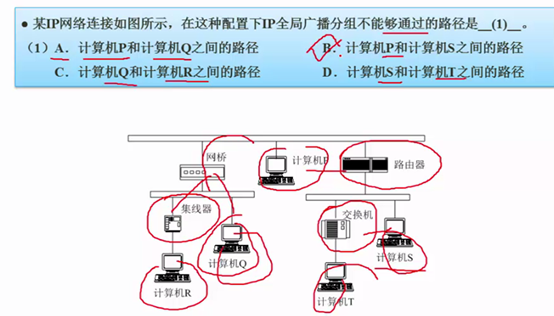

跨越网络层(第三层)就不是同一个局域网了

IP全局广播分组指的是 局域网

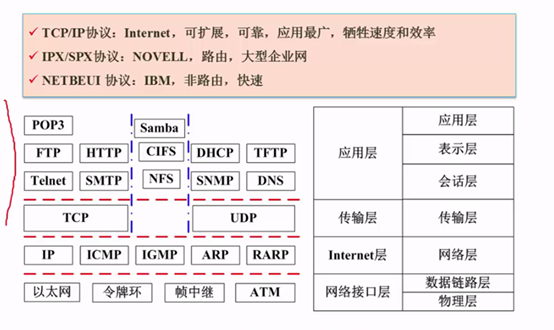

网络技术标准与协议

IPX/SPX

局域网游戏

NETBEUI

不支持路由,更快速

TCP/IP协议族

IP:

ICMP:因特网的控制协议 :ping命令

ARP:地址解析协议 IP转mark

RARP:反向地址解析协议 mark转IP

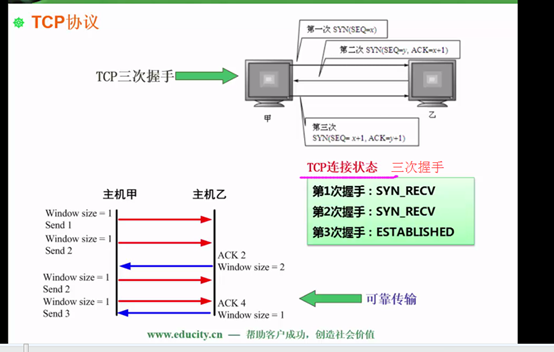

TCP:

可靠的协议 通信的时候会建立连接

有验证机制:传输时会有反馈信息,反馈数据包的传输情况,检查有无丢包

所以他们都是可靠的协议

Telnet:远程登录

POP3和SMTP是邮件传输的

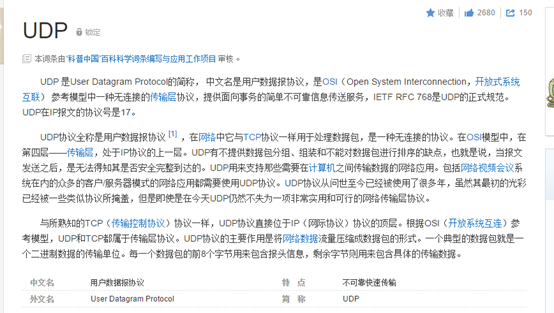

UDP:

不可靠的协议 通信的时候不会建立连接

直接把数据包从源地址发到了目标地址

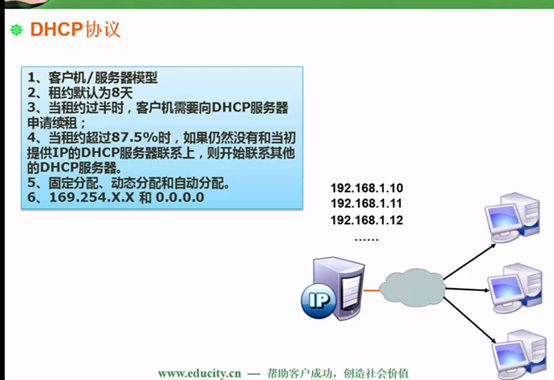

局域网中DHCP服务器:动态内存分配

TFTP:小型文件传输协议

SNMP:简单网络管理协议

DNS:域名解析

即使超过了8天,但是如果没有新的客户接入局域网,那么DHCP服务器会自动续约,以保证用户稳定的使用

三种不同的IP地址分配方式

如果分配了这样的IP地址,那就表示没有和DHCP服务器连接上,被分配了一个假的地址,他是没有办法和外界连接的

Windows:169.254.x.x

Linux:0.0.0.0

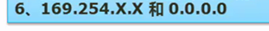

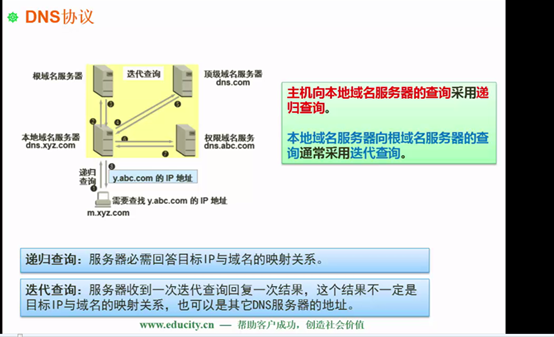

DNS:

迭代查询:

递归查询:

真题

根域名服务器直接就像本地域名服务器提供结果,是迭代查询

但是中介域名服务器要通过授权域名服务器才能向本地域名服务器提供结果,所以是递归查询

注:根域名服务器都是采用迭代查询

既可以用TCP实现,也可以用UDP实现

他们三个都是文件的共享协议

Samba特色:跨平台

Linux Unix Windows

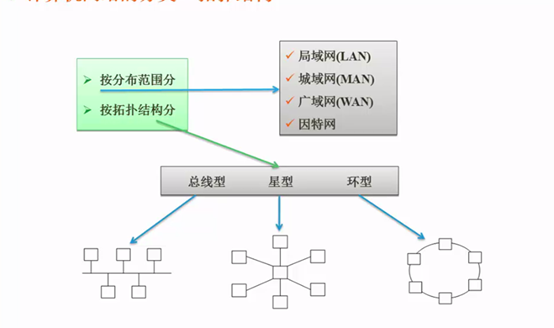

计算机网络的分类

根据不同的纬度进行分类

总线型:总线出现问题,出现问题的位置后面的所有节点全部都会断开连接

星型:中心节点故障断开

环形:比星型更可靠,除非断开两个或两个以上节点,否则环型依旧是联通的

办公室的网络:星型

中心节点:交换机

信息系统安全属性

保密性:

最小授权原则:给每个用户/角色分配他所需要的最基本权限,不要有超出他的工作范围以

外的权限

防暴露:比如隐藏数据库:更改数据库文件拓展名,命名采取随机形式(没有具体意义)

信息加密:防止传输中被截获

物理加密:传输前加密

完整性:

MD5码判断完整性

可用性:

合法用户可以以合法的方式使用合法的资源

不可抵赖性:

主要手段:数字签名

网络安全-各个网络层次的安全保障

HTTPS=HTTP+SSL

解决HTTP的明文传送数据的不安全性

物理层:

比如,屏蔽科研单位的无线信号 ,防止信息失窃

隔离:军方有单独的网络,不向民众开放

数据链路层:

隧道协议:PPTP,L2TP开出两条隧道,隧道里面的数据是安全的,传输前就加密

也可以对传输的链路进行

网络层:

主要是靠防火墙 软硬件相结合,有专门的硬件设备,只运行防火墙

放火墙有几种

IPSec:针对IP包进行加密的一种的协议

IP包本身是不加密的

两种运作方式:

-

将未加密的IP包进行拆分,加密,然后再对各部分进行加密,最后封住包头

-

连接很多包头信息一起进行加密,最后再附加一个包,即将多个IP包变成一个完整的IP包

注意:IPSec是网络层的

传输层:

SET为电子商务而生的

SSL:超越了传输层,一直延伸到应用层

应用层-表示层-会话层

PGP:既可以用于邮件的加密,也可以用于文件的加密

HTTPS

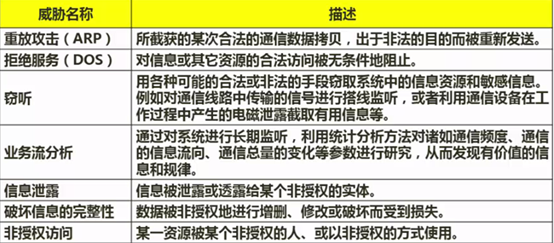

网络安全-网络威胁与攻击

ARP:

欺骗攻击

DOS:

破坏了系统的可用性

窃听:

合法的手段指的是:给了过多的权限,但是本不应该使用的权限也被使用了,但并没有使用

非法手段获取权限

业务流分析:

长期的监听,并且对监听获取的数据进行分析,得出某些有价值的信息和规律

信息泄露:

破坏信息的完整性:

非授权

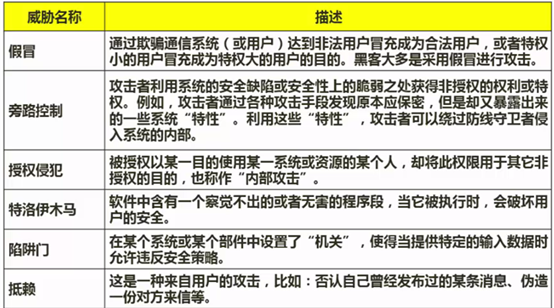

假冒:

旁路控制:

利用系统本身的漏洞获取权限

授权侵犯:

内部攻击

特洛伊木马:

间谍程序

陷阱门:

抵赖:

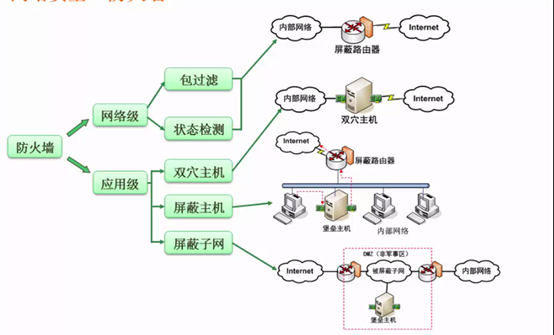

网络安全-防火墙

网络级:

工作层次低,效率高

包过滤:

状态监测:

把状态信息的情况进行统计

应用级:

工作层次高,效率低

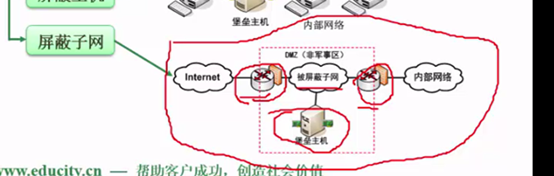

被屏蔽的子网 DMZ(非军事区)放一些对外提供服务的服务器:web服务器,邮件服务器

无论是外部网络还是外部网络想要访问主机都需要经过防火墙

防火墙在现实中:

上海爆发禽流感,我们有两种方案

-

江西爆发禽流感,湖南监视每一条来自于上海的运输渠道,只要发现牲畜就拒绝其进入,这是网络级防火墙,他是不查看内容的,如果来自江西运输牲畜的车将自己的来源地改成上海,只是途径江西,那么就会被放行,同样,网络级防火墙也会将伪装了的信息放行,并不会去查看它的内容。

-

还有另一种方案,就是对每一个运输工具进行开箱检查,不管他是如何伪装自己的,都对其进行内容检查,这也就是应用级的防火墙,由于要开箱检查他的效率没有网络级的高。

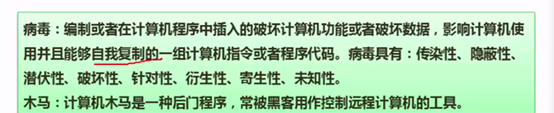

计算机病毒与木马

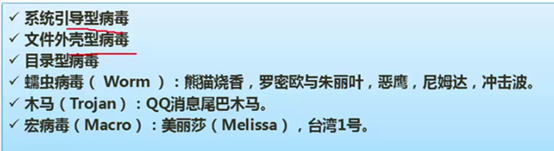

病毒:

自我复制

可以传染,并且隐藏自身,大都有潜伏性,否则容易被杀毒软件过早的发现,先隐藏自

己再大规模的复制和传播,最后集中式爆发

宏病毒:感染的主要是Office系列的数据文件

蠕虫病毒:感染的主要是可执行文件

木马:

不像病毒一样大量自我复制和破坏计算机,主要是进行潜伏,,然后盗取用户信息。

现在的大都是木马和病毒的综合体,而不单单是其中的一个

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?