文章目录

1. kube-proxy三种代理模式

- kubernetes集群中有三层网络,一类是真实存在的,例如Node Network、Pod Network,提供真实IP地址;一类是虚拟的,例如Cluster Network或Service Network,提供虚拟IP地址,不会出现在接口上,仅会出现在Service当中

- kube-proxy始终watch(监控)kube-apiserver上关于Service相关的资源变动状态,一旦获取相关信息kube-proxy都要把相关信息转化为当前节点之上的,能够实现Service资源调度到特定Pod之上的规则,进而实现访问Service就能够获取Pod所提供的服务

- kube-proxy三种代理模式:UserSpace模式、iptables模式、ipvs模式

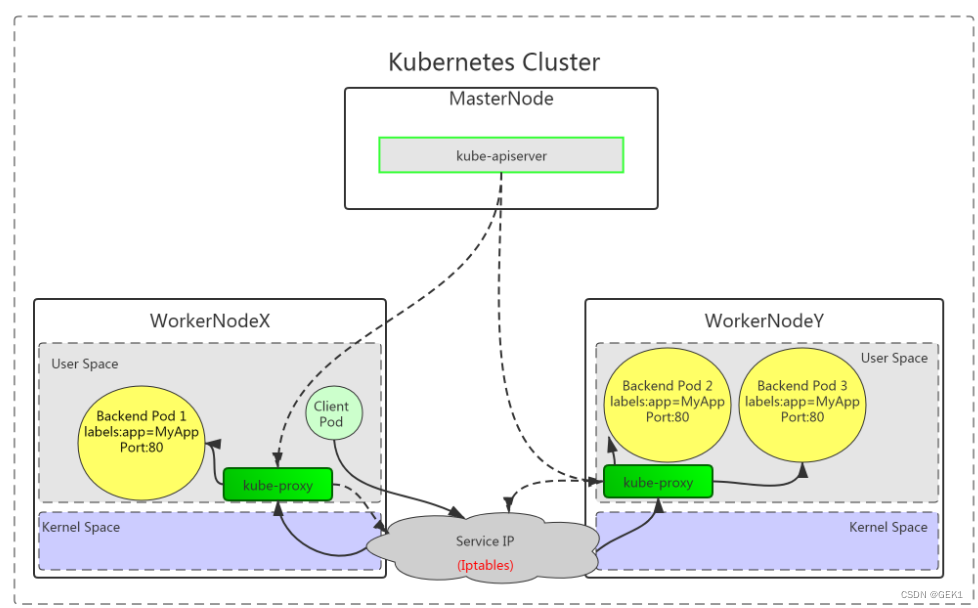

1.1 UserSpace模式

kube-proxy 会为每个 Service 随机监听一个端口(proxy port),并增加一条 iptables 规则。所以通过 ClusterIP:Port 访问 Service 的报文都 redirect 到 proxy port,kube-proxy 从它监听的 proxy port 收到报文以后,走 round robin(默认) 或是 session affinity(会话亲和力,即同一 client IP 都走同一链路给同一 pod 服务),分发给对应的 pod。

由于 userspace 模式会造成所有报文都走一遍用户态(也就是 Service 请求会先从用户空间进入内核 iptables,然后再回到用户空间,由 kube-proxy 完成后端 Endpoints 的选择和代理工作),需要在内核空间和用户空间转换,流量从用户空间进出内核会带来性能损耗,所以这种模式效率低、性能不高,不推荐使用。

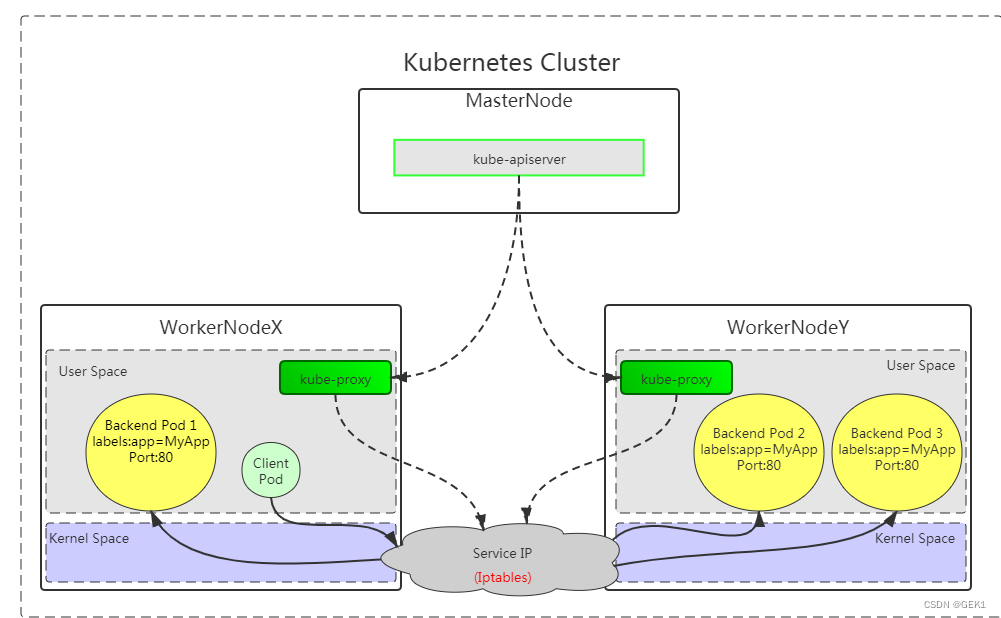

1.2 iptables模式

iptables 模式的负载均衡模式是通过底层 netfilter/iptables 规则来实现的,通过 Informer 机制 Watch 接口实时跟踪 Service 和 Endpoint 的变更事件,并触发对 iptables 规则的同步更新。

通过图示我们可以发现在 iptables 模式下,kube-proxy 只是作为 controller,而不是 server,真正服务的是内核的 netfilter,体现在用户态的是 iptables。所以整体的效率会比 userspace 模式高。

iptables 模式的实现原理图示如下:

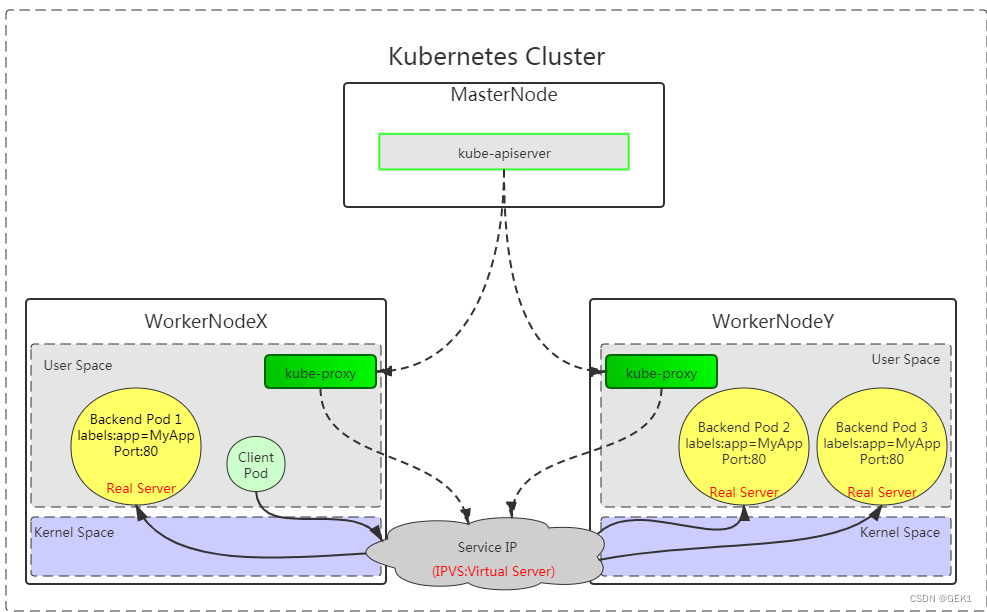

1.3 ipvs模式

ipvs(IP Virtual Server) 实现了传输层负载均衡,也就是 4 层交换,作为 Linux 内核的一部分。ipvs运行在主机上,在真实服务器前充当负载均衡器。ipvs 可以将基于 TCP 和 UDP 的服务请求转发到真实服务器上,并使真实服务器上的服务在单个 IP 地址上显示为虚拟服务。

ipvs 模式的实现原理图示如下:

ipvs 和 iptables 都是基于 netfilter 的,那么 ipvs 模式有哪些更好的性能呢?

- ipvs 为大型集群提供了更好的可拓展性和性能

- ipvs 支持比 iptables 更复杂的负载均衡算法(包括:最小负载、最少连接、加权等)

- ipvs 支持服务器健康检查和连接重试等功能

- 可以动态修改 ipset 的集合,即使 iptables 的规则正在使用这个集合

ipvs 依赖于 iptables。ipvs 会使用 iptables 进行包过滤、airpin-masquerade tricks(地址伪装)、SNAT 等功能,但是使用的是 iptables 的扩展 ipset,并不是直接调用 iptables 来生成规则链。通过 ipset 来存储需要 DROP 或 masquerade 的流量的源或目标地址,用于确保 iptables 规则的数量是恒定的,这样我们就不需要关心有多少 Service 或是 Pod 了。

使用 ipset 相较于 iptables 有什么优点呢?iptables 是线性的数据结构,而 ipset 引入了带索引的数据结构,当规则很多的时候,ipset 依然可以很高效的查找和匹配。我们可以将 ipset 简单理解为一个 IP(段) 的集合,这个集合的内容可以是 IP 地址、IP 网段、端口等,iptables 可以直接添加规则对这个“可变的集合进行操作”,这样就可以大大减少 iptables 规则的数量,从而减少性能损耗。

举一个例子,如果我们要禁止成千上万个 IP 访问我们的服务器,如果使用 iptables 就需要一条一条的添加规则,这样会在 iptables 中生成大量的规则;如果用 ipset 就只需要将相关的 IP 地址(网段)加入到 ipset 集合中,然后只需要设置少量的 iptables 规则就可以实现这个目标。

下面的表格是 ipvs 模式下维护的 ipset 表集合:

| 设置名称 | 成员 | 用法 |

|---|---|---|

| KUBE-CLUSTER-IP | 所有服务 IP + 端口 | 在 masquerade-all=true 或 clusterCIDR 指定的情况下对 Service Cluster IP 地址进行伪装,解决数据包欺骗问题 |

| KUBE-LOOP-BACK | 所有服务 IP + 端口 + IP | 解决数据包欺骗问题 |

| KUBE-EXTERNAL-IP | 服务外部 IP + 端口 | 将数据包伪装成 Service 的外部 IP 地址 |

| KUBE-LOAD-BALANCER | 负载均衡器入口 IP + 端口 | 将数据包伪装成 Load Balancer 类型的 Service |

| KUBE-LOAD-BALANCER-LOCAL | 负载均衡器入口 IP + 端口 以及externalTrafficPolicy=local | 接受数据包到 Load Balancer externalTrafficPolicy=local |

| KUBE-LOAD-BALANCER-FW | 负载均衡器入口 IP + 端口 以及loadBalancerSourceRanges | 使用指定的 loadBalancerSourceRanges 丢弃 Load Balancer 类型 Service 的数据包 |

| KUBE-LOAD-BALANCER-SOURCE-CIDR | 负载均衡器入口 IP + 端口 + 源 CIDR | 接受 Load Balancer 类型 Service 的数据包,并指定 loadBalancerSourceRanges |

| KUBE-NODE-PORT-TCP | NodePort 类型服务 TCP 端口 | 将数据包伪装成 NodePort(TCP) |

| KUBE-NODE-PORT-LOCAL-TCP | NodePort 类型服务 TCP 端口,带有externalTrafficPolicy=local | 接受数据包到 NodePort 服务,使用 externalTrafficPolicy=local |

| KUBE-NODE-PORT-UDP | NodePort 类型服务 UDP 端口 | 将数据包伪装成 NodePort(UDP) |

| KUBE-NODE-PORT-LOCAL-UDP | NodePort 类型服务 UDP 端口,使用externalTrafficPolicy=local | 接受数据包到 NodePort 服务,使用 externalTrafficPolicy=local |

1.4 iptables与ipvs对比

-

iptables

- 工作在内核空间

- 优点

- 灵活,功能强大(可以在数据包不同阶段对包进行操作)

- 缺点

- 表中规则过多时,响应变慢,即规则遍历匹配和更新,呈线性时延

-

ipvs

- 工作在内核空间

- 优点

- 转发效率高

- 调度算法丰富:rr,wrr,lc,wlc,ip hash…

- 缺点

- 内核支持不全,低版本内核不能使用,需要升级到4.0或5.0以上。

-

使用iptables与ipvs时机

- 1.10版本之前使用iptables(1.1版本之前使用UserSpace进行转发)

- 1.11版本之后同时支持iptables与ipvs,默认使用ipvs,如果ipvs模块没有加载时,会自动降级至iptables

2. service的类型

2.1 service 类型

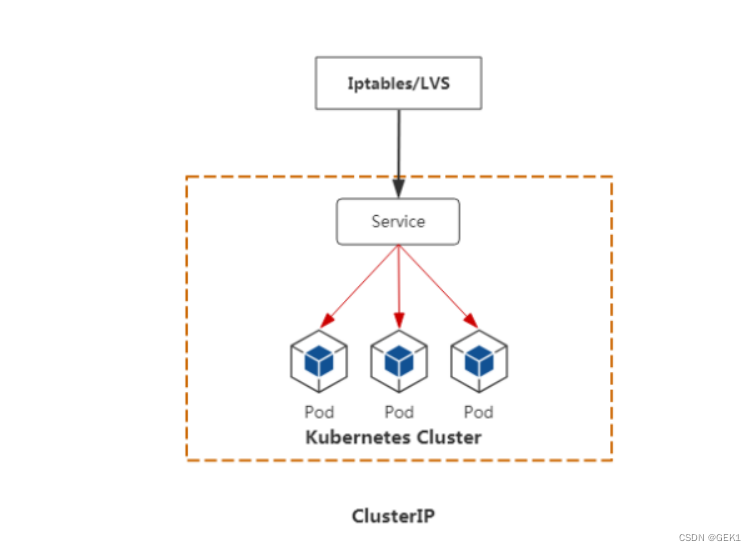

- ClusterIP

- 默认,分配一个集群内部可以访问的虚拟IP

- NodePort

- 在每个Node上分配一个端口作为外部访问入口

- nodePort端口范围为:30000-32767

- LoadBalancer

- 工作在特定的Cloud Provider上,例如Google Cloud,AWS,OpenStack

- ExternalName

- 表示把集群外部的服务引入到集群内部中来,即实现了集群内部pod和集群外部的服务进行通信

2.2 service 参数

- port 访问service使用的端口

- targetPort Pod中容器端口

- nodePort 通过Node实现外网用户访问k8s集群内service (30000-32767)

2.3 ClusterIP类型

ClusterIP根据是否生成ClusterIP又可分为普通Service和Headless Service

service两类:

- 普通service

为Kubernetes的Service分配一个集群内部可访问的固定虚拟IP(Cluster IP), 实现集群内的访问。 - Headless Service:

该服务不会分配Cluster IP, 也不通过kube-proxy做反向代理和负载均衡。而是通过DNS提供稳定的网络ID来访问,DNS会将headless service的后端直接解析为pod IP列表。

2.3.1 普通service 命令创建

- 创建deployment类型的应用

[root@master01 ~]# cat 01_create_deployment_app_nginx.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-server1

spec:

replicas: 2

selector:

matchLabels:

app: nginx

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: c1

image: nginx:1.15-alpine

imagePullPolicy: IfNotPresent

ports:

- containerPort: 80

- 执行资源清单文件

[root@master01 ~]# kubectl apply -f 01_create_deployment_app_nginx.yaml

- 验证Deployment类型的创建情况

[root@master01 ~]# kubectl get deployment.apps

NAME READY UP-TO-DATE AVAILABLE AGE

nginx-server1 2/2 2 2 13s

- 创建ClusterIP类型service与Deployment类型应用关联

命令创建service

[root@master01 ~]# kubectl expose deployment.apps nginx-server1 --type=ClusterIP --target-port=80 --port=80

说明

expose 创建service

deployment.apps 控制器类型

nginx-server1 应用名称,也是service名称

--type=ClusterIP 指定service类型

--target-port=80 指定Pod中容器端口

--port=80 指定service端口

2.3.2 普通 service通过资源清单文件

[root@master01 ~]# cat 02_create_deployment_app_nginx_with_service.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-server1

spec:

replicas: 2

selector:

matchLabels:

app: nginx

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: nginx-smart

image: nginx:1.15-alpine

imagePullPolicy: IfNotPresent

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: nginx-svc

spec:

type: ClusterIP

ports:

- protocol: TCP

port: 80

targetPort: 80

selector:

app: nginx

2.3.3 Headless Service

- 普通的ClusterIP service是service name解析为

cluster ip,然后cluster ip对应到后面的pod ip - Headless service是指service name 直接解析为后面的

pod ip

2.3.3.1通过资源清单文件创建headless-service

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-headless

spec:

selector:

matchLabels:

app: nginx

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: nginx-headless

image: nginx:1.15-alpine

imagePullPolicy: IfNotPresent

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: headless-service

namespace: default

spec:

type: ClusterIP

clusterIP: None # 无头服务

ports:

- port: 80 #service ip中的端口

protocol: TCP

targetPort: 80 #指定后端pod标签

selector:

app: nginx

2.3.3.2 查看已创建的headless service

[root@k8smaster service]# kubectl get svc

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

headless-service ClusterIP None <none> 80/TCP 17m

kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 16h

2.3.3.3 DNS

DNS服务监视Kubernetes API,为每一个Service创建DNS记录用于域名解析

headless service需要DNS来解决访问问题

DNS记录格式为: ..svc.cluster.local.

2.3.3.4 查看kube-dns服务的ip

[root@k8smaster service]# kubectl get svc -n kube-system

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kube-dns ClusterIP 10.96.0.10 <none> 53/UDP,53/TCP,9153/TCP 23h

2.3.3.5 在集群主机通过DNS服务地址查找无头服务的dns解析

[root@k8smaster service]# dig -t A headless-service.default.svc.cluster.local. @10.96.0.10

; <<>> DiG 9.11.4-P2-RedHat-9.11.4-26.P2.el7 <<>> -t A headless-service.default.svc.cluster.local. @10.96.0.10

;; global options: +cmd

;; Got answer:

;; WARNING: .local is reserved for Multicast DNS

;; You are currently testing what happens when an mDNS query is leaked to DNS

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 6279

;; flags: qr aa rd; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; WARNING: recursion requested but not available

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;headless-service.default.svc.cluster.local. IN A

;; ANSWER SECTION:

headless-service.default.svc.cluster.local. 30 IN A 10.100.248.195

;; Query time: 0 msec

;; SERVER: 10.96.0.10#53(10.96.0.10)

;; WHEN: Tue Nov 08 16:45:37 CST 2022

;; MSG SIZE rcvd: 129

2.3.3.5 验证pod的ip

[root@k8smaster service]# kubectl get pods -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

nginx-headless-65df4644db-d96k4 1/1 Running 0 7h24m 10.100.248.195 k8sslave <none> <none>

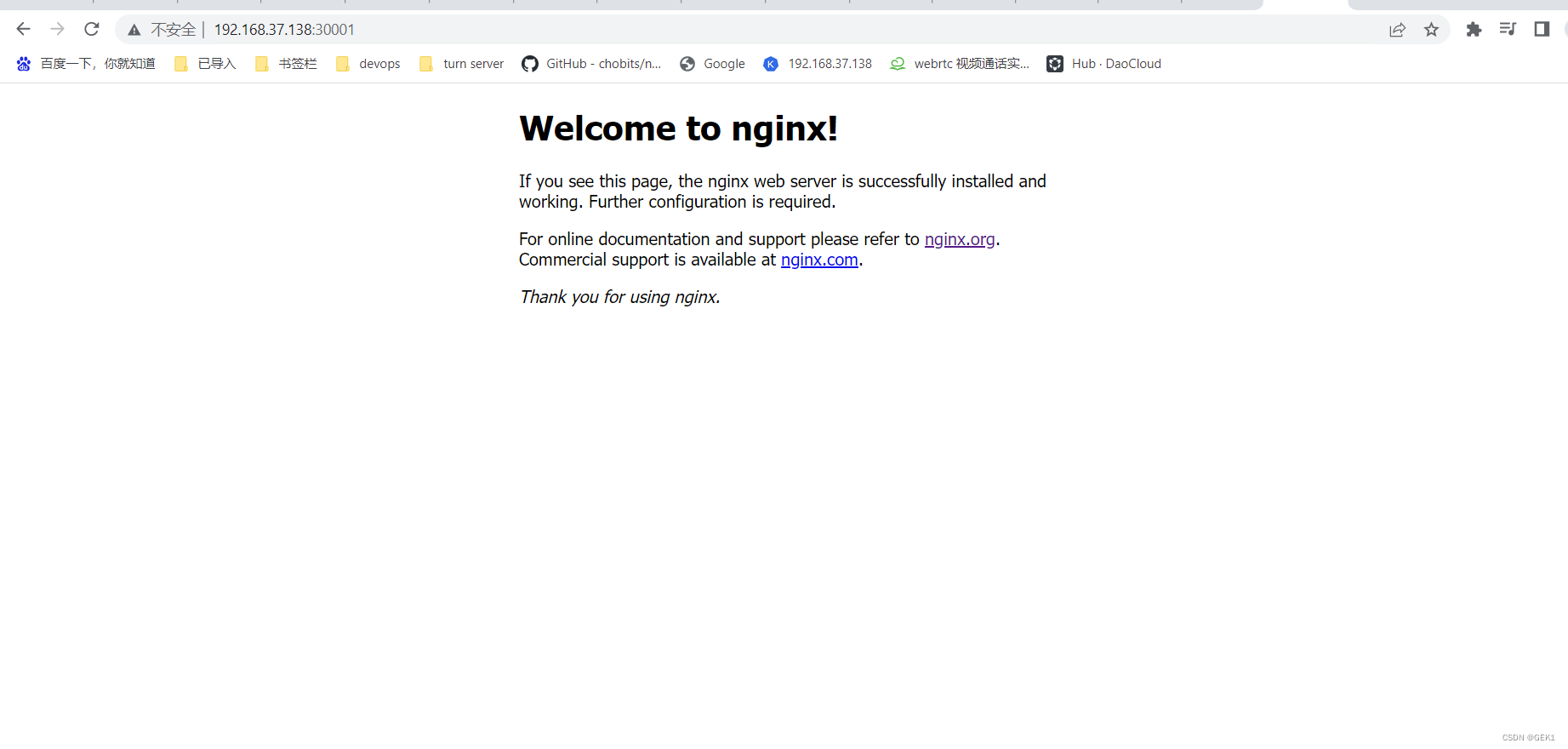

2.4 NodePort类型

2.4.1 新建资源文件

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-app

labels:

app: nginx-app

spec:

replicas: 2

selector:

matchLabels:

app: nginx-app

template:

metadata:

labels:

app: nginx-app

spec:

containers:

- name: nginx-app

image: nginx:1.15-alpine

imagePullPolicy: IfNotPresent

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: nginx-app

spec:

selector:

app: nginx-app

type: NodePort

ports:

- protocol: TCP

nodePort: 30001

port: 80

targetPort: 80

2.4.2 执行资源清单文件

[root@k8smaster service]# kubectl apply -f 04_create_nodeport.yaml

deployment.apps/nginx-app created

service/nginx-app created

2.4.3 验证service

[root@k8smaster service]# kubectl get pods

NAME READY STATUS RESTARTS AGE

nginx-app-775f4f878-nwn9d 1/1 Running 0 5s

nginx-app-775f4f878-vj4kd 1/1 Running 0 5s

[root@k8smaster service]# kubectl get deployment

NAME READY UP-TO-DATE AVAILABLE AGE

nginx-app 2/2 2 2 21s

[root@k8smaster service]# kubectl get svc

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 23h

nginx-app NodePort 10.96.226.148 <none> 80:30001/TCP 27s

[root@k8smaster service]# kubectl get endpoints

NAME ENDPOINTS AGE

kubernetes 192.168.37.138:6443 23h

nginx-app 10.100.125.131:80,10.100.248.196:80 42s

[root@k8smaster service]# ss -anput | grep "30001"

tcp LISTEN 0 128 *:30001 *:* users:(("kube-proxy",pid=28942,fd=16))

2.4.4 通过任意节点访问

2.5 LoadBalancer类型

2.5.1 访问过程

2.5.2 自建Kubernetes的LoadBalancer类型服务方案-MetalLB

MetalLB可以为kubernetes集群中的Service提供网络负载均衡功能。

MetalLB两大功能为:

- 地址分配,类似于DHCP

- 外部通告,一旦MetalLB为服务分配了外部IP地址,它就需要使群集之外的网络意识到该IP在群集中“存在”。MetalLB使用标准路由协议来实现此目的:ARP,NDP或BGP。

参考网址:metallb

2.5.3 搭建过程

2.5.3.1 修改kubeproxy用ipvs

kubectl edit configmap -n kube-system kube-proxy

修改项

apiVersion: kubeproxy.config.k8s.io/v1alpha1

kind: KubeProxyConfiguration

mode: "ipvs"

ipvs:

strictARP: true

2.5.3.2 执行matellb资源清单文件

kubectl apply -f https://raw.githubusercontent.com/metallb/metallb/v0.13.7/config/manifests/metallb-native.yaml

2.5.3.3 准备metallb配置文件

apiVersion: metallb.io/v1beta1

kind: IPAddressPool

metadata:

name: first-pool

namespace: metallb-system

spec:

addresses:

- 192.168.100.240-192.168.100.245 #这个的网段要和节点的网段一致

2.5.3.4 创建loadblancer服务

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-metallb

spec:

selector:

matchLabels:

app: nginx

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: nginx-metallb1

image: nginx:1.15-alpine

imagePullPolicy: IfNotPresent

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: nginx-metallb

spec:

ports:

- port: 80

protocol: TCP

targetPort: 80

selector:

app: nginx

type: LoadBalancer

2.5.3.5 验证

[root@localhost service]# kubectl get ns

NAME STATUS AGE

default Active 4h44m

ingress-nginx Active 108m

kube-node-lease Active 4h44m

kube-public Active 4h44m

kube-system Active 4h44m

kuboard Active 4h39m

metallb-system Active 36m

test Active 4h36m

[root@localhost service]# kubectl get pods -n metallb-system

NAME READY STATUS RESTARTS AGE

controller-84645df84b-lkgdb 1/1 Running 0 36m

speaker-c2xlw 1/1 Running 0 36m

speaker-gwwk5 1/1 Running 0 36m

speaker-s5dcx 1/1 Running 0 36m

[root@localhost service]# kubectl get svc

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 4h44m

nginx-metallb LoadBalancer 10.96.212.195 192.168.100.240 80:31358/TCP 28m

2.6 ExternalName类型

2.6.1 作用

- 把集群外部的服务引入到集群内部中来,实现了集群内部pod和集群外部的服务进行通信

- ExternalName 类型的服务适用于外部服务使用域名的方式,缺点是不能指定端口

- 还有一点要注意: 集群内的Pod会继承Node上的DNS解析规则。所以只要Node可以访问的服务,Pod中也可以访问到, 这就实现了集群内服务访问集群外服务

2.6.2 将公网域名引入

1, 编写YAML文件

[root@master01 ~]# vim externelname.yml

apiVersion: v1

kind: Service

metadata:

name: my-externalname

namespace: default

spec:

type: ExternalName

externalName: www.baidu.com # 对应的外部域名为www.baidu.com

2, 应用YAML文件

[root@master01 ~]# kubectl apply -f externelname.yml

service/my-externalname created

3, 查看service

[root@master01 ~]# kubectl get svc |grep exter

my-externalname ExternalName <none> www.baidu.com <none> 69s

4, 查看my-service的dns解析

[root@master01 ~]# dig -t A my-externalname.default.svc.cluster.local. @10.96.0.2

; <<>> DiG 9.9.4-RedHat-9.9.4-72.el7 <<>> -t A my-externalname.default.svc.cluster.local. @10.2.0.2

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 31378

;; flags: qr aa rd; QUERY: 1, ANSWER: 4, AUTHORITY: 0, ADDITIONAL: 1

;; WARNING: recursion requested but not available

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;my-externalname.default.svc.cluster.local. IN A

;; ANSWER SECTION:

my-externalname.default.svc.cluster.local. 5 IN CNAME www.baidu.com.

www.baidu.com. 5 IN CNAME www.a.shifen.com.

www.a.shifen.com. 5 IN A 14.215.177.38 解析的是百度的IP

www.a.shifen.com. 5 IN A 14.215.177.39 解析的是百度的IP

;; Query time: 32 msec

;; SERVER: 10.2.0.2#53(10.96.0.2)

;; WHEN: Thu Nov 05 11:23:41 CST 2020

;; MSG SIZE rcvd: 245

[root@master01 ~]# kubectl exec -it deploy-nginx-6c9764bb69-86gwj -- /bin/sh

/ # nslookup www.baidu.com

......

Name: www.baidu.com

Address 1: 14.215.177.39

Address 2: 14.215.177.38

/ # nslookup my-externalname.default.svc.cluster.local

......

Name: my-externalname.default.svc.cluster.local

Address 1: 14.215.177.38

Address 2: 14.215.177.39

解析此my-externalname.default.svc.cluster.local域名和解析www.baidu.com是一样的结果

2.6.3 不同命名空间之间的相互访问

1, 创建ns1命名空间和相关deploy, pod,service

[root@master01 ~]# vim ns1-nginx.yml

apiVersion: v1

kind: Namespace

metadata:

name: ns1 # 创建ns1命名空间

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: deploy-nginx

namespace: ns1 # 属于ns1命名空间

spec:

replicas: 1

selector:

matchLabels:

app: nginx

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: nginx

image: nginx:1.15-alpine

imagePullPolicy: IfNotPresent

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: svc1 # 服务名

namespace: ns1 # 属于ns1命名空间

spec:

selector:

app: nginx

clusterIP: None # 无头service

ports:

- port: 80

targetPort: 80

---

kind: Service

apiVersion: v1

metadata:

name: external-svc1

namespace: ns1 # 属于ns1命名空间

spec:

type: ExternalName

externalName: svc2.ns2.svc.cluster.local # 将ns2空间的svc2服务引入到ns1命名空间

[root@master1 ~]# kubectl apply -f ns1-nginx.yml

namespace/ns1 created

deployment.apps/deploy-nginx created

service/svc1 created

2, 创建ns2命名空间和相关deploy, pod,service

[root@master01 ~]# vim ns1-nginx.yml

apiVersion: v1

kind: Namespace

metadata:

name: ns2 # 创建ns2命名空间

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: deploy-nginx

namespace: ns2 # 属于ns2命名空间

spec:

replicas: 1

selector:

matchLabels:

app: nginx

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: nginx

image: nginx:1.15-alpine

imagePullPolicy: IfNotPresent

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: svc2 # 服务名

namespace: ns2 # 属于ns2命名空间

spec:

selector:

app: nginx

clusterIP: None # 无头service

ports:

- port: 80

targetPort: 80

---

kind: Service

apiVersion: v1

metadata:

name: external-svc1

namespace: ns2 # 属于ns2命名空间

spec:

type: ExternalName

externalName: svc1.ns1.svc.cluster.local # 将ns1空间的svc1服务引入到ns2命名空间

[root@master01 ~]# kubectl apply -f ns2-nginx.yml

namespace/ns2 created

deployment.apps/deploy-nginx created

service/svc2 created

service/external-svc2 created

3, 在ns1命名空间的pod里验证

[root@master01 ~]# kubectl get pods -n ns1

NAME READY STATUS RESTARTS AGE

deploy-nginx-6c9764bb69-g5xl8 1/1 Running 0 8m10s

[root@master01 ~]# kubectl exec -it -n ns1 deploy-nginx-6c9764bb69-g5xl8 -- /bin/sh

/ # nslookup svc1

......

Name: svc1

Address 1: 10.3.166.140 deploy-nginx-6c9764bb69-g5xl8 IP与ns1里的podIP一致(见下面的查询结果)

/ # nslookup svc2.ns2.svc.cluster.local

.....

Name: svc2.ns2.svc.cluster.local

Address 1: 10.3.104.17 10-3-104-17.svc2.ns2.svc.cluster.local IP与ns2里的podIP一致(见下面的查询结果)

/ # exit

[root@master01 ~]# kubectl get pods -o wide -n ns1

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

deploy-nginx-6c9764bb69-g5xl8 1/1 Running 0 70m 10.3.166.140 192.168.122.13 <none> <none>

[root@master01 ~]# kubectl get pods -o wide -n ns2

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READI NESS GATES

deploy-nginx-6c9764bb69-8psxl 1/1 Running 0 68m 10.3.104.17 192.168.122.14 <none> <none>

反之,在ns2命名空间的pod里访问svc1.ns1.svc.cluster.local,解析的IP是ns1命名空间里的pod的IP(请自行验证)

4, 验证ns2中的pod的IP变化, ns1中的pod仍然可以使用svc2.ns2.svc.cluster.local访问

[root@master01 ~]# kubectl get pod -n ns2

NAME READY STATUS RESTARTS AGE

deploy-nginx-6c9764bb69-8psxl 1/1 Running 0 81m

[root@master01 ~]# kubectl delete pod deploy-nginx-6c9764bb69-8psxl -n ns2

pod "deploy-nginx-6c9764bb69-8psxl" deleted 因为有replicas控制器,所以删除pod会自动拉一个起来

[root@master01 ~]# kubectl get pod -o wide -n ns2

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

deploy-nginx-6c9764bb69-8qbz2 1/1 Running 0 5m36s 10.3.166.141 192.168.122.13 <none> <none>

pod名称变了,IP也变成了10.3.166.141

回到ns1中的pod验证

[root@master01 ~]# kubectl exec -it -n ns1 deploy-nginx-6c9764bb69-g5xl8 -- /bin/sh

/ # ping svc2.ns2.svc.cluster.local -c 2

PING svc2.ns2.svc.cluster.local (10.3.166.141): 56 data bytes 解析的IP就是ns2中pod的新IP

64 bytes from 10.3.166.141: seq=0 ttl=63 time=0.181 ms

64 bytes from 10.3.166.141: seq=1 ttl=63 time=0.186 ms

--- svc2.ns2.svc.cluster.local ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max = 0.181/0.183/0.186 ms

/ # exit

3 SessionAffinity

作用:就是让取消负载均衡的效果,第一次访问哪个节点,之后都访问哪个节点

3.1 新建测试资源清单文件

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-server1

spec:

replicas: 2

selector:

matchLabels:

app: nginx

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: c1

image: nginx:1.15-alpine

imagePullPolicy: IfNotPresent

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: nginx-svc

spec:

type: ClusterIP

ports:

- protocol: TCP

port: 80

targetPort: 80

selector:

app: nginx

3.2 执行资源清单文件

kubectl apply -f 02_sessionAffinity.yaml

3.3 查看service并访问

访问会实现负载均衡的效果,这边我已经修改了两个nginx pod的默认页面,为了效果明显

root@k8smaster service]# kubectl get svc

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 6h15m

my-externelname ExternalName <none> www.baidu.com <none> 14m

nginx-svc ClusterIP 10.96.177.91 <none> 80/TCP 2m

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web2

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web2

[root@k8smaster service]# curl http://10.96.177.91

3.4 查看并修改sessionAffinity

改了之后,之后访问第一次访问的主机

[root@k8smaster service]# kubectl describe svc nginx-svc

Name: nginx-svc

Namespace: default

Labels: <none>

Annotations: <none>

Selector: app=nginx

Type: ClusterIP

IP: 10.96.177.91

Port: <unset> 80/TCP

TargetPort: 80/TCP

Endpoints: 10.100.125.135:80,10.100.248.200:80

Session Affinity: None

Events: <none>

[root@k8smaster service]# kubectl patch svc nginx-svc -p '{"spec":{"sessionAffinity":"ClientIP"}}'

service/nginx-svc patched

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# curl http://10.96.177.91

web1

[root@k8smaster service]# kubectl describe svc nginx-svc

Name: nginx-svc

Namespace: default

Labels: <none>

Annotations: <none>

Selector: app=nginx

Type: ClusterIP

IP: 10.96.177.91

Port: <unset> 80/TCP

TargetPort: 80/TCP

Endpoints: 10.100.125.135:80,10.100.248.200:80

Session Affinity: ClientIP

Events: <none>

4 修改为ipvs调度方式(拓展)

部署方式不同,修改方法不一样。

本次主要介绍使用kubeadm部署集群方式,二进制部署较为简单。

二进制部署修改:/etc/kubernetes/kube-proxy.yaml文件即可。

从kubernetes1.8版本开始,新增了kube-proxy对ipvs的支持,在kubernetes1.11版本中被纳入了GA.

4.1 修改为IPVS调度方式前升级内核

现使用Centos7u6发布版本,默认内核版本为3.10.0,使用kubernetes为1.18.0时,可升级内核版本至4.18.0或5.6.0版本。

在所有节点中安装,需要重启操作系统更换内核。以下升级方法供参考。

[root@localhost ~]# yum -y install perl

[root@localhost ~]# rpm --import https://www.elrepo.org/RPM-GPG-KEY-elrepo.org

[root@localhost ~]# yum -y install https://www.elrepo.org/elrepo-release-7.0-4.el7.elrepo.noarch.rpm

[root@localhost ~]# yum --enablerepo="elrepo-kernel" -y install kernel-ml.x86_64

此处升级为5.0以上版本。

[root@localhost ~]# grub2-set-default 0

[root@localhost ~]# grub2-mkconfig -o /boot/grub2/grub.cfg

[root@localhost ~]# reboot

4.2 修改kube-proxy的配置文件

[root@master01 ~]# kubectl edit configmap kube-proxy -n kube-system

26 iptables:

27 masqueradeAll: false

28 masqueradeBit: 14

29 minSyncPeriod: 0s

30 syncPeriod: 30s

31 ipvs:

32 excludeCIDRs: null

33 minSyncPeriod: 0s

34 scheduler: "" # 可以在这里修改ipvs的算法,默认为rr轮循算法

35 strictARP: false

36 syncPeriod: 30s

37 kind: KubeProxyConfiguration

38 metricsBindAddress: 127.0.0.1:10249

39 mode: "ipvs" # 默认""号里为空,加上ipvs

4.3 查看kube-system的namespace中kube-proxy有关的pod

[root@master01 ~]# kubectl get pods -n kube-system |grep kube-proxy

kube-proxy-69mv6 1/1 Running 6 2d18h

kube-proxy-jpc6c 1/1 Running 4 4d16h

kube-proxy-kq65l 1/1 Running 4 4d16h

kube-proxy-lmphf 1/1 Running 5 4d16h

4.4 验证kube-proxy-xxx的pod中的信息

[root@master01 ~]# kubectl logs kube-proxy-jpc6c -n kube-system

W0517 00:55:10.914754 1 server_others.go:559] Unknown proxy mode "", assuming iptables proxy

I0517 00:55:10.923228 1 node.go:136] Successfully retrieved node IP: 192.168.122.32

I0517 00:55:10.923264 1 server_others.go:186] Using iptables Proxier.

I0517 00:55:10.923567 1 server.go:583] Version: v1.18.2

I0517 00:55:10.923965 1 conntrack.go:100] Set sysctl 'net/netfilter/nf_conntrack_max' to 131072

I0517 00:55:10.924001 1 conntrack.go:52] Setting nf_conntrack_max to 131072

I0517 00:55:10.924258 1 conntrack.go:83] Setting conntrack hashsize to 32768

I0517 00:55:10.927041 1 conntrack.go:100] Set sysctl 'net/netfilter/nf_conntrack_tcp_timeout_established' to 86400

I0517 00:55:10.927086 1 conntrack.go:100] Set sysctl 'net/netfilter/nf_conntrack_tcp_timeout_close_wait' to 3600

I0517 00:55:10.927540 1 config.go:315] Starting service config controller

I0517 00:55:10.927556 1 shared_informer.go:223] Waiting for caches to sync for service config

I0517 00:55:10.927576 1 config.go:133] Starting endpoints config controller

I0517 00:55:10.927594 1 shared_informer.go:223] Waiting for caches to sync for endpoints config

I0517 00:55:11.027749 1 shared_informer.go:230] Caches are synced for service config

I0517 00:55:11.027858 1 shared_informer.go:230] Caches are synced for endpoints config

4.5 重新启动kube-proxy

删除kube-proxy-xxx的所有pod,让它重新拉取新的kube-proxy-xxx的pod

[root@master01 ~]# kubectl delete pod kube-proxy-69mv6 -n kube-system

pod "kube-proxy-69mv6" deleted

[root@master01 ~]# kubectl delete pod kube-proxy-jpc6c -n kube-system

pod "kube-proxy-jpc6c" deleted

[root@master01 ~]# kubectl delete pod kube-proxy-kq65l -n kube-system

pod "kube-proxy-kq65l" deleted

[root@master01 ~]# kubectl delete pod kube-proxy-lmphf -n kube-system

pod "kube-proxy-lmphf" deleted

[root@master01 ~]# kubectl get pods -n kube-system |grep kube-proxy

kube-proxy-2mk2b 1/1 Running 0 2m23s

kube-proxy-5bj87 1/1 Running 0 30s

kube-proxy-7qq9l 1/1 Running 0 52s

kube-proxy-tjtqf 1/1 Running 0 80s

随意查看其中1个或3个kube-proxy-xxx的pod,验证是否为IPVS方式了

[root@master1 ~]# kubectl logs kube-proxy-tjtqf -n kube-system

I0517 02:32:26.557696 1 node.go:136] Successfully retrieved node IP: 192.168.122.32

I0517 02:32:26.557745 1 server_others.go:259] Using ipvs Proxier.

W0517 02:32:26.557912 1 proxier.go:429] IPVS scheduler not specified, use rr by default

I0517 02:32:26.560008 1 server.go:583] Version: v1.18.2

I0517 02:32:26.560428 1 conntrack.go:52] Setting nf_conntrack_max to 131072

I0517 02:32:26.561094 1 config.go:315] Starting service config controller

I0517 02:32:26.562251 1 shared_informer.go:223] Waiting for caches to sync for service config

I0517 02:32:26.561579 1 config.go:133] Starting endpoints config controller

I0517 02:32:26.562271 1 shared_informer.go:223] Waiting for caches to sync for endpoints config

I0517 02:32:26.662541 1 shared_informer.go:230] Caches are synced for service config

I0517 02:32:26.662566 1 shared_informer.go:230] Caches are synced for endpoints config

4249

4249

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?