客户端ssh连接上交换机进行管理,用radius里面的用户名和密码进行登陆

dis current-configuration

vlan 1

vlan 2

interface Vlan-interface1

ip address 192.168.0.105 255.255.255.0

interface Vlan-interface2

ip address 192.168.60.244 255.255.255.0

interface GigabitEthernet1/0/1

port link-mode bridge

combo enable fiber

interface GigabitEthernet1/0/2

port link-mode bridge

port access vlan 2

combo enable fiber

line class aux

user-role network-operator

line class console

user-role network-admin

line class tty

user-role network-operator

line class vty

user-role network-operator

line aux 0

user-role network-operator

line con 0

user-role network-admin

line vty 0 5

authentication-mode scheme

user-role network-operator //这个权限可以改

protocol inbound ssh

ssh server enable //使能要开

radius scheme rad

primary authentication 192.168.60.245

key authentication cipher admin

配置与认证服务器交互报文时的共享密钥为明文 admin

(这个必须要和radius上面的那个系统密钥一样)

[Switch-radius-rad] key authentication simple admin

配置向 RADIUS 服务器发送的用户名携带域名。

[Switch-radius-rad] user-name-format with-domain

radius scheme system

user-name-format without-domain

domain name bb //这个bb要和radius上面的建立的用户名@后面那个一样

authentication login radius-scheme rad

authorization login radius-scheme rad

accounting login none

生成 RSA 密钥对。

[Switch] public-key local create rsa

生成 DSA 密钥对。

[Switch] public-key local create dsa

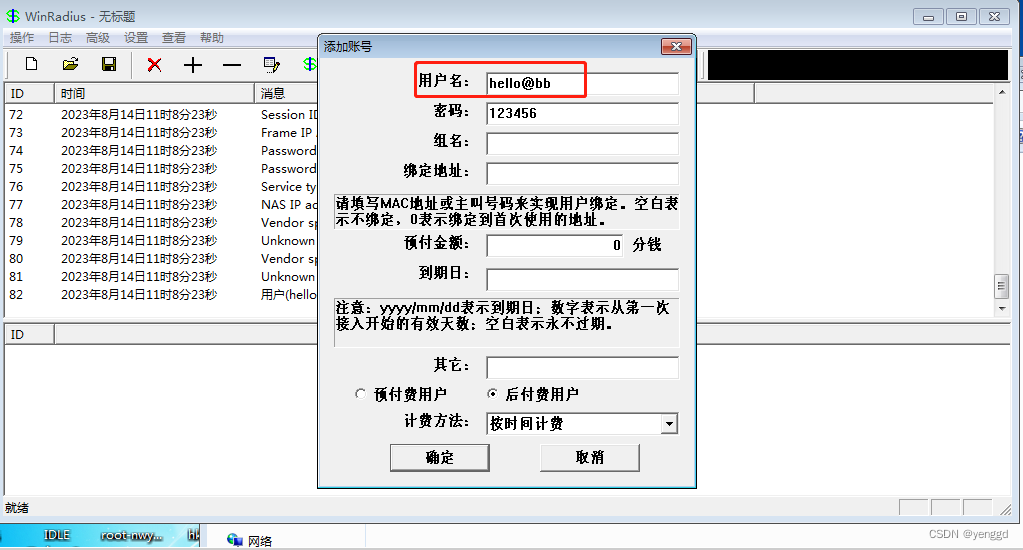

radius服务器设置

设置-系统-密钥

增加用户

在本机上进行测试

这个secret密码也就是第一步建立的那个密钥

用真机ssh连接测试:

第二种应用,客户端利用radius上的用户名和密码验证通过后上网,准入常用这个

接需要认证客户端和另一端接radius的 交换机上配置:

#创建 RADIUS 方案 radius1 并进入其视图。

[SwitchA] radius scheme radius1

New Radius scheme

配置主认证/授权 RADIUS 服务器的 IP 地址。

[SwitchA-radius-radius1] primary authentication 192.168.60.245 1812 key simple admin

配置发送给 RADIUS 服务器的用户名不携带域名。

[SwitchA-radius-radius1] user-name-format without-domain

配置发送 RADIUS 报文的源接口 IP(交换机连接radius的接口IP)。

[SwitchA-radius-radius1] nas-ip 192.168.60.244

[SwitchA-radius-radius1] quit

创建域 test 并进入其视图。

[SwitchA] domain test

配置 802.1X 用户使用 RADIUS 方案 radius1 进行认证、授权方法。

[SwitchA-isp-test] authentication lan-access radius-scheme radius1

[SwitchA-isp-test] authorization lan-access radius-scheme radius1

指定域 test 为缺省的 ISP 域。如果用户在登录时没有提供 ISP 域名,系统将把它归于该缺省的 ISP

域。

[SwitchA] domain default enable test

(4) 配置 802.1X

开启指定端口 Ten-GigabitEthernet1/0/1 的 802.1X 特性。

[SwitchA] interface ten-gigabitethernet 1/0/1

[SwitchA-Ten-GigabitEthernet1/0/1] dot1x

#如果想用单播触发客户端认证,关闭端口 Ten-GigabitEthernet 1/0/1 的 802.1X 的组播触发功能。

[Switch] interface ten-gigabitethernet 1/0/1

[Switch-Ten-GigabitEthernet1/0/1] undo dot1x multicast-trigger

#开启端口 Ten-GigabitEthernet 1/0/1 的 802.1X 的单播触发功能。

[Switch-Ten-GigabitEthernet 1/0/1] dot1x unicast-trigger

#开启端口 Ten-GigabitEthernet 1/0/1 的 802.1X 功能。

[Switch-Ten-GigabitEthernet1/0/1] dot1x

设置接入控制方式(该命令可以不配置,因为端口的接入控制在缺省情况下就是基于 MAC 地址

的)。

[Switch-Ten-GigabitEthernet1/0/1] dot1x port-method macbased

[Switch-Ten-GigabitEthernet1/0/1] quit

配置基于 MAC 地址的接入控制方式(该配置可选,因为端口的接入控制在缺省情况下就是基于

MAC 地址的)。

[SwitchA-Ten-GigabitEthernet1/0/1] dot1x port-method macbased

[SwitchA-Ten-GigabitEthernet1/0/1] quit

开启全局 802.1X 特性。

[SwitchA] dot1x

radius配置

radius上添加用户名和密码,密钥必须和交换机上的admin 一致

第三种 利用radius进行mac地址认证:

配置 RADIUS 方案。

system-view

[SwitchA] radius scheme 2000

New RADIUS scheme.

[SwitchA-radius-2000] primary authentication 192.168.60.245 1812 key simple admin

[SwitchA-radius-2000] user-name-format without-domain

[SwitchA-radius-2000] quit

配置 ISP 域的 AAA 方案。

[SwitchA] domain domain2

[SwitchA-isp-domain2] authentication lan-access radius-scheme 2000

[SwitchA-isp-domain2] authorization lan-access radius-scheme 2000

[SwitchA-isp-domain2] quit

#开启端口 Ten-GigabitEthernet1/0/1 的 MAC 地址认证特性。

[SwitchA] interface ten-gigabitethernet 1/0/1

[SwitchA-Ten-GigabitEthernet1/0/1] mac-authentication

[SwitchA-Ten-GigabitEthernet1/0/1] quit

配置 MAC 地址认证用户所使用的 ISP 域。

[SwitchA] mac-authentication domain domain2

配置 MAC 地址认证的下线定时器和静默定时器。即交换机每隔 180 秒就对用户是否下线进行检

测;并且当用户认证失败时,需等待 3 分钟后才能对用户再次发起认证。

[SwitchA] mac-authentication timer offline-detect 180

[SwitchA] mac-authentication timer quiet 180

配置 MAC 地址认证用户名格式:使用带连字符的 MAC 地址作为用户名与密码,其中字母小写。

[SwitchA] mac-authentication user-name-format mac-address with-hyphen lowercase

#开启全局 MAC 地址认证特性。

[SwitchA] mac-authentication

RADIUS server的配置

以 Host 的 MAC 地址作为用户名,创建 RADIUS 用户并进入 RADIUS 服务器用户视图

system-view

[SwitchB] radius-server user 68-05-ca-06-55-7b

指定用户的密码为明文 123456。

[SwitchB-rdsuser-68-05-ca-06-55-7b] password simple 123456

[SwitchB-rdsuser-68-05-ca-06-55-7b] quit

配置 RADIUS 客户端 IP 为 192.168.60.244,共享密钥为明文 admin。

[SwitchB] radius-server client-ip 1192.168.60.244 key simple admin

5635

5635

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?