原理

防火墙主要实现了几个方面的虚拟化:

1、资源虚拟化:每个虚拟系统都有独享的资源,包括接口、VLAN、策略和会话等。根系统管理员分配给每个虚拟系统,由各个虚拟系统自行管理和使用。

2、配置虚拟化:每个虚拟系统都拥有独立的虚拟系统管理员和配置界面,每个虚拟系统管理员只能管理自己所属的虚拟系统。

3、安全功能虚拟化:每个虚拟系统都可以配置独立的安全策略及其他安全功能,只有属于该虚拟系统的报文才会受到这些配置的影响。

4、路由虚拟化:每个虚拟系统都拥有各自的路由表,相互独立隔离。目前仅支持静态路由的虚拟化。

通过以上几个方面的虚拟化,当创建虚拟系统之后,每个虚拟系统的管理员都像在使用一台独占的设备。

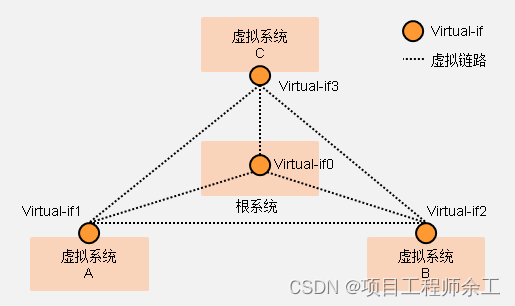

虚拟系统之间通过虚拟接口实现互访。

虚拟接口是创建虚拟系统时设备自动为其创建的一个逻辑接口,作为虚拟系统自身与其他虚拟系统之间通信的接口。

虚拟接口必须配置IP地址,并加入安全区域才能正常工作。

虚拟接口名的格式为“Virtual-if+接口号”,根系统的虚拟接口名为Virtual-if0,其他虚拟系统的Virtual-if接口号从1开始,根据系统中接口号占用情况自动分配。

各个虚拟系统以及根系统的虚拟接口之间默认通过一条“虚拟链路”连接。如果将虚拟系统、根系统都视为独立的设备,将虚拟接口

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1793

1793

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?