基础知识

实现:pickle或cpickle,二者仅实现语言不同(前纯python,后C),而cPickle性能更好

pickle库

标注库,实现了数据序列化和反序列化

pickle模块是以二进制的形式序列化后保存到文件(后缀:.pkl),不能直接打开

序列化后字符串的表意、序列化的规则->PVM(python序列化和反序列化过程最根本的)

PVM

解释字节码的解释引擎

- 执行流程

- PVM将源码编译成字节码

- python将编译好的字节码转发到PVM(python虚拟机),PVM循环迭代执行字节码指令

漏洞分析

__reduce__()魔法函数,与php的wakeup类似,都是在反序列化开始或结束时自动调用

反序列化过程中,编程语言需要根据反序列化字符串去解析自己独特的语言数据结构,所以必须要在内部将解析的结构执行。

若在反序列化过程中出现问题,可能直接造成RCE漏洞

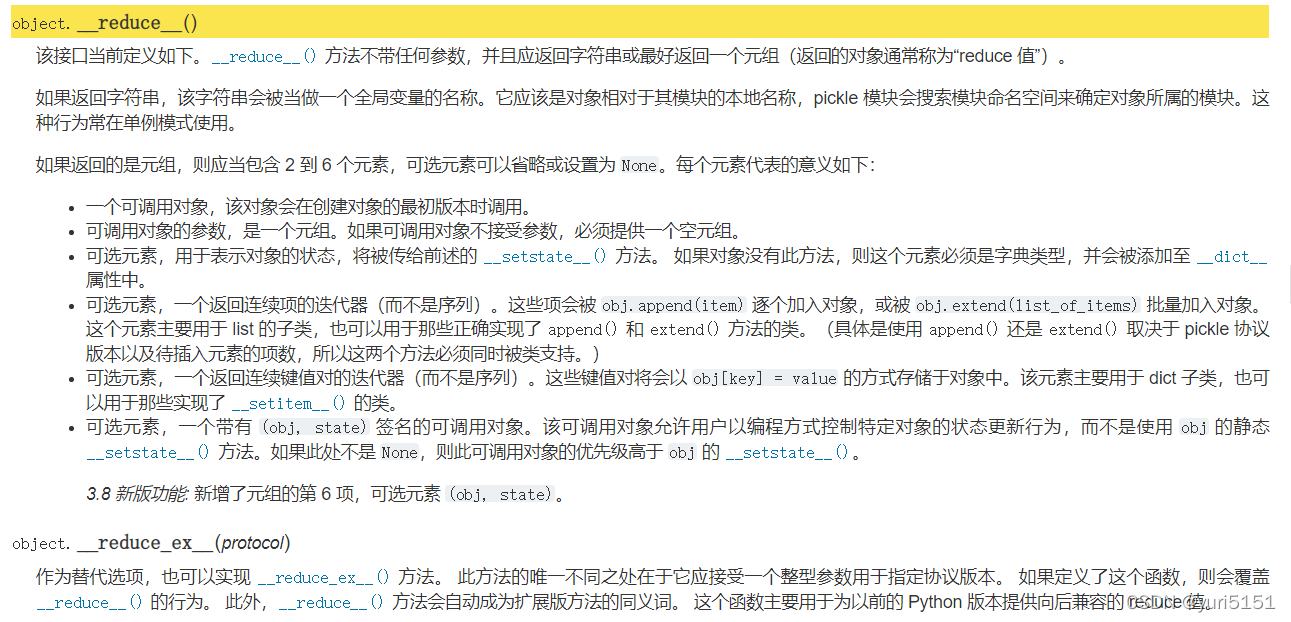

函数介绍:

不带任何参数,并返回字符串或最好返回一个元组

1. 若返回字符串:该字符串会被当做一个全局变量的名称(对象相对于其模块的本地名称)

2. 若返回元组:应包含2-6个元素

本文介绍了Python中Pickle和CPickle库的基本概念及其使用方式,对比了它们之间的区别,并探讨了序列化与反序列化的原理及潜在的安全风险。

本文介绍了Python中Pickle和CPickle库的基本概念及其使用方式,对比了它们之间的区别,并探讨了序列化与反序列化的原理及潜在的安全风险。

856

856

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?