在android 2.x及4.0或更远古时代,系统在执行一个elf文件时,这个elf文件是固定加载到某个内存位置的。而后来llvm的出现,使得编译出来的elf文件,可以加载到内存中的任意位置,这种就叫pie。

问题原因

转:http://blog.csdn.net/qq_29343201/article/details/52214054

在Android 4.4之后添加了新的保护机制,可执行文件必须是采用PIE编译的。

解决方法

如果是使用ndk进行编译的(需要使用到Android.mk脚本),则在脚本中添加:

- 1

- 2

- 1

- 2

如果是手动采用交叉编译链进行编译的,则在编译选项上添加-pie -fPIE即可.

也就是说,可以采用xxx(编译器名) -o output xxx.c -pie -fPIE -sysroot=$SYSROOT的方式进行编译.

注:向下兼容,测过可以在Android4.2.2系统跑。

第三方ELF文件绕过PIE机制的三种方式

1.采用WinHex修改不能运行的二进制可执行文件,将第17个字节的02改为03即可(elf_header e_type = et_dyn)。

2.自定义linker

文章:http://bbs.pediy.com/thread-206084.htm

3.替换/system/bin/linker, 有系统无法重启的风险。

转:http://bbs.pediy.com/thread-213790.htm

在 lcweik的帖子 http://bbs.pediy.com/showthread.php?t=206084中,说明了修改/system/bin/linker的方法去绕过android 5.0以上的PIE机制。但是关于如何修改?修改细节并没有说明。

我的测试机器上红米3,miui版本是8.0,android版本是5.1.1。

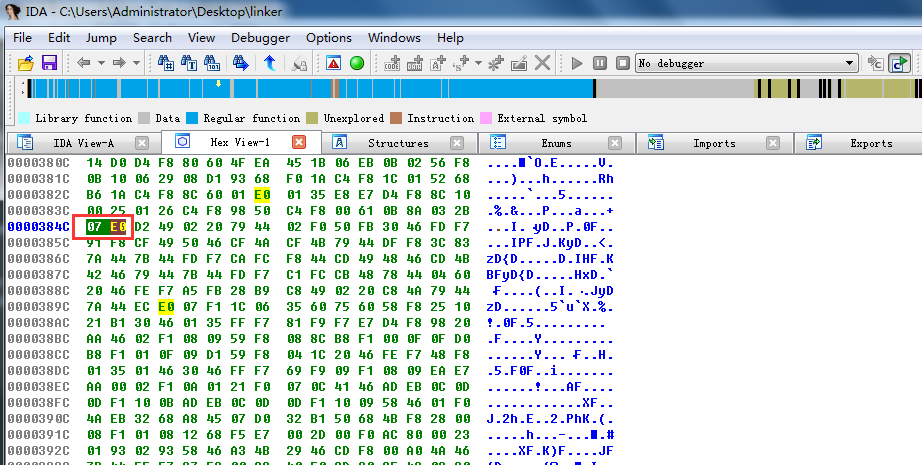

1、首先从手机上下载linker文件,使用IDA打开,找到如下位置:

可以通过搜索图片下方的error信息定位,需要修改的位置即是BEQ。

2、在HEX界面,可以知道,对应的数值是07 D0,将其修改为07 E0即可:

.text:0000384C 07 E0 B loc_385E

3、保存linker文件,然后重新上传到手机覆盖原文件,注意上传之后需要在/system/bin/下使用chmod命令,修改其权限为777。

以上,我的红米3测试正常,已经可以绕过pie了。

809

809

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?