文章目录

本章要求

- 了解信息安全的基本内容

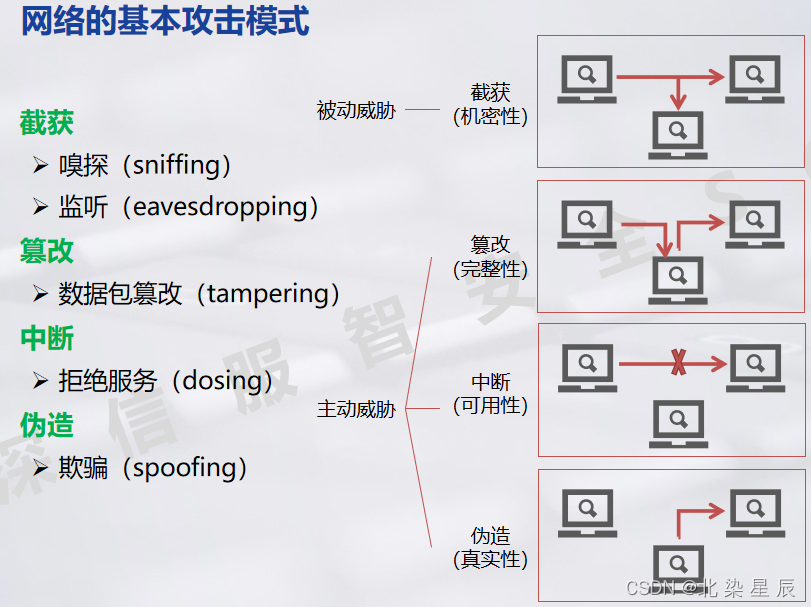

- 了解信息安全的脆弱性及安全攻击

- 了解信息安全要素及整体安全解决方案

一.信息安全概述

信息安全概述

信息安全是指保护信息免受未经授权的访问、使用、披露、破坏、修改或泄露的一系列措施。它涉及保护信息的机密性、完整性和可用性,以确保只有授权的人可以访问和使用信息。

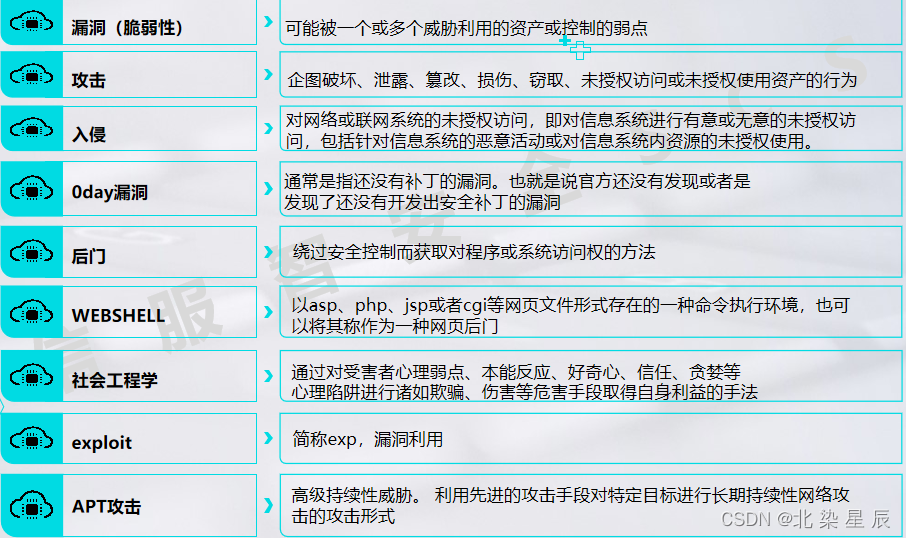

常见的网络术语

二.信息安全脆弱性及常见安全攻击

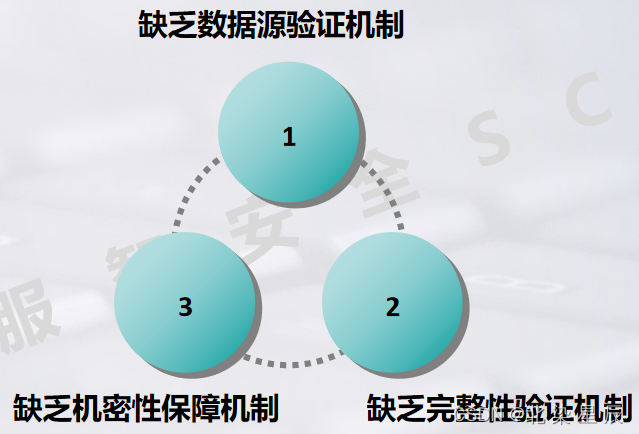

协议栈的脆弱性

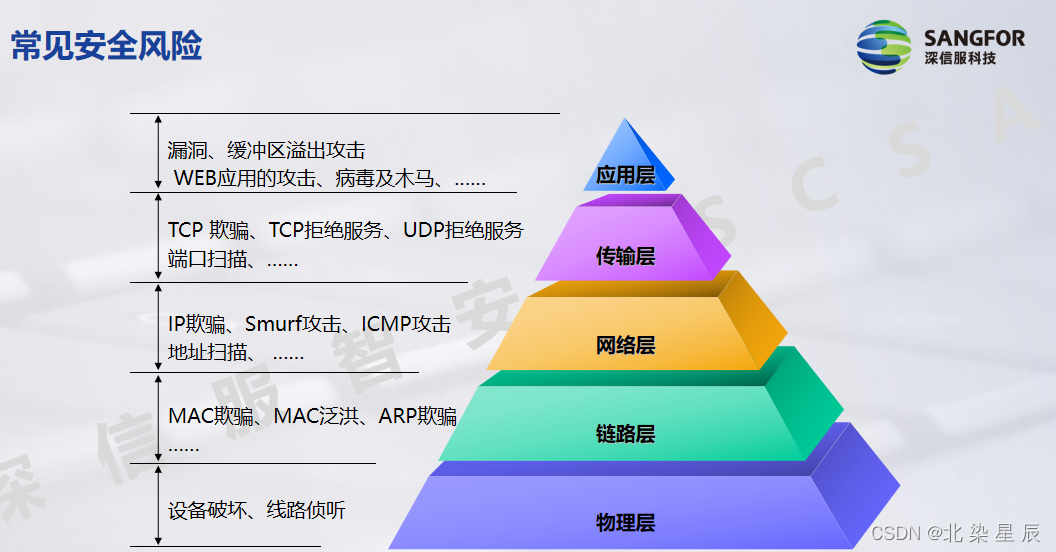

常见攻击

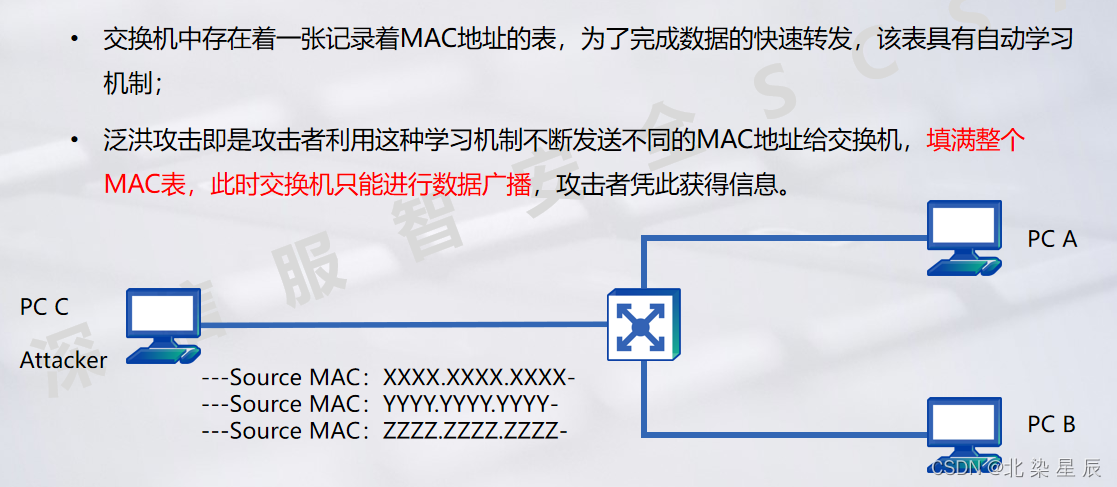

MAC泛洪攻击

在MAC泛洪攻击中,攻击者利用交换机的一个接口可对应多个MAC地址,攻击者会发送大量伪造的数据帧,其中包含不同的源MAC地址借此来填满交换机的MAC地址映射表,当交换机需要转发用户信息时,由于映射表存在大量错误信息,交换机找不到目标MAC地址,会直接广播用户信息,至此,攻击者会收到用户信息。

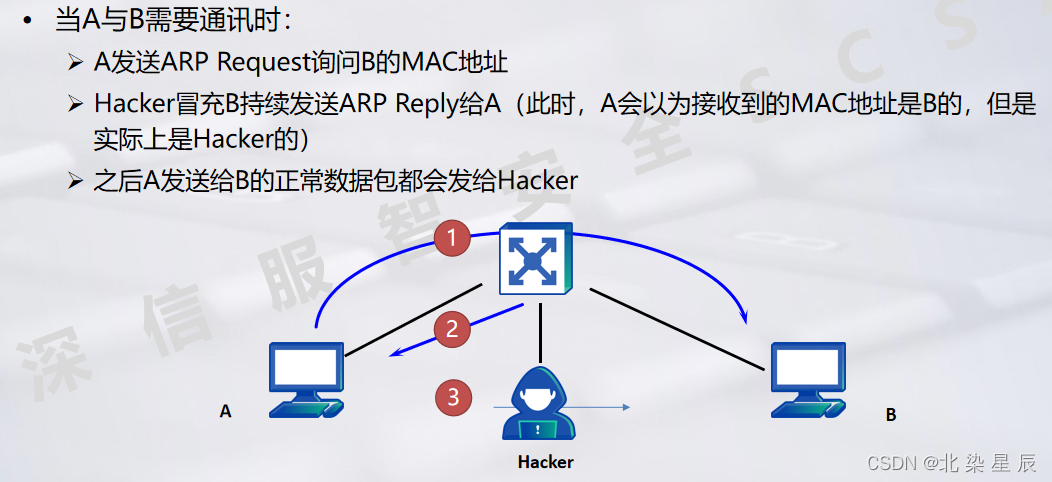

ARP欺骗

攻击者通过ARP欺骗会伪造网络中的ARP响应,将自己的MAC地址发送给其他主机,从而达到窃取信息、中断通信等目的。

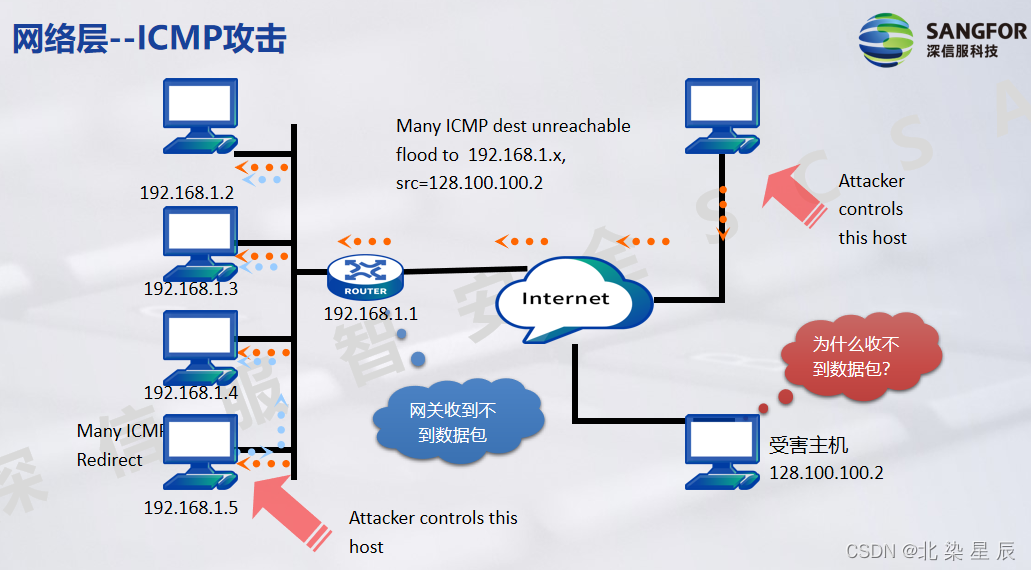

ICMP重定向攻击

ICMP协议工作原理:

当一个主机发送一个ICMP请求报文时,目标主机会收到该报文并进行处理。目标主机可以根据需要发送一个ICMP应答报文作为响应。通过检测ICMP应答报文的时间和可达性,可以判断目标主机的状态和网络状况。

ICMP协议有着重要的作用,可以用于故障排除、网络质量监测和测量。比如,ping命令就是使用ICMP协议来检测主机的可达性和延迟。

ICMP重定向工作原理:

-

当主机A发送一个数据包到主机B时,它首先将数据包发送到默认网关路由器R1。

-

路由器R1收到数据包后,检查其路由表,如果发现有一个更佳的路由器R2可以直接将数据包转发给主机B,R1就会发送一个ICMP重定向消息给主机A,告诉它应该将数据包发送给R2。

-

主机A收到ICMP重定向消息后,会更新其路由表,并将数据包发送给R2。

-

路由器R2收到数据包后,将其转发给主机B。

ICMP重定向攻击原理:

利用ICMP协议中的重定向消息来欺骗网络设备改变其路由表中的默认路由。攻击者发送伪造的ICMP重定向消息,将受害者设备的默认路由改为攻击者控制的恶意路由器,使流量通过攻击者控制的路由器,进而篡改、监控或拦截通信。

TCP SYN Flood攻击

TCP SYN Flood攻击是一种网络攻击,其目的是使目标服务器的资源耗尽,从而导致服务不可用。这种攻击利用TCP协议中的三次握手过程中的漏洞进行,攻击者发送大量伪造的TCP SYN请求给目标服务器,但不回复服务器的ACK响应,从而使服务器上的半开连接队列满,并耗尽服务器的资源。

攻击过程如下:

- 攻击者向目标服务器发送大量的伪造的TCP SYN请求。

- 目标服务器收到请求后会为每个连接请求创建一个半开连接的记录,并回复一个SYN-ACK响应。

- 攻击者不回复服务器的SYN-ACK响应,不断更换源IP发送TCP SYN请求,从而使服务器上的半开连接队列满。

- 当服务器的半开连接队列被填满后,它将无法处理新的连接请求,并可能导致服务器崩溃或变得不可用。

防御手段:

- 代理防火墙:服务器的边界防火墙存在如下两个值:每目标IP代理阈值,每目标IP丢弃阈值;当通过防火墙访问相同IP的SYN数据包数量>每目标IP代理阈值时,防火墙代替服务器建立TCP连接;若访问相同IP的SYN数据包数量>每目标IP丢弃阈值,防火墙将该数据包判定为风险数据包,将丢弃该数据包。

- 丢弃首个SYN数据包:利用攻击者每发送一个SYN数据包更换一次源IP的特点,丢弃首个SYN连接包有助于防御恶意SYN数据包(正常客户端未收到ACK应答包会再次发送SYN请求包)。

- SYN cookie:

用这种机制之后,服务器将不再收到SYN请求报文后立即给这个TCP连接分配缓存空间了。而是会及将这个SYN报文中的源目IP地址以及端口号和一个随机数一起使用HASH算法生成一个摘要值。我们将这个摘要值称为是SYN Cookie。然后,服务器会使用这个SYN Cookie作为服务器的初始序列号server_isn来发送SYN+ACK报文(这个初始值本身就可以是一个随机值),等待客户端回复ACK。

如果客户端是合法的(非法客户端仅会发送不同源IP的SYN包并不会回复ACK),则会正常回复ACK报文,并且其中会包含一个确认序列号。这个确认序列号应该是server_isn + 1。服务器将使用这个ACK报文中的源目IP和端口以及之前的随机数运行HASH重新计算一个摘要值。如果这个摘要值+1和客户端返回的确认序列号相同,则认为该连接合法,就会为该连接分配缓存空间。

DNS欺骗攻击:

DNS欺骗攻击是一种网络安全攻击技术,其原理是利用DNS协议的漏洞或弱点,欺骗用户的计算机或网络设备将其请求的域名解析到攻击者控制的恶意IP地址上,从而实现对用户的攻击和劫持。

1095

1095

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?