一、confluence的权限管理

在集成前,我们必须得知道confluence自身的权限管理是如何做的。

用户组对应空间权限,用户组可以是一个项目,也可以是一个部门或组。

一个用户组里的用户,可以读写本空间的页面,而把其他组隔离开来。

二、confluence配置LDAP

这里不大容易出错,填入相应的group和people, 账号和密码等。

三、高级设置

注意:数据的实时性~

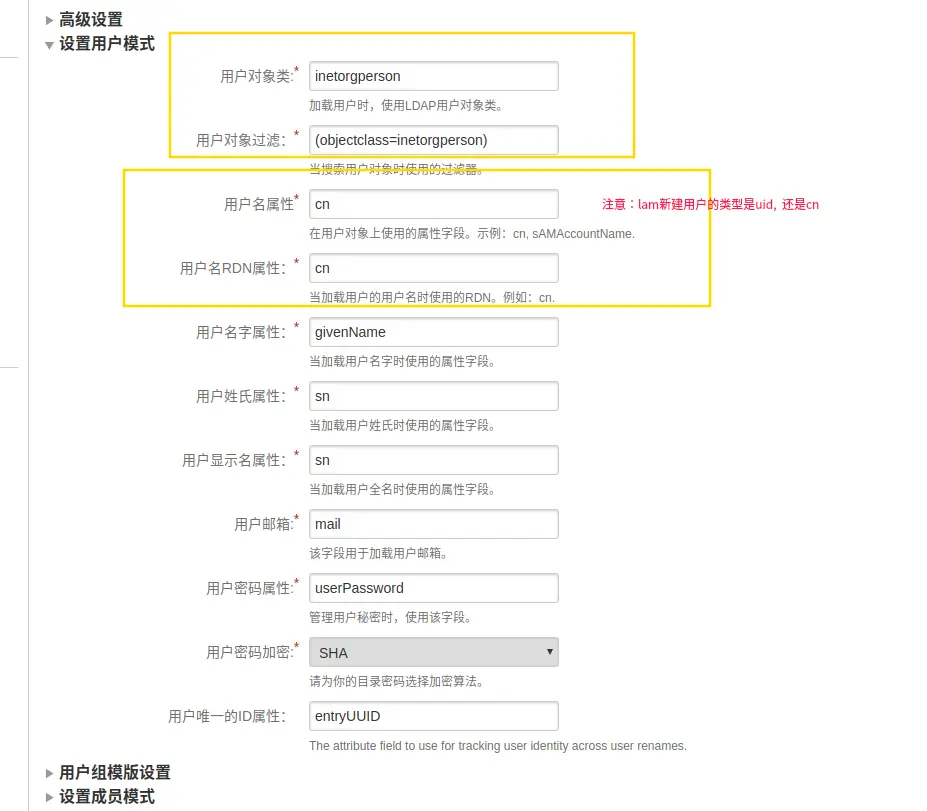

四、设置用户模式

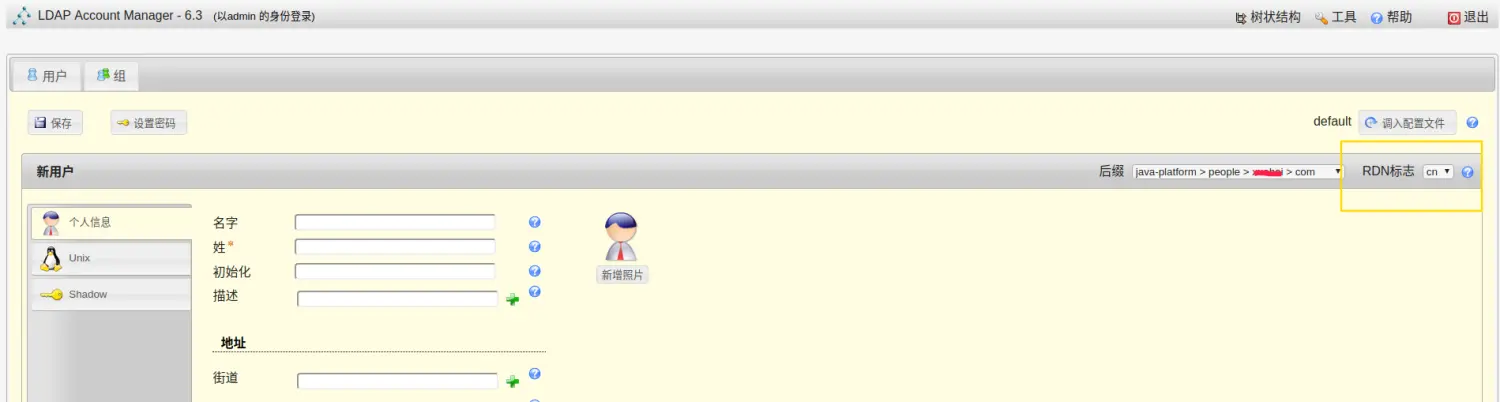

1、用户创建的RDN标志为cn

2、用户的objectClass=inetOrgPerson

用户对象过滤=(objectclass=inetorgperson)

3、confluence的设置

这里需要和创建用户的属性一致。

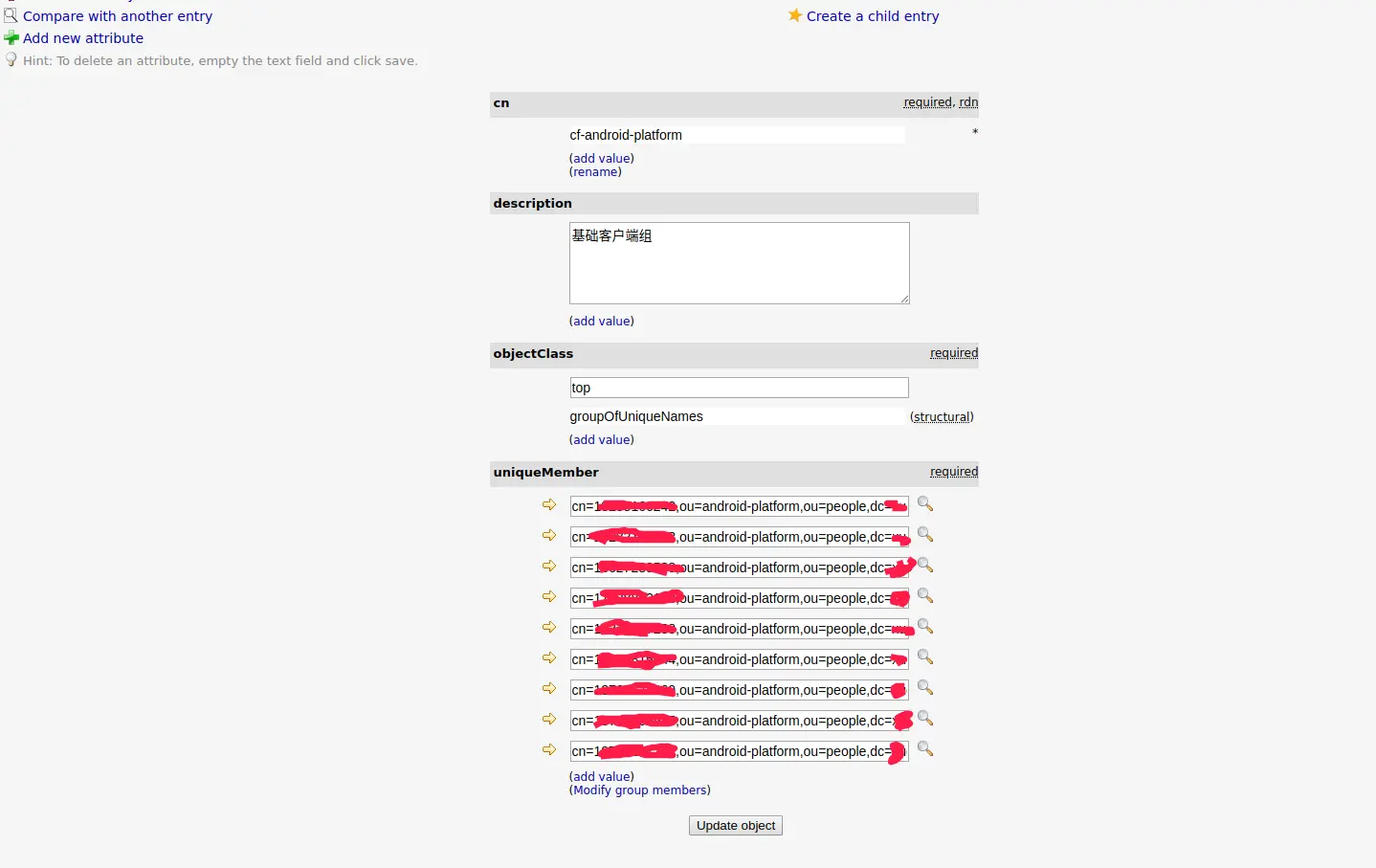

五、用户组模板设置和成员模式设置

1、用户组模板设置

类型objectClass=groupOfUniqueNames, 增加成员uniqueMember。

2、设置成员模式

3、LAM的创建

其中cn和uniqueMember是必输项。

示例:

六、总结

1、常见的错误---Test get user's memberships : 失败

问题:默认confluence没有能够把ldap的用户组与用户的关联关系同步过来。

只是同步了用户和用户组,用户组下的用户列表为空。

未能完全同步的原因是:

因为LAM新建的组,默认是posixGroup类型~

当时的confluence设置见下图:

objectClass = posixGroup,对应下图的用户组对象类= posixGroup, 组对象过滤=(objectclass=posixGroup)

2、设置confluence的空间权限

3、设置全局权限

4、用户组的ObjectClass选择不对,导致用户组下的用户未能同步,只同步了用户组和用户,没有关联关系。

776

776

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?