第一题1

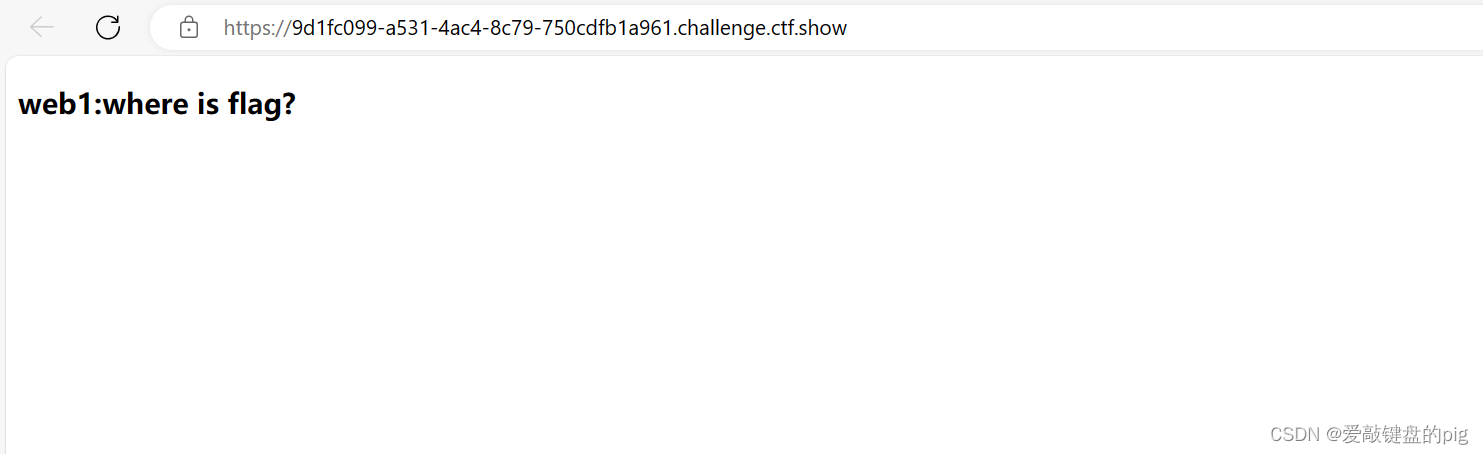

进入靶场

直接看源码发现flag

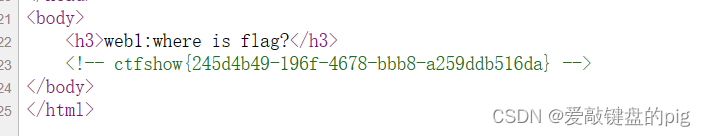

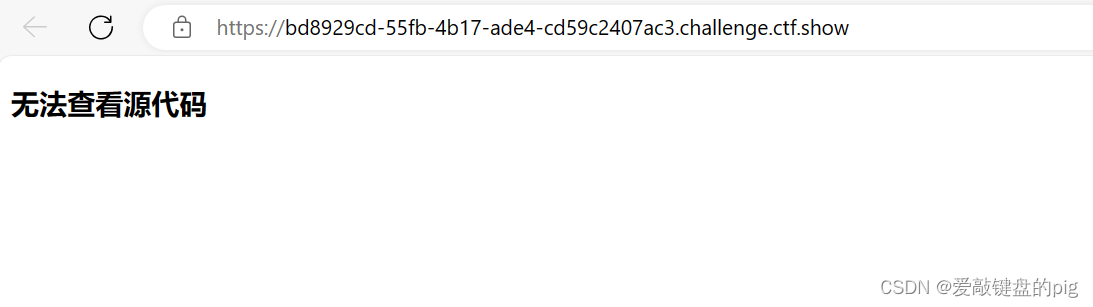

第二题 1

按右键没办法看源码 按ctrl+u可以查看源码

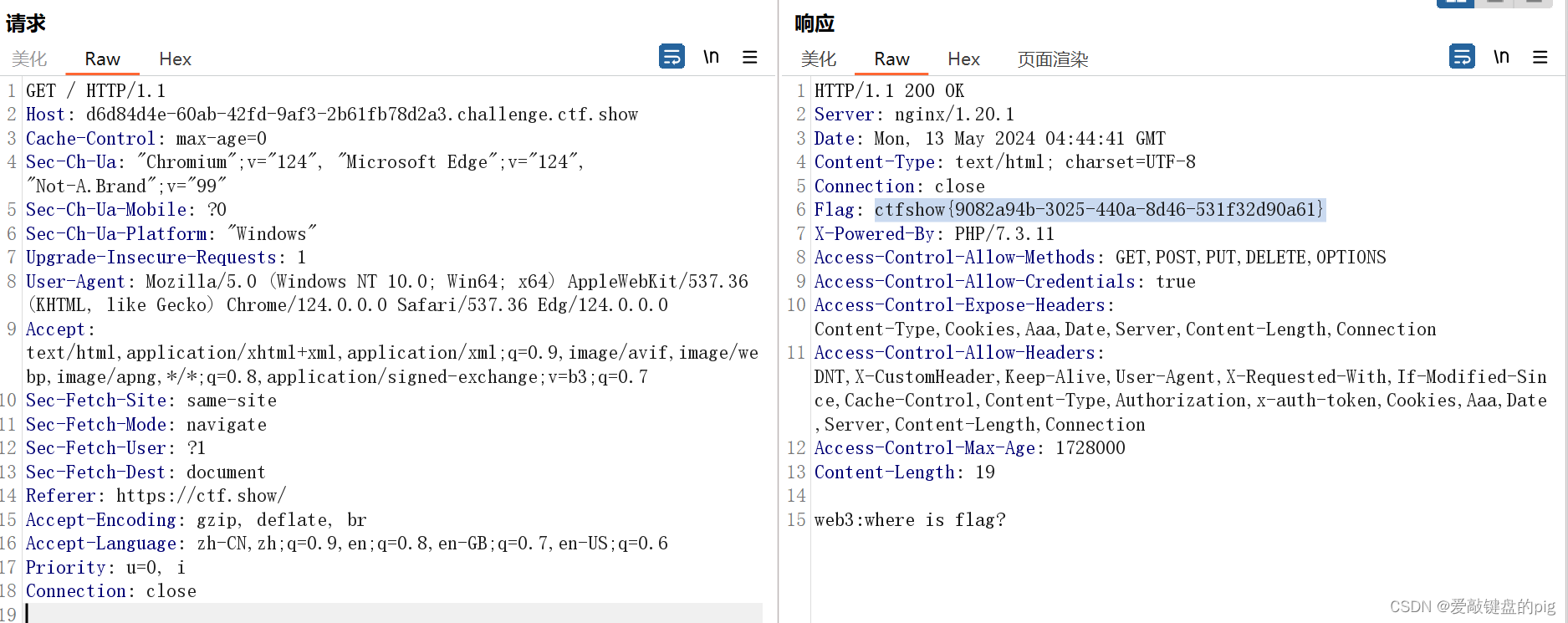

第三题 0

查看源码 发现还是什么都没有

用bp抓包发现flag

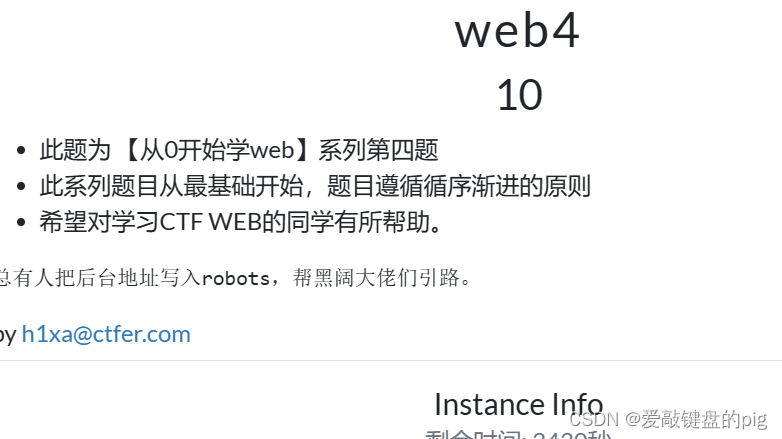

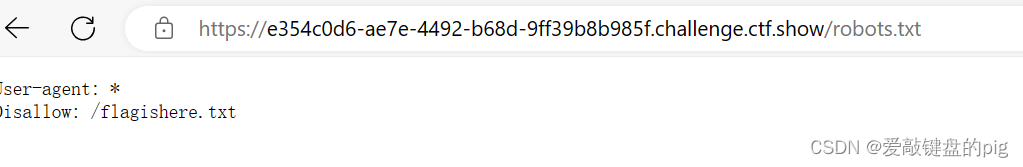

第四题1

直接进robots.txt

访问flagishere.txt获得flag

第五题 0

提示了phps源码泄露 用目录扫描工具没扫出来 看wp 发现有index.phps这个路径 进入路径自动下载 用notepad++打开获得flag

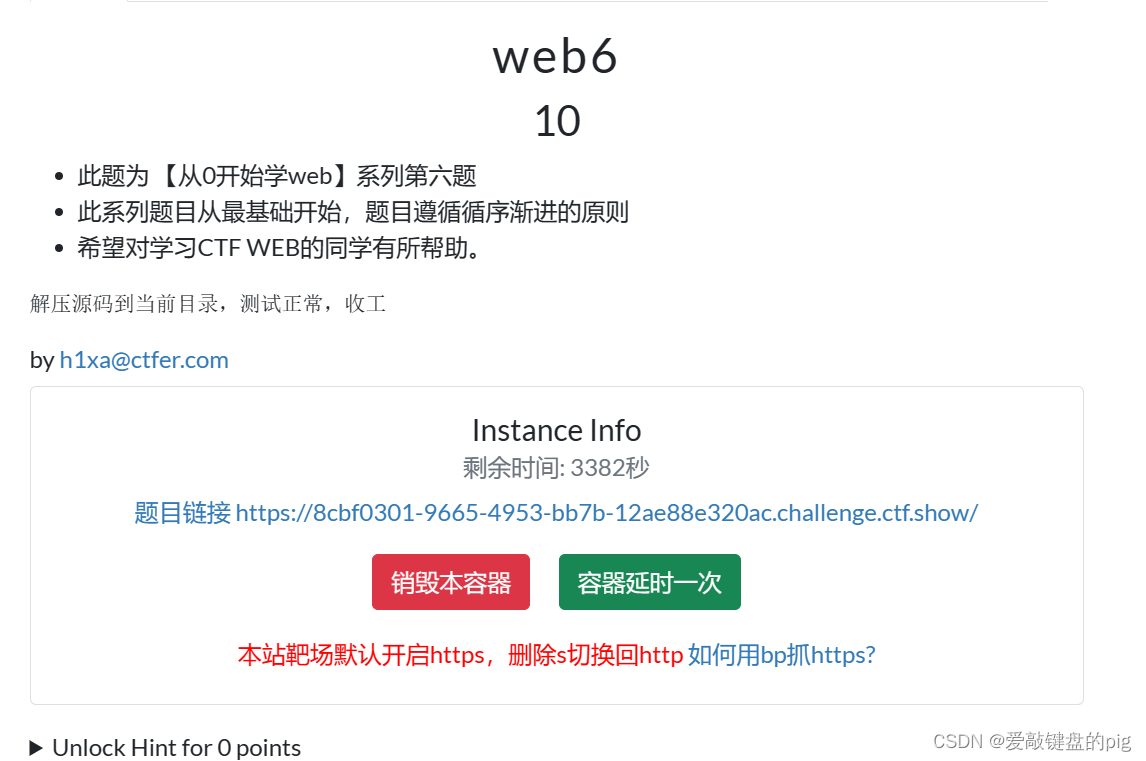

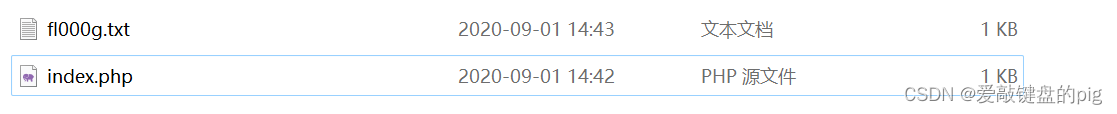

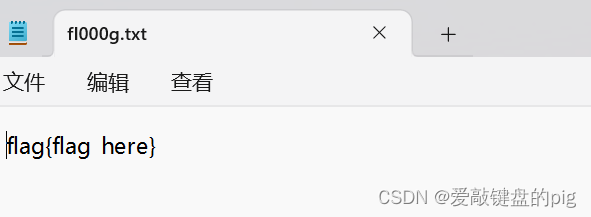

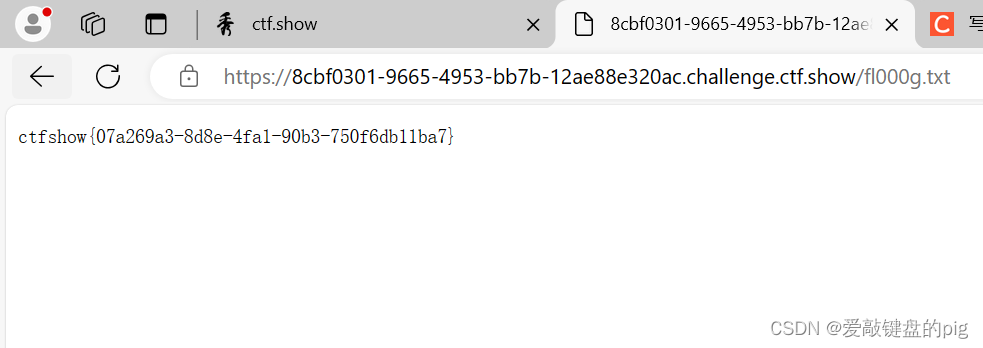

第六题1

目录扫描出了一个www.zip路径 进入路径下载了一个文件

index.php和fl000g.txt都没有flag 联想到fl000g.txt内容flag here 进入fl000g.txt成功获得flag

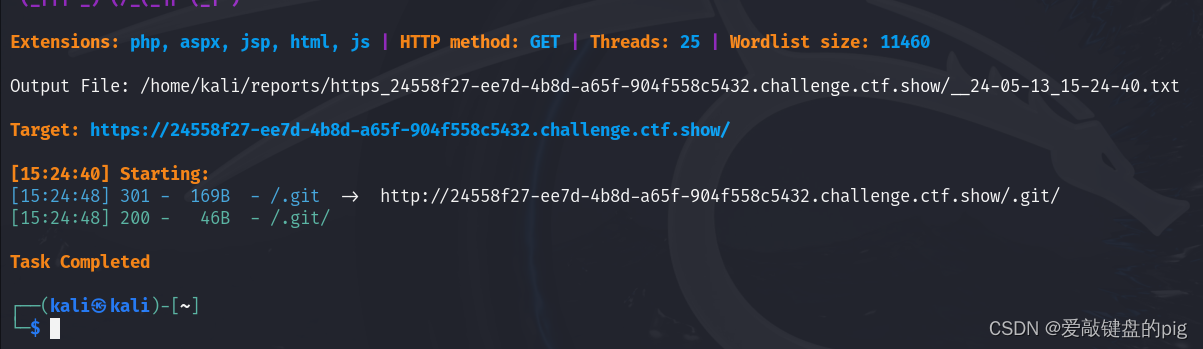

第七题0

用dirsearch 扫到 .git 这个路径 直接访问这个路径 获得flag

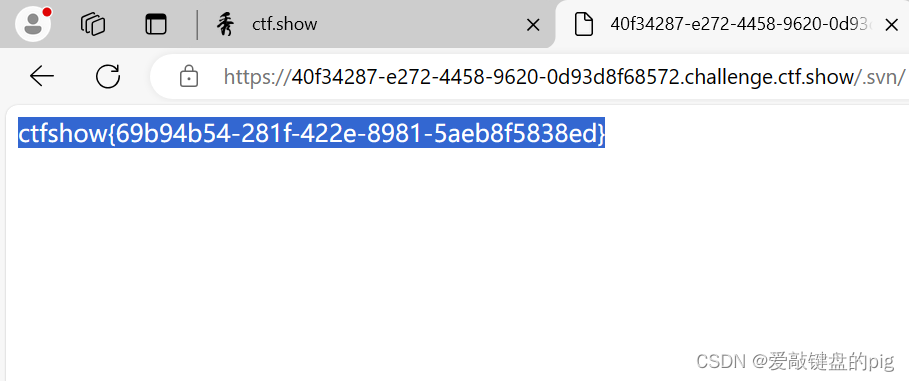

第八题 1

用dirsearch 扫描到.svn 路径进入 获得flag

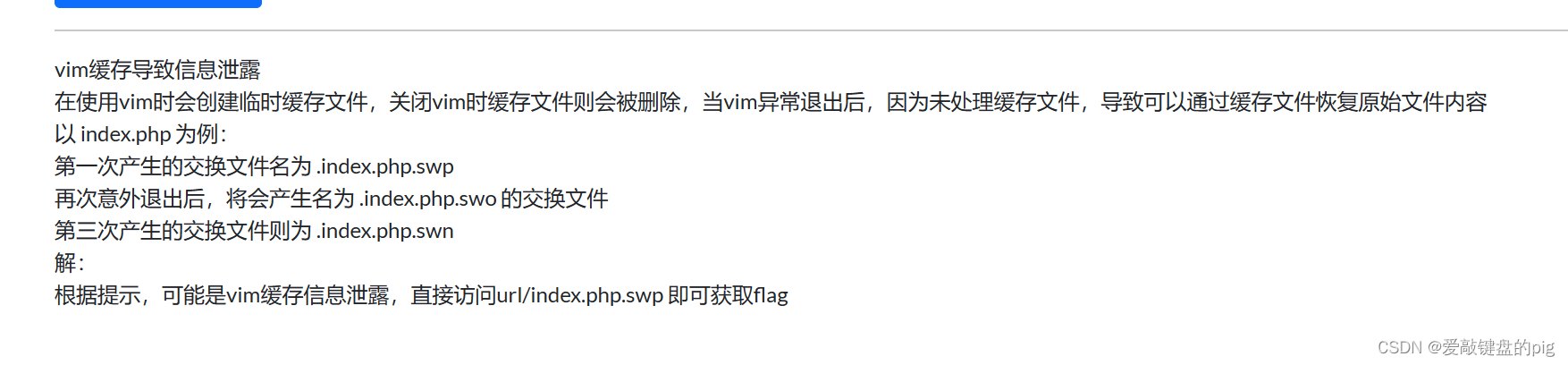

第九题 0

目录扫描什么也没有扫出来 完全不会 看wp 是.vim泄露

直接访问 index.php.swp 获得flag

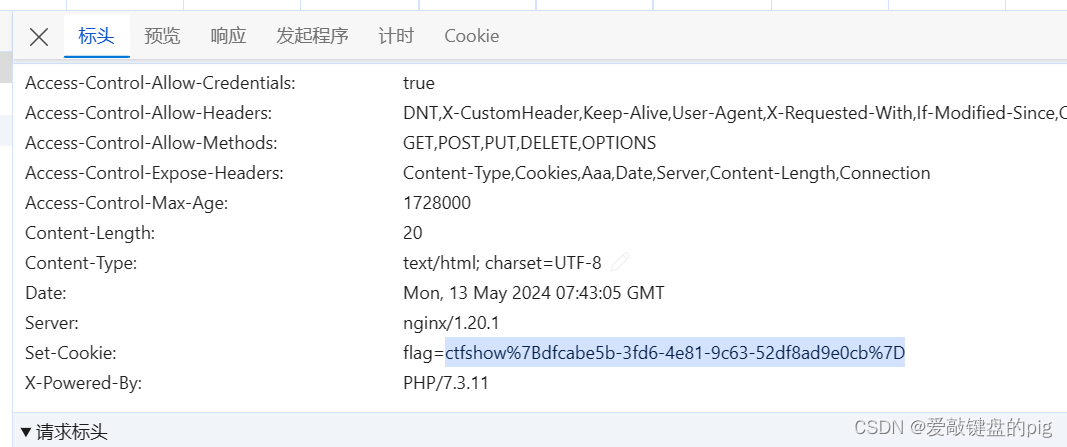

第十题 1

查看cookie获得flag

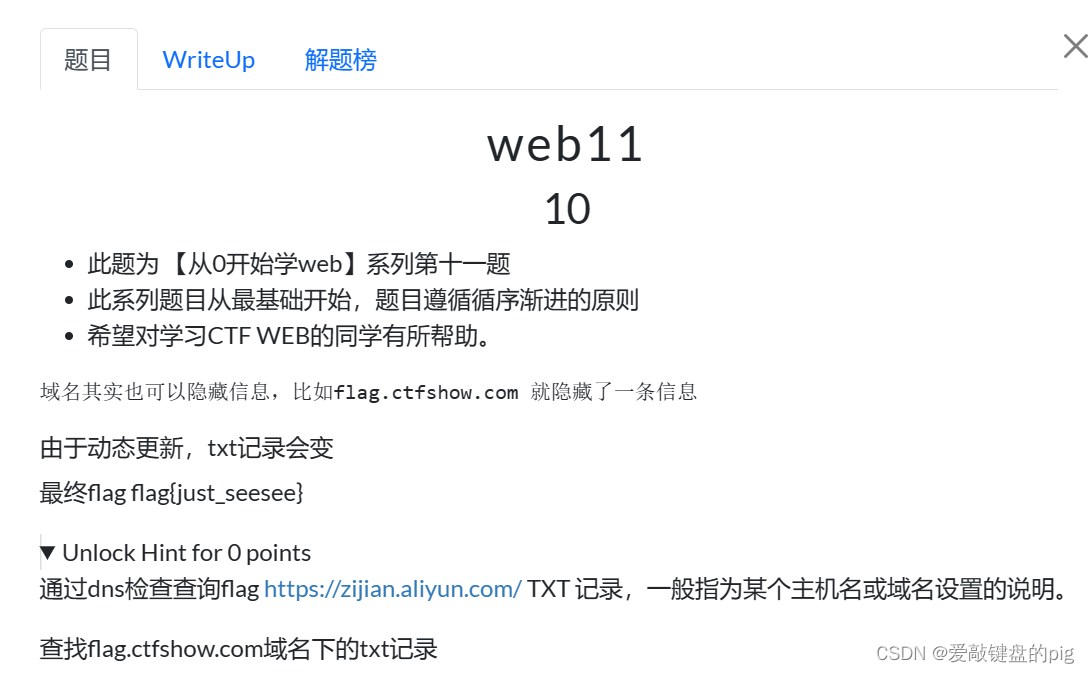

第十一题 0

看不懂 看wp

第十二 1

进入网站发现

用dirsearch 发现robots.txt 进入 发现有admin这个路径

进入admin是个登录页面 盲猜账号是admin 密码是372619038 获得flag

第十三题 0

文档的英文叫document 在网页下面找到document打开

把your-domain换成靶场域名进入获得flag

第十四0

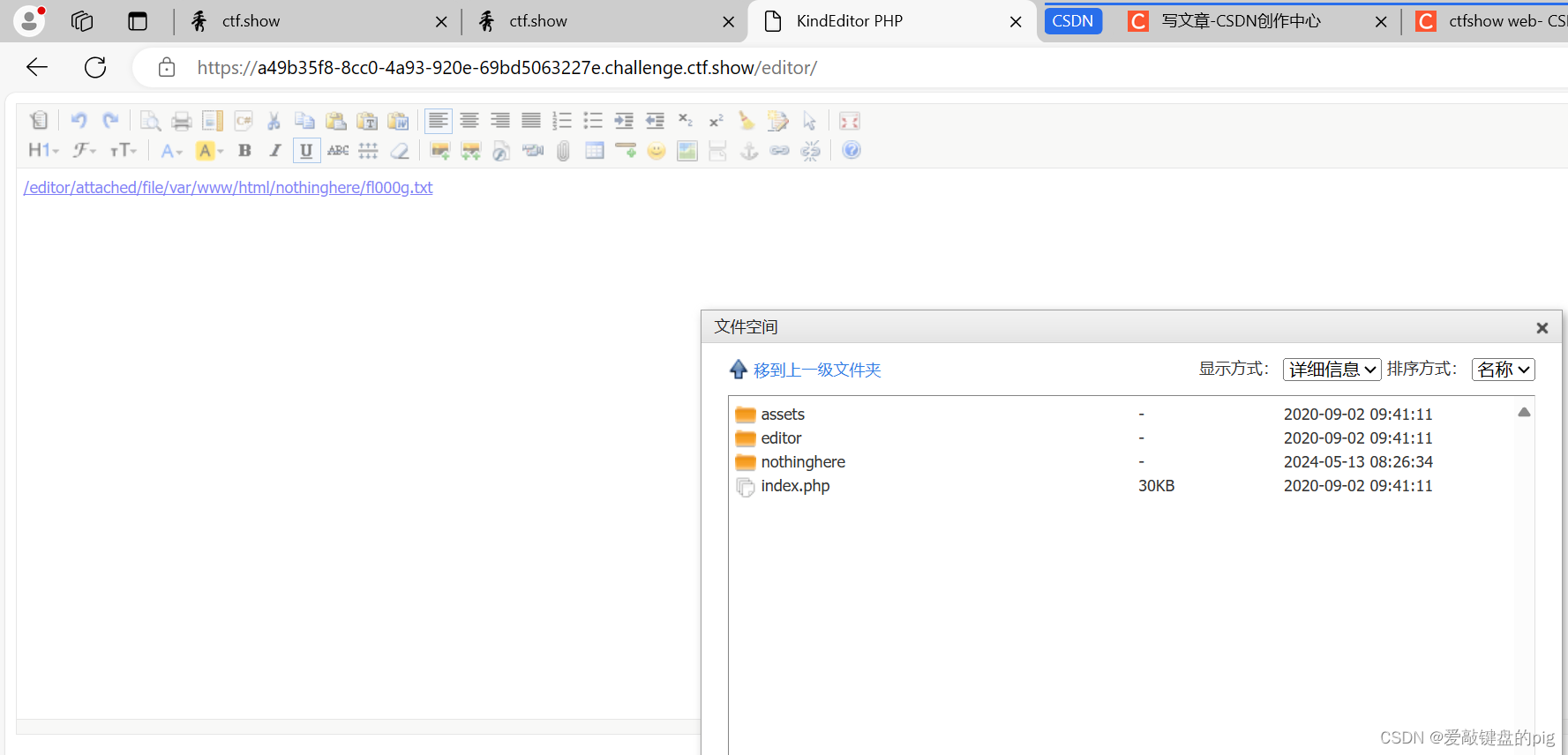

看源码发现editor是一个目录进入目录发现是一个编辑器 找到一个上传空间 可以看到网站目录

找到和editor同一目录的开始尝试 发flag在nothinghere/fl000g.txt

第十五题 0

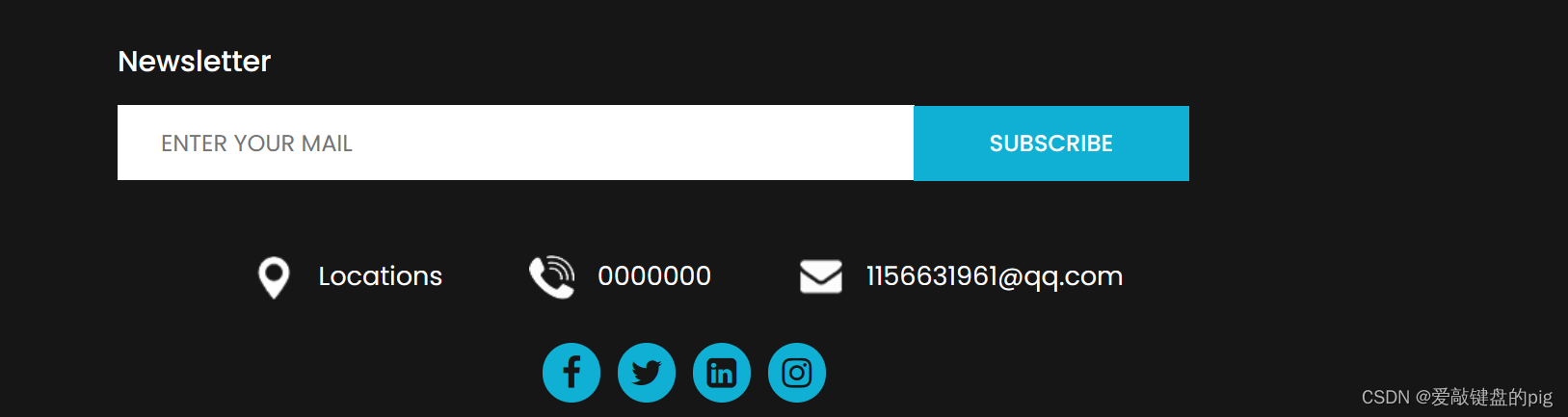

目录扫描 发现有admin这个路径 进入后发现是一个登录界面 用户名尝试admin 点击忘记密码发现密保是他所在的城市 想到之前的那个qq邮箱 添加他发现是西安的 输入西安成功重置密码 登录进去获得flag

第十六题0

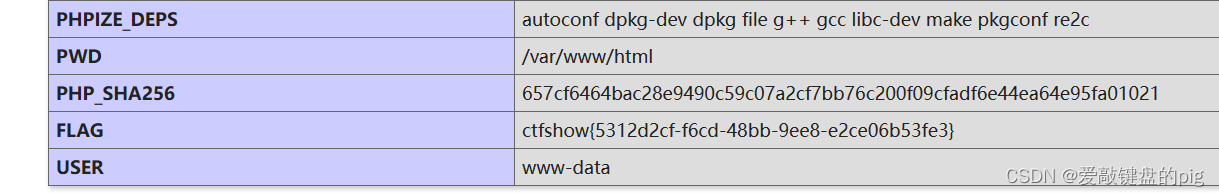

探针想到php探针 php探针默认路径tz.php 进入探针点击phpinfo 搜索flag 获得flag

第十七题1

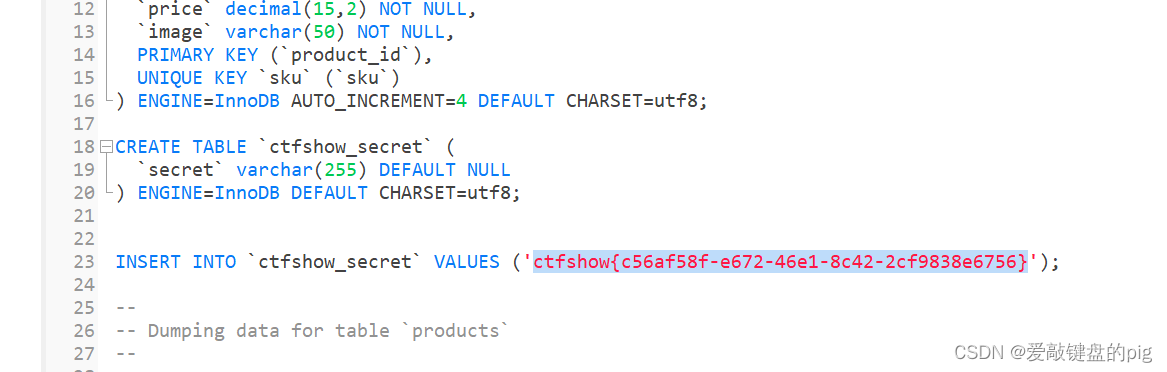

用dirseach扫描目录发现 backup.sql 进入这个路径直接下载了一个数据库文件打开直接获得flag

第十八题0

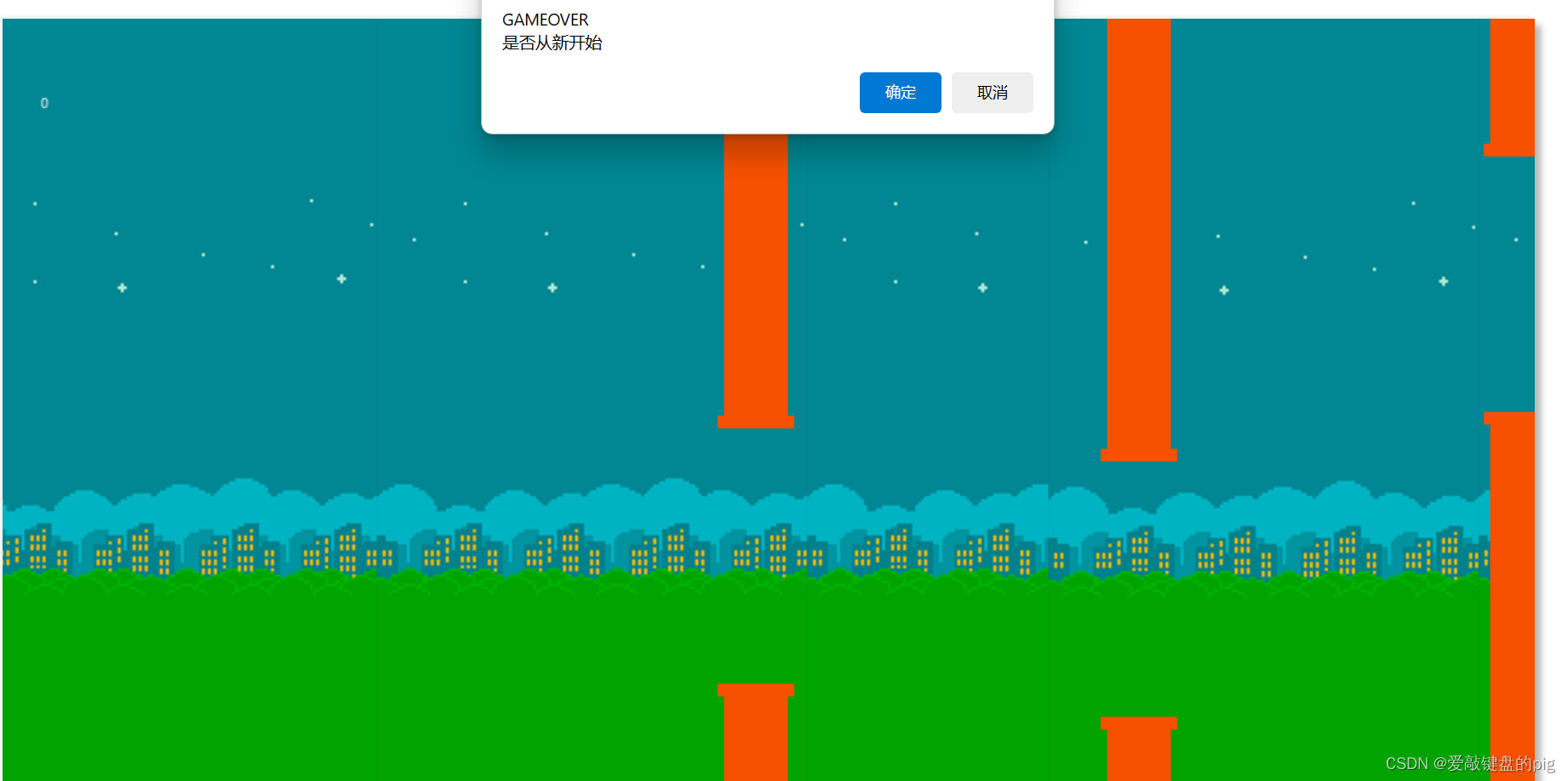

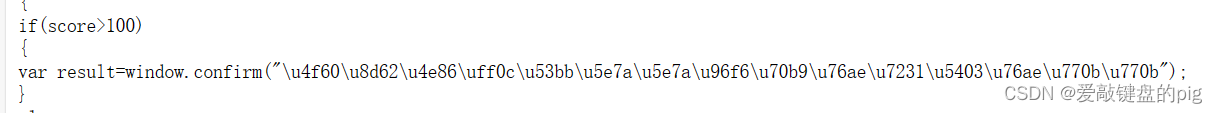

进入发现是一个游戏 根据提示超过100分就能获得flag

查看源码

用uncode界面发现是去110.php看一看

进入110.php获得flag

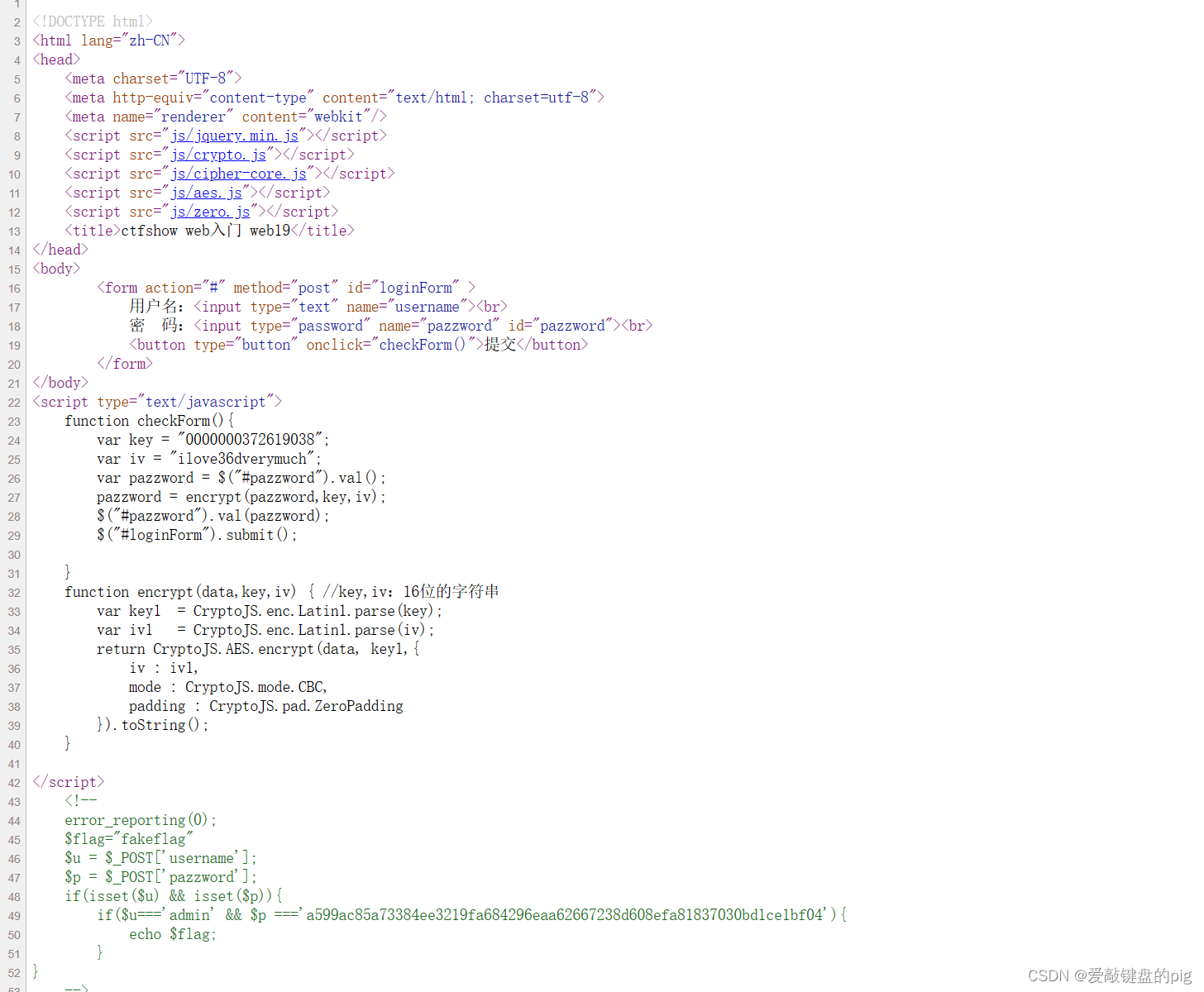

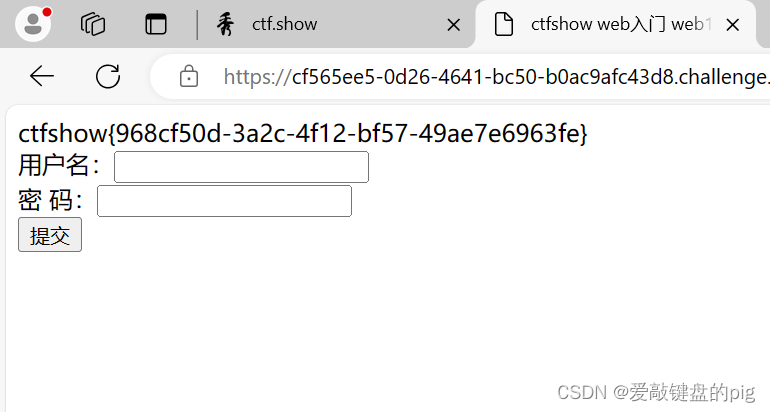

第十九题0

查看源码

可得username和password 源码给出password的加密方式密钥和偏移量可以反退出密码

登录得到flag

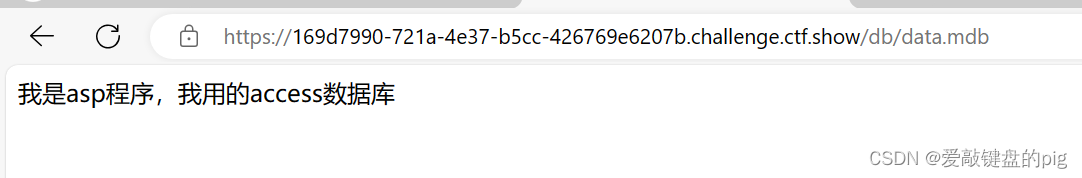

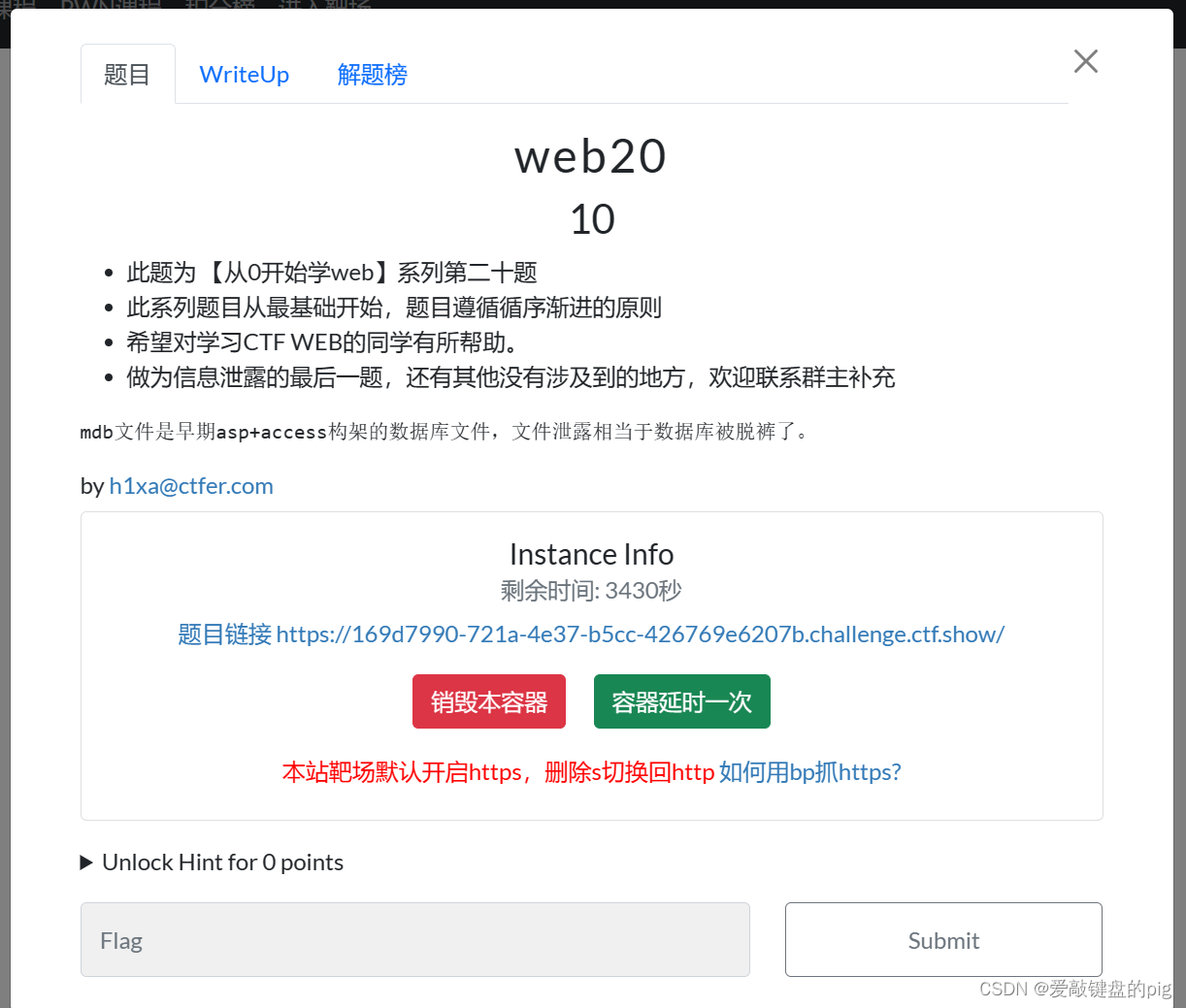

第二十题0

asp 常用的后缀 db/data.mdb db/db.mdb

获得一个access数据文件 进入 获得flag

672

672

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?