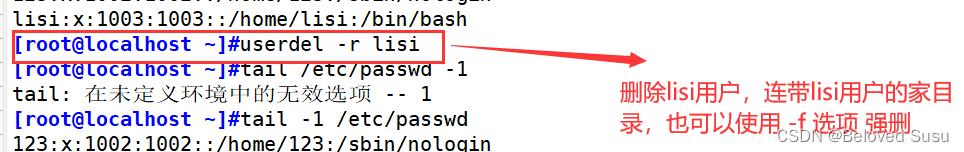

具体操作如下:

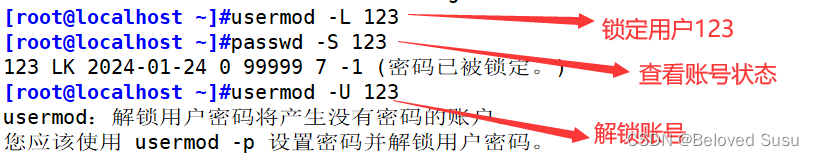

1.3 锁定账户

对于Linux服务器中长期不用的用户账号,无法确定是否删除,可以暂时锁定它,来确保安全。

具体操作如下:

方法一:

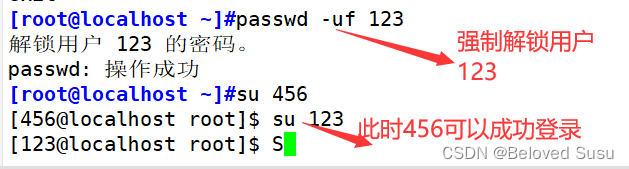

方法二:

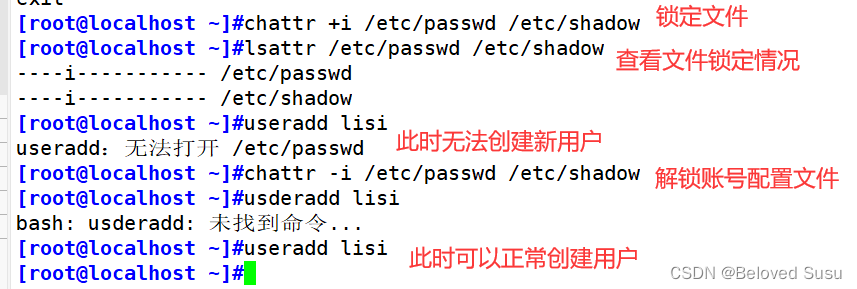

1.4 锁定账户密码(本质锁定)

服务器中的用户账号已经固定,不能再进行修改,此时我们可以采取锁定账号的配置文件的方法。

chattr命令

| i | 无法对文件进行修改;若对目录设置了该参数,则仅能修改其中的子文件内容而不能新建或删除文件 |

| a | 仅允许补充(追加)内容,无法覆盖/删除内容(Append Only) |

这里只参考选项 -i ,chattr命令与lsattr命令具体详解可以参考https://blog.csdn.net/qq_66204767/article/details/135326223?spm=1001.2014.3001.5501

具体操作如下:

二. 控制密码安全

在不安全的网络环境中,为了降低密码被猜出与被暴力破解的风险,要养成定期更改密码的习惯,适当避免长期使用同一个密码。对于已有用户可以使用chage命令,用于设置密码时限,对于密码过期的用户,登录时将被要求重新设置密码,否则拒绝登录。

2.1 方法一:chage

chage 命令

**格式:**chage [选项] 用户名

**作用:**用于设置密码时限

| -m | 密码可更改的最小天数。为零时代表任何时候都可以更改密码。 |

| -M | 密码保持有效的最大天数。 |

| -w | 用户密码到期前,提前收到警告信息的天数。 |

| -E | 帐号到期的日期。过了这天,此帐号将不可用。 |

| -d | 上一次更改的日期。 |

| -i | 停滞时期。如果一个密码已过期这些天,那么此帐号将不可用。 |

| -l | 例出当前的设置。由非特权用户来确定他们的密码或帐号何时过期。 |

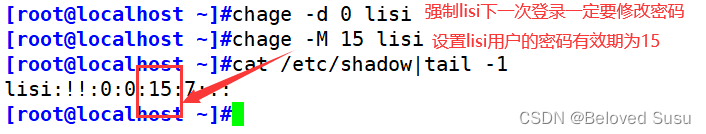

具体操作如下:

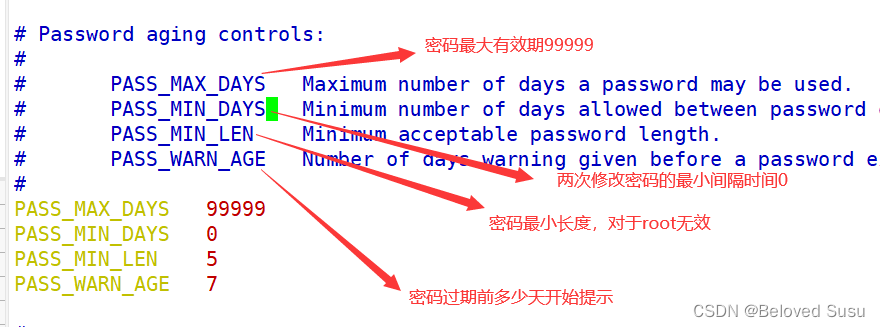

2.2 方法二:/etc/login.defs

对于新建用户,可以修改 /etc/login.defs 文件中的内容来设置密码规则

具体操作如下:

vim /etc/login.defs #编辑该文件

三. 注销历史命令

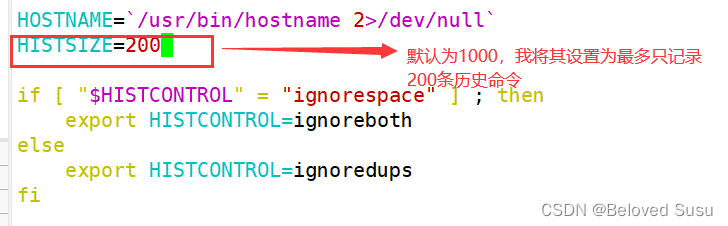

Shell 环境的命令历史机制为用户提供了极大的便利,但另一方面也给用户带来了潜在 的风险。只要获得用户的命令历史文件,该用户的命令操作过程将会一览无余,如果曾经在 命令行输入明文的密码,则无意之中服务器的安全壁垒又多了一个缺口。 Bash 终端环境中,历史命令的记录条数由变量 HISTSIZE 控制,默认为 1000 条。通过修改**/etc/profile** 文件中的 HISTSIZE 变量值,可以影响系统中的所有用户。

3.1 方法一:/etc/profile

修改**/etc/profile** 文件

具体操作如下:

vim /etc/profile #编辑该文件

3.2 方法二:~/.bash——logout

修改用户宿主目录中的 ~/.bash——logout 文件,添加清空历史命令的操作语句

具体操作如下:

vim ~/.bash_logout #在文件中添加清空历史命令的操作语句

**注:**还可以使用 history -c 和 clear命令临时清除历史命令

3.3 方法三:超时时间

设置闲置超时时间,当超过指定的时间没有任何输入时即自动注销终端。如此可以避免管理员不在时其他人员对服务器的误操作风险。

具体操作如下:

vim /etc/profile #编辑该文件

....................

export TMOUT=600 #将该字段加入 /etc/profile文件中

闲置超时由变量TMOUT来控制,默认单位为秒

**注:**当正在执行程序代码编译,修改系统配置等耗时较长的操作时,应避免设置TMOUT变量。必要时可以执行 “unset TMOUT”命令取消TMOUT变量设置。

四. 切换用户和用户提权

大多数Linux服务器并不建议用户直接以root用户登录。这样的目的是为了减少因为误操作而导致的破坏,以及降低特权密码在不安全的网络中被泄露的风险。这时,需要为普通用户提供一种身份切换和权限提升机制,以便在必要的时候执行管理任务。

4.1 su命令

**格式:**su [options…] [-] [user [args…]]

**作用:**主要用来切换用户,可以切换为指定的另外一个用户,从而具有该用户的权限。

**注:**切换时需要对目标用户的密码进行验证(root用户切换到其他用户时除外)。此外,su 切换新用户后,使用 exit 退回至旧的用户身份,而不要再用 su 切换至旧用户,否则会生成很多的bash子进程,环境可能会混乱。

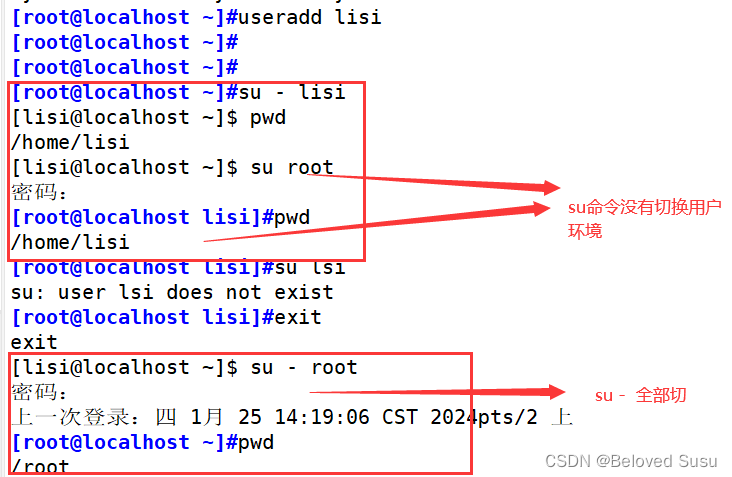

su 和 su- 差异

| su | 仅仅切换身份,不切换用户环境,会导致某些命令运行出现问题或错误 |

| su - | 加 - 选项,切换用户身份更彻底,表示进入到目标用户的登录shell环境 |

具体操作如下:

限制使用su命令的用户

默认情况下,任何用户都允许使用su命令,这样使得有机会可以反复尝试其他用户的登录密码,存在安全隐患。因此,我们需要借助pam_wheel认证模块,来规定只允许个别用户可以使用su命令进行切换。

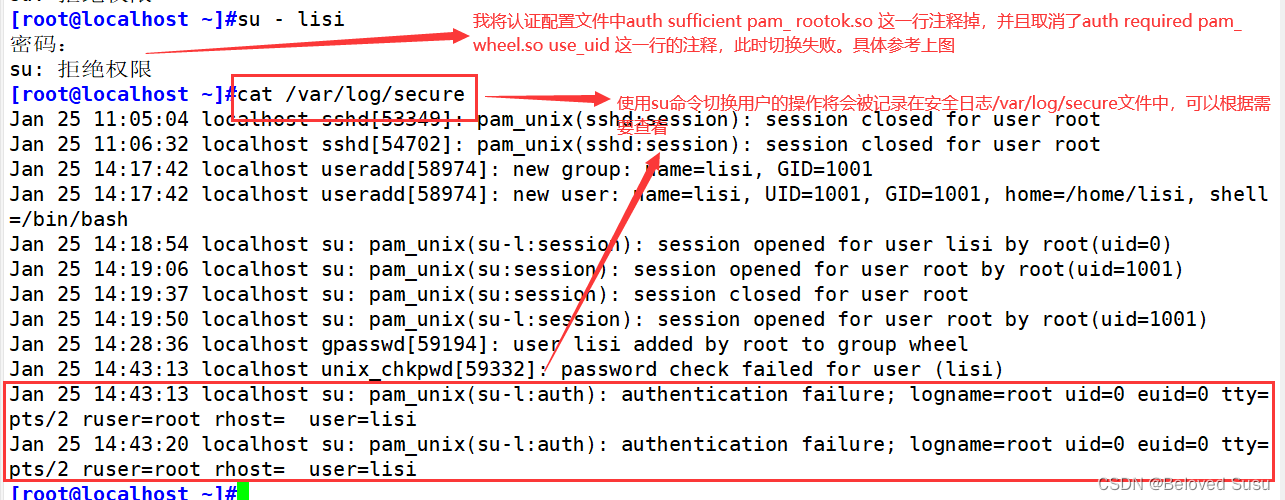

具体操作如下:

gpasswd -a lisi wheel #将lisi用户加入 wheel组 root

vim /etc/pam.d/su #编辑认证配置文件

//找到配置文件中的这两行,根据需求更改即可

# auth sufficient pam_ rootok.so

//取消其注释,这种状态下是允许所有用户间使用su命令进行切换的。

# auth required pam_ wheel.so use_uid

//取消其注释,表示只有root用户和wheel组内的用户才可以使用su命令

1. 默认情况,开启第一行,注释第二行,这种状态下是允许所有用户间使用su命令进行切换的。

2.如果开启第一,二行,表示只有root用户和wheel组内的用户才可以使用su命令

3.如果注释第一行,开启第二行,表示只有whee1组内的用户才能使用su命令,root用户也被禁用su命令

4.这两者都被注释的情况下,表示允许所有用户都能使用su命令。

但root下使用su切换到其他普通用户需要输入密码;

如果第一行不注释,则root使用su切换普通用户就不需要输入密码

(pam rootok. so模块的主要作用是使uid为0的用户,即root用户能够直接通过认证而不用输入密码。)

4.2 sudo命令

格式: sudo [参数] 命令名称

| -h | 列出帮助信息 |

| -l | 列出当前用户可执行的命令 |

| -u用户名或者uid值 | 以指定的用户身份执行命令 |

| -k | 清空密码的有效时间,下次执行sudo时需要再次进行密码验证 |

| -b | 在后台执行指定的命令 |

清空密码的有效时间,下次执行sudo时需要再次进行密码验证 |

| -b | 在后台执行指定的命令 |

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

1376

1376

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?