Reverse 1 开盖即食

shift +f12

flag{we1c0m3_to_r3v3r5e_&$23_42q2}

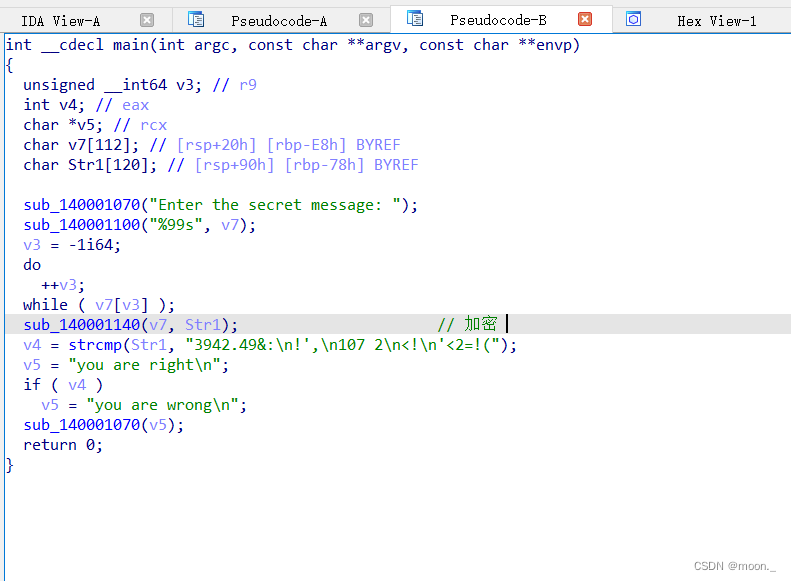

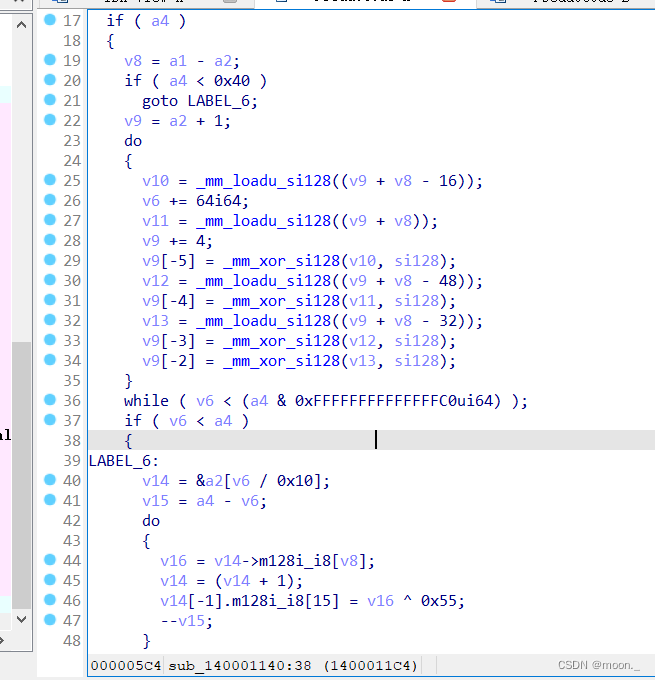

Reverse2 开罐即食

先脱壳upx-d

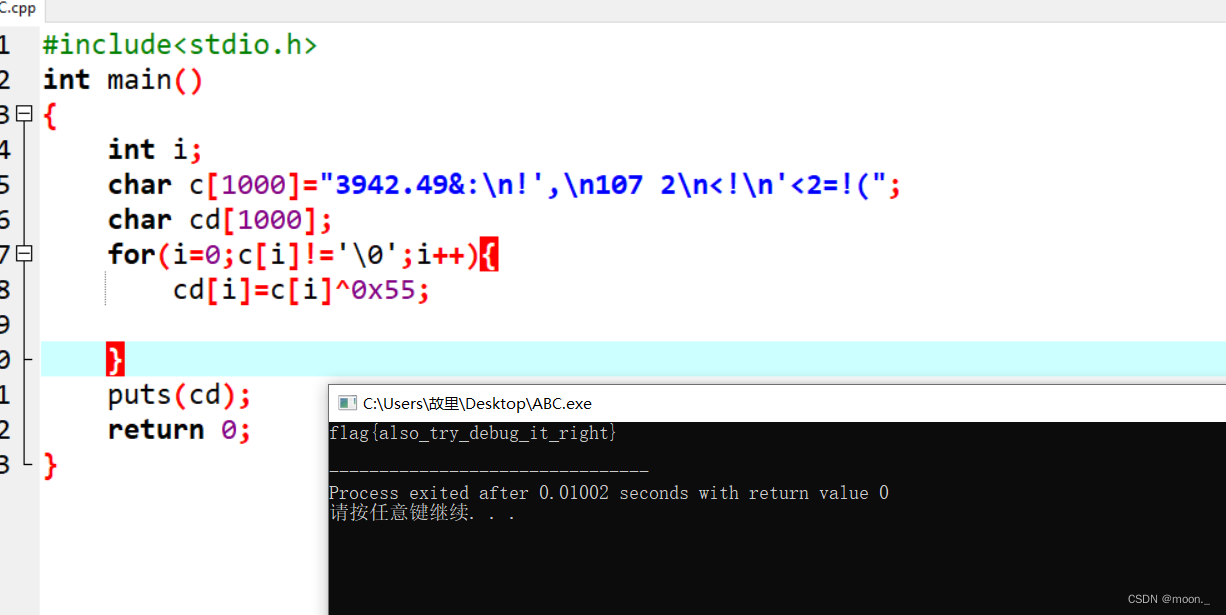

然后有一个加密

写脚本

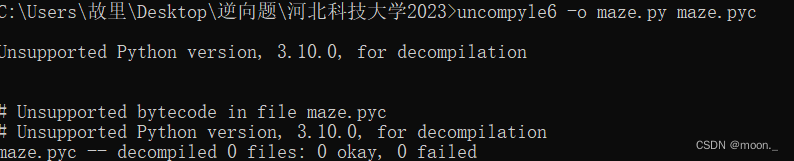

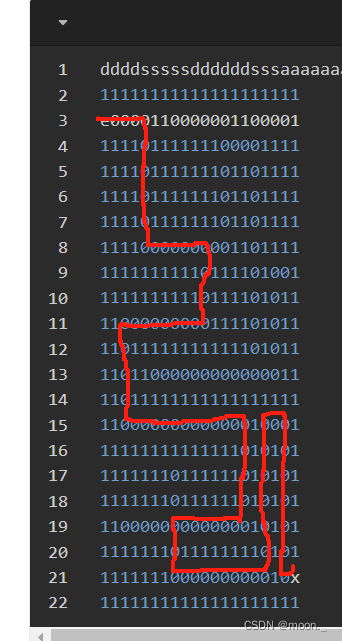

Reverse3 maze

pyc转py失败

找了一个在线工具python反编译 - 在线工具

#!/usr/bin/env python

# visit https://tool.lu/pyc/ for more information

# Version: Python 3.10

maze = [

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

'e',

0,

0,

1,

1,

0,

0,

0,

0,

0,

0,

0,

0,

1,

1,

0,

0,

0,

0,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

0,

0,

0,

0,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

0,

0,

0,

0,

0,

0,

0,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

0,

0,

0,

0,

0,

0,

0,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

0,

0,

0,

0,

0,

0,

0,

0,

0,

0,

0,

1,

0,

0,

0,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

0,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

0,

1,

0,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

0,

1,

0,

1,

0,

1,

1,

1,

1,

0,

0,

0,

0,

0,

0,

0,

0,

0,

0,

0,

1,

0,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

0,

1,

0,

1,

1,

1,

1,

1,

1,

1,

1,

0,

0,

0,

0,

0,

0,

0,

0,

0,

0,

0,

1,

0,

'x',

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1,

1]

mazesize = [

'20x20']

moveup = 'w'

movedown = 's'

moveleft = 'a'

moveright = 'd'

start = 'e'

end = 'x'

flag = 'flag{md5(move)}'

转的好像不太对

问题:pyc转py(3.10版本的)

按照官方的wp

flag{ddddsssssddddddsssaaaaaaaassssddddddddddddssssaaaaaaassdddddddddwwwwwwddssssssd}

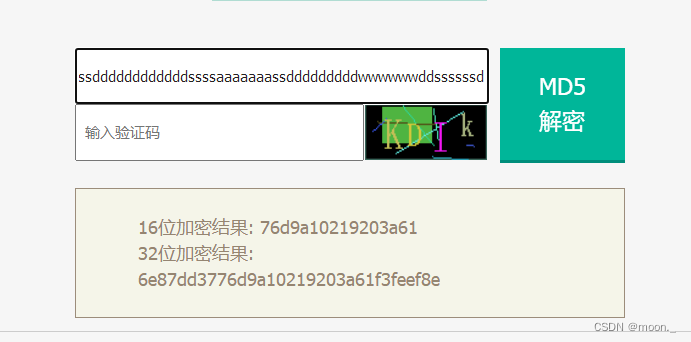

根据那个看着不对的py需要MD5

所以flag{6e87dd3776d9a10219203a61f3feef8e}

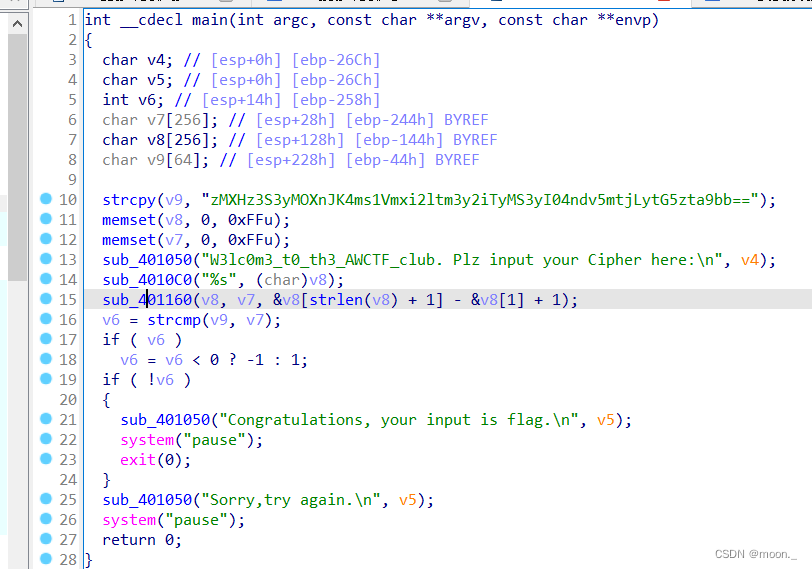

Reverse4 酥脆油条

拖入32位ida

base64换表

动态调试

问题:动态调试找表

1628

1628

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?