网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

Supervisor模式访问保护(Supervisor Mode Access Prevention,SMAP):作为SMEP的补充,当进程处于内核模式时,该机制将页表中所有的用户空间内存页标记为不可访问,这意味着它们既不允许读取,也不允许写入。在内核中,可以通过设置控制寄存器CR4的第21位来启用这个功能。在启动过程时,可以通过在-cpu选项下添加+smap来启用该机制,通过在-append选项下添加nosmap来禁用该机制。

内核页表隔离(Kernel page-table isolation,KPTI):当这个安全机制被激活时,内核会将用户空间和内核空间的页表完全隔离,而不是仅使用一组同时包含用户空间和内核空间地址的页表。当然,还是有一组页表和以前一样,同时包含了内核空间和用户空间的地址,但它只在系统运行在内核模式下时使用。在用户模式中使用的第二组页表包含用户空间的副本和最小的内核空间地址集。它可以通过在-append选项下添加kpti=1或nopti来启用/禁用。

最简单的漏洞利用技术:ret2usr

概念简介

我们刚开始学习用户空间pwn的时候,对于练手的堆栈缓冲区溢出挑战题,通常会将ASLR禁用,NX位也不会设置。在这种情况下,我们可以使用一种叫做ret2shellcode的技术,将shellcode放到堆栈的某个地方,然后通过调试,找出其地址,并用找到的地址覆盖当前函数的返回地址。

Return-to-user技术(即ret2usr)的思想,与上面的方法非常相似。只不过,这里不会把shellcode放到堆栈上,因为我们可以完全控制用户空间中内容,所以,直接把我们希望程序执行流程要跳转到的代码段放到用户空间中,之后,只需将内核中被调用的函数的返回地址覆盖该地址即可。因为这里易受攻击的函数是一个内核函数,所以我们的代码(尽管是在用户空间)是在内核模式下执行的。通过这种方式,我们就成功实现了代码的任意执行。

为了让这个技术发挥作用,我们需要删除+smep、+smap、kpti=1、kaslr并添加nopti、nokaslr来去除qemu运行脚本中的大部分的安全防御机制。

由于这是本系列介绍的第一个技术,因此,我们将逐步解释整个漏洞利用过程。

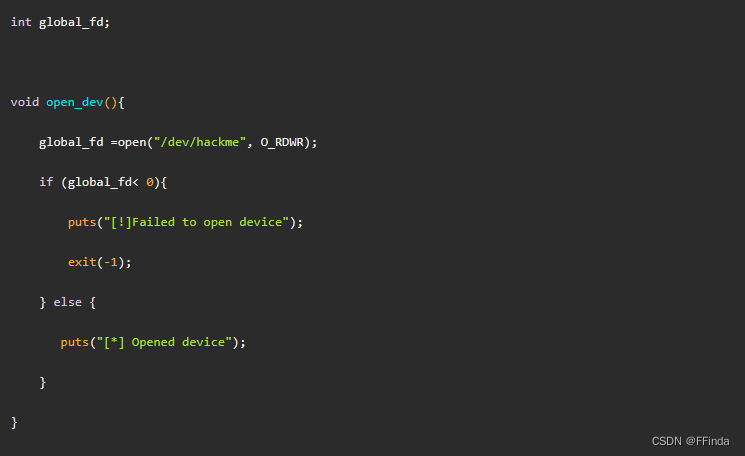

打开设备

为了与该模块进行交互,我们得先打开它。实际上,打开设备的方法与打开一个普通文件没有多大区别,具体如下所示:

完成上述操作后,我们就可以对global_fd进行读写操作了。

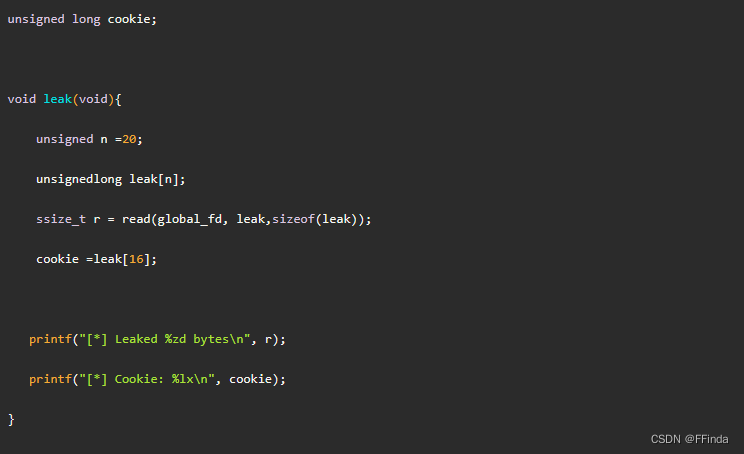

泄漏堆栈Cookie

由于我们具有任意的堆栈读取原语,所以泄漏堆栈cookie并不是什么难事。我们知道,堆栈上的临时缓冲区本身长度为0x80字节,堆栈cookie紧随其后。因此,如果我们将数据读到一个unsigned long数组(其中每个元素占用8个字节)中的话,那么,该Cookie在数组中的偏移量正好是16:

覆盖返回地址

这里的情况和上面一样,我们将创建一个unsignedlong数组,然后在索引16处用我们泄漏的cookie覆盖此处的cookie。这里需要注意的一点是,与用户空间程序不同的是,这个内核函数实际上从堆栈中弹出了3个寄存器,分别是rbx、r12、rbp,而非仅仅弹出了rbp(在函数的反汇编代码中可以清楚地看到这一点)。因此,我们要在cookie后面放3个虚设值。然后,下一个值将是我们希望程序返回的返回地址;该程序也就是将在用户空间上创建的,用于获得root权限的函数,以,我将其命名为castalate_privs:

接下来,也是最后要处理的事情是,我们到底应该在该函数中写什么来获得root权限。

获取root权限

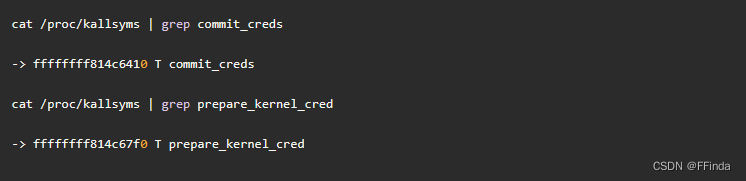

再次提醒一下,我们利用内核漏洞的目的,不是通过system(“/bin/sh”)或者execve(“/bin/sh”, NULL, NULL)来弹出一个shell,而是取得系统的root权限,然后弹出一个root shell。通常情况下,最常见的方法是利用2个函数:即commit_creds()和prepare_kernel_cred(),因这两个函数本身就位于内核空间代码中。我们需要做的,调用这2个函数:commit_creds(prepare_kernel_cred(0))

由于KASLR被禁用了,也就是说,这些函数所在的地址在每次启动时都是不变的。因此,我们只需利用下面所示的shell命令来读取/proc/kallsyms文件,就能轻松获得这些地址:

下面是用于取得root权限的代码(在这里,我们直接用一个函数的返回值作为另一个函数的参数来连续调用这2个函数,该方法借鉴自另一篇攻略;当然,您也可以是使用其他方法):

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1274

1274

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?