log_on_failure += USERID

disable = no

}

6、启动telnet服务并设置开机自启

[root@20240322-1149-test1 ~]# systemctl start telnet.socket

[root@20240322-1149-test1 ~]# systemctl enable telnet.socket

[root@20240322-1149-test1 ~]# systemctl status telnet.socket

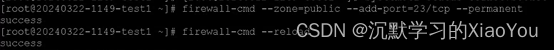

7、防火墙放行telnet服务的23端口

[root@20240322-1149-test1 ~]# firewall-cmd --zone=public --add-port=23/tcp --permanent

[root@20240322-1149-test1 ~]# firewall-cmd --reload #刷新防火墙策略

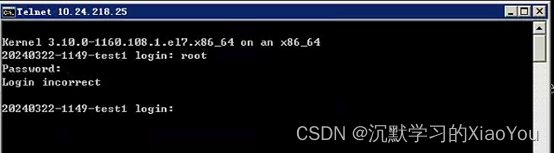

8、通过telnet登录测试

登录失败,这个为正常现象,因为系统默认禁止root用户使用telnet登录终端,我们在日志中查看登录使用的终端并在/etc/securetty中解除禁止即可

9、 telnet登录问题解决方法

查看被禁止登录的终端

[root@20240322-1149-test1 ~]# tail /var/log/secure

编辑/etc/securetty 将禁止登录的终端添加进来即可

[root@20240322-1149-test1 ~]# vim /etc/securetty

10、再次使用telnet登录测试

登录成功

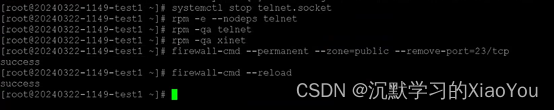

四、卸载老版本OpenSSH、OpenSSL

我们升级OpenSSH采用的是卸载主机中老版本的OpenSSH,再安装新版本的OpenSSH,依此来达成升级并解决漏洞的问题。

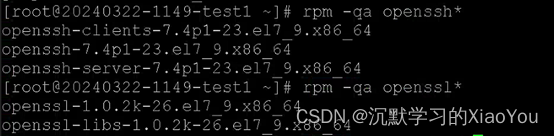

1、查看系统中安装的OpenSSH、OpenSSL

[root@20240322-1149-test1 ~]# rpm -qa openssh*

[root@20240322-1149-test1 ~]# rpm -qa openssl*

2、备份/etc/pam.d/sshd

[root@20240322-1149-test1 ~]# mv /etc/pam.d/sshd /etc/pam.d/sshd-bak

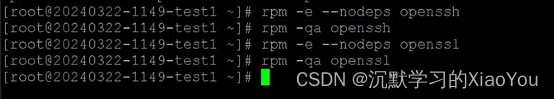

3、卸载系统中安装的OpenSSH、OpenSSL

在执行这步时需要确认telnet已经安装并且可以正常通过telnet登录系统

[root@20240322-1149-test1 ~]# rpm -e --nodeps openssh

[root@20240322-1149-test1 ~]# rpm -qa openssh

[root@20240322-1149-test1 ~]# rpm -e --nodeps openssl

[root@20240322-1149-test1 ~]# rpm -qa openssl

五、安装新版本OpenSSH、OpenSSL

1、安装openssl

#解压openssl安装包

[root@20240322-1149-test1 ~]# tar zxvf openssl-1.1.1q.tar.gz

#切换到安装目录

[root@20240322-1149-test1 ~]# cd openssl-1.1.1q/

#进行初始化

[root@20240322-1149-test1 openssl-1.1.1q]# ./config -Wl,-rpath=/usr/lib64 --prefix=/usr/local/openssl --openssldir=/usr/local/openssl --libdir=/usr/lib64

#执行安装

[root@20240322-1149-test1 openssl-1.1.1q]# make -j 4 && make install

#创建软链接

[root@20240322-1149-test1 openssl-1.1.1q]# ln -s /usr/local/openssl/bin/openssl /usr/bin/openssl

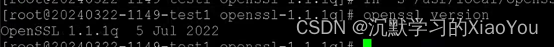

#安装完成,查看版本

[root@20240322-1149-test1 openssl-1.1.1q]# openssl version

2、安装zlib

#解压安装包

[root@20240322-1149-test1 ~]# tar zxvf zlib-1.3.1.tar.gz

#进入安装目录

[root@20240322-1149-test1 ~]# cd zlib-1.3.1/

#添加prefix路径

[root@20240322-1149-test1 zlib-1.3.1]# ./configure --prefix=/usr/local/zlib

#编译并安装

[root@20240322-1149-test1 zlib-1.3.1]# make && make install

#写入动态库路径

[root@20240322-1149-test1 zlib-1.3.1]# echo “/usr/local/zlib/lib/” >> /etc/ld.so.conf

[root@20240322-1149-test1 zlib-1.3.1]# ldconfig –v

#查看软链接

[root@20240322-1149-test1 zlib-1.3.1]# ll /lib64/libz.*

#进入编译目录下

[root@20240322-1149-test1 zlib-1.3.1]# cd /usr/local/zlib/lib/

#复制执行目录到/lib64下

[root@20240322-1149-test1 lib]# cp libz.so.1.3.1 /lib64/libz.so.1.3.1

#进入lib64目录下创建软链接

[root@20240322-1149-test1 lib]# cd /lib64

[root@20240322-1149-test1 lib64]# ln -snf libz.so.1.3.1 /lib64/libz.so

[root@20240322-1149-test1 lib64]# ln -snf libz.so.1.3.1 /lib64/libz.so.1

3、安装pam、pam-devel

#将安装包放置在/usr/local下并执行安装命令

[root@20240322-1149-test1 ~]# cd /usr/local/

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

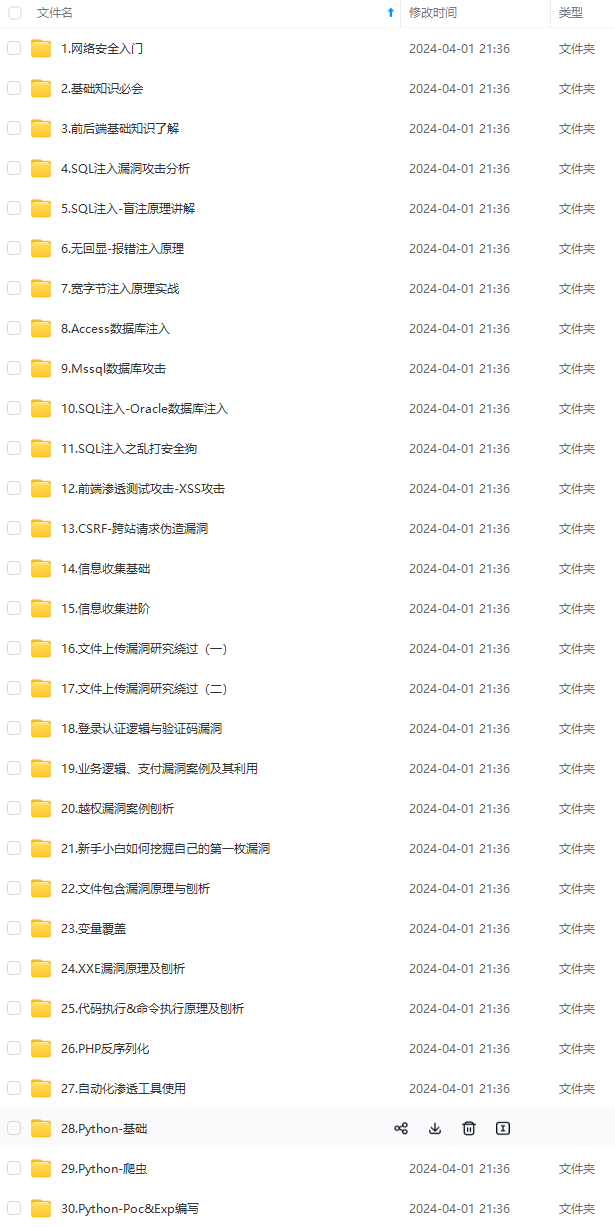

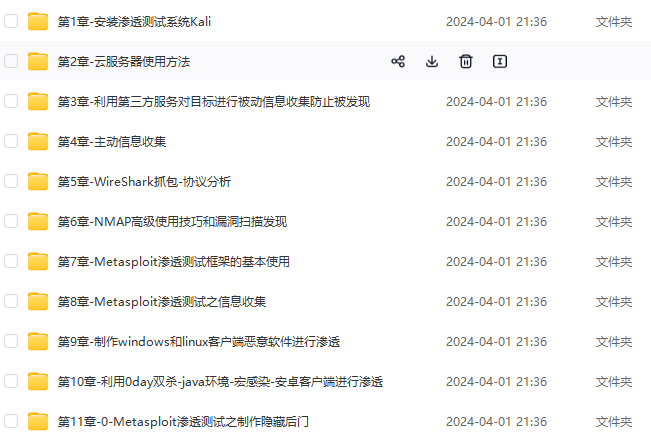

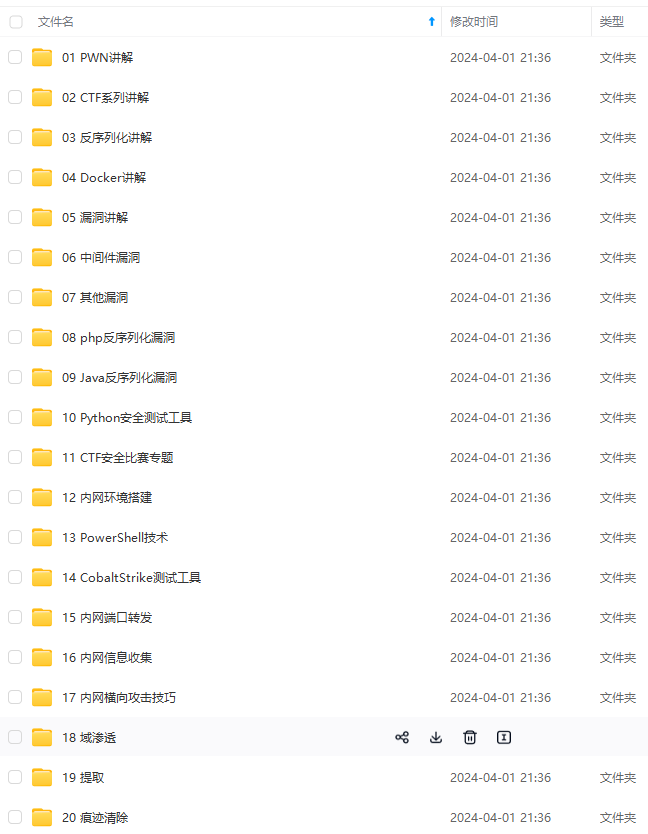

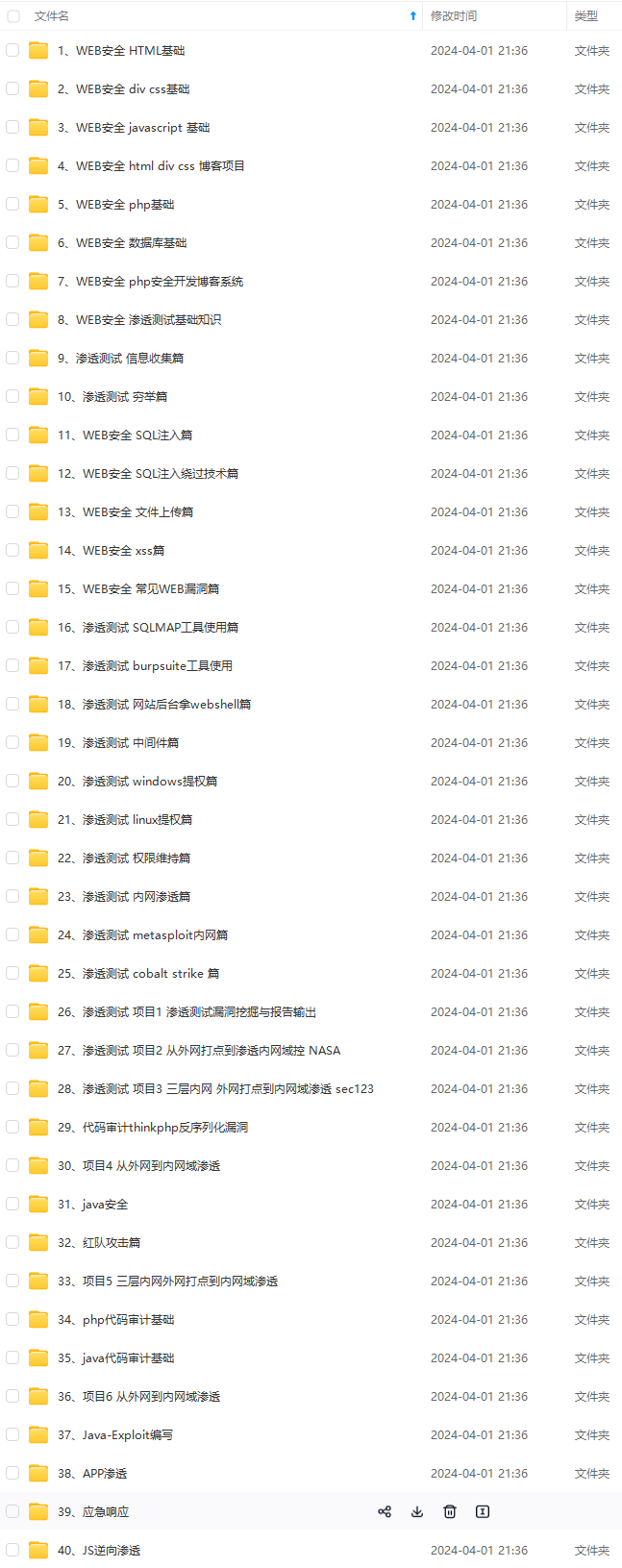

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

…(img-u9BivLXC-1712649632718)]

[外链图片转存中…(img-1qdLvWEN-1712649632718)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

[外链图片转存中…(img-6QolpzJI-1712649632718)]

1337

1337

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?