先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

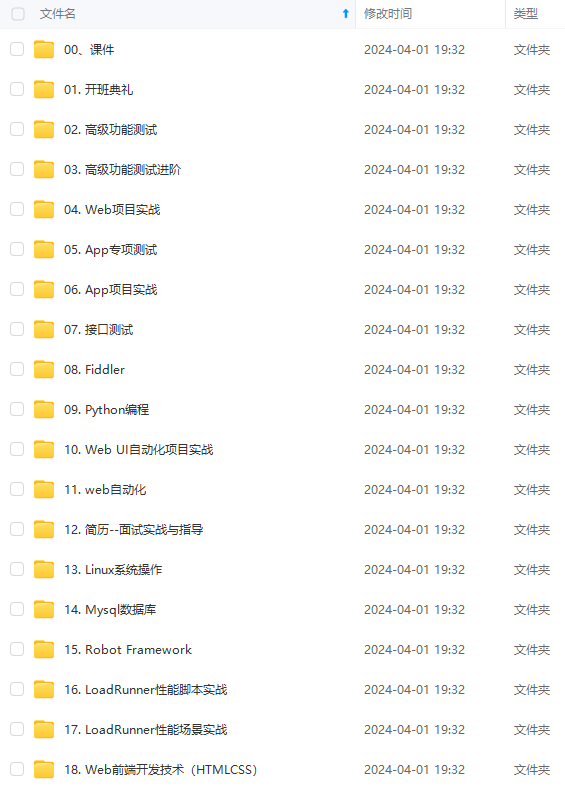

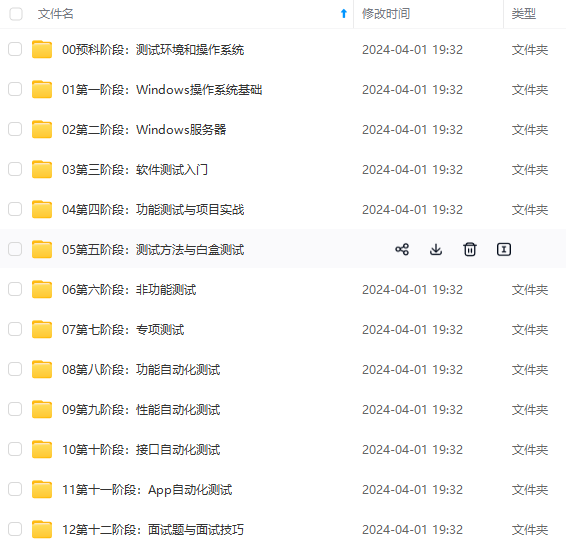

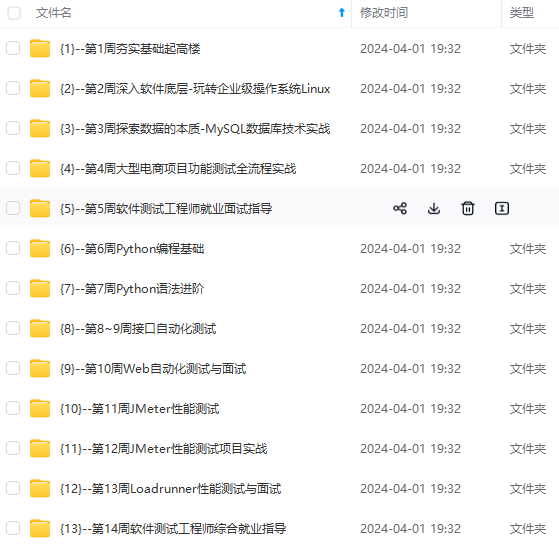

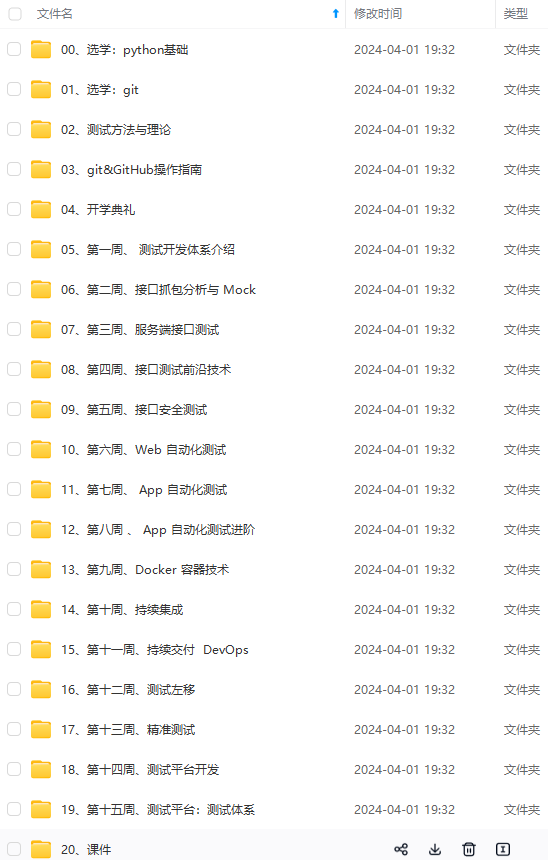

因此收集整理了一份《2024年最新软件测试全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注软件测试)

正文

2、创建/etc/hosts.deny

touch /etc/hosts.deny

3、修改文件secure_ssh.sh可执行属性,并创建black.txt文件

chmod +x secure_ssh.sh

touch /home/black.txt

4、通过crontab -e添加系统定时执行任务,这里设置每30分钟执行一次。

*/30 * * * * sh /root/secure_ssh.sh

5、重启crond守护进程。

systemctl restart crond

6、查看black.txt和hosts.deny

[root@localhost shell]# cat /etc/hosts.deny

sshd:192.168.1.169:deny

sshd:192.168.1.160:deny

[root@localhost shell]# cat /home/black.txt

192.168.1.160=13

192.168.1.169=4

直接被禁止登陆了,

注释掉就能登陆

SSH 黑名单实现思路

①通过lastb获取一小时区间非法登录系统的IP并通过AWK 统计>10次的IP;

②FOR 循环 实现SSH 黑名单添加;

③将SHELL 脚本添加到系统计划任务中。

客户端IP发起登录,Linux的检查策略是先看/etc/hosts.allow中是否允许,如果允许直接放行;如果没有,则再看/etc/hosts.deny中是否禁止。

#!/bin/bash

DATE=

(

d

a

t

e

+

"

D

R

O

P

I

P

=

(date +"%a %b %e %H") DROP_IP=

(date+"DROPIP=(lastb |grep “$DATE” |awk ‘{a[$3]++}END{for(i in a)if(a[i]>10)print i}’)

for IP in $DROP_IP; do

if [

(

c

a

t

/

e

t

c

/

h

o

s

t

s

.

d

e

n

y

∣

g

r

e

p

−

c

"

(cat /etc/hosts.deny |grep -c "

(cat/etc/hosts.deny∣grep−c"IP") -eq 0 ]; then

echo “sshd:$IP:deny” >> /etc/hosts.deny

fi

done

Firewalld实现思路

①通过lastb获取一小时区间非法登录系统的IP并通过AWK 统计>10次的IP;

②FOR 循环 实现fFirewalld防火墙添加drop规则并重新加载防火墙配置;

③将SHELL 脚本添加到系统计划任务中。

#!/bin/bash

DATE=

(

d

a

t

e

+

"

D

R

O

P

I

P

=

(date +"%a %b %e %H") DROP_IP=

(date+"DROPIP=(lastb |grep “$DATE” |awk ‘{a[$3]++}END{for(i in a)if(a[i]>10)print i}’)

for ip in $DROP_IP; do

if [

(

f

i

r

e

w

a

l

l

−

c

m

d

−

−

l

i

s

t

−

a

l

l

∣

g

r

e

p

d

r

o

p

∣

g

r

e

p

−

c

"

(firewall-cmd --list-all |grep drop |grep -c "

(firewall−cmd−−list−all∣grepdrop∣grep−c"ip") -eq 0 ]; then

firewall-cmd --permanent --add-rich-rule=“rule family=“ipv4” source address=”$ip" drop" >> /dev/null

firewall-cmd --reload >>/dev/null

fi

done

计划任务

[root@ecs-01 opt]# crontab -e

#每5分钟执行一次

*/5 * * * * /usr/bin/bash /opt/fwdrop.sh

*/5 * * * * /usr/bin/bash /opt/sshdrop.sh

Firewall 配置

rich-rule

查看 rich-rule

firewall-cmd --list-rich-rules --zone=public

允许 rich-rule ip

firewall-cmd --permanent --add-rich-rule=‘rule family=“ipv4” source address=“192.168.10.8” accept’

禁止 rich-rule ip

firewall-cmd --permanent --add-rich-rule=‘rule family=“ipv4” source address=“192.168.10.8” drop’

删除 rich-rule ip

firewall-cmd --permanent --remove-rich-rule=‘rule family=“ipv4” source address=“192.168.10.8” drop’

允许 rich-rule ip + port

firewall-cmd --permanent --add-rich-rule=‘rule family=“ipv4” source address=“192.168.10.8” port protocol=“tcp” port=“22” accept’

禁止 rich-rule ip + port

firewall-cmd --permanent --add-rich-rule=‘rule family=“ipv4” source address=“192.168.10.8” port protocol=“tcp” port=“22” drop’

删除 rich-rule ip + port

firewall-cmd --permanent --remove-rich-rule=‘rule family=“ipv4” source address=“192.168.10.8” port protocol=“tcp” port=“22” drop’

禁止 rich-rule icmp

firewall-cmd --permanent --add-rich-rule=‘rule protocol value=icmp drop’

删除rich-rule icmp

firewall-cmd --permanent --remove-rich-rule=‘rule protocol value=icmp drop’

扩展

hosts.deny介绍:一般來說linux的密碼我們會用shadow來保護。電子郵件大概有人也會說使用PGP,但是一般的網路連線呢?可能會有人舉手回答說防火牆,那防火牆跟tcp_wrappers有什麼關係呢?筆者個人認為,如果說Firewall是第一道防線的話,第二道防線大概就是我們能透過簡單的程式化困難為容易,讓新手更能快樂的接觸美麗的Linux新世界。

3.3 利用脚本配合任务计划去定时检测 /var/log/secure 文件,当发现有大量失败日志后,就将该ip追加到hosts.deny中,以达到防止暴力破解的目的。(在192.168.30.64 服务器上操作)

脚本内容:

vim autoDeny.sh

#!/bin/bash

LIST=“”

#过滤出协议,尝试连接主机的ip

LIST=$(cat /var/log/secure | grep “authentication failure” | awk ‘{print$14}’ | sed -e ‘s/rhost=//g’ -e ‘s/ /_/g’ | uniq)

#Trusted Hosts

excludeList=( “192.168.30.55” )

function chkExcludeList()

{

for j in “${excludeList[@]}”; do

if [[ “$1” == $j ]]; then

return 10

fi

done

return 11

}

#检查并追加到hosts.deny文件中

for i in

L

I

S

T

;

d

o

c

h

k

E

x

c

l

u

d

e

L

i

s

t

"

LIST; do chkExcludeList "

LIST;dochkExcludeList"i"

if [

?

!

=

"

10

"

]

;

t

h

e

n

i

f

[

"

? != "10" ]; then if [ "

?!="10"];thenif["(grep $i /etc/hosts.deny)" = “” ]; then

echo “ALL: $i : DENY” >> /etc/hosts.deny

fi

fi

done

任务计划:(每分钟运行下该程序)

crontab -l

*/1 * * * * /usr/bin/sh /root/deny/autoDeny.sh

重启crond服务

systemctl restart crond

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注软件测试)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注软件测试)

[外链图片转存中…(img-TZ6ppkDo-1713265653580)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

296

296

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?