还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

2️⃣视频配套工具&国内外网安书籍、文档

① 工具

② 视频

③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

② 简历模板

因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

便能得到正确文件

(2)信息隐写

比较简单的比如将base64,或者flag字符串直接复制到文件尾后面,不会影响文件;

也有将文件隐写在文件中,在010中可使用search寻找连续可识别字符串,找到可疑隐写信息(比如(补写)),此时需要使用VMware虚拟机,自行创建一个kali系统,在终端下载一个binwalk或foremost(个人常用binwalk)将终端用cd命令进入文件所在目录,使用:

binwalk -e 114514.png

会出现一系列信息,同时在同一目录下会出现一个文件夹,里面就是分离出来的文件,之后便可实现下一步解题

(3)lsb隐写

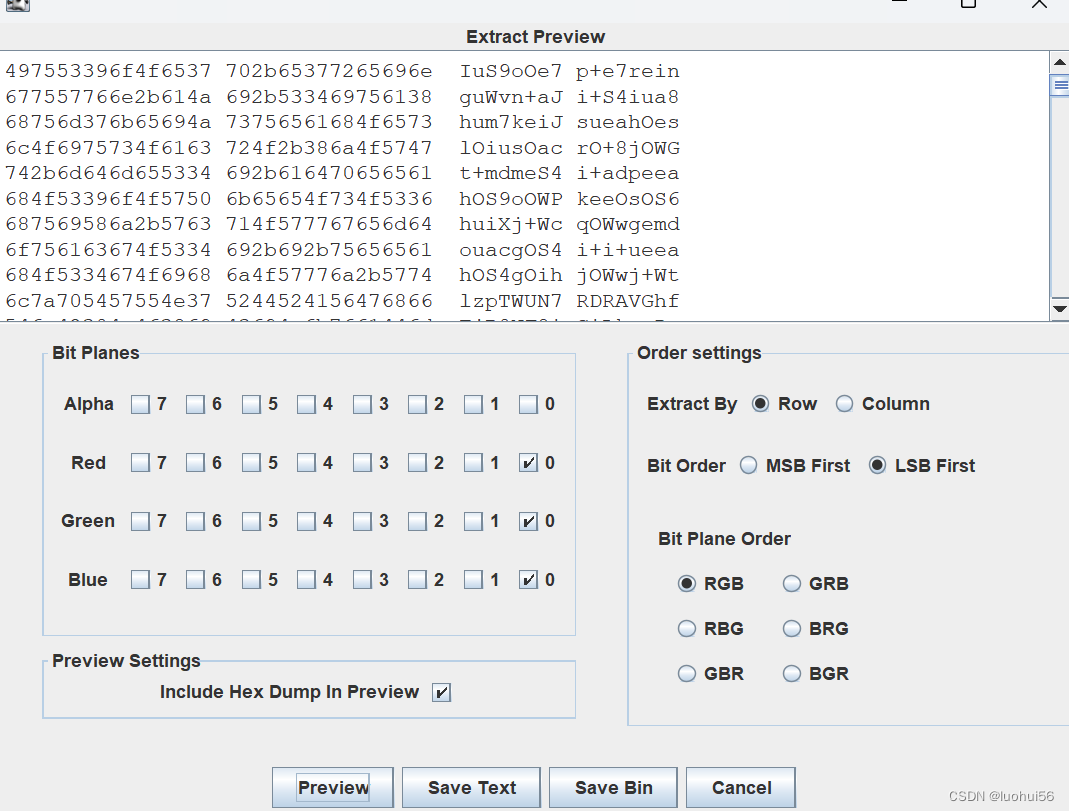

此隐写我常用到stegsolve,将图片导入此应用程序,可以点击下面<>一个一个观察图片中是否出现可疑的黑点或者其他,并记下左上角的颜色及序号,在Analyse选项中点击Date Extract,保存为文本文件或者二进制文件(还有Frame Brower可查看gif的每一帧)

除了较为简单的stegsolve,还有在kali系统的steghide工具可以分离jpg中lsb隐写的文件,使用

steghide extract -sf 文件名字,之后输入密码,当然一般没有密码。

(4)盲水印隐写

(待补充)

(5)像素点隐写(python处理图片)

(2023geekchanllenaage)一题xqr给了一张二维码的图片,扫描之后是正常的什么信息都获取不了,拖进010之后看见隐藏了一个png文件,将其分离出来之后,是缺少定位符并且十分模糊的图片,根据大佬的思路,可以选择查看图片的像素点

(用gpt搞了一段代码(不会python╭ (T □ T)╮))

from PIL import Image

#获取图片

image = Image.open('path_to_your_image.jpg')

# 获取图片的宽度和高度

width, height = image.size

# 计算像素点数量

pixel_count = width * height

# 打印结果

print("该图片由", pixel_count, "个像素点组成")

(二维码就不放了)可以得到第一个清晰的图片是有5625个像素点,第二张是有625个,说明第一张的图片像素点九个就组成一个,说明第一张图片长宽是第二张的三倍(属性中也可以看出来)第一种方法是根据大佬的思路,把第一个图片以间隔为3读取像素点,第二个图片直接读取像素点,分别转换成2进制,这样两个图片的数据就一样长, 可以全部异或,最后再把得到的数据转成二维码放大三倍就能出真正的二维码,直接扫出flag

from PIL import Image

#打开图片xqr读取数据

image = Image.open("path1")

width,height = image.size

XQRpixel =""

for y in range(0,height,3):

for x in range(0,width,3):

if image.getpixel((x,y))[0] == 0:#黑色

XQRpixel += "0"

else:

XQRpixel += "1"

#打开另一个图片读取数据

image = Image.open("path2")

width,height = image.size

XORpixel = ""

for y in range(0,height):

for x in range(0,width):

if image.getpixel((x,y))[0] == 0:#黑色

XORpixel += "0"

else:

XORpixel += "1"

#俩数据异或一下再生成图片

data = ""

for i in range(len(XQRpixel)):

data += chr( ((ord(XQRpixel[i]) - 48) ^ (ord(XORpixel[i]) - 48)) + 48)

print(data)

image = Image.new("RGB",(3*width,3*height),(255,255,255))

for y in range(width):

for x in range(height):

if data[y*width + x] == '0':

for i in range(3):

for j in range(3):

image.putpixel((3 * x + i, 3 * y + j), (255, 255, 255))

else:

for i in range(3):

for j in range(3):

image.putpixel((3 * x + i, 3 * y + j), (0, 0, 0))

image.show()

第二种思路是wp中的思路,发现定位角缺失,应该是和图片异或有关

标题三、音频隐写

(使用工具:1、Audacity)

(1)波形图(wav)

当听到一些刺耳的声音可以猜想是波形图,当然也有直接就是莫斯电码,可以选择直接手记。

将音频文件拖入Audacty中,可能会出现波形图例如一上一下的线条,可以联想到二进制数据,将波峰记作1,波谷作为0,再进入下一步。也有可能是摩斯电码,将波形图缩小,可以看到明显的一长一短和间隔,可以手记。

(2)频谱图

可以在旁边的选项中打开频谱图,一些简单的题应该可以直接看到flag

(3)(做的音频题较少,等以后收集)

标题四、docx文件隐写

有少数题将flag隐藏在docx文件中

flag可以放在批注中;

也可以放在扉页中,将扉页全选,再改变颜色,就可以出现;

还有一些间隔中不正常的回车,可以用ctrl+f搜到,也可以用选择并改变颜色;

flag也可以放在一些字体的名称,看见选择那些与正文字体不符的字,就可以在上面看见字体名称。

标题五、流量分析(不会)

(以后补充)

标题六、压缩包隐写

(1)伪压缩

将压缩包放入010中,观察其字节流,压缩源文件数据区中50 4B 03 04 是其文件头标志,随后是两位十六进制,说明解压所需版本,之后就是四位数字是全局方式位标记,四个数字中第二个是奇数代表是加密,偶数2代表是未加密。压缩源文件目录区中 50 4B 01 02 是开头,后面八位数字是代表了压缩和解压所需的版本,后面四位数字也是全局方式位标记,也是第二位数字代表了是否加密。之后将两者的决定是否加密的数字进行比较。如果两者都是偶数,那早就直接打开了;如果前偶后奇,说明是伪加密,伪加密的处理方法很多:

1,比较简单的有用linux系统中的binwalk -e指令可以直接无视伪加密

2,可以用ZipCenOp.jar检查

当然,有些时候是不行的,得另外找办法。

标题六、自己一些解题方法记录

1.游戏的exe文件和data.win文件

(2023geekchanllenage)中的smliemo的题中文件附带了游戏的文件和data.win,可以通过直接打游戏获得,之前也做过关于将exe文件进行逆向分析,当然这是杂项题,就没有往这方面想过。

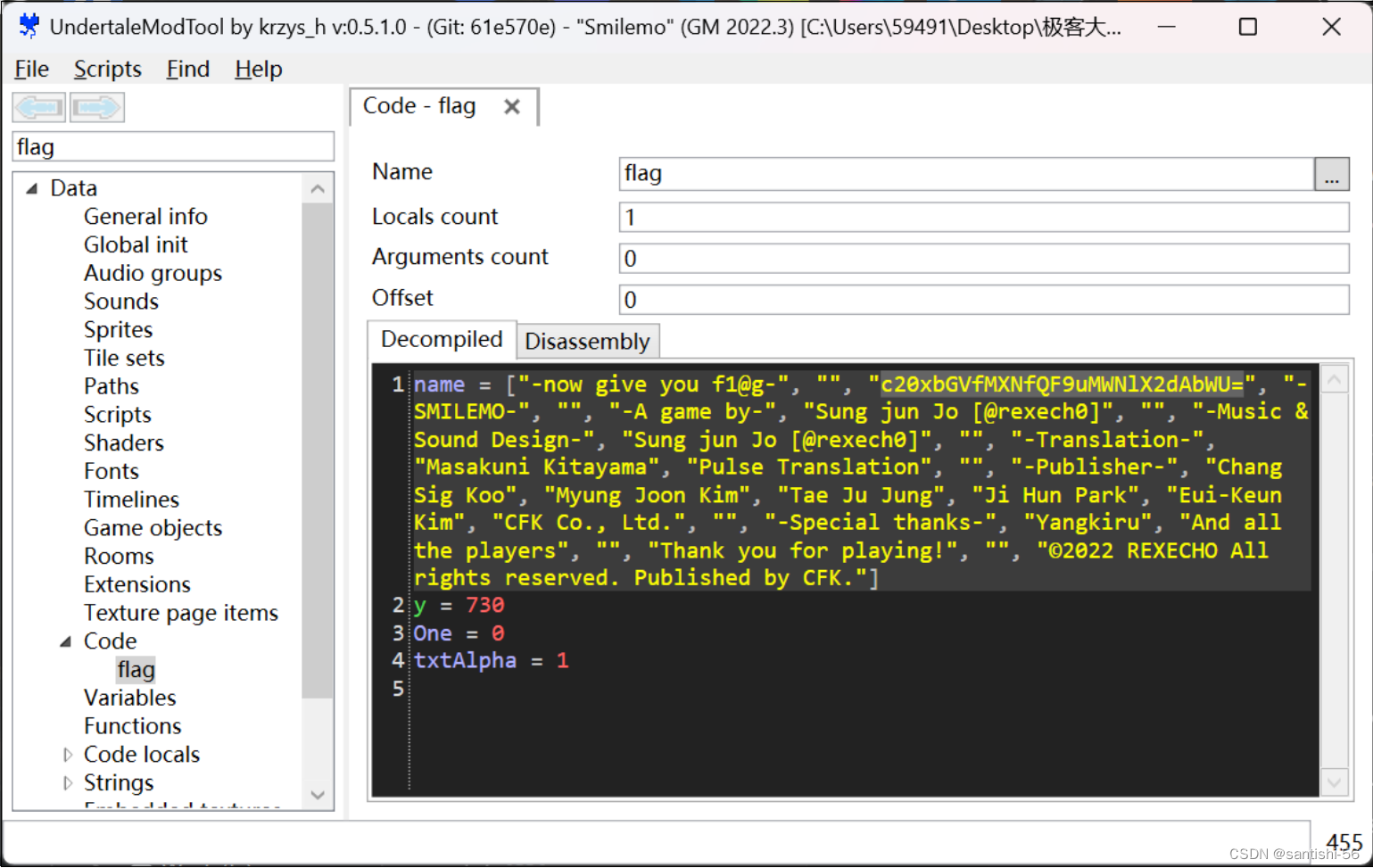

根据官方给出的wp,我们可以通过特定的工具来进行对date.win文件的分析:可以通过

名为UndertaleModTool的工具 (下载网址https://github.com/krzys-h/UndertaleModTool/releases)打开data.win,下面直接引用wp的图片

可以发现中间有一段base64的编码,直接解码可以得到flag。

(.win文件是Windows操作系统中的一个文件类型。它是一种用于存储Windows程序或游戏的可执行文件。这些文件通常具有.exe文件扩展名,但也可能具有其他扩展名,如.com、.bat等。

.win文件是经过编译的二进制文件,其中包含了程序的机器码指令,用于操作计算机的硬件和软件资源。当用户双击或运行.win文件时,操作系统会加载和执行其中的指令,从而启动程序或游戏。)

2.Tupper(2024beginctf)

简单的Tupper自指公式应用,具体可以看这篇文章,https://blog.csdn.net/weixin_44143678/article/details/119869423

根据k值的不同,可以弄出各种各样的图像。首先解包之后是很多分开的txt文档,可以用脚本将其和在一块,也可用控制台语言和在一块:type *.txt>hbtxt。这个是按照数字顺序排序的,如果文档不以数字为名,则考虑使用脚本,之后base64解码后,将数字放入工具中,便可得到flag。

3.你知道中国文化吗

解包出来,是一大串大写字母和少数数字和三四个符号,可知是base32加密,将除开符号的部分解密,可知是八卦加密,难点在于对符号的替换,分别对应的是$-S,&-7,@-2,发现是社会主义核心价值观解密,之后就是栅栏解密,便可解出

标题七、一些通用方法

一、网安学习成长路线图

网安所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网安视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

三、精品网安学习书籍

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、网络安全源码合集+工具包

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

335

335

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?