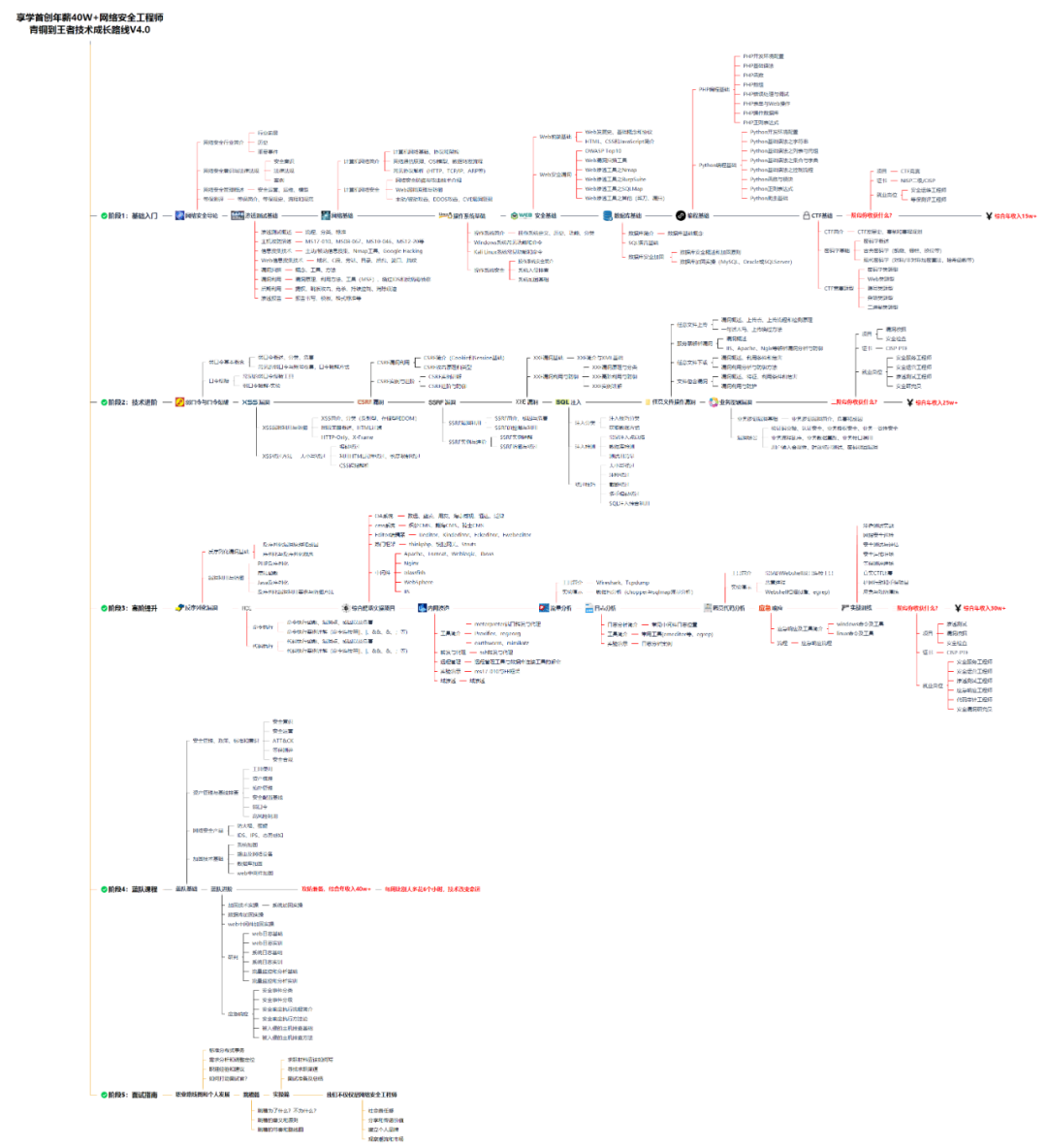

一、网安学习成长路线图

网安所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网安视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

三、精品网安学习书籍

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、网络安全源码合集+工具包

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

- 课程:信息安全管理与评估(https://www.icourse163.org/course/NJU-1207097807)

- 书籍:《黑客攻防技术宝典-网络篇》

6.网络攻防

了解网络攻防是网络安全学习中不可或缺的一部分,它可以帮助你了解黑客的攻击方式、攻击手段以及防御方法,从而提升自己的安全防御能力。以下是学习网络攻防的建议:

学习渗透测试:渗透测试是模拟黑客攻击的一种方法,可以帮助你了解黑客的攻击方式以及网络安全漏洞的原理。你可以通过学习相关的工具和技术,如Kali Linux、Metasploit等来提高渗透测试的技能。

- 学习Web安全:Web安全是指针对Web应用程序进行安全评估和防御的一系列技术和方法。你可以学习常见的Web攻击手段,如SQL注入、跨站脚本攻击等,并了解如何使用Web安全工具,如Burp Suite、OWASP ZAP等。

- 学习漏洞挖掘:漏洞挖掘是指发现和利用计算机系统中的安全漏洞的过程。你可以学习漏洞挖掘的技术,如fuzzing、代码审计等,并使用一些漏洞挖掘工具,如AFL、Peach Fuzzer等。

- 学习逆向工程:逆向工程是指对二进制程序进行分析和破解的过程。你可以学习逆向工程的技术,如调试器、反汇编器、反编译器等,并尝试分析一些常见的恶意代码,如病毒、木马等。

以下是一些网络攻防学习的资源推荐:

- 渗透测试:《Metasploit渗透测试指南》(书籍)、《Kali Linux Revealed》(书籍和在线教程)、Hack The Box(在线渗透测试实验室)

- Web安全:OWASP Top 10(Web应用安全风险排名)、Web安全攻防实战(在线课程)、WebGoat(在线Web安全实验室)

- 漏洞挖掘:《漏洞战争》(书籍)、AFL(开源漏洞挖掘工具)、Peach Fuzzer(开源漏洞挖掘工具)

- 逆向工程:IDA Pro(二进制程序静态分析工具)、OllyDbg(Windows下的调试器)、REVEN(逆向工程平台)

- 网课:B站上的网络安全类up主、网易云课堂、慕课网、极客时间、安全客学院、freebuf平台上的课程、黑帽会议等会议的视频资源

7.加固系统

了解系统加固的目的是为了提高系统的安全性能,包括提高系统的抗攻击能力和自愈能力,同时减少系统被攻击的概率和损失。这一步需要学习如何识别和利用系统中的漏洞,以及如何加强系统的安全性。主要学习内容包括:

- 了解系统加固的概念和原则

- 掌握系统加固的方法和技巧,包括补丁管理、端口管理、密码管理、日志管理等

- 熟悉常见的系统加固工具,如安全加固助手、HardenTools、OpenSCAP等

- 学习系统漏洞扫描和修复技术,如Nessus、OpenVAS、Metasploit等

- 学习系统容器化安全加固的方法,包括Docker容器安全加固等

相关学习资源:

- 网络安全技术手册(第三版):第10章“主机安全技术”

- 《安全加固助手操作手册》

- 《Metasploit渗透测试指南》

- 《Docker容器安全指南》

8.了解安全运营与管理

在安全运营和管理阶段,学习者需要学习如何规划、执行、监测和维护企业的安全策略。这一步需要学习如何制定安全策略、安全标准、安全流程和安全计划,以及如何执行安全管理、安全监测、安全评估和安全培训。主要学习内容包括:

- 了解安全管理和运营的基本概念和原则

- 掌握安全策略制定和执行的方法和技巧

- 熟悉安全流程和标准的制定和执行

- 学习安全监测和评估的方法和技巧,如安全事件响应、漏洞管理、安全漏洞扫描等

- 学习安全培训和意识提升的方法和技巧

相关学习资源:

- 《信息安全管理体系指南》

- 《信息安全管理规范》(GB/T 22080-2008)

- 《信息安全管理评估规范》(GB/T 25070-2010)

- 《企业信息安全管理手册》

以上就是一份全面的网络安全学习路线,涵盖了网络安全的各个方面。学习者可以根据自己的实际情况和兴趣爱好,灵活选择并调整学习方向。

安全行业常见的一些职业和岗位:

- 安全工程师(Security Engineer):负责网络安全系统的规划、设计、实施和维护,确保网络系统的稳定和安全。

- 安全研究员(Security Researcher):负责对安全漏洞、威胁情报等进行研究和分析,提供安全咨询和解决方案。

- 渗透测试工程师(Penetration Tester):利用黑客手段测试网络系统和应用程序的安全性,并提供相关的漏洞修复建议。

- 安全顾问(Security Consultant):负责为客户提供安全咨询和解决方案,评估客户的安全风险和威胁情况,提出安全建议和措施。

- 安全分析师(Security Analyst):负责对安全事件进行分析和响应,快速发现和处理网络安全问题,防止安全事件扩散和影响。

- 安全管理员(Security Administrator):负责网络安全设备的管理和维护,监控网络安全情况,及时发现和解决安全问题。

- 安全运营工程师(Security Operation Engineer):负责安全运营体系的建设和管理,规范安全运营流程,提高安全运营效率。

- 安全产品经理(Security Product Manager):负责安全产品的研发和市场营销,了解市场需求和客户反馈,不断优化产品性能和功能。

- 安全法律顾问(Security Legal Counsel):负责安全法律事务和合规管理,评估和规避安全法律风险,提供安全法律咨询和服务。

- 安全教育培训师(Security Education Trainer):负责安全培训课程的设计和授课,提高员工的安全意识和技能,加强企业安全文化建设。

安全行业常见的一些考证:

- CISSP:Certified Information Systems Security Professional,国际信息系统安全专业人士认证,是全球认可度最高的信息安全专业认证之一,认证对象为信息安全专业人员。

- CEH:Certified Ethical Hacker,认证的主要内容为黑客技术和安全防护技术,是国际上比较著名的黑客技术认证之一。

- CISM:Certified Information Security Manager,信息安全经理认证,主要考察信息安全管理方面的知识,包括信息安全规划、风险管理、安全运营和安全治理等。

- CISA:Certified Information Systems Auditor,信息系统审计师认证,主要考察信息系统审计和控制方面的知识,包括信息系统安全管理、风险评估和合规性审计等。

- CompTIA Security+:CompTIA安全+认证,是国际上颇有影响力的入门级信息安全认证之一,主要考察安全基础知识和技能。

- OSCP:Offensive Security Certified Professional,是一项针对渗透测试和漏洞利用的认证,需要进行一系列实践测试和考核。

- GPEN:GIAC Penetration Tester,是国际上著名的渗透测试认证,主要考察网络渗透测试技能。

- GCIH:GIAC Certified Incident Handler,是GIAC公司针对安全事件响应方面的认证,主要考察安全事件响应和处置的能力。

总结

在学习网络安全过程中,需要耐心和持续的努力。这份学习路线是一个比较全面的指南,但并不是唯一的正确方法。在学习的过程中,还需要注重实践和掌握新技术,不断拓展自己的知识和技能,才能更好地适应安全领域的快速发展。希望这份学习路线能够帮助你入门网络安全,并在未来的职业生涯中获得更多的成长和发展。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

**读者福利 |** CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享 **(安全链接,放心点击)**

同时每个成长路线对应的板块都有配套的视频提供:

实战训练营

学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?