完整版论文+实验拓扑私信博主领取

完整版论文+实验拓扑私信博主领取

完整版论文+实验拓扑私信博主领取

支持定制毕业设计

可以定制包查重

校园网络规划与设计

内容摘要:随着计算机网络技术的飞速发展,办公信息化和设备数字化的不断普及。校园网络的主要应用体现在协调校园内部各部门工作,为各单位提供文件共享。数据在内部网络传输时,能保证足够的安全和速率。员工还可以随时在内部服务器上进行文件的上传和下载。本文针对校园当前网络规划和分配的不完整,服务器不安全等问题。对其进行合理的网络规划与设计,校园网络主要服务于教学楼,实验楼,图书行政楼,宿舍楼,综合楼,体育馆和无线上网大厅。使得各部门人员方便交流和沟通,校园客户可以使用校园无线WiFi上网。

本文主要利用VLAN划分技术、IP地址规划、生成树协议(STP)、NAT地址转换、链路聚合、开放式最短路径优先协议(OSPF)、访问控制协议(ACL),通过网络设备匹配校园的网络进行规划与设计。本文的创新主要是实现无线网络覆盖和提升校园网络安全,利用防火墙对外网进行隔离,从而实现校园网络的安全性和实用性。

关键词:校园校园 网络规划 设计 实现

Company Network Planning and Design

Abstract:With the rapid development of computer network technology, the rapid growth of data volume has brought many challenges to the existing network structure. Leap's existing network is no longer able to handle the huge amount of data. This article addresses the incomplete planning and distribution of the current network of Feiyeu Company, and the insecure server of the company. For its reasonable network planning and design, Feiyue company's network mainly serves the sales department, administration department, human resources department, finance department, business department, reception center and wireless Internet hall. So that the personnel of various departments can easily communicate and communicate, the company's customers can use Feiyue wireless WiFi Internet access.

This paper mainly uses VLAN virtual partitioning technology, spanning tree protocol (STP), NAT address translation, link aggregation technology, open shortest path first protocol (OSPF), and access control protocol (ACL) to plan and design the network of Feiyue through network equipment matching. The innovation of this paper is mainly to achieve wireless network coverage and improve the company's network security, and use firewalls to isolate the external network, so as to achieve leapfrogging the security and practicality of the company's network.

This article analyzes the elements of Feiyue's network design, including network topology, network equipment selection, and network security strategy. It also explores how to match network design to business needs to meet corporate information and communication needs.With the continuous development of the Internet, our lives are constantly changing. Network systems have developed more maturely in various countries in recent years. Network technology is also constantly improving, and many enterprises can no longer keep up with the changes in modern information. For many enterprises, the network system determines the security protection of the enterprise, and the compatibility requirements for the later stage of the network have also increased. This article addresses the incomplete planning and distribution of the current network of Leap Company, and the insecure server of the company. For its reasonable network planning and design, Feiyue company's network mainly serves the sales department, administration department, human resources department, finance department, business department, reception center and wireless Internet hall. So that the personnel of various departments can easily communicate and communicate, the company's customers can use the wireless WiFi Internet access of Feiyue Company.

Feiyue mainly uses VLAN division technology, IP address planning, spanning tree protocol (STP), NAT address translation, link aggregation, open shortest path first protocol (OSPF), and access control protocol (ACL) to plan and design through network equipment matching Feiyue's network. The innovation of this paper is mainly to achieve wireless network coverage and improve the company's network security, and use firewalls to isolate the external network, so as to achieve leapfrogging the security and practicality of the company's network.

Keywords: Companyfeiyeu company Network planning design implementation

目 录

1 绪论 完整版论文+实验拓扑私信博主领取

6 网络测试 完整版论文+实验拓扑私信博主领取 完整版论文+实验拓扑私信博主领取

校园网络规划与设计

1 绪论 完整版论文+实验拓扑私信博主领取

随着计算机网络技术与通讯技术飞速发展,网络已经在我们日常生活和工作当中扮演着不可缺少的角色。校园对网络化建设越来越重要。通过建立校园内部网络,将网络和校园办公充分融合,实现校园内部资源共享,可以将节约很多时间和资源[1]。

近年来,随着信息化水平的不断提高,校园对计算机网络的依赖程度也越来越高,校园内部主要有教学楼、实验楼、图书行政楼、宿舍楼、综合楼、体育馆和无线上网大厅组成。其中教学楼主要销售五金交电、百货、日用杂品、文化用具、汽车配件、建筑装饰材料、农副土特产品、日用化工产品(不含危化品)、钢材。研发部主要研发五金、汽车配件和建筑装饰等产品。记录的研发数据使用校园服务器存储。校园也需要对网络进行规划和设计,从而使得校园信息和资产得到有效的保护。校园职员对网络安全的意识也比较薄弱,例如对可移动磁盘(U盘)的使用,危害很多(如果可移动磁盘携带病毒,很容易威胁到校园内网环境),所以本校园禁止使用移动磁盘,校园传输文件使用邮件进行传输,这对于一个校园的网络具有很大的保护效果。因此对校园的网络进行规划与设计,并且提高校园网路的扩展性和安全性。

本篇文章结合了校园的实际情况,并且了解了校园对现有设备和校园所需服务,是否有新的需求,然后进行统一规划和处理。目前校园职员超过500人。汇聚为了促进校园信息的快速传达,有效提高校园的网络质量,校园本次网络规划采用三层架构模型,分别是接入层,汇聚层和核心层。接入层采用二层交换机,汇聚层采用三层交换机,核心层采用路由器,出口使用防火墙。校园目前开展的网络规划建设,其主要的目的是为了拓展校园网络服务,根据校园的业务发展需求,构建稳定网络,保持网络良好运行状态。

目前校园网络搭建结构混乱,设备选择和管理都是十年前的规划设计,急需升级优化,该项目的方案实现是解决其校园网络分布配置不合理以及老化设备的革新选择,并且可以将校园的服务器部署重新安排,使其部署方案合理高效。

图1-1 校园原来网络拓扑图

校园为了更好的管理各个部门之间业务规划和资源共享,建立了以网络服务为中心的数据实时传输的网络信息化系统平台。让校园能够通过网络帮助,高效处理办公任务,保障信息数据安全。校园网络以光纤和双绞线为主要网络传输媒介,并且构建核心路由器,建立多层次交换机,通过交换机实现各个部门不通过权限的管理和分配,实现资源的有效统一和管控,接入无线AP提高网络服务灵活性和可移动性,校园建筑大楼如图1-2所示。

图1-2 校园建筑大楼

2 需求分析

2.1 网络规划的必要性

规划设计是网络工程一个至关重要的环节,前期规划设计做得好,可以花小钱办大事,项目质量高,成本低,实施起来顺畅,工期短,可以做到事半功倍的好效果。校园之前没有实现权限的逐级分配管理,导致有些资源信息不是公共资源,没法在服务器上保存。因为网络上所有的用户都可以通过网络进行访问读取,这样信息就存在泄漏情况。因此,规划校园的网络刻不容缓。

2.2 功能需求

从以上角度出发,我们对校园的规划设计有了更深的了解,总结其调研情况,我们可以得出以下几个方面:

- 在网络的规划中需要将管理层和员工都考虑进去,进行综合考虑。

- 由于宿舍楼为校园信息敏感部门,所有禁止该部门的电脑访问外网,教学楼也不能访问宿舍楼。

- 为了校园安全考虑禁止外网终端访问校园内部网路。

- 结合该校园的需求,对其的网络分布进一步分类,对宿舍楼,无线大厅,研发部这样的核心区域进行进一步网络覆盖加强。

- 可以让校园内部的网络互通,实现各个部门,各个业务的相互融合,能够让数据共享,数据访问权限合理分配。

- 通过DNS服务器为校园的网页设置域名。

- 通过DHCP服务,为新加入的设备自动分配IP地址。

- 新增无线网络服务,满足社区服务中心的网络需求。

2.3 技术需求

为了实现访问校园内网的服务器,采用路由技术是必要的。路由器具有的访问控制机制,能够控制访问流量,把握访问权限。防火墙的主要作用就是连接外网和内网,它可以把一些危险信息屏蔽在外,保护校园内部网络安全。防火墙对于网络整体的安全有非常关键的作用。

2.3.2 VLAN技术

虚拟局域网(VLAN)是一种将局域网(LAN)设备从逻辑上划分成很多个网段,从而实现虚拟工作组的数据交换技术。

VLAN(Virtual Local Area Network)技术是一种用于网络拓扑结构和分配控制的网络协议,主要用于解决广播域和不同子网之间的通信隔离问题。它是一种将逻辑链接(LogLink)的概念实现为物理拓扑结构的技术,使不同的子网或逻辑链接在物理上被分开,从而实现广播域的隔离和多个子网之间的通信。以下是的作用。

(1)提高网络管理效率:VLAN机制使得工作组可以突破地理位置的限制而根据管理功能来划分,如果根据MAC地址来划分VLAN,用户可以在任何地方接入交换网络,实现移动办公。

(2)确保网络的安全:可以通过配置VLAN之间的路由器来提供广播过滤,安全和流量控制等功能。

(3)控制网路流量:一个VLAN内部的通信(包括广播通信)不会转发到其他VLAN中去,有助于控制广播风暴,减少冲突域,提高网络带宽的利用率。

(4)互联网+技术:互联网+技术是最近兴起的网络新形势,通过互联网来带动不同行业的发展,推进社会经济不断提高。

(5)智慧社区:其主要通过网络将数据信息上传服务器中,通过远程控制对社区进行全方位的安全管理,为社区人们生活提供便捷。

(6)网络地址转换:主要功能是为了通过内网与外网的IP之间相互转换的方式,以此来确保有足够的IP地址可以分配使用[4]。

2.3.3 无线网络

无线网络通过电磁波传送信号,它不会因为网线接口位置的固定强行固定用户的上网位置,这使得用户在体验网络时更加轻便。性因无线信号是沿直线传播的,以球型散开,为避免外来障碍物的干扰,同时为了保证每一台无线设备都能使用户接收到的无线信号。

无线网络必须满足:高稳定性、高性能、高安全性[5]。

2.3.4 DHCP服务

DHCP(动态主机配置协议)是一个局域网的网络协议,它的主要功能是给网络中的计算机或设备自动分配IP地址,以及给设备上配置正确的子网掩码、默认网关和DNS服务器信息。DHCP的工作原理是,客户端计算机首先发送一个DHCP请求,服务器端程序接收到该请求后,根据客户端计算机的IP地址和子网掩码等信息,自动分配一个可用的IP地址和其他配置信息,并将这些信息以地址解析数据包的形式发送回客户端计算机。DHCP的设置步骤包括:

(1)客户端计算机启动时,发送一个DHCP请求,请求一个IP地址和其他配置信息。

(2)服务器端程序接收到该请求后,根据客户端计算机的IP地址和子网掩码等信息,自动分配一个可用的IP地址和其他配置信息,并将这些信息以地址解析数据包的形式发送回客户端计算机。

(3)客户端计算机收到服务器端程序发送的配置信息后,就可以使用这些信息来上网。

DHCP的优点包括:可动态地分配IP地址、避免了手工配置IP地址的麻烦和出错、可跨越小范围局域网、大中型网络仍然沿用、省去了备份DNS的操作、编程相对容易。

DHCP的缺点包括:若租约时间到期,未及时续费,则可能导致设备无法上网、IP地址可能被他人占用、安全性较差等。

2.3.5 OSPF路由协议

OSPF(Open Shortest Path First,开放式最短路径优先)是一种链路状态路由协议,它在Internet工程任务组(IETF)的路由协议标准中得到广泛采用。OSPF的主要功能是在一个大型网络中快速找到距离最近的路由器,以便在网络中传输数据时尽可能缩短路径。

(1)OSPF的工作过程分为两个步骤:首先,在一个大型网络中的两个或多个路由器之间计算距离,并更新它们之间的相邻关系。然后,这些路由器将使用最小跳数算法(如Dijkstra算法或Bellman-Ford算法)来计算到达目标网络的最佳路径。

(2)OSPF的主要特点包括:支持不同类型的链路连接(如点对点、链路汇聚和环路);支持不同的网络拓扑结构;提供了灵活的路由更新和加密机制;并且可以与其他网络管理协议(如RIP、BGP和EIGRP)集成。

2.3.6 STP技术

STP(Spanning Tree Protocol)是一种网络协议,它的主要功能是在网络中生成树形拓扑结构,以防止网桥网络中的冗余链路形成环路。STP主要应用于计算机网络中,用于建立树形拓扑结构,以防止网桥网络中的冗余链路形成环路。

STP通过在网络中的节点之间插入虚拟通道来实现拓扑控制。每个虚拟通道都是一个独立的链路,通过在这些链路上启用邻居关系来实现拓扑控制。STP通过检测网络中的虚拟通道来检测环路,并且可以在发现环路时自动消除环路。

STP协议中的其他特性包括:支持不同类型的节点(如 Spanning Tree Node、Spanning Tree Edge 和 Spanning Tree Path);支持不同的拓扑类型(如单环、双环和无环);支持不同的传输机制(如Open Shortest Path First(OSPF)和Closed Shortest Path First(CSPF))。

STP协议在网络工程中得到广泛应用,尤其是在大型网络和高性能网络环境中,可以有效地防止环路形成,提高网络可靠性和性能[6]。

2.3.7 链路聚合技术

(1)链路聚合的作用:增加设备与设备之间的带宽供给。增加设备与设备之间的可靠性。

(2)链路聚合的基本概念:把聚合在一起的逻辑链路称为聚合链路,把聚合链路的每一条物理链路称为成员链路。聚合端口(Eth-Trunk口):聚合链路的端口。成员端口:成员链路的端口。帧分发队列:用来缓存聚合端口即将发送的数据帧。 先进先出。帧分发器(Frame Distributor ,FD):按照Hash算法,把帧分发队列里面的帧分给成员端口。 帧接收器(Frame Collector,FC):采用先来先进算法,把成员端口接收到的数据帧发送到帧接收队列。

2.3.8 NAT技术

NAT(Network Address Translation)技术是一种网络地址转换技术,它可以将一个私有IP地址转换成一个公有IP地址,从而使得内部网络中的计算机可以访问外部网络中的资源。在NAT技术中,私有IP地址被转换成公有IP地址后,通常被分配给网络中的某个设备使用。这个设备可以是一台主机、路由器、交换机或者其他网络设备。在内部网络中,每个设备都有一个唯一的私有IP地址,它们只能在内部网络中被访问。而通过NAT技术,这些私有IP地址可以被转换成公有IP地址,从而使得内部网络中的计算机可以访问外部网络中的资源。

NAT技术通常在防火墙上进行配置,以允许内部网络中的计算机访问外部网络中的资源。但是,有一些NAT技术可能会被黑客利用,使得他们可以从内部网络中攻击外部网络中的计算机。因此,在使用NAT技术时,需要格外小心,并采取适当的安全措施。

2.3.9 无线AP&AC

AP:即无线接入点,是一种可以将有线网络转换成无线信号的设备,可以为无线网络提供一个无线接入点。无线接入点通常是安装在家庭、办公室等地方,方便手机、笔记本电脑等无线设备连接上网。

(1)无线AP的工作原理:通过路由器将有线网络信号转换成无线信号,使得手机、笔记本电脑等无线设备可以通过无线信号连接上网。在使用无线AP时,需要将无线设备连接到无线AP的WiFi信号上,才能实现无线上网。

(2)无线AP通常有两种工作模式:一种是简单模式,一种是自动模式。在简单模式下,只有一个无线设备可以连接到无线AP,如果有多个无线设备同时连接到无线AP,则它们会竞争有限的带宽资源,容易出现上网速度慢或者掉线的情况。在自动模式下,无线AP会自动分配带宽资源,保证多个无线设备可以同时连接到无线AP上并且可以正常上网。

在实际使用中,可以将多个无线设备连接到同一个无线AP上,以提高无线网络的覆盖范围和性能。需要注意的是,在多个无线设备同时连接到无线AP时,需要确保每个无线设备使用的IP地址不同,以避免出现IP地址冲突的问题[8]。

AC:无线ac是access controller的缩写,意思是访问控制器。访问控制器是局域网(LAN)中的一种重要的网络设备,它是实现局域网通信和安全管理的核心设备。无线ac主要负责以下几个方面的工作:

(1)实现局域网内的通信和数据传输。

(2)控制局域网中的用户访问权限,防止未经授权的用户进入局域网。

(3)实现网络安全管理,包括用户身份认证、数据加密、访问控制等。

(4)提供网络服务,如DNS服务、DHCP服务等。

(5)实现多媒体服务,如文件共享、远程访问等。

(6)进行流量控制和负载均衡,使得网络资源可以被合理利用。

在局域网中,无线ac通常被安装在网络的核心位置,例如服务器、交换机等设备上。通过无线ac,局域网内的用户可以轻松地进行通信、数据传输和安全管理,提高了局域网的安全性和可靠性。

2.4 服务器需求

DNS服务器可以实现域名和IP的转换。当不同的主机需要互通时,就可以在DNS服务器中查找和域名相对应的IP地址,并且获得相应的网络资源[5]。DNS服务器在域名解析过程中的查询顺序为:本地缓存记录、区域记录、转发域名服务器、根域名服务器。DNS服务器能够很好的解决具有特殊意义的字符不宜记住的问题,是因为它可以将IP地址转换为更容易辨别与记忆的域名。

为了实现文字信息、图片以及其他数据的互相传输转换,我们需要采用WEB服务器。其实WEB服务的本质就是一个网站服务器,WEB服务器不仅能够实现工作人员之间的网络信息互通,还能够实现工作人员与居民之间的网络互通。WEB服务器是校园不可缺少的一部分。

2.4.3 FTP服务器

为了实现有效的资源的服务管理,我们将采用计算机FTP技术,进行大量数据信息的传输处理,工作人员和民众可以通过自己的私密账号在FTP服务器上上传或下载文件,这加快了员工的办公效率。

2.5防火墙技术

我们可以通过日常所学原理得知,防火墙实际上是由软硬件设备的组合而成,这种技术会使我们在平常用的网络和外部网络的接口上形成一道防护系统。因此用来确保使用者的各项数据不会被不法分子盗取,同时防火墙的主要功能还有对判定为不安全项进行隔离,综合提升使用者网络的信息安全的能力,还可以将使用者的电脑操作日志文件进行检阅隐藏和保护确保使用者的资料和信息不会丢失或被盗。提供了比没有保护更安全的计算机网络使用体验[9]。

(1)NAT:提供源NAT功能将宽带用户私网IP转换为公网IP,提供NAT Server功能将托管服务器的私网IP转换为公网IP供外网用户访问。

(2)多出口智能选路:提供基于目的IP、应用等多种选路措施,合理利用多条ISP链路保证上网质量。

(3)O安全管理:通过安全区域及安全策略进行区域隔离,提供入侵防御、DDoS攻击防范等安全功能进行安全防护。

(4)用户溯源和审计:记录用户NAT前后IP地址、端口等日志发往日志服务器,满足相关部门的审计和溯源需求。

2.5.2 防火墙的原理

(1)作为网络的“大门”,必须部署在必经的所有的链路上。

(2)对经过的所有数据包,根据安全策略判定,是放行还是丢弃。4。

4

3 网络规划与设计

根据《中国通信网技术体制》、《中国通信网工程实施技术要求》等网络制度要求,为校园建立更加完善的网络应用体系,搭建高效的网络环境,为了降低工程的复杂程度,实现网络的通畅,通过使用网络设备、服务器、软件等配置进行有效调试[10]。

- 实现先进性和成熟性

为了能够解决校园的实际问题,建立网络系统之前的需求分析需要切合实际。先进性对于校园网络系统来说是首先要考虑的问题,因为想要具有更强的功能和更好的使用性能达到更高的目标需要使用更先进的设备和技术。成熟的组网技术为先进性奠定了基础。

- 可管理性和可维护性

为了方便校园管理层的日常工作效率得到保障和提高,所以在此次网络的设计中,建立一套全面的网络管理解决方案是前提。网络设备可以选取采用智能化、可管理的设备,还可以运用先进的网络管理软件,对网络实行分布式管理。

- 开放性和可扩充性

为了保证网络能够在未来由足够的空间容纳更多的技术适应校园未来网络结点需求量的增加、网络距离的扩张,此次网络规划应该具有较良好的开放性和可扩张性。

- 安全性和可靠性

为了保证校园业务实施,网络必须具有高可靠性。可以采用必要的安全措施,如在局域网和广域网互联点上设置防火墙,在多层次上以多种方式实现安全性控制等,以抵御来白网络内部或外部的攻击[6]。安全性和可靠性是网络系统规划与设计的重要原则之一。

- 经济性和实用性

网络建设应面向应用、注重实效,坚持实用、经济的原则建设校园网络系统。在设计系统时,应该充分考虑实际需求,选择实用、成熟的技术,避免过度设计和不必要的花费。

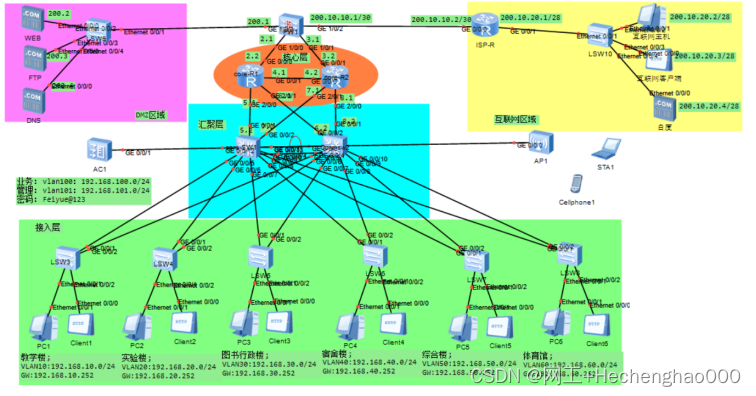

3.2 网络拓扑结构图

校园网络规划当中,网络结构主要采用的树型网络拓扑结构,根据校园建筑的特点及要求,建立该类型网络非常符合要求。考虑到后期校园的网络维护和更新,采用了两台三层核心交换机作为服务机制,并且在内网出口使用防火墙,大大提高了网络的可靠性[11]。为管理层增加了无线网络服务,提高了办公和服务效率。

由二层部署上升到三层架构,虽然增加了设备成本,但是能在可控范围内有效提高服务质量,为用户数据安全提供了保障。校园物理设计之后,需要考虑网络的逻辑设计和划分,其主要设计的要点是在交换机的配置上,如何更好的分配IP地址和如何利用好无线网络成为设计的重点。整体网络拓扑图如图3-1所示。

图3-1 网络拓扑结构图

3.3 网络结构细分

针对于校园,本次网络规划主要包括了路由技术、无线网络、WPA2加密和防火墙IP地址分配、VLAN设置与分配等。

因为网络是校园日常工作的核心工具,所以网络规划是校园的首要任务。外部网络需要采用主干网络,通过架设高质量的网络设备,对于网络的权限进行划分。校园网络建立内部局域网,确保内部用户的信息传输和资源共享。主干网络规划主要包括实现网络搭建、构建网络数据传输和、完成网络规划方案。

为了方便数据管理,并且保证数据在未来的增长能够得到保障,针对于六个部门,此次选用子网划分VLAN的技术给每一部门配置一个交换机,并且每处都可以通过路由器访问外网服务器和内网服务器。有线网络拓扑图如图3-2所示。

图3-2 有线网络拓扑结构图

3.3.2服务器

校园的服务器主要设立了外网服务器和内网服务器,每个部门都可以在内网中直接访问外服务器。在内网中,提供了FTP服务器可以从中直接拉取下载文件。WEB服务器提供社区的网站访问,可以访问服务中心的网页获取社区相关信息。DNS服务器可以给网站设置域名,在网页中可以通过域名对服务器进行访问。校园网络服务器拓扑图如图3-4所示。

图3-4 服务器拓扑结构图

3.4 DHCP设计

在核心交换机core-SW2和AC1中配置DHCP地址池,让每一个新加入的设备都可以自动获取IP地址和子网掩码。可以有效的防止局域网内计算机的IP地址冲突而导致的网络出现不稳定的状况。

3.5 路由设计

为了保证网络安全,在路由中设置ACL访问列表,防火墙控制外网对内网的访问可以在一定程度上保证,内部局域网的安全。采用OSPF路由协议可以动态的获取链路状态,选择最短路径优先。防火墙使用安全策略,把内网规划为trunk安全区域,互联网规划为untrunk不安全区域。在防火墙中设置NAT将飞跃共校园的私有地址转换成公有地址,虽然内网中有很多IP地址,但是在整个对外网络中都可以转换成公共有地址,从防火墙中转发出去,便可以和外网联通。

3.6 无线网络设计

校园一直没有构建无线局域网环境,疫情减轻之后的服务量和人流量巨大,并且日常管理层部门会议室开会、智能终端设备WiFi接入,共享资源都很不方便。管理部门的设备类型多,需要灵活性强移动性高的网络,同时为了节约成本无线网络是一种最适合的技术,并且无线网络比有限网络更易安装和维护。

因为校园的无线局域网环境构建完成后,可能需要购买大功率的无线智能化设备,而覆盖面广的无线信号可能会广播到校园以外的地方,比如大楼外,或者别的临近的校园,都可以搜到社区的SSID,就可以直接接入校园的无线网络。如果没有任何认证加密手段,这样收到信号的人就可以随意的接入到服务中心的内部网络来,对于服务中心的网络以及数据很不安全。所以此次选择搭建WPA2加密方式无线网络,就需要对校园无线局域网实施加密认证,以保护校园中心网络安全。本次决定采用WPA2加密方式,射频类型选择802.11bgn对无线网进行加密及接入控制,只有输入正确密钥才可以接入到无线网络,并且空中数据传输也是加密,从而有效地杜绝WLAN安全事故发生[12]。无线AC配置参数如表3-1所示。

表3-1 无线AC配置参数

| 参数名称 | 参数值 |

| IP | 192.168.100.1 |

| 子网掩码 | 255.255.255.0 |

| 网关 | 192.168.100.252 |

| DNS | 172.16.200.4 |

| SSID | feiyue |

| 密码 | Feiyue@123 |

3.7 子网规划

当用户人数较多时,只用一个二级网络进行管理是非常不方便的,并且信息安全管理也会存在相应的问题。所以VLAN的划分便是校园网络建设的重中之重这。通过对网络进行划分,增加网络段数,进而来实现不同用户之间上网服务管理。能够有效的为不同权限用户提供网络流量分配,提高用户的管理效率,让信息管理更加容易。

校园网络服务设计当中,主要方案如下:

因为目前,校园的私有IP地址数量是非常有限,所以把每个私有IP地址都设置成共用的IP是非常不合理的。如果对私有IP地址进行网络地址转换,便可以到达,资源最大化,充分利用每个IP地址,以此来实现共同访问网络资源的目的,减少人力和物力的投入,有效减少了校园的成本开支。IP规划方案如表3-2所示。

表3-2 IP规划方案

| 窗口 | IP网段 | 默认网关 | IP容量 |

| 服务器 | 172.16.200.0/24 | 172.16.200.1 | 253 |

| 教学楼 | 192.168.10.0/24 | 192.168.10.252 | 253 |

| 实验楼 | 192.168.20.0/24 | 192.168.20.252 | 253 |

| 图书行政楼 | 192.168.30.0/24 | 192.168.30.252 | 253 |

| 宿舍楼 | 192.168.40.0/24 | 192.168.40.252 | 253 |

| 综合楼 | 192.168.50.0/24 | 192.168.50.252 | 253 |

| 体育馆 | 192.168.60.0/24 | 192.168.60.252 | 253 |

| 无线 | 192.168.100.0/24 | 192.168.100.252 | 253 |

3.8 VLAN划分

为了实现网则需要进行VLAN划分,网络分段管理,VLAN的设置和调试需要有基础条件的,就是在网络当中需要架设具有VLAN的网络设备作为分配操作平台,并且由网络路由器实现网络中不同VLAN之间的信息传输。这样在交换机中设置不同网络分段后,就可以实现多网络管理用户,每个网络分段之间进行不同操作,分配不同级,设定用户可以通过网络进入另一个网络子网中,来提高用户的网络质量。网络需要安装网络路由设备或者三层交换机设备来进行网络管理。在本次规划当中,主要考虑到设备的成本价格以及技术实现问题,VLAN划分表如表3-3所示。

表3-3 VLAN划分表

| VLAN号 | 说明 |

| VLAN10 | 教学楼 |

| VLAN20 | 实验楼 |

| VLAN30 Z | 图书行政楼 |

| VLAN40 | 宿舍楼 |

| VLAN50 | 综合楼 |

4 设备选型

4.1 设备选型原则

- 设备功能强大,服务到位,每一个设备有多种功能,可以满足网络支撑,且有冗余。

- 性价比高,在相同价位选择对网络更有作用的设备。

- 核心设备吞吐量达到本校园估计的峰值且有冗余。

- 设备拓展性,在满足校园服务的前提下,每个设备都留有冗余的接口,以便于之后校园网络的整改。

根据校园的网络需求,筛选了下面这些满足先进性和经济上合理合算的新设备。由于之前的设备老化,这些设备将重新更新才可满足新的网络环境。具体的核心设备路由器、交换机和服务器的的名称、型号、单价、数量以及总价如表4-1所示。

表4-1 设备选型列表

| 设备名称 | 型号 | 单价 | 数量 | 总价 |

| 防火墙 | USG6309E-AC | 14999 | 1 | 14999 |

| 接入层交换机 | S1730S-L24T4S-QA2 | 1415 | 7 | 9905 |

| 汇聚层交换机 | S5735S-S48T4S-A | 6999 | 2 | 13998 |

| 核心层路由器 | ER8300G2-X | 4899 | 2 | 9798 |

| 服务器 | H3C R4900 G3 | 15900 | 3 | 47600 |

| AC | F1001-AC | 4749 | 1 | 4749 |

| AP | AP6050DN | 1900 | 1 | 1900 |

| 总价10.2949万元 | ||||

4.2.1 交换机选型

校园的接入层可分六个主要部门,即教学楼、实验楼、图书行政楼、宿舍楼、综合楼、体育馆。结合接入层的相关理念,建设校园网络应选择有固定管理端口的交换机。

结合华为在这方面的专业性,接入层交换机选用华为S1730S-L24T4S-QA2,它是一款整体性能都非常出色的产品,有丰富的非模块化的接口可以使用,方便组建网络以及丰富的信息交换,还设计有丰富的系统管理程序以及安全防护程序。接入层交换机如图4-1所示。

图 4-1 交换机S1730S-S24T4S-QA2

它的交换容量为336Gbps,包转发率为42Mpps,端口数量为28个,满足接入层的需求。华为S1730S-S24T4S-QA2智选交换机的机身重量很轻盈,方便移动和清理,同时拥有非常丰富的系统功能配置以及辅助功能设计,让机身整体的可控性和安全性大大提升,交换机具体参数如表4-2所示。

表4-2 交换机S1730S-S24T4S-QA2参数

| 参数名称 | 参数值 |

| 产品类型 | POE交换机 |

| 传输速率 | 10/100/1000Mbps |

| 交换容量(带宽) | 336Gbps |

| 包转发率 | 42Mbps |

| 端口数量 | 28个 |

| 端口描述 | 24个10/100/1000BASE-T以太网电接口 |

| VLAN | 支持 |

| 电源电压 | 100-240V AC,50/60Hz |

汇聚层是信息的汇聚点,不仅可以把来自接入层的数据进行汇聚、传输、管理和分发处理,并且还能有效的隔离接入层和核心层的直接影响[8]。在一定程度上为核心层提供的安全性和稳定性,综上所述我们选择华为S5735S-S48T4S-A作为汇聚层交换机,是连接接入层和核心层的网络设备,交换机如图4-2所示,具体参数如表4-3所示。

图4-2 交换机S5735S-S48T4S-A

表4-3 交换机S5735S-S48T4S-A参数

| 参数名称 | 参数值 | ||

| 产品类型 | 48口千兆以太网交换机,三层交换机 | ||

| 传输速率 | 10/100/100OMbps | ||

| 交换方式 | 存储-转发 | ||

| 应用层级 | 二层 |

4.2.2 路由器选型

为什么核心层使用路由器而不使用三层交换机的原因如下。

(1)三层交换机网络打通速度很慢,有一个专业的说法叫做线速转发,比如交换机的带宽是1Gbps,带在没有达到线速转发之前,速度是很低的,并且达到线速转发的时间可能要很久,以IPv6为例,有些设备需要十几分钟才能达到线速转发,而路由器是不需要消耗这么久的,路由器的路由表计算是走CPU的,任何时间都是线速转发的(当然如果CPU负载太重则例外)——这是交换机最致命的弱点。

(2)交换机支持的网络类型很少,串行链路,ATM,这些口一般交换机支持的都很差,有些大型交换机会用专门的一个板卡提供这些网络接口的支持。交换机通常支持的都是以太网光口或者电口。路由器则不一样,一个核心路由器通常是带一堆各种各样的接口,反而是以太网口不太多。虽然如今大部分线路都改造成光纤了,但在ISP那边,串行链路还是很多的,所以路由器就排上用场了。

(3)路由器可以改造成网关或者防火墙——带日志记录的网关,因为所有报文都走CPU,所以CPU有能力记录下所有的报文,但交换机的交换芯片则没有这个能力——因为交换芯片太快了。路由器的这个特点,也用在了很多校园、ISP的出口网络上,以及伟大的GFW也是工作在路由器这个层面上的。

(4)

(5)首交换机抗网络震荡能力很弱,前面说了线速转发的问题,同样,网络一旦开始震荡,路由表不稳定的时候,交换机就又不能线速转发了,而路由器则基本不受影响。

结合上述所有要求,此次选择ER8300G2-X作为核心路由器。路由器如图4-3所示,具体参数如表4-4所示。

图4-3 路由器 ER8300G2-X

表4-4 ER8300G2-X参数

| 参数名称 | 参数值 | ||

| 端口类型 | 2WAN(1 com光)口,8LAN口 | ||

| 接入带宽 | 1500M | ||

| 带机量 | 500-800台 | ||

| 管理AP数量 | 600个 | ||

| PPPOE拨号 | 支持 | ||

| 机架挂耳 | 自带 | ||

| VPN条目 | 50条IPSec | ||

| 端口映射 | 50条 | ||

| 调试方式 | Web界面 | ||

4.2.3 防火墙选型

用一个防火墙做出口简单实用,功能多还便宜。在防火墙中可以实现的功能有行为管理、负载均衡、广域网优化、多业务路由器等设备都可以,功能多合一。此次选择USG6309E-AC作为出口防火墙。防火墙如图4-4所示,具体参数如表4-5所示。

图4-4 防火墙 USG6309E-AC

表4-5 防火墙 USG6309E-AC参数

| 参数名称 | 参数值 |

| 产品类型 | 防火墙 |

| LAN输出口 | 千兆网口 |

| WAN接入口 | 千兆网口 |

| 校园VPN | 支持校园VPN |

| 管理方式 | Web界面,命令行 |

| 上网行为管理 | 支持上网行为管理 |

| LAN口类型 | 光口,电口 |

4.2.4 AC选型

无线ac通常具有一些额外的功能和性能,如WPS认证、QoS支持、MAC地址过滤等。在选择无线ac时,应该根据实际需求选择具有这些功能和性能的产品。此次选择F1001-AC作为AC。AC如图4-5所示,具体参数如表4-6所示。

图4-5 AC F1001-AC

表4-6 AC F1001-AC参数

| 参数名称 | 参数值 |

| 散热方式 | 自带散热 |

| 供电方式 | DC供电 |

| 建议带宽 | 1001-1500M |

| WLAN接入口 | 万兆网口 |

| LAN输出口 | 千兆网口 |

| 总待机量 | 201-300终端 |

| 无线速率 | 3600M |

4.2.5 AP选型

无线AP是无线网络的无线接入点,也称为无线热点,是一个可以将有线网络转换成无线网络的设备,通常在家庭、办公室、咖啡厅等场所使用。无线AP通过路由器或者无线网桥接入到互联网,可以为多台设备提供无线上网服务。此次选择AP6050DN作为AP[13]。AP如图4-6所示,具体参数如表4-7所示。

图4-6 AP AP6050DN

表4-6 AP AP6050DN参数

| 参数名称 | 参数值 |

| 下行口 | 2个GE |

| 速率 | 2.53Gbps |

| 云管理 | 支持 |

5 网络实现

为保证此次网络规划的可行性,将在模拟器上进行网络实现和检测,如下是一些设备配置的关键命令和步骤。

5.1 接入层配置

接入层交换机配置都是相似的,只是对应的网段不同。SW3对应网段VLAN10所属于教学楼,SW4对应网段VLAN20所属于实验楼。SW5对应网段VLAN30所属于图书行政楼,SW6对应网段VLAN40所属于宿舍楼,SW7对应网段VLAN50所属于综合楼,SW8对应网段VLAN60所属于体育馆。

创建VLAN:

[SW3]vlan batch 10 20 30 40 50 60 100 101

STP生成树协议配置:

[SW3]stp enable

[SW3]stp region-configuration

[SW3-mst-region]region-name feiyue

[SW3-mst-region]revision-level 5

[SW3-mst-region]instance 1 vlan 10 20 30 100

[SW3-mst-region]instance 2 vlan 40 50 60

[SW3-mst-region]active region-configuration

[SW3]int g0/0/1

链路传输使用trunk口,并且允许所有虚拟局域网段VLAN通过:

[SW3-GigabitEthernet0/0/1]port link-type trunk

[SW3-GigabitEthernet0/0/1]port trunk allow-pass vlan all

[SW3-GigabitEthernet0/0/1]int e0/0/2

[SW3-GigabitEthernet0/0/2]port link-type trunk

[SW3-GigabitEthernet0/0/2]port trunk allow-pass vlan all

链路传输使用access口,并且只允许通过虚拟网段VLAN10

[SW3-GigabitEthernet0/0/2]int e0/0/1

[SW3-Ethernet0/0/1]port link-type access

[SW3-Ethernet0/0/1]port default vlan 10

[SW3-Ethernet0/0/1]int e0/0/2

[SW3-Ethernet0/0/2]port link-type access

[SW3-Ethernet0/0/2]port default vlan 10

5.1.2 AC配置

创建VLAN100和VLAN101

[AC1]vlan batch 100 101

配置虚拟网段VLAN100的IP

[AC1]int vlanif 100

[AC1-Vlanif100]ip address 192.168.100.1 24

[AC1-Vlanif100]q

配置接口DHCP服务类型:

[AC1]dhcp enable

[AC1]int vlanif 100

[AC1-Vlanif100]dhcp select global

[AC1-Vlanif100]q

[AC1]int vlanif 101

[AC1-Vlanif101]ip address 192.168.101.1 24

[AC1-Vlanif101]dhcp select interface

[AC1-Vlanif101]q

创建地址池配置DHCP服务:

[AC1]ip pool vlan100

[AC1-ip-pool-vlan100]gateway-list 192.168.100.254

[AC1-ip-pool-vlan100]network 192.168.100.0

[AC1-ip-pool-vlan100]dns-list 192.168.200.4

[AC1-ip-pool-vlan100]excluded-ip-address 192.168.100.1 //排除地址

[AC1-ip-pool-vlan100]q

无线局域网配置:

[AC1]wlan //无线局域网

[AC1-wlan-view]ap-group name feiyue //创建ap组

[AC1-wlan-ap-group-feiyue]q

[AC1-wlan-view]regulatory-domain-profile name feiyue-domain //创建ap组的域

[AC1-wlan-regulate-domain-feiyue-domain]country-code cn //中国的代码

[AC1-wlan-regulate-domain-feiyue-domain]q

[AC1-wlan-view]ap-group name feiyue //用域模板

[AC1-wlan-ap-group-feiyue]regulatory-domain-profile feiyue-domain

Warning: Modifying the country code will clear channel, power and antenna gain configurations of the radio and reset the AP. Continue?[Y/N]:y

[AC1-wlan-ap-group-feiyue]q

[AC1-wlan-view]q

[AC1]capwap source interface vlanif 101 //管理vlan 的源接口

[AC1]wlan

[AC1-wlan-view]ap auth-mode mac-auth ap的认证模式用mac

[AC1-wlan-view]ap-id 0 ap-mac 00e0-fcb8-2780 //ap的mac地址

[AC1-wlan-ap-0]ap-name area-1 //ap区域的名字area-1

[AC1-wlan-ap-0]ap-group feiyue

Warning: This operation may cause AP reset. If the country code changes, it will clear channel, power and antenna gain configurations of the radio, Whether to continue? [Y/N]:y

[AC1]int g0/0/1

[AC1-GigabitEthernet0/0/1]port link-type trunk

[AC1-GigabitEthernet0/0/1]port trunk allow-pass vlan all

无线局域网相关参数:

[AC1]wlan

[AC1-wlan-view]serial-profile name sec

[AC1-wlan-sec-prof-sec]security wpa2 psk pass-phrase feiyue@123 aes

[AC1-wlan-sec-prof-sec]q

[AC1-wlan-view]ssid-profile name ssid-1

[AC1-wlan-ssid-prof-ssid-1]ssid feiyue

[AC1-wlan-ssid-prof-ssid-1]q

[AC1-wlan-view]vap-profile name vap-1

[AC1-wlan-vap-prof-vap-1]forward-mode tunnel //隧道模式

[AC1-wlan-vap-prof-vap-1]service-vlan vlan-id 100

[AC1-wlan-vap-prof-vap-1]security-profile sec

[AC1-wlan-vap-prof-vap-1]ssid-profile ssid-1 //绑定ssid-1模板

[AC1-wlan-vap-prof-vap-1]q

[AC1-wlan-view]ap-group name feiyue

[AC1-wlan-ap-group-feiyue]vap-profile vap-1 wlan 1 radio 0

[AC1-wlan-ap-group-feiyue]q

5.2 汇聚层交换机配置

网络汇聚层是指将网络中的数据汇聚到一个位置,进行集中的存储和处理,以提高网络性能和稳定性。汇聚层通常位于网络的中心位置,是网络拓扑结构中的重要组成部分。汇聚层的主要功能包括:

(1)数据汇聚:汇聚层将网络中的数据汇聚到一个位置,方便集中存储和处理。

(2)数据转发:汇聚层将收到的数据进行转发,将数据传输到核心层和接入层。

(3)策略控制:汇聚层可以根据网络策略对数据进行过滤、路由和认证等处理,以保证网络的安全和稳定性。

(4)安全访问:汇聚层可以对核心层和接入层进行安全访问控制,以保证网络的安全性和保密性。

(5)优化网络性能:汇聚层可以通过数据压缩、加密和其他优化技术,提高网络的性能和吞吐量。

通过汇聚层的设置,可以提高整个网络的性能和稳定性,使得网络中的数据能够更快、更稳定地传输,并保证网络的安全性和保密性。

<Huawei>sy

[Huawei]sysname core-sw1

[core-sw1]undo info-center enable //关闭日志

创建VLAN

[core-sw1]vlan batch 10 20 30 40 50 60 100 101 5 7

配置各个VLAN的虚拟IP和优先级

[core-sw1]int vlanif 10

[core-sw1-Vlanif10]ip address 192.168.10.254 24

[core-sw1-Vlanif10]vrrp vrid 10 virtual-ip 192.168.10.252

[core-sw1-Vlanif10]vrrp vrid 10 priority 120

[core-sw1-Vlanif10]vrrp vrid 10 track interface g0/0/1

[core-sw1-Vlanif10]vrrp vrid 10 track interface g0/0/2

[core-sw1-Vlanif10]q

[core-sw1]interface vlanif 20

[core-sw1-Vlanif20]ip address 192.168.20.254 24

[core-sw1-Vlanif20]vrrp vrid 20 virtual-ip 192.168.20.252

[core-sw1-Vlanif20]vrrp vrid 20 priority 120

[core-sw1-Vlanif20]vrrp vrid 20 track interface g0/0/1

[core-sw1-Vlanif20]vrrp vrid 20 track interface g0/0/2

[core-sw1-Vlanif20]int vlanif 30

[core-sw1-Vlanif30]ip address 192.168.30.254 24

[core-sw1-Vlanif30]vrrp vrid 30 virtual-ip 192.168.30.252

[core-sw1-Vlanif30]vrrp vrid 30 priority 120

[core-sw1-Vlanif30]vrrp vrid 30 track interface g0/0/1

[core-sw1-Vlanif30]vrrp vrid 30 track interface g0/0/2

[core-sw1-Vlanif30]int vlan 40

[core-sw1-Vlanif40]ip address 192.168.40.254 24

[core-sw1-Vlanif40]vrrp vrid 40 virtual-ip 192.168.40.252

[core-sw1-Vlanif40]vrrp vrid 40 track interface g0/0/1

[core-sw1-Vlanif40]vrrp vrid 40 track interface g0/0/2

[core-sw1-Vlanif40]int vlan 50

[core-sw1-Vlanif50]ip address 192.168.50.254 24

[core-sw1-Vlanif50]vrrp vrid 50 virtual-ip 192.168.50.252

[core-sw1-Vlanif50]vrrp vrid 50 track interface g0/0/1

[core-sw1-Vlanif50]vrrp vrid 50 track interface g0/0/2

[core-sw1-Vlanif50]int vlan 60

[core-sw1-Vlanif60]ip address 192.168.60.254 24

[core-sw1-Vlanif60]vrrp vrid 60 virtual-ip 192.168.60.252

[core-sw1-Vlanif60]vrrp vrid 60 track interface g0/0/1

[core-sw1-Vlanif60]vrrp vrid 60 track interface g0/0/2

[core-sw1-Vlanif60]int vlan 100

[core-sw1-Vlanif100]ip address 192.168.100.254 24

[core-sw1-Vlanif100]undo shutdown

[core-sw1]int vlanif 5

[core-sw1-Vlanif5]ip address 192.168.5.2 24

[core-sw1-Vlanif5]int vlan 7

[core-sw1-Vlanif7]ip address 192.168.7.2 24

配置各个接口链路类型:

[core-sw1]int g0/0/1

[core-sw1-GigabitEthernet0/0/1]port link-type access

[core-sw1-GigabitEthernet0/0/1]port default vlan 5

[core-sw1-GigabitEthernet0/0/1]int g0/0/2

[core-sw1-GigabitEthernet0/0/2]port link-type access

[core-sw1-GigabitEthernet0/0/2]port default vlan 7

[core-sw1]int Eth-Trunk 1

[core-sw1-Eth-Trunk1]port link-type trunk

[core-sw1-Eth-Trunk1]port trunk allow-pass vlan all

[core-sw1-Eth-Trunk1]trunkport g0/0/3

[core-sw1-Eth-Trunk1]trunkport g0/0/4

[core-sw1]dis eth-trunk 1

[core-sw1]int g0/0/5

[core-sw1-GigabitEthernet0/0/5]port link-type trunk

[core-sw1-GigabitEthernet0/0/5]port trunk allow-pass vlan all

[core-sw1-GigabitEthernet0/0/5]int g0/0/6

[core-sw1-GigabitEthernet0/0/6]port link-type trunk

[core-sw1-GigabitEthernet0/0/6]port trunk allow-pass vlan all

[core-sw1-GigabitEthernet0/0/6]int g0/0/7

[core-sw1-GigabitEthernet0/0/7]port link-type trunk

[core-sw1-GigabitEthernet0/0/7]port trunk allow-pass vlan all

[core-sw1-GigabitEthernet0/0/7]int g0/0/8

[core-sw1-GigabitEthernet0/0/8]port link-type trunk

[core-sw1-GigabitEthernet0/0/8]port trunk allow-pass vlan all

[core-sw1-GigabitEthernet0/0/8]int g0/0/9

[core-sw1-GigabitEthernet0/0/9]port link-type trunk

[core-sw1-GigabitEthernet0/0/9]port trunk allow-pass vlan all

[core-sw1-GigabitEthernet0/0/9]int g0/0/10

[core-sw1-GigabitEthernet0/0/10]port link-type trunk

[core-sw1-GigabitEthernet0/0/10]port trunk allow-pass vlan all

[core-sw1-GigabitEthernet0/0/10]int g0/0/12

[core-sw1-GigabitEthernet0/0/12]port link-type trunk

[core-sw1-GigabitEthernet0/0/12]port trunk allow-pass vlan all

[core-sw1-GigabitEthernet0/0/12]int g0/0/13

[core-sw1-GigabitEthernet0/0/13]port link-type trunk

[core-sw1-GigabitEthernet0/0/13]port trunk pvid vlan 101

[core-sw1-GigabitEthernet0/0/13]port trunk allow-pass vlan all

生成树STP配置:

[core-sw1]stp enable

[core-sw1]stp region-configuration

[core-sw1-mst-region]region-name feiyue

[core-sw1-mst-region]revision-level 5 //版本号

[core-sw1-mst-region]instance 1 vlan 10 20 30 100

[core-sw1-mst-region]instance 2 vlan 40 50 60

[core-sw1-mst-region]active region-configuration //启动

[core-sw1-mst-region]q

配置生成树优先级:

[core-sw1]stp instance 1 root primary

[core-sw1]stp instance 2 root secondary

OSPF网段宣告:

[core-sw1]ospf 10

[core-sw1-ospf-10]area 0

[core-sw1-ospf-10-area-0.0.0.0]network 192.168.10.0 0.0.0.255

[core-sw1-ospf-10-area-0.0.0.0]network 192.168.20.0 0.0.0.255

[core-sw1-ospf-10-area-0.0.0.0]network 192.168.30.0 0.0.0.255

[core-sw1-ospf-10-area-0.0.0.0]network 192.168.40.0 0.0.0.255

[core-sw1-ospf-10-area-0.0.0.0]network 192.168.50.0 0.0.0.255

[core-sw1-ospf-10-area-0.0.0.0]network 192.168.60.0 0.0.0.255

[core-sw1-ospf-10-area-0.0.0.0]network 192.168.100.0 0.0.0.255

[core-sw1-ospf-10-area-0.0.0.0]network 192.168.5.0 0.0.0.255

[core-sw1-ospf-10-area-0.0.0.0]network 192.168.7.0 0.0.0.255

DHCP给每个网段自动分配IP,并且类型为接口型:

[core-sw1]dhcp enable

[core-sw1]int vlan 10

[core-sw1-Vlanif10]dhcp select interface

[core-sw1-Vlanif10]int vlan 20

[core-sw1-Vlanif20]dhcp select interface

[core-sw1-Vlanif20]int vlan 30

[core-sw1-Vlanif30]dhcp select interface

[core-sw1-Vlanif30]int vlan 40

[core-sw1-Vlanif40]dhcp select interface

[core-sw1-Vlanif40]int vlan 50

[core-sw1-Vlanif50]dhcp select interface

[core-sw1-Vlanif50]int vlan 60

[core-sw1-Vlanif60]dhcp select interface

[core-sw1-Vlanif60]q

ACL访问控制配置:

[core-sw1]acl 3001

[core-sw1-acl-adv-3001]rule 15 deny ip source 192.168.40.0 0.0.0.255 destination

200.10.20.0 0.0.0.15

[core-sw1]int g0/0/8

[core-sw1-GigabitEthernet0/0/8]traffic-filter inbound acl 3001

5.2.2 交换机core-sw2配置

<Huawei>sy

[Huawei]sysname core-sw2

[core-sw2]undo info-center enable //关闭日志

创建各个网段的VLAN:

[core-sw2]vlan batch 10 20 30 40 50 60 100 101 6 8

给每个网段分配虚拟IP地址:

[core-sw2]int vlanif 10

[core-sw2-Vlanif10]ip address 192.168.10.253 24

[core-sw2-Vlanif10]vrrp vrid 10 virtual-ip 192.168.10.252

//配置虚拟IP

[core-sw2-Vlanif10]vrrp vrid 10 track interface g0/0/1

//追踪接口

[core-sw2-Vlanif10]vrrp vrid 10 track interface g0/0/2

[core-sw2-Vlanif10]int vlan 20

[core-sw2-Vlanif20]ip address 192.168.20.253 24

[core-sw2-Vlanif20]vrrp vrid 20 virtual-ip 192.168.20.252

[core-sw2-Vlanif20]vrrp vrid 20 track interface g0/0/1

[core-sw2-Vlanif20]vrrp vrid 20 track interface g0/0/2

[core-sw2-Vlanif20]int vlan 30

[core-sw2-Vlanif30]ip address 192.168.30.253 24

[core-sw2-Vlanif30]vrrp vrid 30 virtual-ip 192.168.30.252

[core-sw2-Vlanif30]vrrp vrid 30 track interface g0/0/1

[core-sw2-Vlanif30]vrrp vrid 30 track interface g0/0/2

[core-sw2-Vlanif30]int vlan 40

[core-sw2-Vlanif40]ip address 192.168.40.253 24

[core-sw2-Vlanif40]vrrp vrid 40 virtual-ip 192.168.40.252

[core-sw2-Vlanif40]vrrp vrid 40 priority 120

[core-sw2-Vlanif40]vrrp vrid 40 track interface g0/0/1

[core-sw2-Vlanif40]vrrp vrid 40 track interface g0/0/2

[core-sw2-Vlanif40]int vlan 50

[core-sw2-Vlanif50]ip address 192.168.50.253 24

[core-sw2-Vlanif50]vrrp vrid 50 virtual-ip 192.168.50.252

[core-sw2-Vlanif50]vrrp vrid 50 priority 120

[core-sw2-Vlanif50]vrrp vrid 50 track interface g0/0/1

[core-sw2-Vlanif50]vrrp vrid 50 track interface g0/0/2

[core-sw2-Vlanif50]int vlan 60

[core-sw2-Vlanif60]ip address 192.168.60.253 24

[core-sw2-Vlanif60]vrrp vrid 60 virtual-ip 192.168.60.252

[core-sw2-Vlanif60]vrrp vrid 60 priority 120

[core-sw2-Vlanif60]vrrp vrid 60 track interface g0/0/1

[core-sw2-Vlanif60]vrrp vrid 60 track interface g0/0/2

[core-sw2-Vlanif60]int vlan 6

[core-sw2-Vlanif6]ip address 192.168.6.2 24

[core-sw2-Vlanif6]int vlan 8

[core-sw2-Vlanif8]ip address 192.168.8.2 24

[core-sw2]int g0/0/1

[core-sw2-GigabitEthernet0/0/1]port link-type access

[core-sw2-GigabitEthernet0/0/1]port default vlan 8

[core-sw2-GigabitEthernet0/0/1]int g0/0/2

[core-sw2-GigabitEthernet0/0/2]port link-type access

[core-sw2-GigabitEthernet0/0/2]port default vlan 6

[core-sw2-GigabitEthernet0/0/2]q

创建链路聚合Eth-Trunk1:

[core-sw2]int Eth-Trunk 1

[core-sw2-Eth-Trunk1]port link-type trunk

[core-sw2-Eth-Trunk1]port trunk allow-pass vlan all

宣告链路聚合包含的接口:

[core-sw2-Eth-Trunk1]trunkport g0/0/3

[core-sw2-Eth-Trunk1]trunkport g0/0/4

[core-sw2-Eth-Trunk1]q

[core-sw2]dis eth-trunk 1

[core-sw2]int g0/0/5

[core-sw2-GigabitEthernet0/0/5]port link-type trunk

[core-sw2-GigabitEthernet0/0/5]port trunk allow-pass vlan all

[core-sw2-GigabitEthernet0/0/5]int g0/0/6

[core-sw2-GigabitEthernet0/0/6]port link-type trunk

[core-sw2-GigabitEthernet0/0/6]port trunk allow-pass vlan all

[core-sw2-GigabitEthernet0/0/6]int g0/0/7

[core-sw2-GigabitEthernet0/0/7]port link-type trunk

[core-sw2-GigabitEthernet0/0/7]port trunk allow-pass vlan all

[core-sw2-GigabitEthernet0/0/7]int g0/0/8

[core-sw2-GigabitEthernet0/0/8]port link-type trunk

[core-sw2-GigabitEthernet0/0/8]port trunk allow-pass vlan all

[core-sw2-GigabitEthernet0/0/8]int g0/0/9

[core-sw2-GigabitEthernet0/0/9]port link-type trunk

[core-sw2-GigabitEthernet0/0/9]port trunk allow-pass vlan all

[core-sw2-GigabitEthernet0/0/9]int g0/0/10

[core-sw2-GigabitEthernet0/0/10]port link-type trunk

[core-sw2-GigabitEthernet0/0/10]port trunk allow-pass vlan all

[core-sw2-GigabitEthernet0/0/10]q

[core-sw2]stp enable

[core-sw2]stp region-configuration

[core-sw2-mst-region]region-name feiyue

[core-sw2-mst-region]revision-level 5

[core-sw2-mst-region]instance 1 vlan 10 20 30 100

[core-sw2-mst-region]instance 2 vlan 40 50 60

[core-sw2-mst-region]active region-configuration

[core-sw2-mst-region]dis this //查询生成树

[core-sw2]stp instance 1 root secondary //配置优先级

[core-sw2]stp instance 2 root primary

[core-sw2]ospf 20

[core-sw2-ospf-20]area 0

[core-sw2-ospf-20-area-0.0.0.0]network 192.168.10.0 0.0.0.255

[core-sw2-ospf-20-area-0.0.0.0]network 192.168.20.0 0.0.0.255

[core-sw2-ospf-20-area-0.0.0.0]network 192.168.30.0 0.0.0.255

[core-sw2-ospf-20-area-0.0.0.0]network 192.168.40.0 0.0.0.255

[core-sw2-ospf-20-area-0.0.0.0]network 192.168.50.0 0.0.0.255

[core-sw2-ospf-20-area-0.0.0.0]network 192.168.60.0 0.0.0.255

[core-sw2-ospf-20-area-0.0.0.0]network 192.168.6.0 0.0.0.255

[core-sw2-ospf-20-area-0.0.0.0]network 192.168.8.0 0.0.0.255

DHCP为每个网段自动分配IP地址,用接口类型:

[core-sw2]dhcp enable

[core-sw2]int vlan 10

[core-sw2-Vlanif10]dhcp select interface

[core-sw2-Vlanif10]int vlan 20

[core-sw2-Vlanif20]dhcp select interface

[core-sw2-Vlanif20]int vlan 30

[core-sw2-Vlanif30]dhcp select interface

[core-sw2-Vlanif30]int vlan 40

[core-sw2-Vlanif40]dhcp select interface

[core-sw2-Vlanif40]int vlan 50

[core-sw2-Vlanif50]dhcp select interface

[core-sw2-Vlanif50]int vlan 60

[core-sw2-Vlanif60]dhcp select interface

ACL访问控制配置:

[core-sw2]acl 3000

[core-sw2-acl-adv-3000]rule 5 deny ip source 192.168.40.0 0.0.0.255 destination

200.10.20.0 0.0.0.255

[core-sw2]int g0/0/8

[core-sw2-GigabitEthernet0/0/8]traffic-filter inbound acl 3000

5.3 核心层配置

网络核心层是指网络中的核心节点,也称为骨干层。核心层的主要功能是实现网络的核心功能,如数据处理、分析、传输等。核心层负责网络中的数据传输和控制,是整个网络的核心。

核心层的设计和实现对网络的稳定性、可靠性和性能有着非常重要的影响。因此,核心层通常被设计成高可靠性、高性能和高冗余能力的结构。核心层中的设备通常具有高速的处理能力、大容量的内存和丰富的接口,以便与其他层级的设备进行通信和数据处理。

在网络中,核心层通常位于网络的中心位置,通过高速的通信链路与其他层级的设备进行通信。核心层中的设备通常是高可靠性、高性能和高冗余能力的,以确保网络的稳定性和可靠性。同时,核心层也是整个网络拓扑结构中的重要组成部分,直接影响着整个网络的性能和可用性。

5.3.1核心路由器core-R1配置

为每个接口分配IP地址:

[core-R1]int g2/0/0

[core-R1-GigabitEthernet2/0/0]ip address 192.168.5.1 24

[core-R1-GigabitEthernet2/0/0]int g2/0/1

[core-R1-GigabitEthernet2/0/1]ip address 192.168.6.1 24

[core-R1-GigabitEthernet2/0/1]int g0/0/1

[core-R1-GigabitEthernet0/0/1]ip address 192.168.4.1 24

[core-R1-GigabitEthernet0/0/1]int g 0/0/0

[core-R1-GigabitEthernet0/0/0]ip address 192.168.2.2 24

OSPF宣告会经过的网段,使得各个网段可以相互通信:

[core-R1]ospf 30

[core-R1-ospf-30]area 0

[core-R1-ospf-30-area-0.0.0.0]network 192.168.2.0 0.0.0.255

[core-R1-ospf-30-area-0.0.0.0]network 192.168.4.0 0.0.0.255

[core-R1-ospf-30-area-0.0.0.0]network 192.168.5.0 0.0.0.255

[core-R1-ospf-30-area-0.0.0.0]network 192.168.6.0 0.0.0.255

5.3.2核心路由器core-R2配置

为各个接口分配IP地址:

[core-R2]int g2/0/0

[core-R2-GigabitEthernet2/0/0]ip address 192.168.8.1 24

[core-R2-GigabitEthernet2/0/0]int g2/0/1

[core-R2-GigabitEthernet2/0/1]ip address 192.168.7.1 24

[core-R2-GigabitEthernet2/0/1]int g0/0/0

[core-R2-GigabitEthernet0/0/0]ip address 192.168.4.2 24

[core-R2-GigabitEthernet0/0/0]int g0/0/1

[core-R2-GigabitEthernet0/0/1]ip address 192.168.3.2 24

[core-R2-GigabitEthernet0/0/1]q

宣告需要经过的网段:

[core-R2]ospf 40

[core-R2-ospf-40]area 0

[core-R2-ospf-40-area-0.0.0.0]network 192.168.3.0 0.0.0.255

[core-R2-ospf-40-area-0.0.0.0]network 192.168.4.0 0.0.0.255

[core-R2-ospf-40-area-0.0.0.0]network 192.168.7.0 0.0.0.255

[core-R2-ospf-40-area-0.0.0.0]network 192.168.8.0 0.0.0.255

5.4 防火墙配置

出口防火墙FW1的配置:

原用户:admin

原密码:Admin@123

输入y修改密码

原密码:Admin@123

新密码:Feiyue@123

确认新密码:Feiyue@123

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]ip address 192.168.2.1 24

[FW1-GigabitEthernet1/0/0]int g1/0/1

[FW1-GigabitEthernet1/0/1]ip address 192.168.3.1 24

[FW1-GigabitEthernet1/0/1]int g1/0/3

[FW1-GigabitEthernet1/0/3]ip address 192.168.200.1 24

[FW1-GigabitEthernet1/0/3]int g1/0/2

[FW1-GigabitEthernet1/0/2]ip address 200.10.10.1 30

5.4.2 把接口添加到防火墙区域

[FW1]firewall zone trust

[FW1-zone-trust]add interface g1/0/0

[FW1-zone-trust]add interface g1/0/1

[FW1-zone-trust]q

[FW1]firewall zone untrust

[FW1-zone-untrust]add interface g1/0/2

[FW1]firewall zone dmz

[FW1-zone-dmz]add interface g1/0/3

[FW1-zone-dmz]q

5.4.3 安全策略

[FW1]security-policy

[FW1-policy-security]rule name tr-untr //命名为tr-untr

[FW1-policy-security-rule-tr-untr]source-zone trust //源区域

[FW1-policy-security-rule-tr-untr]source-address 192.168.0.0 0.0.255.255 //源IP

[FW1-policy-security-rule-tr-untr]destination-zone untrust //目的区域

[FW1-policy-security-rule-tr-untr]action permit //允许

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]service-manage all permit //允许通过所有协议

[FW1-GigabitEthernet1/0/0]int g1/0/1

[FW1-GigabitEthernet1/0/1]service-manage all permit

[FW1-GigabitEthernet1/0/1]int g1/0/2

[FW1-GigabitEthernet1/0/2]service-manage all permit

[FW1-GigabitEthernet1/0/2]int g1/0/3

[FW1-GigabitEthernet1/0/3]service-manage all permit

[FW1]ospf 50

[FW1-ospf-50]area 0

[FW1-ospf-50-area-0.0.0.0]network 192.168.2.0 0.0.0.255

[FW1-ospf-50-area-0.0.0.0]network 192.168.3.0 0.0.0.255

[FW1-ospf-50-area-0.0.0.0]network 192.168.200.0 0.0.0.255

[FW1-ospf-50-area-0.0.0.0]q

[FW1-ospf-50]default-route-advertise always //默认路由

[FW1-ospf-50]q

[FW1]ip route-static 0.0.0.0 0.0.0.0 200.10.10.2 //配置默认静态路由

[FW1]nat-policy

[FW1-policy-nat]rule name easy-ip

[FW1-policy-nat-rule-easy-ip]source-address 192.168.0.0 0.0.255.255

[FW1-policy-nat-rule-easy-ip]source-zone trust

[FW1-policy-nat-rule-easy-ip]source-zone dmz

[FW1-policy-nat-rule-easy-ip]destination-zone untrust

[FW1-policy-nat-rule-easy-ip]action source-nat easy-ip

5.5 DMZ区域配置

(1)配置WEB服务器,如图5-1所示。

图5-1 WEB服务器配置

- 配置FTP服务器,如图5-2所示。

图5-2 FTP服务器配置

- 配置DNS服务器,如图5-3所示。

图5-3 DNS服务器配置

5.6 互联网区域配置

(1)互联网路由器ISP-R配置。

[ISP-R]int g0/0/0

[ISP-R-GigabitEthernet0/0/0]ip address 100.10.10.2 30

[ISP-R-GigabitEthernet0/0/0]int g0/0/1

[ISP-R-GigabitEthernet0/0/1]ip address 200.10.20.1 28

(2)配置互联网主机,如图5-4所示。

图5-4 互联网主机配置

配置互联网客户端,如图5-5所示。

图5-5 互联网客户端配置

(4)配置百度服务器,如图5-6所示。

图5-6 百度服务器配置完整版论文+实验拓扑私信博主领取

6 网络测试完整版论文+实验拓扑私信博主领取

网络测试为的最后一个阶段,当模拟器能实现所需功能时,真实校园中也能实现。一套严谨的、完善的、规范的测试过程将大大提高在校园中实践的能力,降低出错率。测试方法选用被动测试,测试网络的安全性、不确定性、误差分析以及可行性。查看此方案按照设计运行,是否可以达到预期效果。若出现问题,应及时修改。

(1)网络连通性测试完整版论文+实验拓扑私信博主领取

AP下phone的无线链接,如图6-1所示。完整版论文+实验拓扑私信博主领取

完整版论文+实验拓扑私信博主领取

图6-1 PHONE的无线链接

AP下STA的无线链接,如图6-2所示。

图6-2 STA的无线链接

教学楼访问外网,如图6-3所示。

图6-3 教学楼访问外网

实验楼访问外网,如图6-4所示。

图6-4 实验楼访问外网

图书行政楼访问外网,如图6-5所示。

图6-5 图书行政楼访问外网

为保障财务安全,宿舍楼禁止链接外网,如图6-6所示;也不允许教学楼门访问,如图6-7所示。

图6-6 宿舍楼禁止访问访问外网

图6-7 禁止教学楼访问宿舍楼

综合楼访问外网,如图6-8所示。

图6-8 综合楼访问外网

体育馆访问外网,如图6-9所示。

图6-9 体育馆访问外网

总结 完整版论文+实验拓扑私信博主领取

本文结合校园的网络规划和设计而展开,通过在设计过程的不断展开,对网络规划的认识更加深入,并且也逐渐熟悉了网络规划的具体流程。在整个设计过程中通过查阅大量资料并进行研究,能够各个环节做到更加精确,比如交换机的需求以及具体的设置,对IP进行最大利益化的分配,以及如何划分各个网段。

更加重要是,通过对校园网络规划课题的制作,能够真正的独立完成网络需求和规划。首先,针对课题需求,了解大量的设备性能,然后认真进行设备的挑选,对网络的配置进行合理化设计以及应用,以及对于服务器的具体配置和项目设计方案的具体实施,通过查阅网络书籍、采访专业人员了解最新的网络技术,加强课题的安全性和可实施性。

通过本次课题,填补了一直以来缺乏对于发硬件设备应用系统学习的遗憾,但是更加深入的设置和规划还需不断学习,把网络的布局规划设置的更加合理和人性化,实现最大化的资源利用来提高人们的生活质量。

参考文献30-3220-25

- 朱孔祥.基于CS与BS混合结构的宽带资源信息管理系统设计与实现[D]. 山东科技大学, 2004.6

- 郭辉永.多数据链综合规划系统设计与实现[D].北京交通大学.2020.7

[3]王鹏,杨文斌.校园网络维护与升级的实践与思考[J].信息技术,2019.21(5): 56-59.

[4]刘洋,杨亚军.基于网络维护的校园业务优化研究[J].现代电子技术.2018.41(2): 73-77.

[5]梁博宁.刍议综合布线系统设计与施工[J].信息系统工程,2015(03):140-141.

[6]黄永吉.商务校园整体网络规划与设计[J].数码世界,2019(03):261.

[7]唐宝民.局域网与城域网技术[M].北京:清华大学出版社,2019.6.

[8]刘星海.高职院校安全高效的校园网络规划与设计[J].信息与电脑(理论版),2018(12):183-185.

[9]刘航.高职院校校园网络规划与设计的分析与探讨[J].信息与电脑(理论版),2018(18):157-158.

[10]陈岳.园区级校园网络规划与方案设计[J].信息技术与信息化,2020(11):167-170.

[11]廖伟文.广州工商无线网的规划及实现[D].华南理工大学, 2018(03):35-45.

[12]Segun I.Comparative assessment of data obtained using empirical models for path loss predictions in a university campus environment[J].Elsevier Inc.,2018,18-19.

Xiaoyu Liu.UltraStar: A Lightweight Simulator of Ultra-Dense LEO Satellite Constellation Networking for 6G[J].IEEE/CAA Journal of Automatica Sinica,2023,10(03):632-645.

在本次毕业设计中,遇见了非常多的问题,通过此次设计对以前学习的理论知识有一定的深入了解和实操,能够真正去了解每一条命令背后的含义和作用。在四川工商学院学习的四年里,家人、老师和朋友都给了我不断的支持与鼓励。我非常要感谢我的导师对本文的指导,在完成毕业设计和论文期间,导师始终给与了不懈的支持和细心的指导。再次我要要感谢母校四年来对我的培养。在这四年间,我各方面都得到成长,不仅学习到专业知识,更学会作为一个大学生的责任和担当。

最后我要感谢百忙之中对此文进行审阅的老师。

1232

1232

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?